1、前言

這篇文章主要說一下linux的入侵排查,也就是說當你的服務器已經被入侵的時候,該如何去排查使其恢復正常。下面是排查的步驟,但是實際情況往往更為復雜,需要進一步來分析,而不是無腦的按照步驟來敲就完事了。

檢查系統賬戶安全、排查可疑賬號、新增賬號

檢查歷史命令

檢查異常的端口檢查異常進程

檢查開機啟動項、定時任務和服務,這幾個都是攻擊者維持權限的慣用手段

檢查異常文件、后門

檢查系統日志

檢查web日志

文件修改日期2、玄機平臺實戰

因為我也搞不到現實中被入侵的服務器,所以就用玄機平臺上面的靶機來演示一下吧,在這里感謝劉健師兄送我的邀請碼。

2.1、flag1

一樣ssh連接上主機,然后看看它flag的要求。

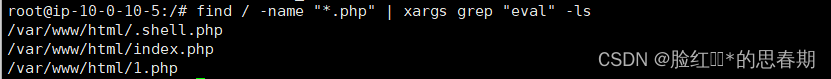

先排查一下木馬吧,怎么排查上一篇文章有說,直接搜出三個木馬。或者你直接把文件下載下來,然后丟到阿里伏魔上面去檢測也行。

find / -name "*.php" | xargs grep "eval" -ls

打開1.php,里面的密碼就是我們的第一個flag。(有點蒙,居然這么簡單)

flag{1}

2.2、flag2

flag2是要找不死馬的密碼,很顯然.shell.php是由index.php生成的不死馬。直接打開就可以獲得密碼了。

flag2{hello}

2.3、flag3

第三個flag是找到不死馬是由哪個文件生成的,上面說過了是index.php生成的。

flag{index.php}

2.4、flag4

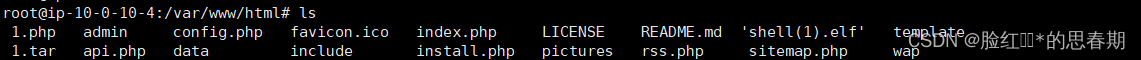

這個flag說黑客留下了一個木馬,那么我估計就是這個shell(1).elf了。

要我們找到黑客服務器的ip,那么我們直接運行這個木馬然后看它連接情況不就好了。

chomod 777 shell\(1\).elf \\加斜杠是為了轉義括號,不然命令會報錯

./shell\(1\).elf然后查看木馬的連接情況,可以看到木馬連接的IP,也就是黑客的服務器IP。

flag{10.11.55.21}

netstat -anp

2.5、flag5

這個不用多說了。

flag{3333}

3、總結

這個靶機比較簡單,體現不出什么來。實際情況都是很復雜滴,有機會接觸到再分享吧。

最后,以上僅為個人的拙見,如何有不對的地方,歡迎各位師傅指正與補充,有興趣的師傅可以一起交流學習。

)

)

)

:Model I/O)