canarytokens

基本概念

canarytokens是一種用于識別網絡入侵的工具。它們是一種虛擬的“蜜罐”,可以在網絡上放置,當有人嘗試訪問它們時,可以立即觸發警報,以便及時發現潛在的安全威脅。這些token可以是各種形式,可以是一個文件、電子郵件地址、API 調用、DNS 請求、Web Bug/URL、QR 碼等等,其目標是在攻擊者訪問或交互這些 token 時發出報警。通過監視這些canarytokens的活動,網絡管理員可以更好地了解潛在的威脅,并及時采取行動。

工作原理

它們工作原理是生成一個或多個canarytokens(即“蜜標”),這些蜜標可以放置在各種位置,例如電子郵件、文檔、數據庫記錄或者網站上。然后,當這些蜜標被訪問或使用時,Canarytokens服務會向你發送警報,從而通知你可能發生的安全事件或數據泄露行為。

基本分類

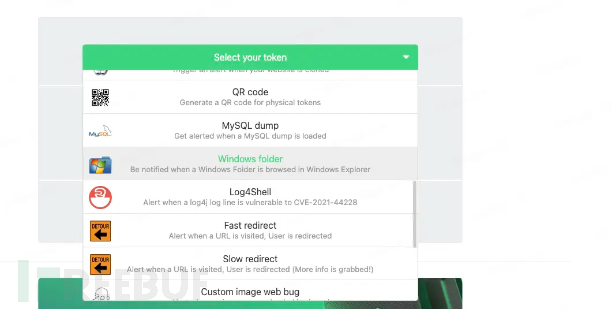

Canarytokens(Canarytokens)可以生成多種形式的蜜標,例如:

- 偽造的URL:如果有人訪問這個URL,你會得到通知。

- 偽裝成文件的蜜標:比如放置在一個敏感目錄中的Word文檔,如果文件被打開,你會得到通知。

- 郵件中的Web bug:如果有人打開了郵件并觸發了隱藏的Web bug,你會得到通知。

- DNS查詢:如果有人嘗試解析某個特定的DNS記錄,你會得到通知。

- ......

如圖所示:

反正就是很強大!!種類很多,這里簡單介紹一下web bug和canarytokens docx的使用和技術原理。

web bug/URL token

簡單測試

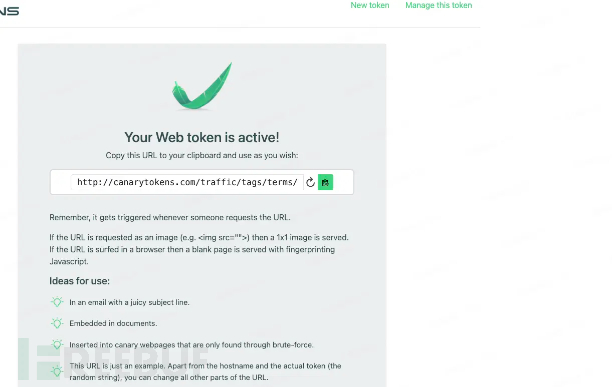

首先使用web bug/URL token生成一個一個蜜餌,這里輸入俺的郵箱接收告警,填寫告警的描述如:測試URL token,如圖所示:

點擊create my Canarytokens,就可以生成一個web token啦

Canary token URL為:http://canarytokens.com/traffic/tags/terms/jxk469f48nu2lcd25vdegpojq/post.jsp,這里里面的“token”是用來識別訪問者的唯一字符串“jxk469f48nu2lcd25vdegpojq”,當有人訪問這個URL時,它將觸發一個事件,Canary token服務將通知URL的創建者關于此次訪問的詳細信息。如來源的IP地址、使用的瀏覽器類型,UA等,這個URL結尾一個名為post.jsp的文件,文件內容如下:

從內容的開頭“GIF89a”是一個GIF文件的頭部標識,說明這個文件里面嵌入了一個圖片。

我這里直接訪問一下這個URL:http://canarytokens.com/traffic/tags/terms/jxk469f48nu2lcd25vdegpojq/post.jsp

郵箱就收到了告警,并且獲取到我的出口IP和UA等信息,如圖所示:

Web Bug

Web Bug也被稱為網頁信標(web beacons),常常用來追蹤用戶的網絡活動,例如他們何時訪問了某個網頁,是否打開了某封電子郵件等。它通常是一個小的透明圖像或者其他嵌入式對象,它被嵌入到網頁中,但用戶通常無法察覺到它的存在。當用戶訪問包含web beacons的網頁時,web beacons會向遠程服務器發送請求,從而記錄用戶的訪問信息。

從這個鏈接提供的信息來看,Web Bug使用的技術原理包含以下幾個關鍵點:

- 圖片元素的嵌入:通常通過在網頁或郵件中嵌入一個非常小的、通常是1x1像素的透明圖片來實現。

- 鏈接定制:圖片的源(src)是一個定制的鏈接(在該案例中是一個.jsp頁面),并且包含了一些唯一的跟蹤標簽,例如terms/jxk469f48nu2lcd25vdegpojq。

- 服務器端數據記錄:當一個用戶的瀏覽器嘗試加載這個圖片時,其實就是對服務器發起了一個GET請求。Web服務器可以記錄這個請求的詳細信息,例如IP地址、瀏覽器類型、訪問時間等元數據。

- 回應偽裝:鏈接返回的內容是基本的GIF格式的開頭——GIF89a——這表明服務器的響應被設計成偽裝成一個GIF圖片。盡管后續的字符是亂碼,但足以讓瀏覽器認為這是一個圖片資源。

這個Web Bug可以實現無形中追蹤用戶的訪問行為,服務器接收到請求后,即使圖片看起來是空白或透明的,通過記錄請求的細節數據,追蹤者便能完成對用戶行為的定位。

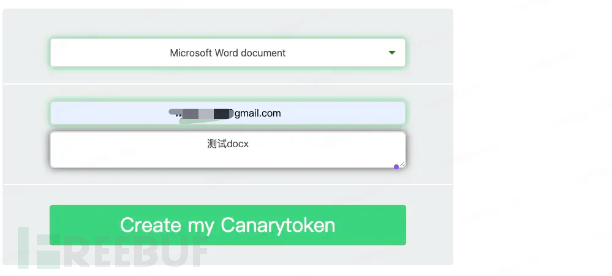

canarytokens docx

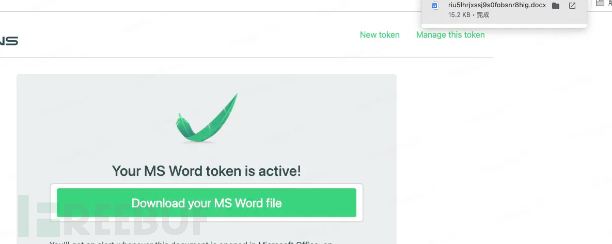

首先,進行canarytokens網站生成token頁面,選擇Microsoft Word Document,第二行填寫接收通知郵箱,第三行填寫通知時的文本內容,然后生成就可以了。

然后下載就行了

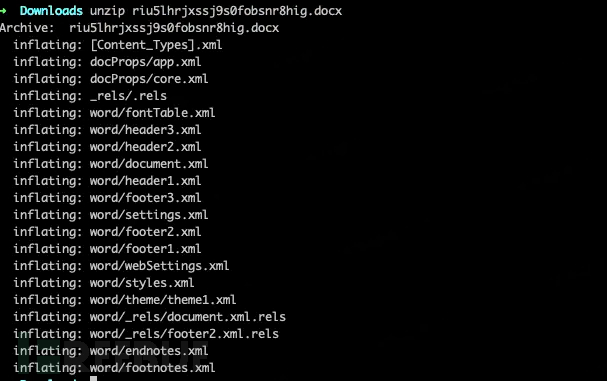

docx文件本質就是壓縮文件,所以可以改后綴名為.zip后利用解壓軟件解壓縮。這里我直接使用unzip解壓縮,直接執行

unzip riu5lhrjxssj9s0fobsnr8hig.docx

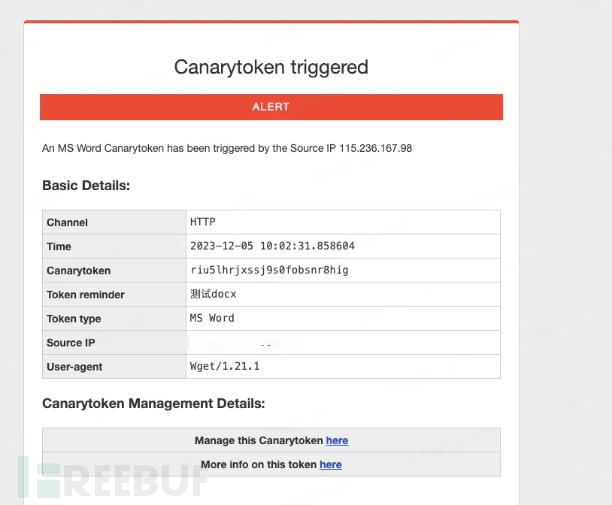

通過檢索,可以發現word目錄下footer2.xml和footer2.xml.rels帶有canarytokens的網站鏈接。

grep -Ri canarytokens *

通過檢索,可以發現word目錄下footer2.xml和footer2.xml.rels帶有canarytokens的網站鏈接。footer2.xml?是文檔中頁腳的實際內容,而?footer2.xml.rels則定義了頁腳內容中涉及的外部關系這些代碼共同實現了Canarytoken?在 Word 文檔(docx 格式)中的部署。

footer2.xml文件包含了 Word 文檔頁腳的實際內容。在這個例子中,它包含了插入圖片的字段(field)。字段代碼如下:

<w:fldChar w:fldCharType="begin"/> <w:instrText xml:space="preserve"> INCLUDEPICTURE "http://canarytokens.com/terms/stuff/tags/riu5lhrjxssj9s0fobsnr8hig/contact.php" \d \* MERGEFORMAT </w:instrText> <w:fldChar w:fldCharType="separate"/> ... <w:fldChar w:fldCharType="end"/>

這段字段代碼告訴 Word 在文檔中插入一張圖片,圖片的 URL 為?http://canarytokens.com/terms/stuff/tags/riu5lhrjxssj9s0fobsnr8hig/contact.php。\d?和?\* MERGEFORMAT?是字段指令,用來控制圖片的顯示方式。INCLUDEPICTURE?是一個 Word 字段,用來插入外部圖像。當 Word 嘗試渲染這個字段時,它會向給定的 URL 發起請求以檢索圖片。如下所示:

INCLUDEPICTURE "http://canarytokens.com/terms/stuff/tags/riu5lhrjxssj9s0fobsnr8hig/contact.php

footer2.xml.rels文件指明了頁腳中提到的外部資源的關系定義。在此示例中,有一個關系標識符 rId1,指向一個外部的圖像資源,contact.php也是一個圖片,如圖所示:

INCLUDEPICTURE域通常被用在 Word 文件中 (通常是?.docx?格式) 來插入一張遠程圖像。當文檔打開,且域更新時(例如,當視圖圖像時),Word 會嘗試從遠程服務器加載圖片。而riu5lhrjxssj9s0fobsnr8hig?是一個唯一的標識符(Token),它是與 Canarytoken 相關聯的一個特定的字符串,這個標識符用于追蹤和識別訪問該 URL 的請求。在這種情況下,當 Word 文檔中的圖片 URL 被訪問時,Canarytoken 服務記錄下事件,并可通知文檔的所有者。這樣可以跟蹤到文檔是否被打開,以及什么時候被打開。

使用場景

Canarytokens 可以用于多種不同的安全監控和預警場景,其靈活性和低侵入性讓其可以廣泛應用在許多環境中。以下是一些常見的使用場景:

文檔和數據泄露檢測

- 隱藏在敏感文檔中的 tokens 被訪問,這可能表明有人在未經授權的情況下查看或竊取了這些文件。

- 在數據庫的敏感字段中放置 tokens,當有SQL注入或其他未授權訪問時會觸發警報。

網絡入侵檢測

- 在網絡中設置虛假的服務或設備(如假SSH服務)并關聯 with tokens,一旦有人嘗試連接這些服務,就會觸發警報。

- 配置 DNS tokens,當攻擊者嘗試解析某些域名或子域名時,可以檢測到潛在的網絡掃描活動。

內部威脅監測

- 在隱蔽的URL中嵌入 tokens。如果員工或合作伙伴訪問了這些不應該公知的鏈接,可能意味著內部信息被泄露。

- 在看起來像是密碼、密鑰或訪問憑證的文件中放置 tokens,用來檢測是否有人在試圖獲取這些信息。

云服務監控

- 配置用于云存儲桶(如AWS S3)的 tokens,任何未授權的存儲桶訪問都會被檢測到。

- 生成看起來像是有效API密鑰的 tokens,并監控其使用情況來檢測潛在的API濫用。?

研究與取證

- 在蜜網中部署 tokens,來吸引攻擊者,并監控他們的活動。

- 將 tokens 放置在故意泄露的數據中,以調查和跟蹤數據在黑市中的傳播。

辦公終端蜜餌和應用訪問預警

- 在配置文件、注冊表項或系統文件中加入 tokens,當攻擊者試圖修改這些關鍵設置時會收到通知。

- 在web應用的敏感部分嵌入 tokens,如管理面板或配置界面,以檢測未授權的訪問嘗試。?

敏感行為監控

- 在代碼庫或代碼片段中嵌入 tokens,用于偵測源代碼的未授權拷貝或訪問。

- 更多可參考官方文檔:https://docs.canarytokens.org/guide/

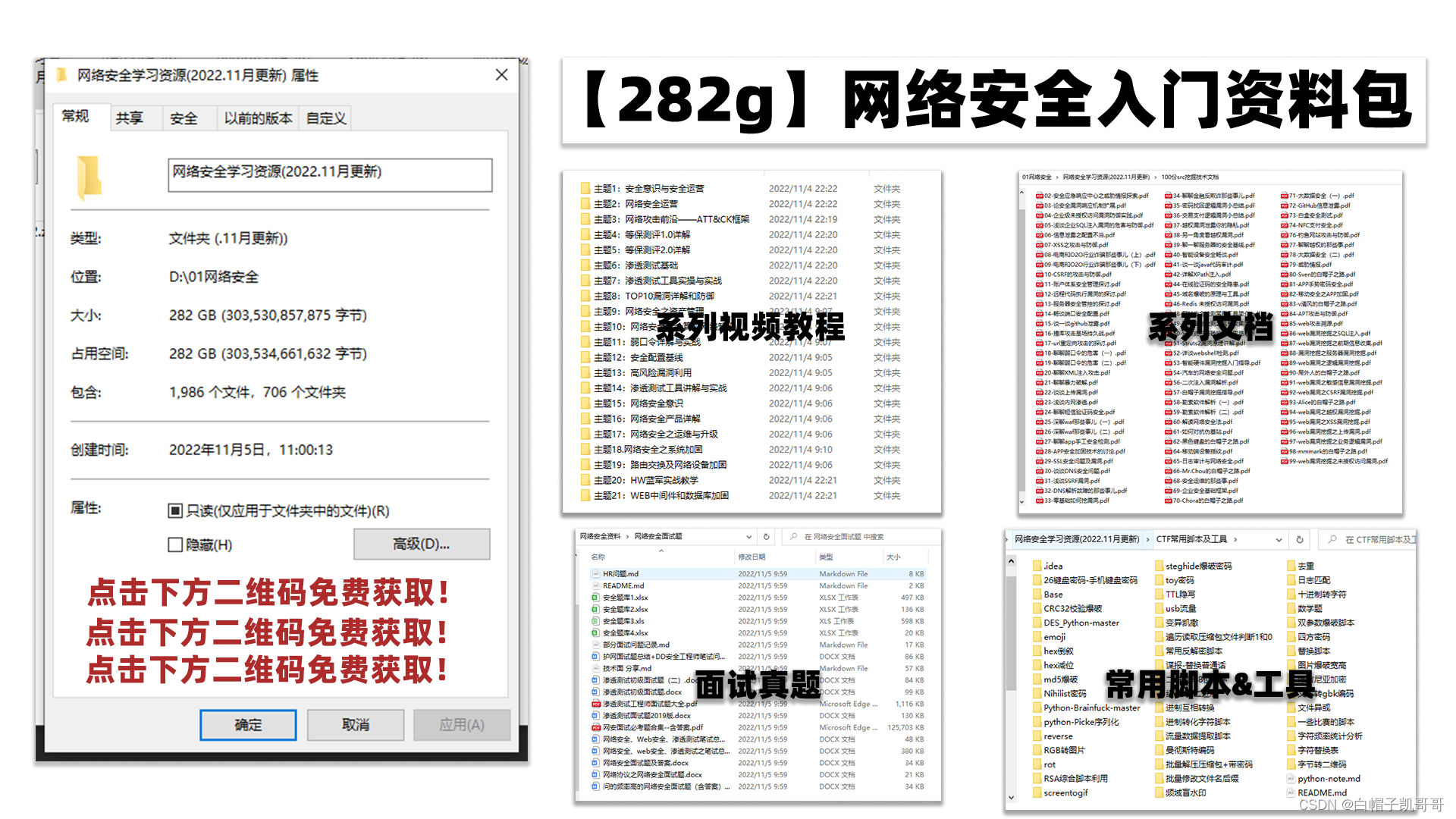

網絡安全學習資源分享:

給大家分享一份全套的網絡安全學習資料,給那些想學習 網絡安全的小伙伴們一點幫助!

對于從來沒有接觸過網絡安全的同學,我們幫你準備了詳細的學習成長路線圖。可以說是最科學最系統的學習路線,大家跟著這個大的方向學習準沒問題。

因篇幅有限,僅展示部分資料,朋友們如果有需要全套《網絡安全入門+進階學習資源包》,需要點擊下方鏈接即可前往獲取?

讀者福利 | CSDN大禮包:《網絡安全入門&進階學習資源包》免費分享(安全鏈接,放心點擊)

同時每個成長路線對應的板塊都有配套的視頻提供:?

大廠面試題

?

?

視頻配套資料&國內外網安書籍、文檔

當然除了有配套的視頻,同時也為大家整理了各種文檔和書籍資料

所有資料共282G,朋友們如果有需要全套《網絡安全入門+進階學習資源包》,可以掃描下方二維碼或鏈接免費領取~?

讀者福利 | CSDN大禮包:《網絡安全入門&進階學習資源包》免費分享(安全鏈接,放心點擊)?

特別聲明:

此教程為純技術分享!本教程的目的決不是為那些懷有不良動機的人提供及技術支持!也不承擔因為技術被濫用所產生的連帶責任!本教程的目的在于最大限度地喚醒大家對網絡安全的重視,并采取相應的安全措施,從而減少由網絡安全而帶來的經濟損失。

)

)

【如何在Qt Creator中創建新工程】)

)

)

(100分))