舉足輕重的信息搜集

信息搜集

常見的搜集

題目描述:

一共3部分flag

docker-compose.yml

version: '3.2'services:web:image: registry.cn-hangzhou.aliyuncs.com/n1book/web-information-backk:latestports:- 80:80

啟動方式

docker-compose up -d

題目Flag

n1book{info_1s_v3ry_imp0rtant_hack}

Writeup

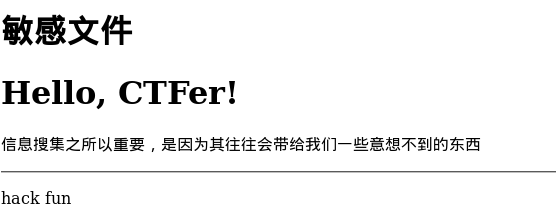

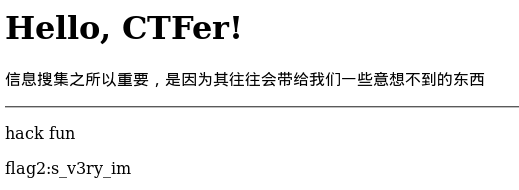

首先瀏覽網站

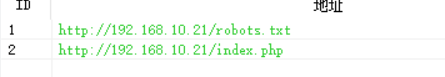

根據提示可知flag由三部分組成,進行敏感信息收集

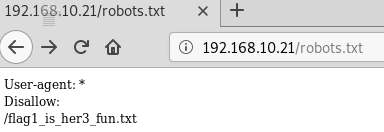

得到敏感目錄robots.txt,訪問http://192.168.10.21/robots.txt

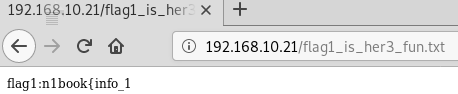

得到敏感目錄/flag1_is_her3_fun.txt,訪問http://192.168.10.21/flag1_is_her3_fun.txt

得到flag的第一部分flag1:n1book{info_1

在Linux下,用gedit編輯器保存后,當前目錄下會生成一個后綴為“~”的文件,其文件內容就是剛編輯的內容。主頁文件名為index.php,則該文件名為index.php~。通過瀏覽器訪問這個帶有“~”的文件,便可以得到源代碼。

http://192.168.10.21/index.php~

得到flag的第二部分flag2:s_v3ry_im

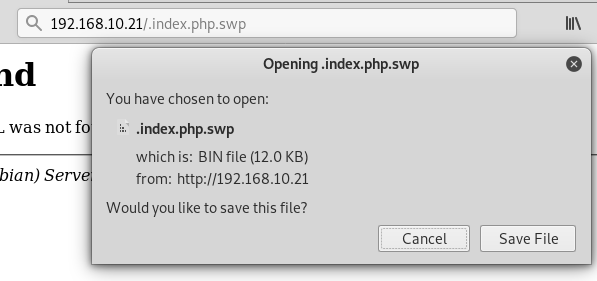

在用vim編輯文件的過程中可能遇到因為網速不夠等原因導致的命令行卡死而意外退出的情況,會在當前目錄下生成一文件名為.文件名.swp的備份文件

訪問http://192.168.10.21/.index.php.swp,下載該文件

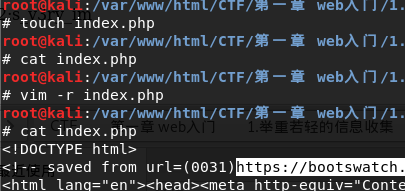

用“vim -r”命令恢復文件的內容。恢復SWP備份文件的辦法是,先在當前目錄下創建一個index.php文件,再使用“vim -r index.php”命令,即可得到意外退出時編輯的內容,

touch index.php

cat index.php

vim -r index.php

cat index.php

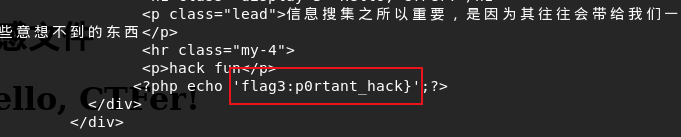

見圖

得到flag的第三部分flag3:p0rtant_hack}’

將三部分組合起來即可得到完整的flag:n1book{info_1s_v3ry_imp0rtant_hack}

粗心的小李

題目描述:

看看能不能找到信息吧?

docker-compose.yml

version: '3.2'services:web:image: registry.cn-hangzhou.aliyuncs.com/n1book/web-information-git:latestports:- 80:80

啟動方式

docker-compose up -d

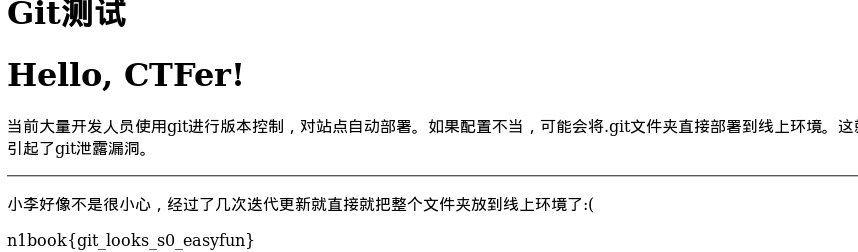

題目Flag

n1book{git_looks_s0_easyfun}

Writeup

首先瀏覽網站

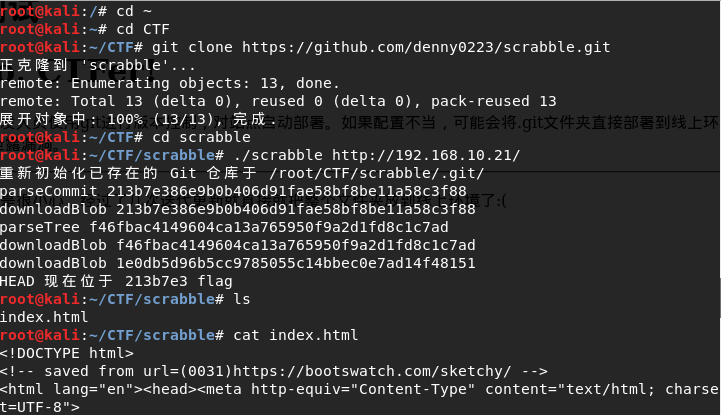

根據提示可以知道本題是考察git信息泄露的

cd CTF #使用完一次后要重新下載

git clone https://github.com/denny0223/scrabble.git

cd scrabble

./scrabble http://192.168.10.21/

ls

cat index.html

可以將得到的文件打開

得到flag:n1book{git_looks_s0_easyfun}

文筆生疏,措辭淺薄,望各位大佬不吝賜教,萬分感謝。

免責聲明:由于傳播或利用此文所提供的信息、技術或方法而造成的任何直接或間接的后果及損失,均由使用者本人負責, 文章作者不為此承擔任何責任。

轉載聲明:儒道易行 擁有對此文章的修改和解釋權,如欲轉載或傳播此文章,必須保證此文章的完整性,包括版權聲明等全部內容。未經作者允許,不得任意修改或者增減此文章的內容,不得以任何方式將其用于商業目的。

)

)

)

:常見網絡故障排查)

)

![[Linux網絡_71] NAT技術 | 正反代理 | 網絡協議總結 | 五種IO模型](http://pic.xiahunao.cn/[Linux網絡_71] NAT技術 | 正反代理 | 網絡協議總結 | 五種IO模型)

時間相關內容Time)