總結: FIC決賽的時候,很多小問題沒發現,在pve平臺做題確實很方便。

這套題目復盤完,服務器這塊的知識確實收獲了很多,對pve集群平臺和網絡拓撲也有了一定的認識,感謝各位大佬悉心指導。

接下來,我的博客停更半年,好好準備考試了。

參考文章:

https://mp.weixin.qq.com/s?__biz=Mzk0MTQzNjIyNg==&mid=2247491724&idx=1&sn=f742abe5729e1298e54593a377b24abd&chksm=c2d0dca1f5a755b71562fbb582b353c829f630c95f49b8789e7adf71576fe5089d7898858d91&scene=178&cur_album_id=2750321071282929668#rd

案件背景:

2023年3月15日凌晨,受害人短視頻平臺上看到一段近期火爆的交通事故視頻,留言后有人通過私信聯系,稱有一個賺大錢的機

會,該人自稱李某,提議讓他到他們平臺充值做代理;最終受害人發現自己被卷入了一個復雜的網絡傳銷犯罪活動中,從而報案。

經過一段時間的偵查,2023年3月25日,警方最終鎖定了"lalala李"網絡水軍團伙的技術人員盧某,一舉拿下了盧某的住所;當天

上午,警方開始對盧某某的個人計算機進行現場勘驗。在管理工具歷史記錄中,發現了大量訪問某個PVE云服務器控制臺的記錄。初步判

斷該云服務器可能為該團伙網絡引流的主要平臺。

經過進一步追查,警方發現該PVE云服務器租用于某知名云服務商,服務器上運行著數個不同的虛擬機實例;平臺通過虛擬軟件模

擬多部手機,利用網絡水軍的力量在各大平臺發布偽造的圖片傳播負面新聞,引流受害者加入平臺。

在深入分析虛擬機鏡像后,警方終于發現這些虛擬機背后運行著一個復雜的網絡傳銷平臺!最終,警方展開了一場聲勢浩大的收

網行動,成功搗毀了該犯罪團伙。案件中的主要成員李安弘、盧某某等人均被依法逮捕。

接下來,我們將深入分析關鍵證據鏡像文件,揭開這個龐大網絡傳銷窩點的犯罪事實。

檢材情況:

1、盧某個人計算機—PersonalPC.E01, MD5:6ee6056aaf226c019426c468c0d3bc7b

2、PVE服務器調證鏡像1—sys.E01, MD5:31eaaa81bac66fefaa2ea1782c5c047b

3、PVE服務器調證鏡像2—data.E01, MD5:9c8086f0763e46b28ff4e5924fe3245d

vc容器掛載密碼:

2024Fic~Competition~Finals@杭州&Powered~By~HL!

網絡拓撲:

計算機介質部分:請分析某個人計算機PersonalPC.E01并回答下列問題

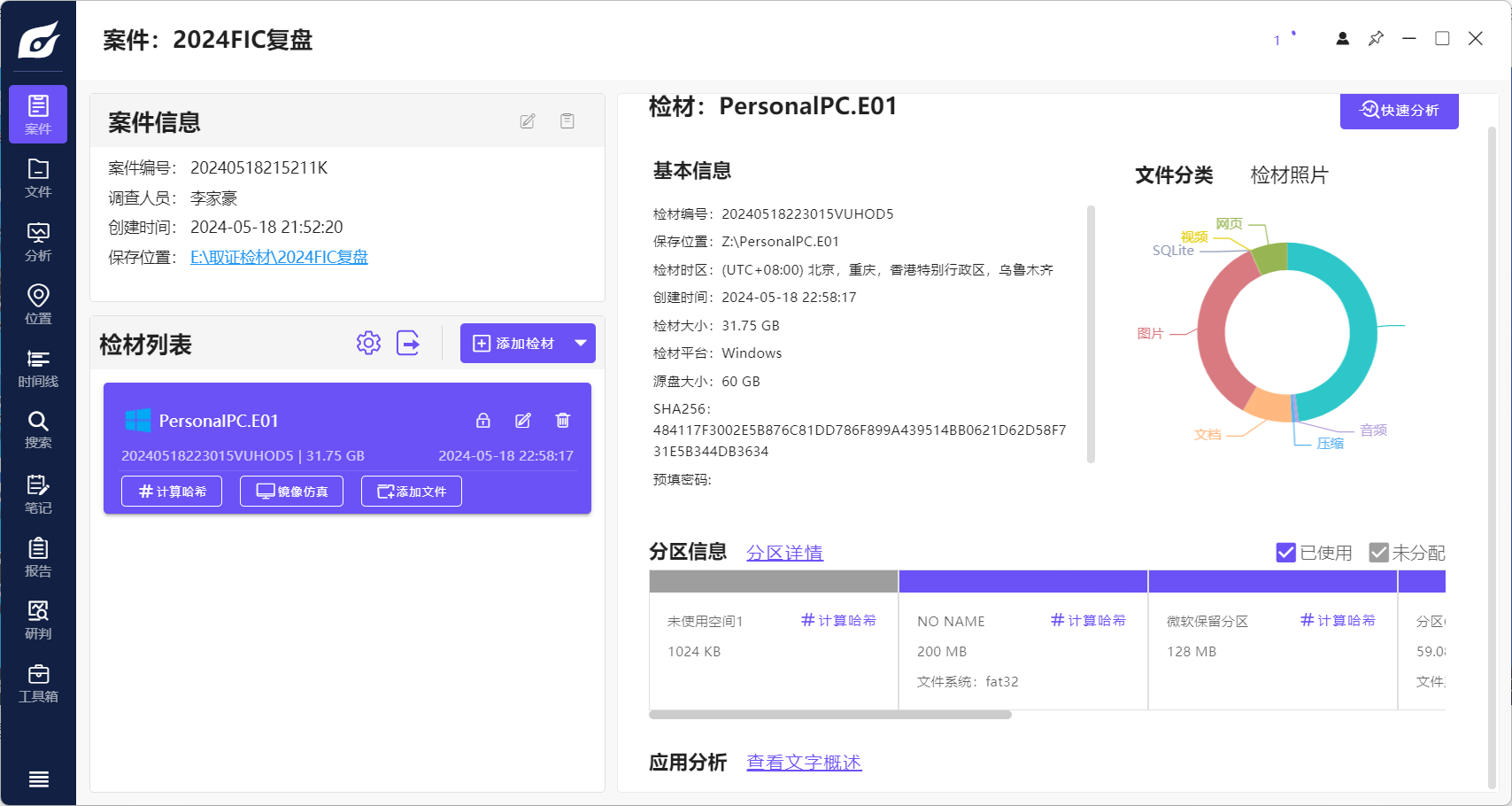

1.請分析盧某的計算機,并計算原始檢材的SHA256值。

2024FIC計算的SHA256

484117F3002E5B876C81DD786F899A439514BB0621D62D58F731E5B344DB3634

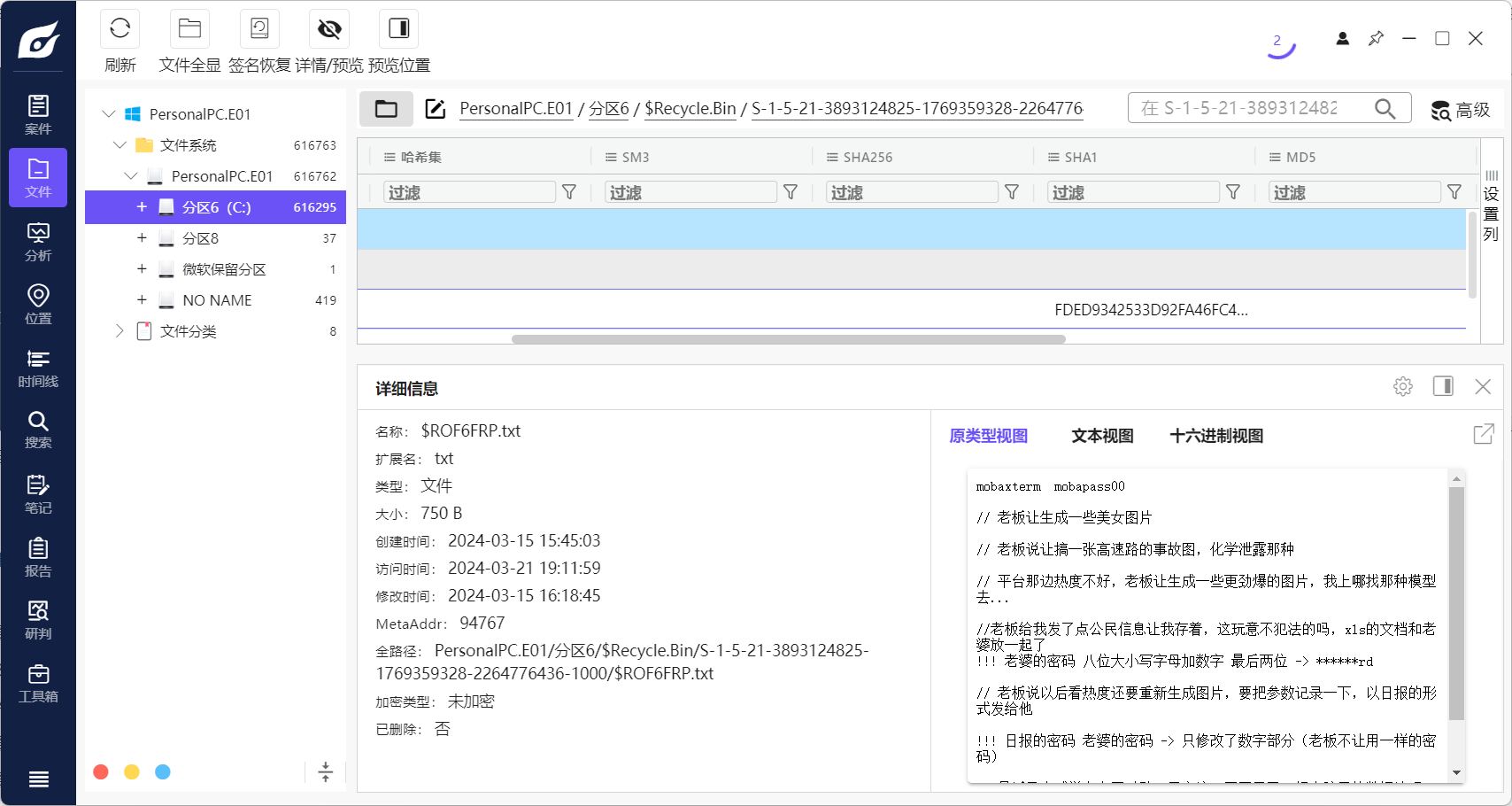

2.嫌疑人回收站中的"備忘錄.txt"文件SHA1 值為?

找到回收站的文件計算SHA1

對源文件進行計算SHA1

FDED9342533D92FA46FC4AABD113765A7A352CEB

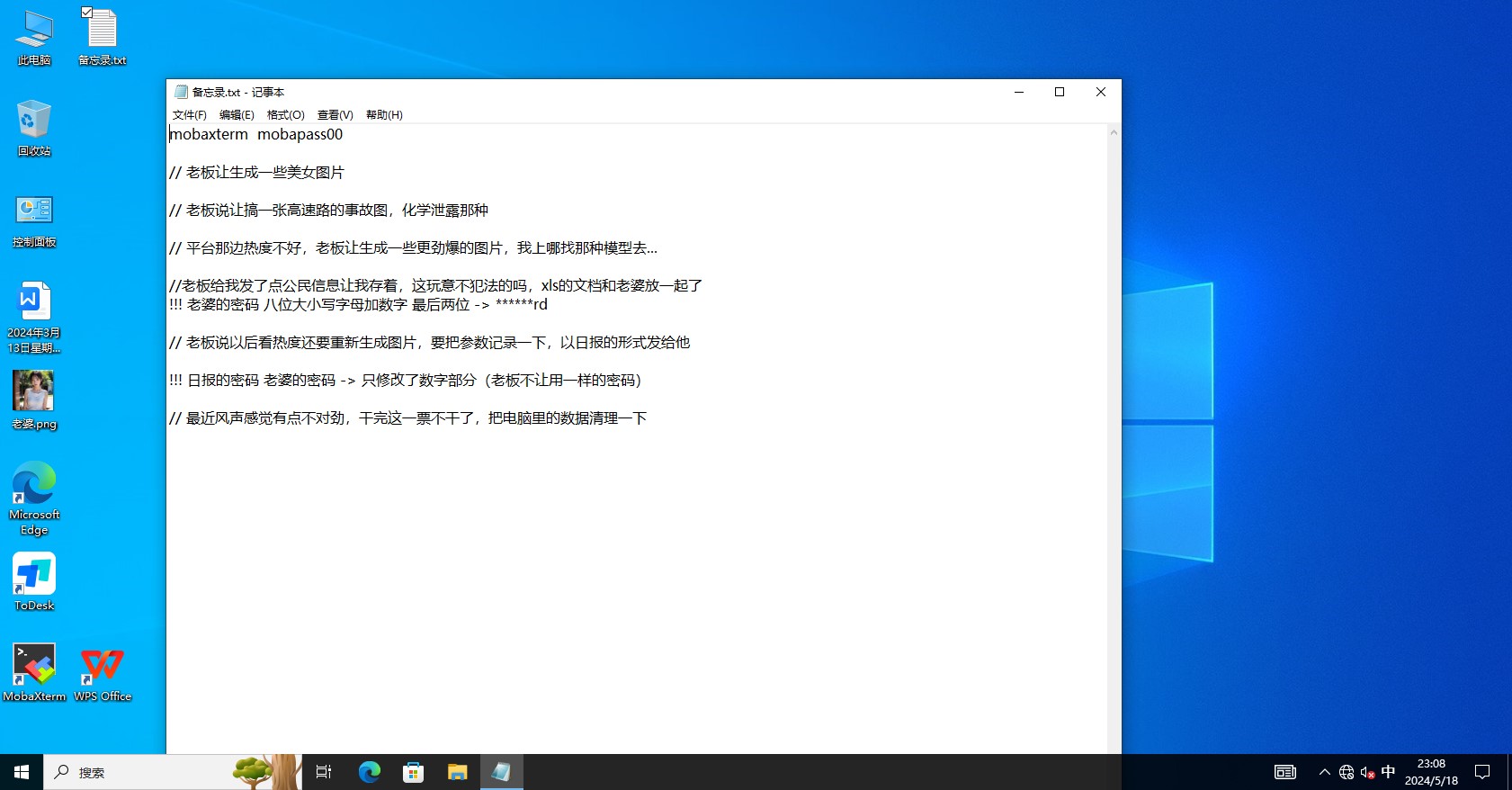

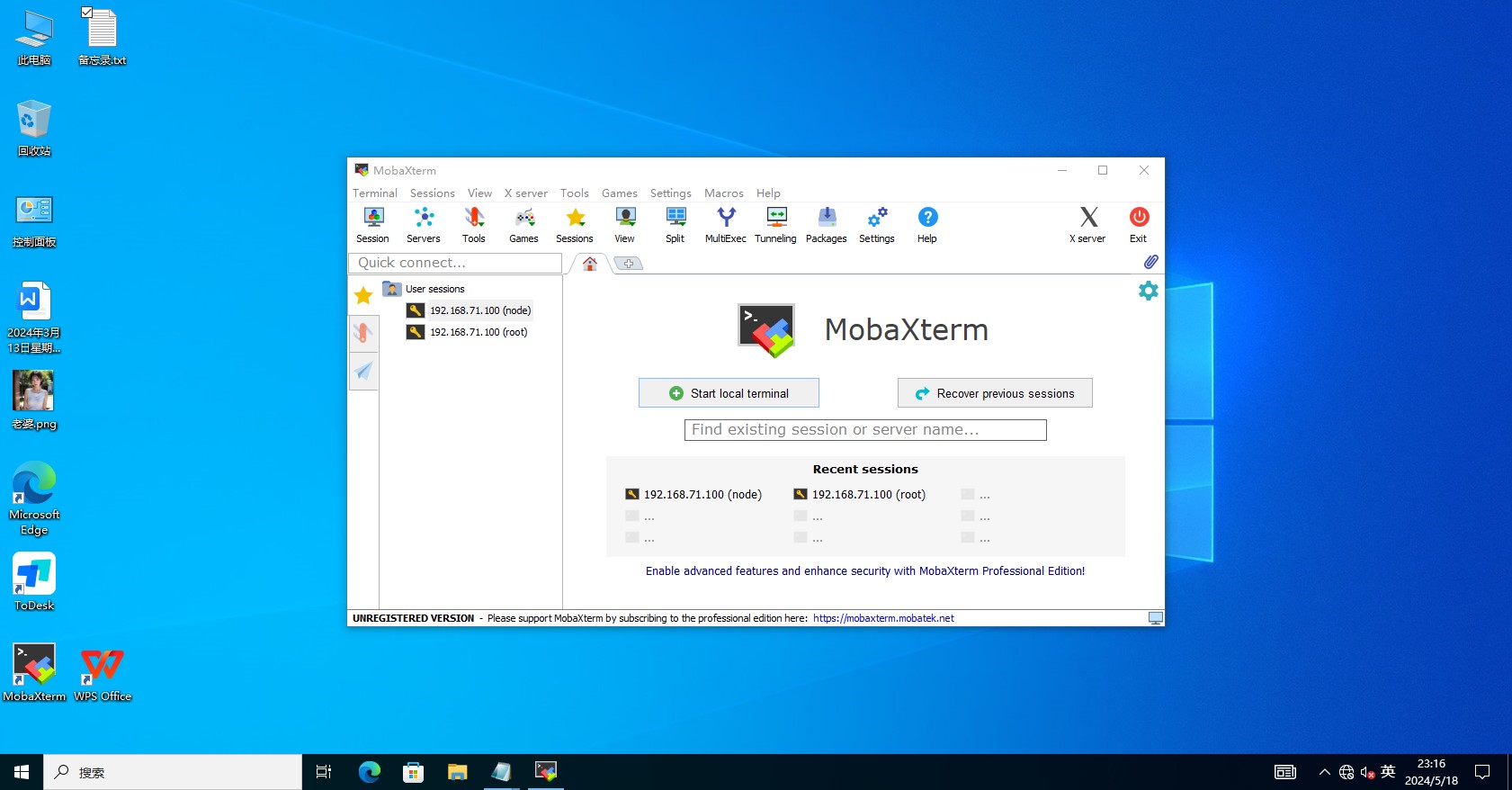

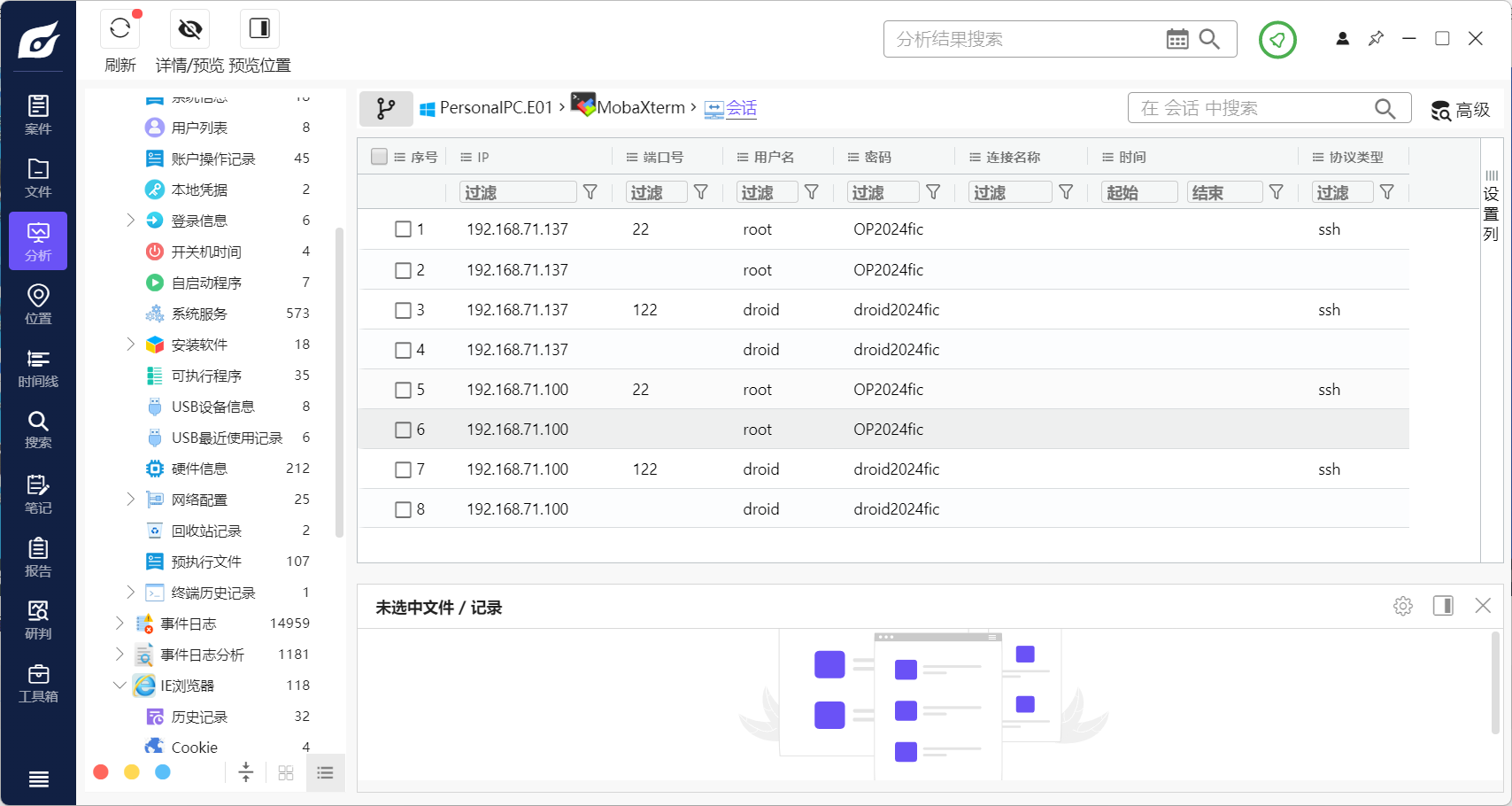

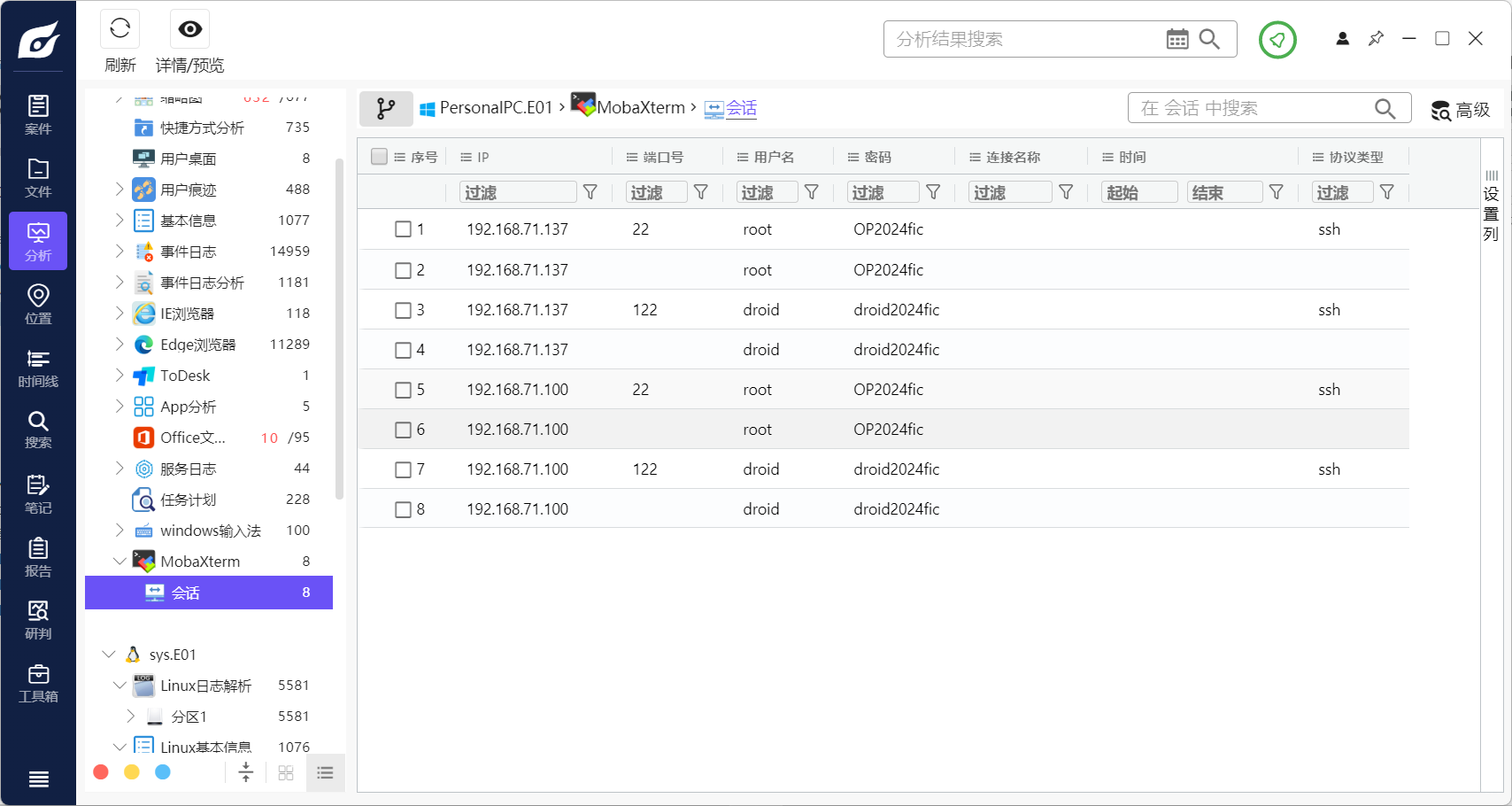

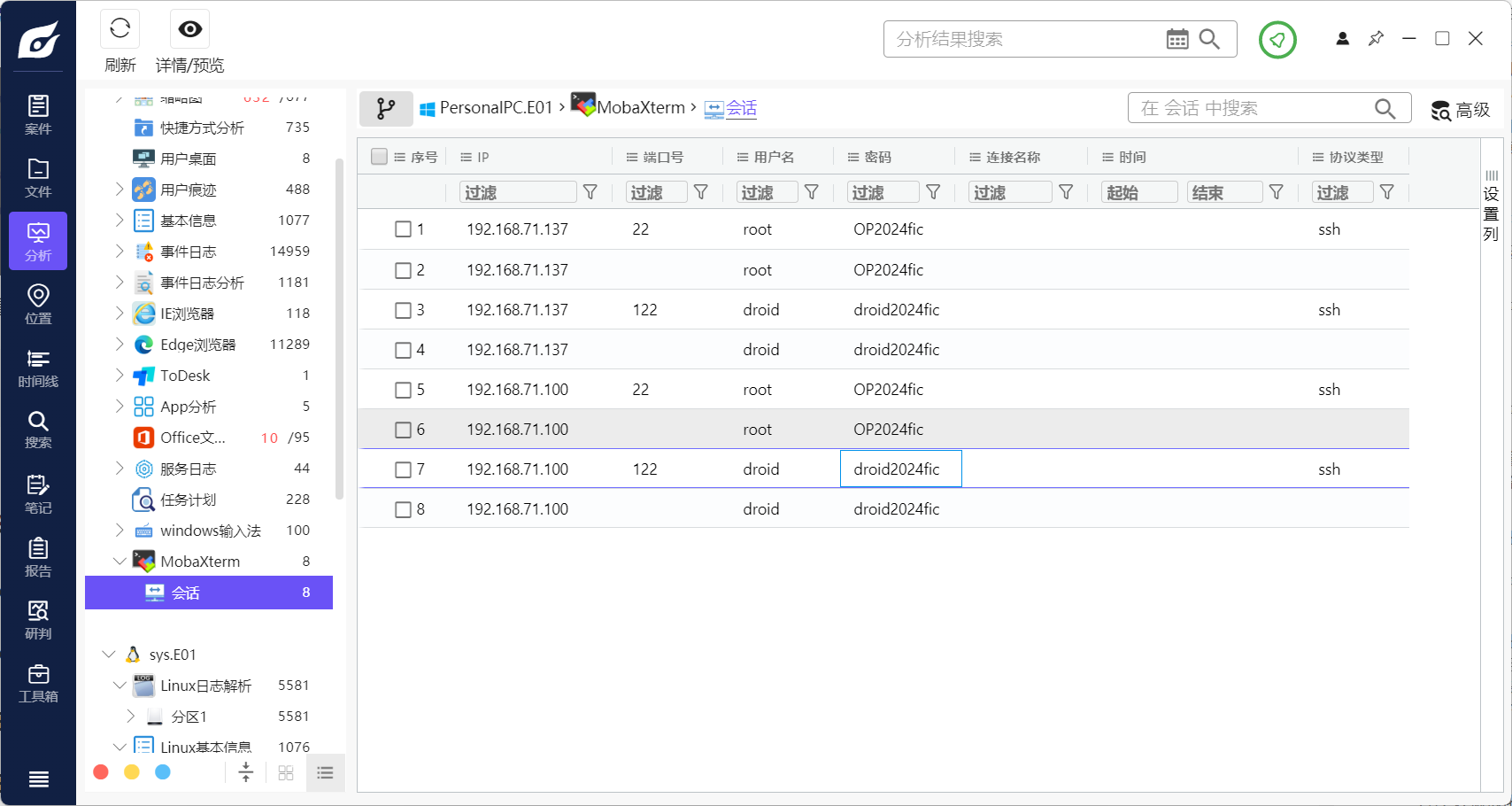

3.嫌疑人使用ssh連接工具,該工具的名稱為?【答案格式:fic123】

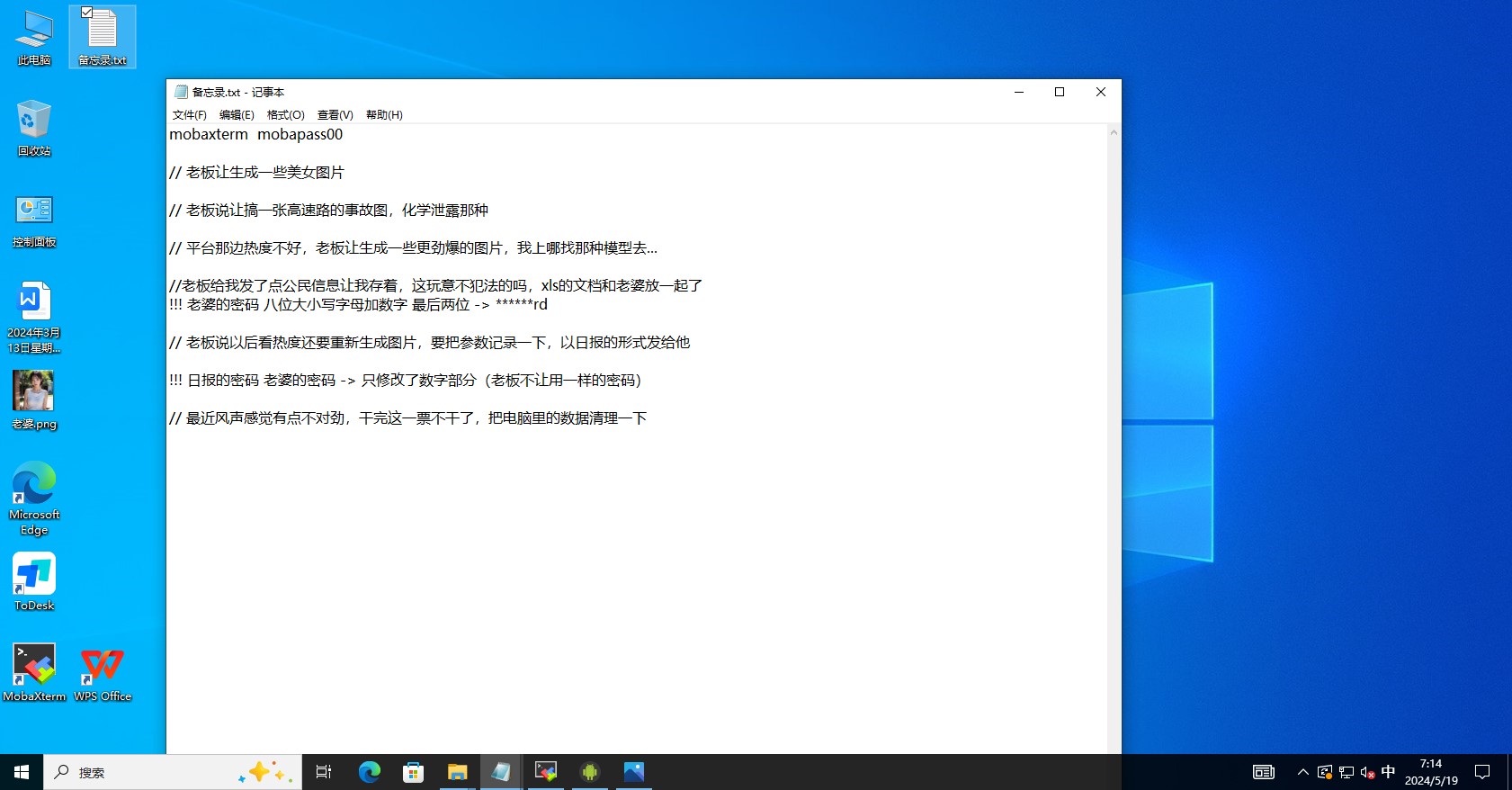

從回收站還原出文件,可以看到mobaxterm的密碼,放到火眼證據分析里面

火眼可以直接分析看出來

或者可以登錄上mobaxterm

看界面就知道是ssh連接工具了

mobaxterm

4.嫌疑人使用ssh連接工具,其中連接名為node的連接記錄,連接的端口為?【答案格式:123】

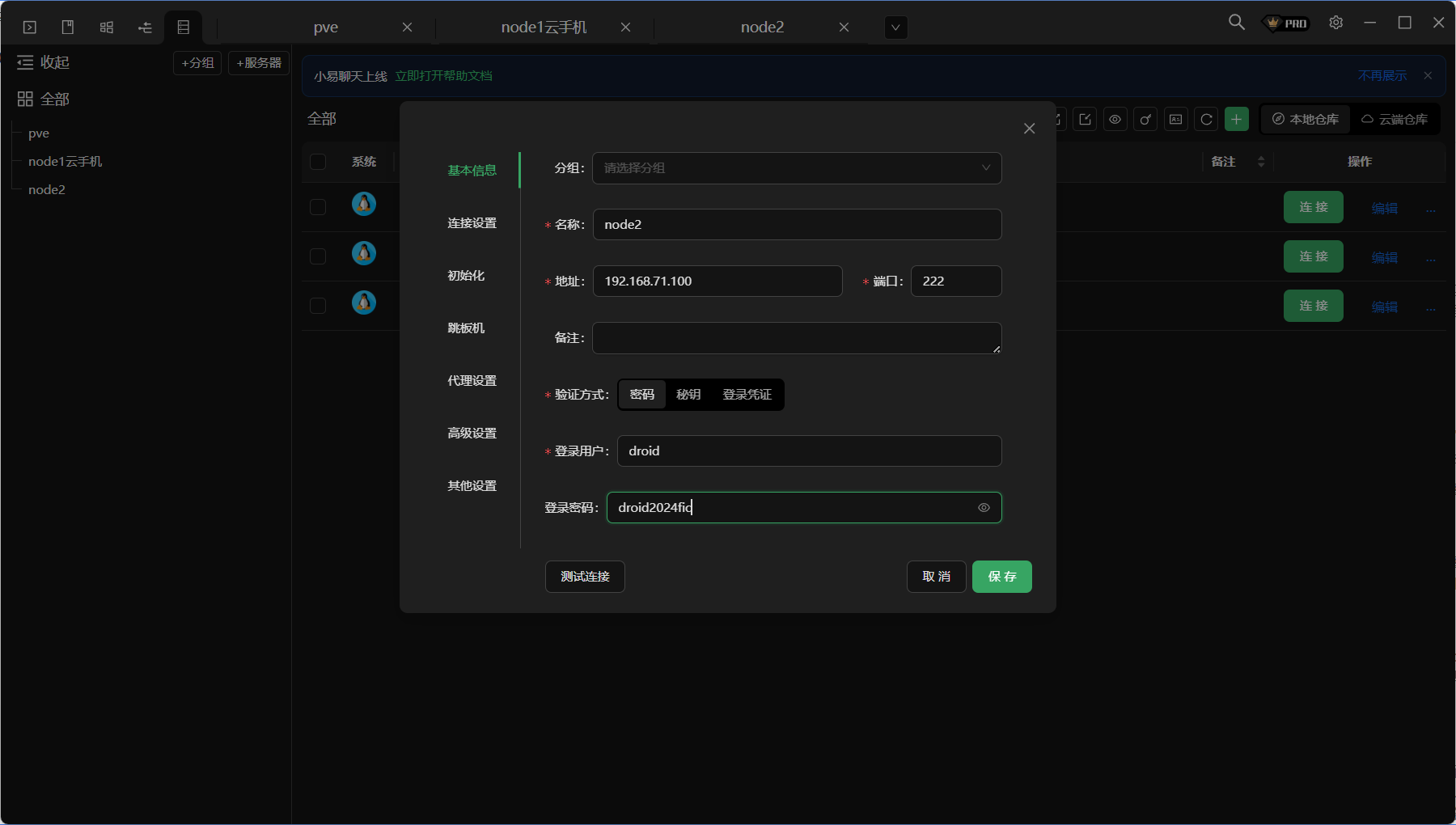

界面可以看到192.168.71.100是連接名為node的,用戶名為droid

界面可以看到192.168.71.100是連接名為node的,用戶名為droid

122

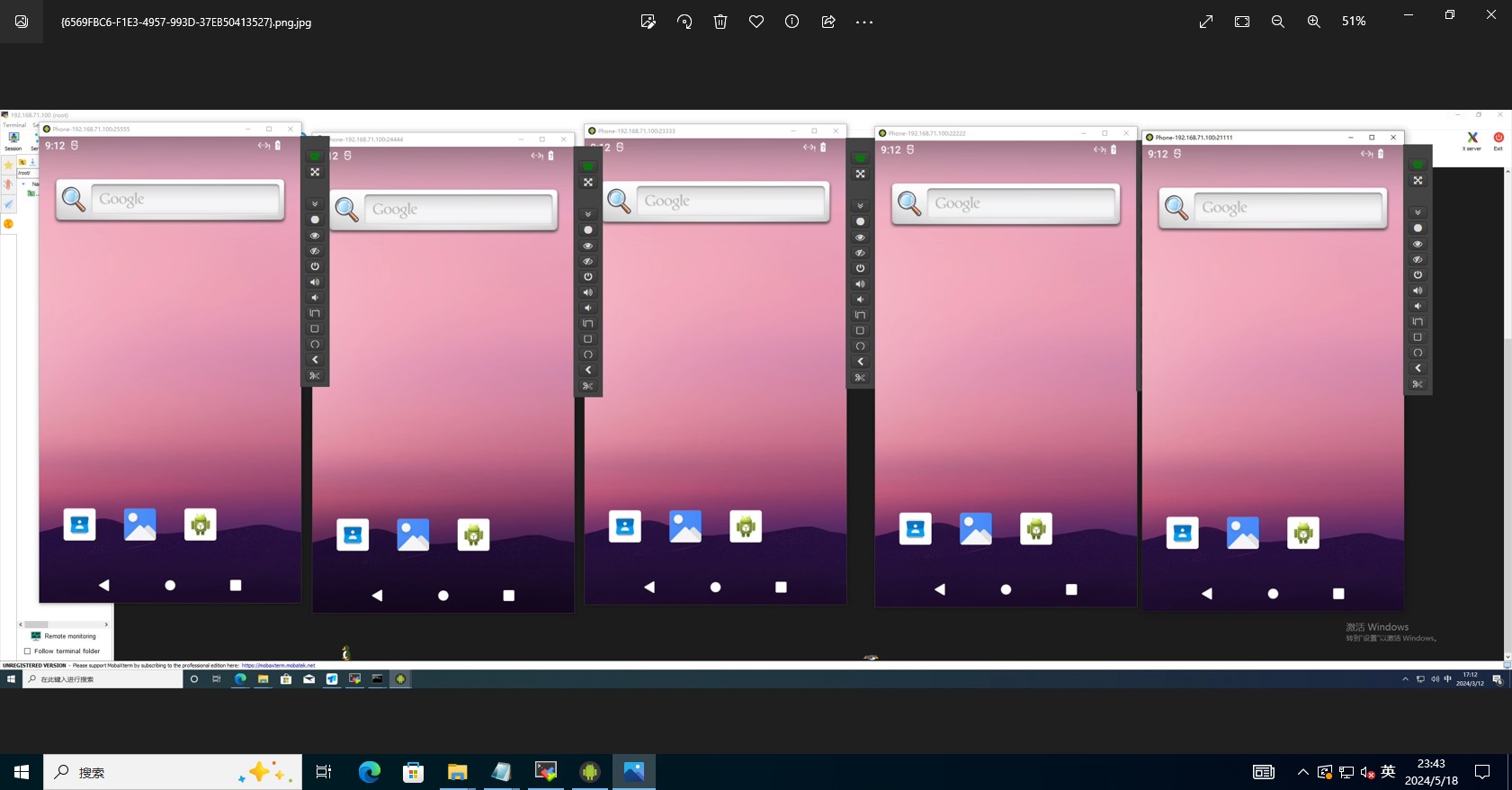

5.在2024-03-12 17:13左右,嫌疑人計算機最少連接了__臺安卓虛擬機。【答案格式:1】

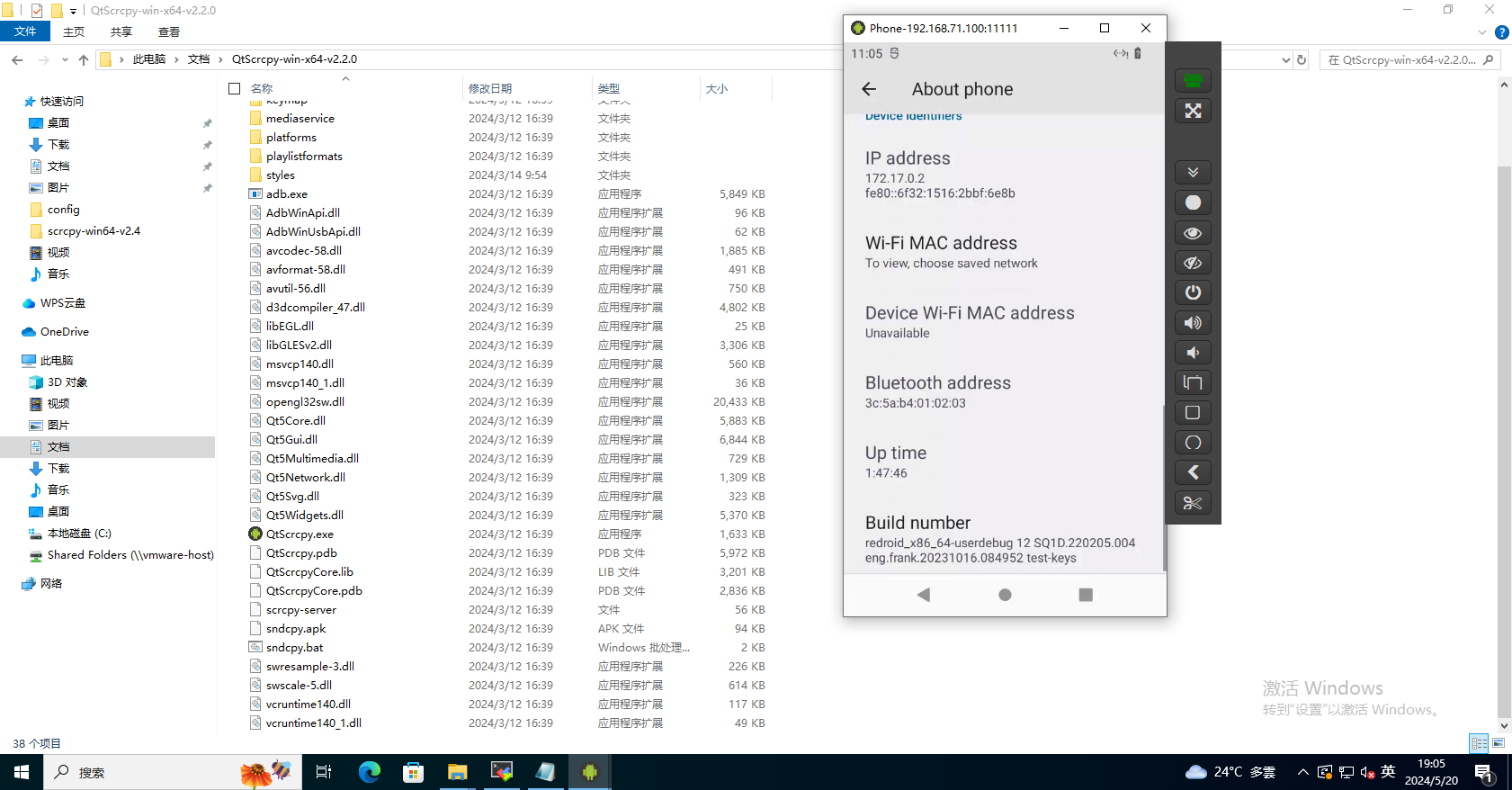

右下角時間顯示17時12分,可以看到同時開了五部安卓虛擬機

5

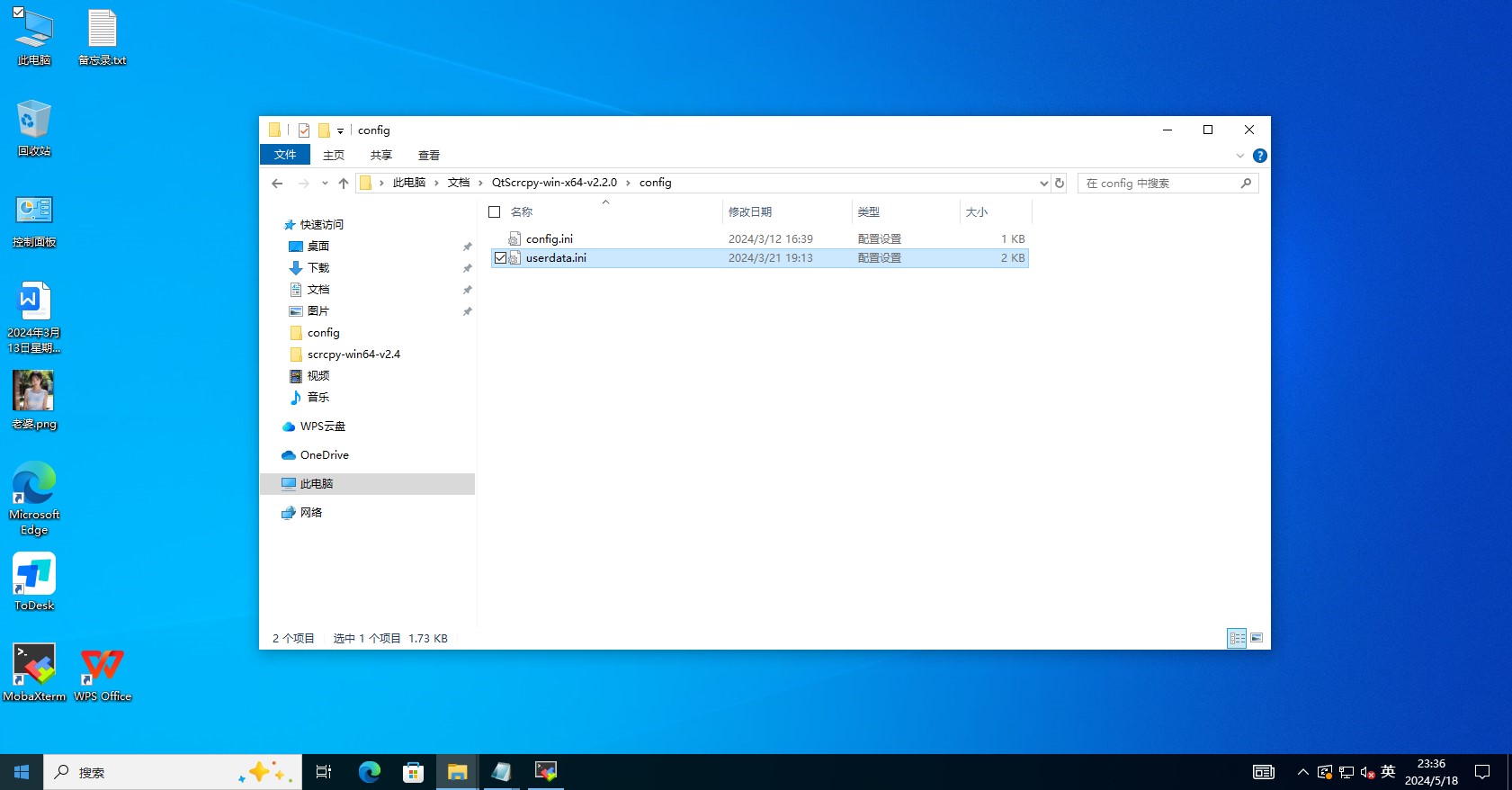

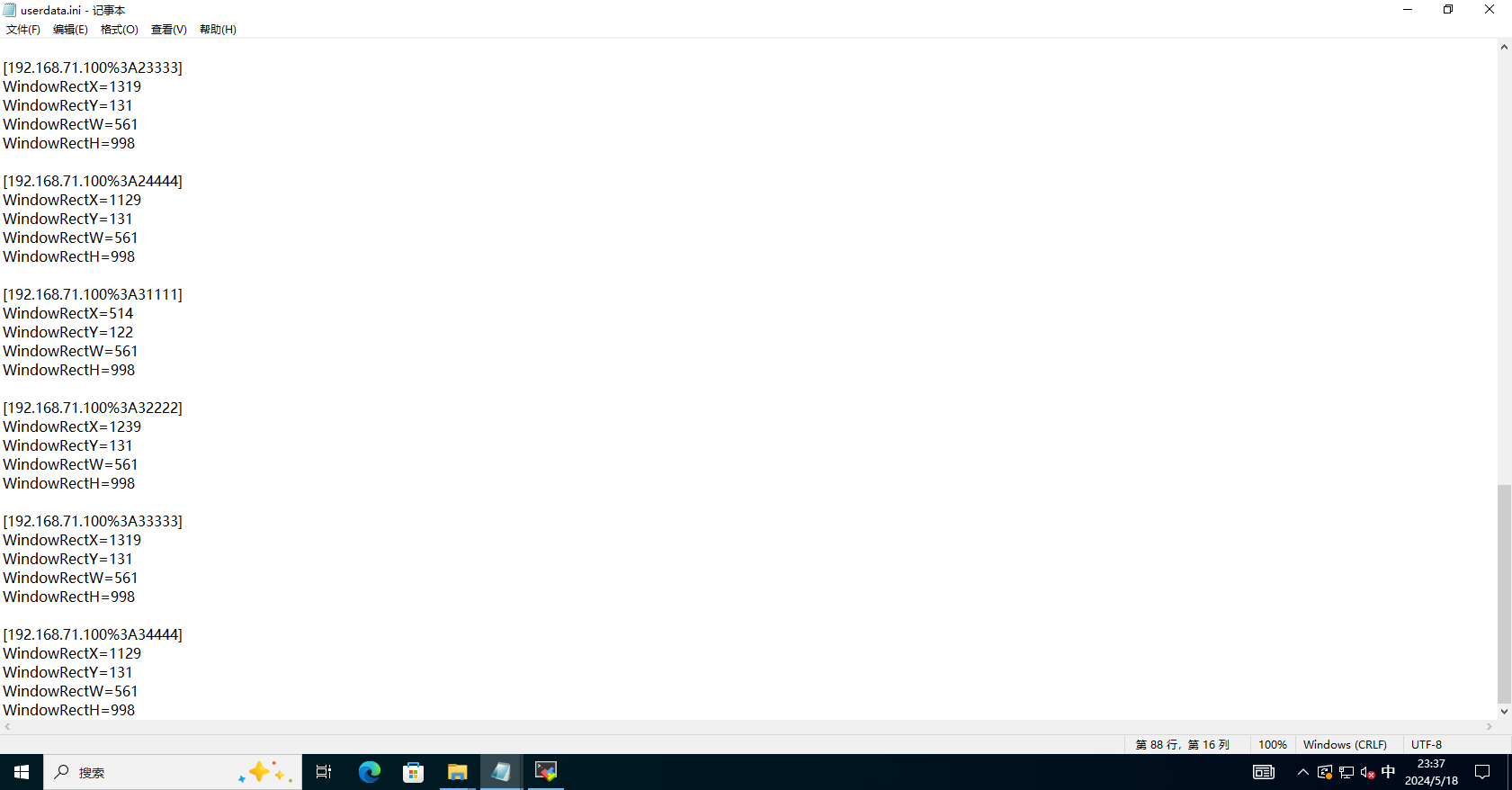

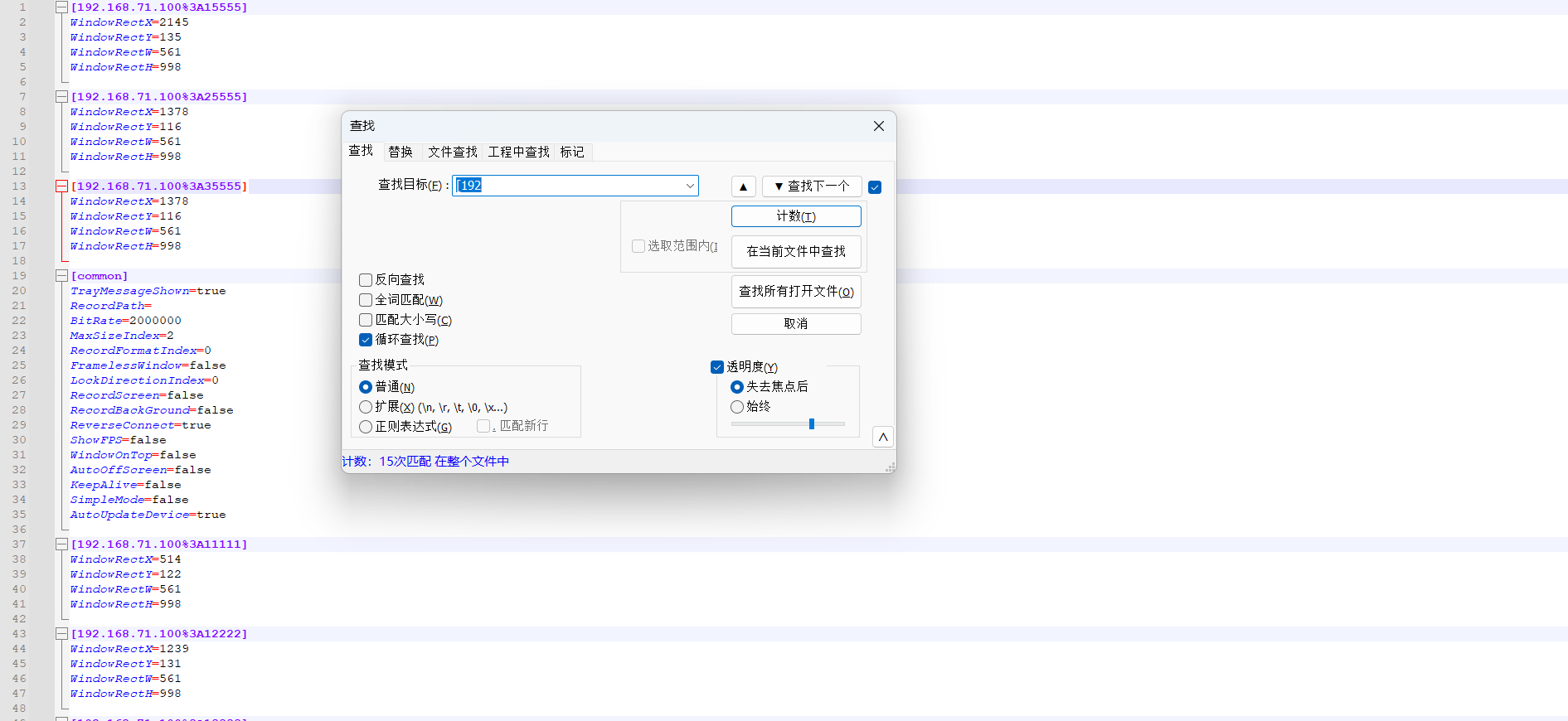

6.軟件“QtScrcpy”的配置文件顯示,嫌疑人配置了__臺安卓虛擬機(以連接端口計數)。【答案格式:123】

C:\Users\Luck\Documents\QtScrcpy-win-x64-v2.2.0\config\userdata.ini文件

這后面的應該是端口號

%3A是 : 的url編碼

15

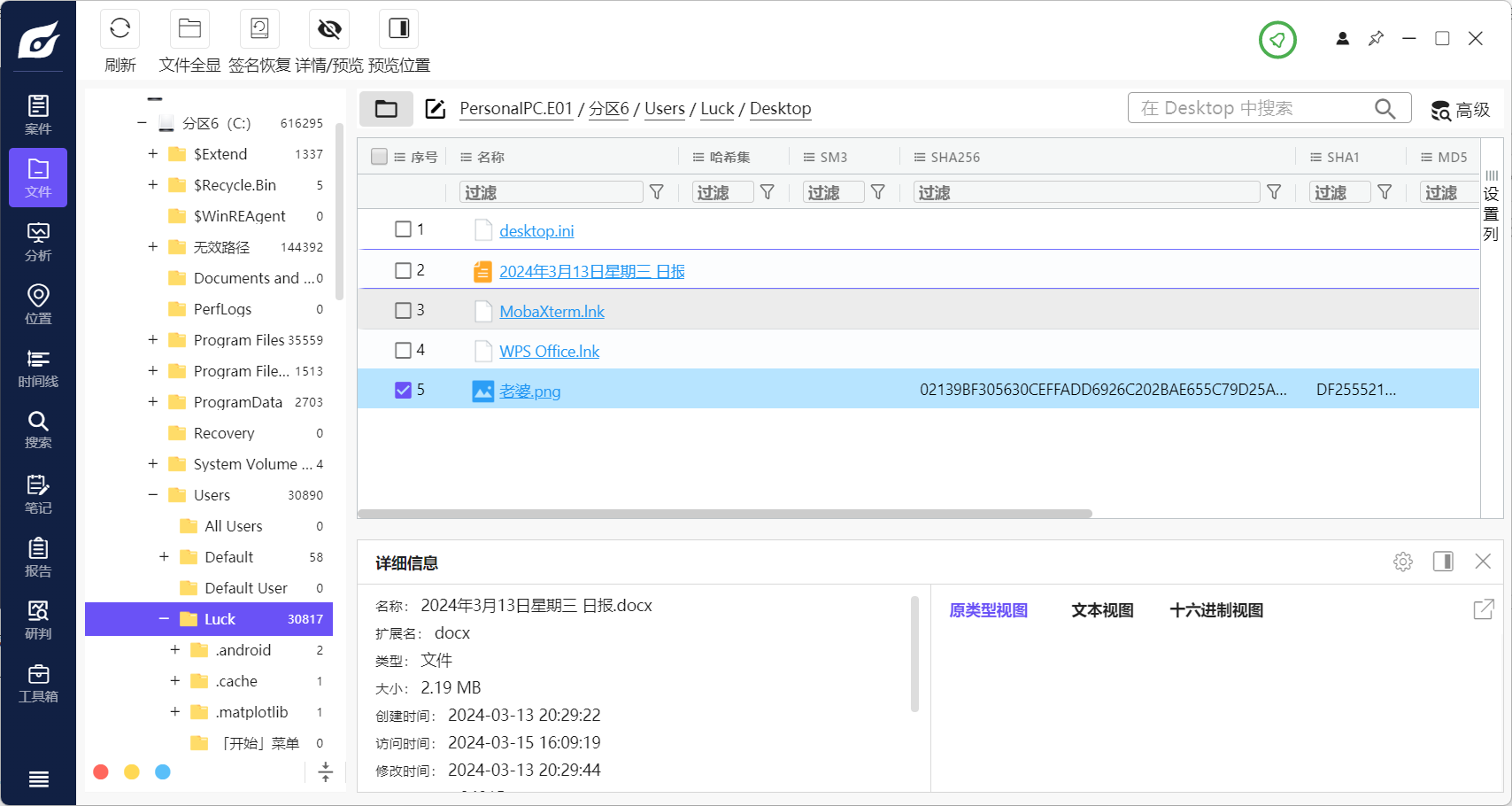

7.嫌疑人桌面文件"老婆.png"的SHA256哈希值為?【答案格式:abc123】

找到圖片

計算SHA256

02139BF305630CEFFADD6926C202BAE655C79D25A64F5C7A1C62BC4C91C9CCF1

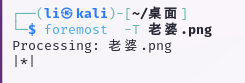

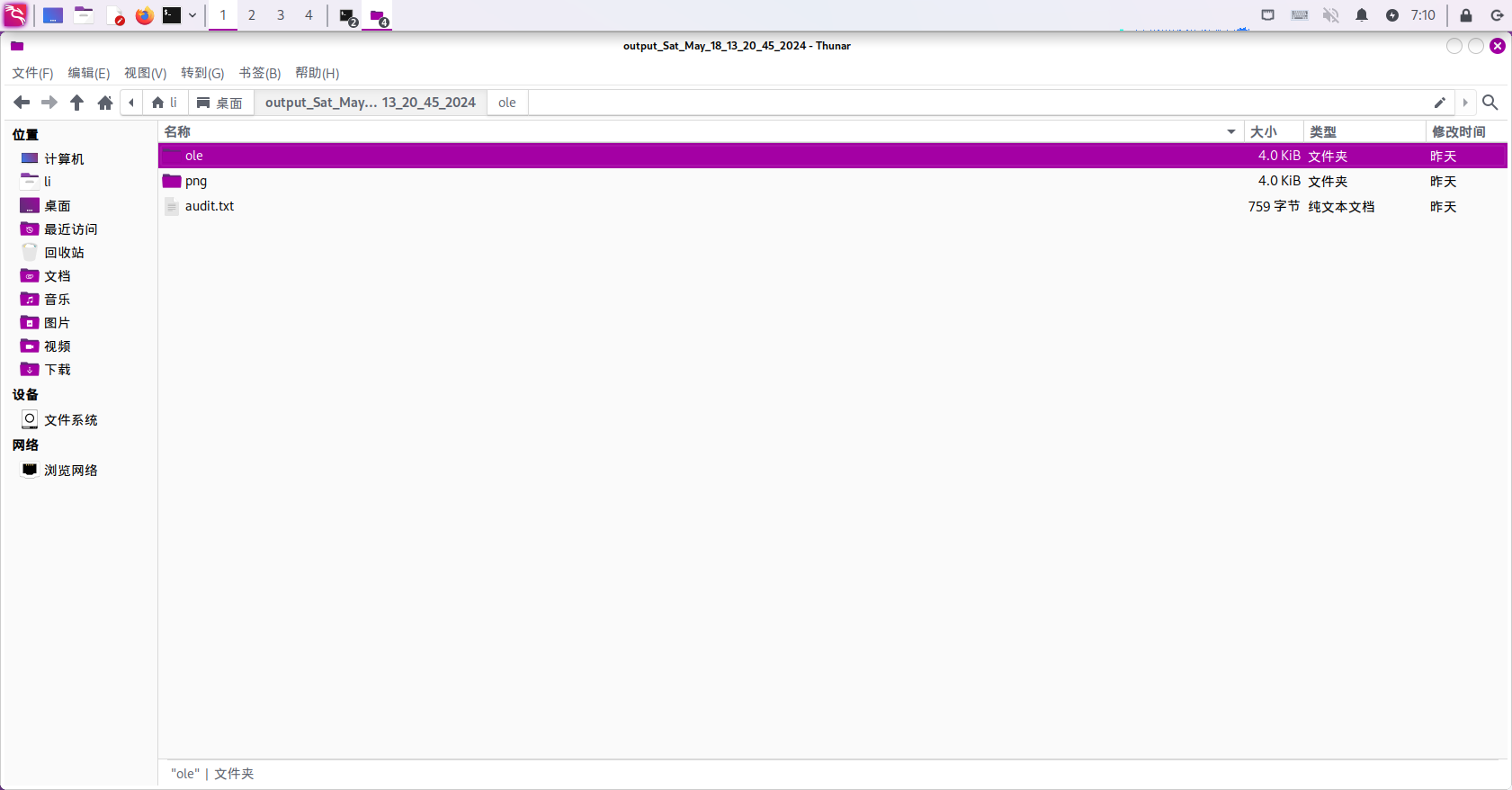

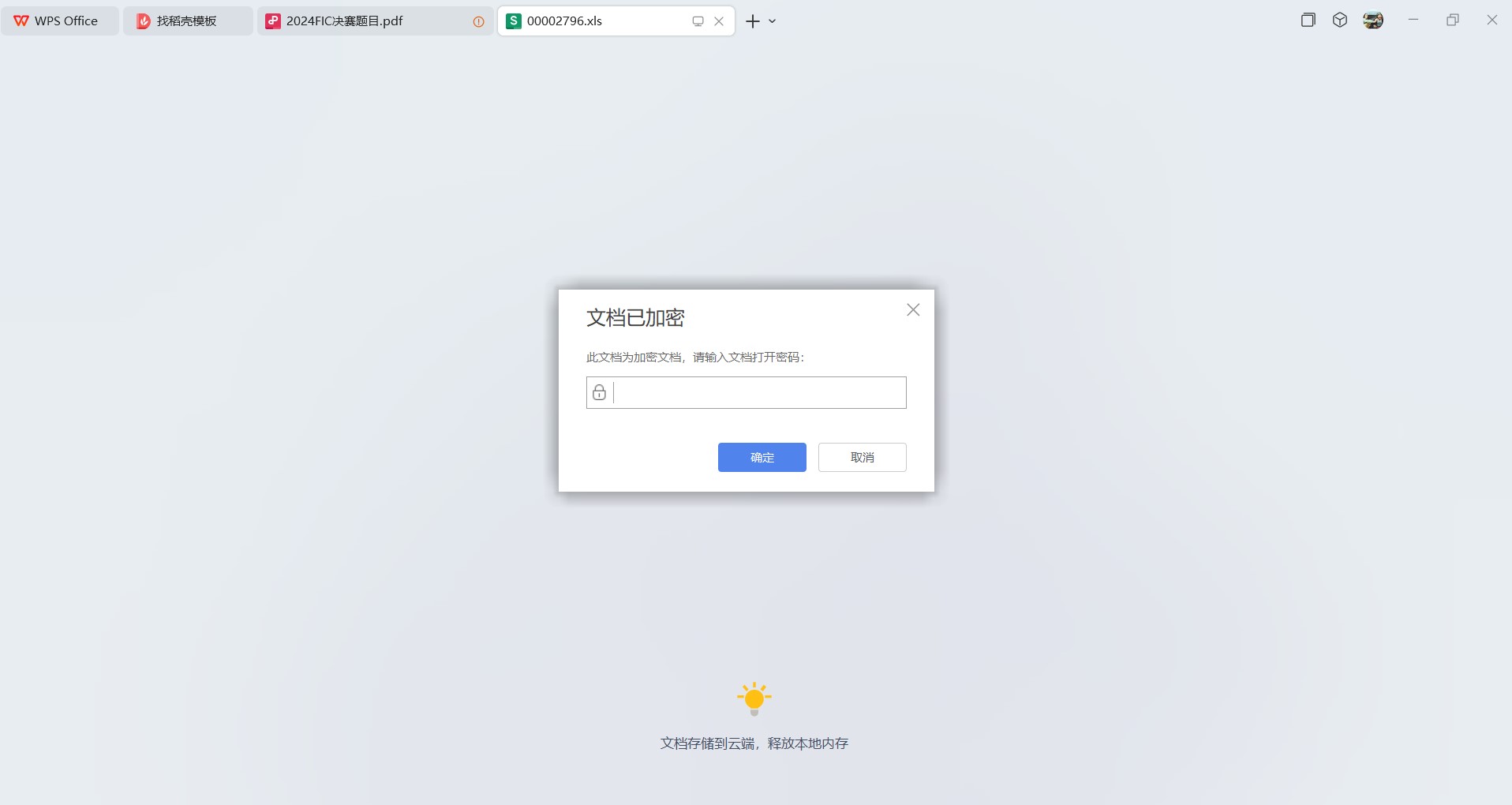

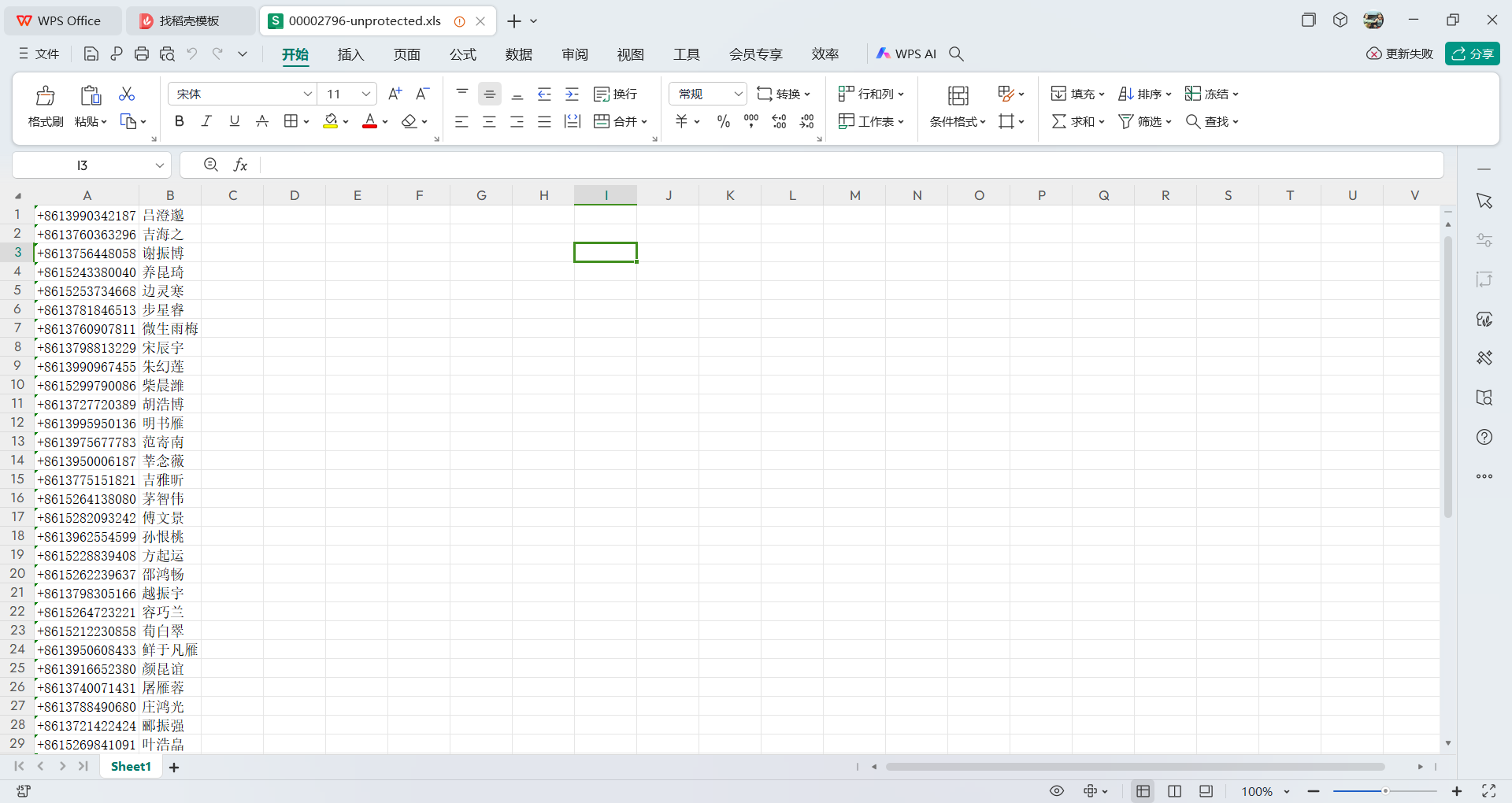

8.嫌疑人把xls文件藏入老婆.png中,該xls的密碼為?【答案格式:Abc123】

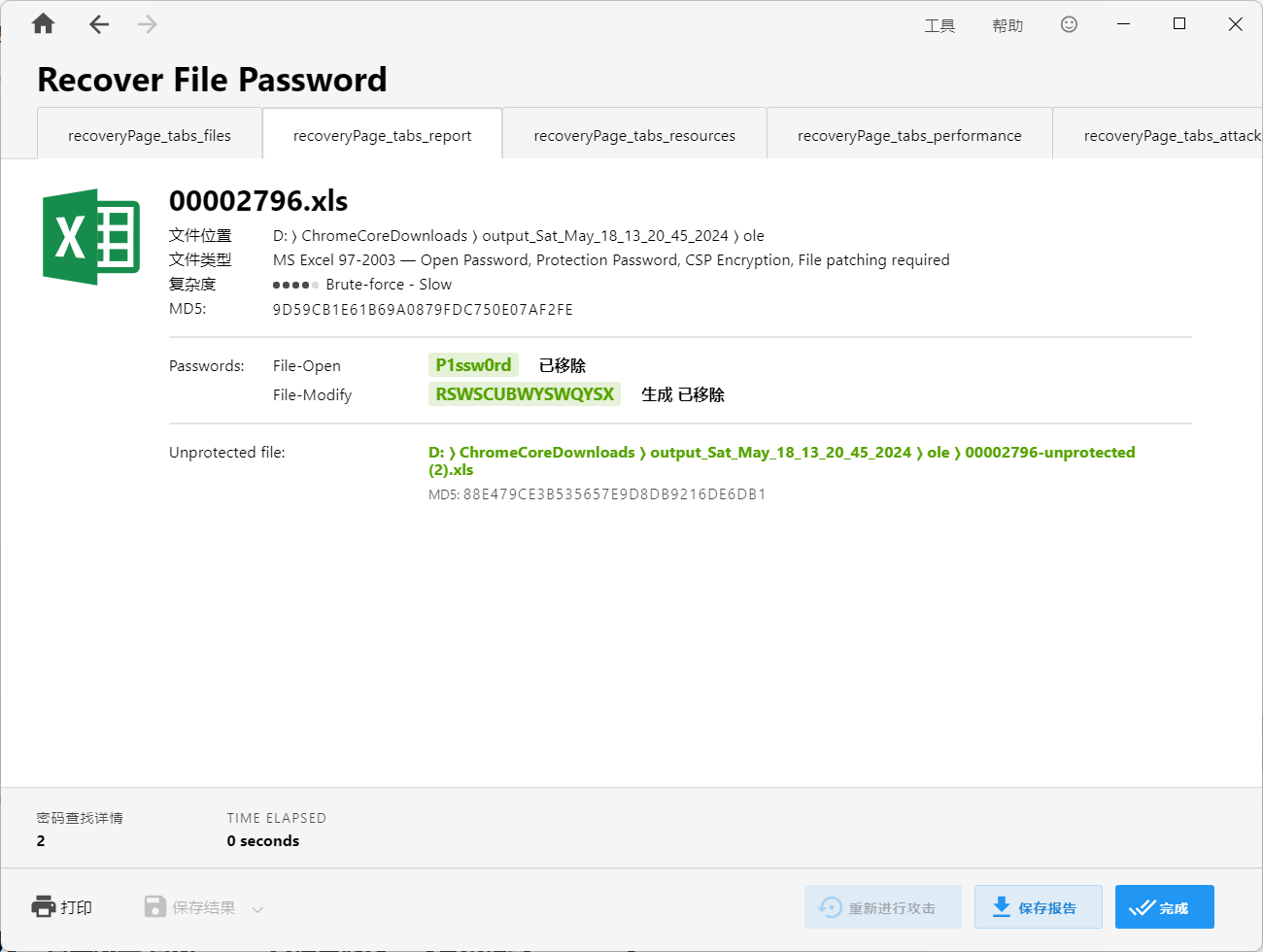

xls文件頭為D0CF11E0,可以把文件用010 editor進行分離出來

foremost -T 老婆.png

對老婆.png文件進行分離

把output文件夾復制出來,對ole后綴文件改為xls

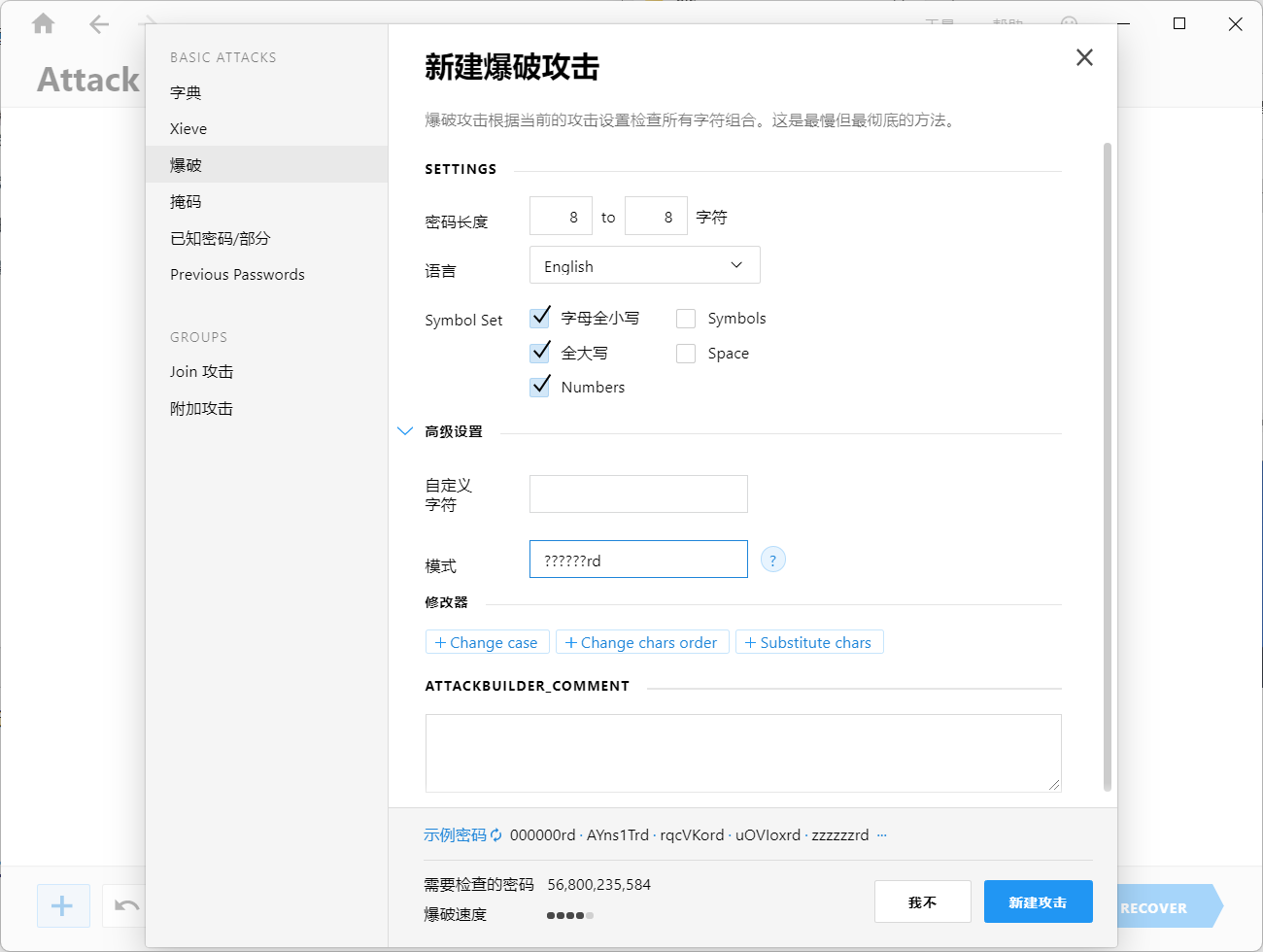

根據備忘錄提示,對密碼進行爆破

用passware kit爆破,相對來說設置比較方便,但是爆破時間比較長

P1ssw0rd

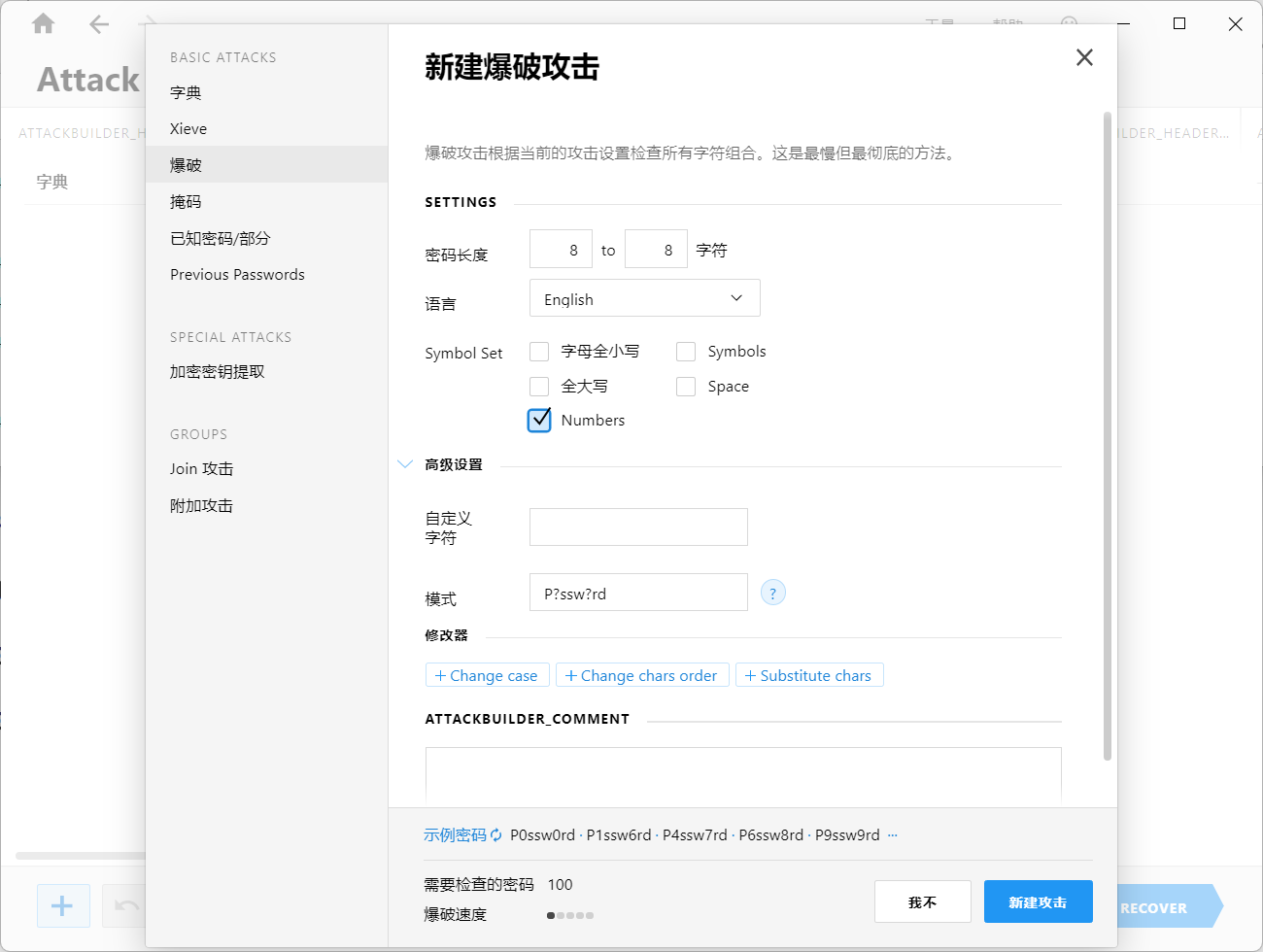

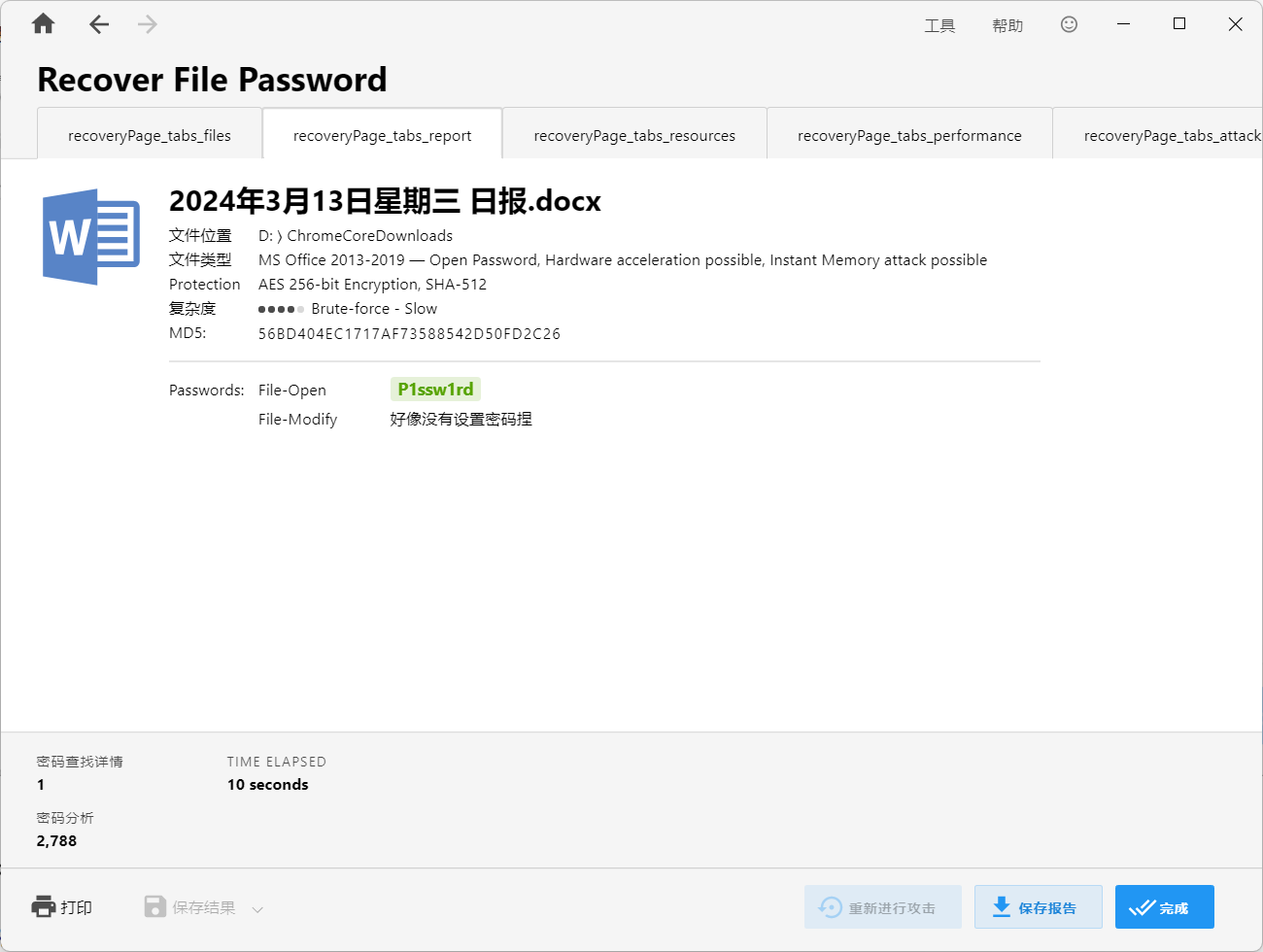

9.嫌疑人桌面"2024年3月13日星期三 日報.docx"文檔密碼為?【答案格式:Abc123】

passware kit 爆破設置

密碼為P1ssw1rd

P1ssw1rd

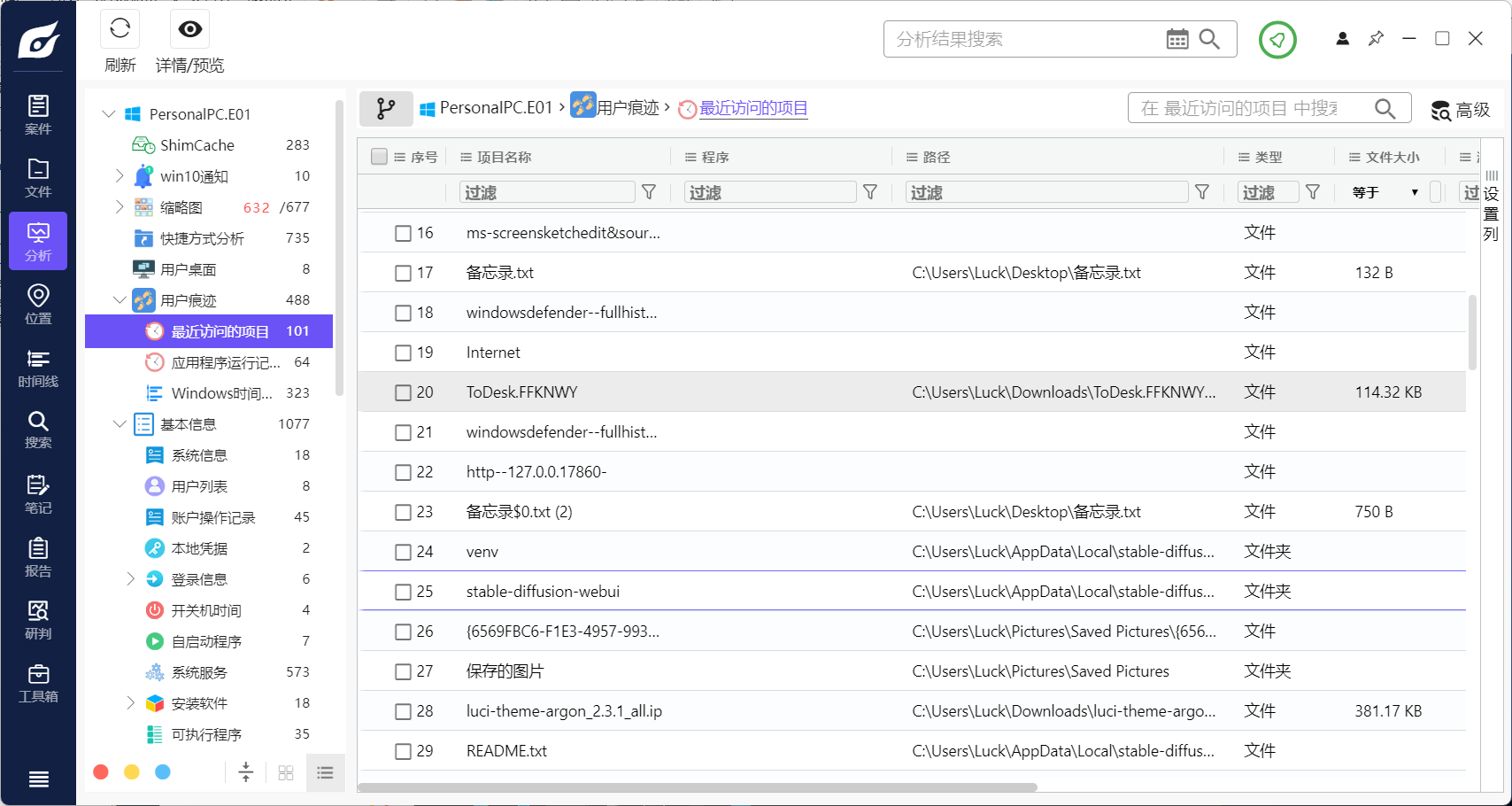

10.嫌疑人使用的AI軟件名稱為?【答案格式:abc-df-abc】

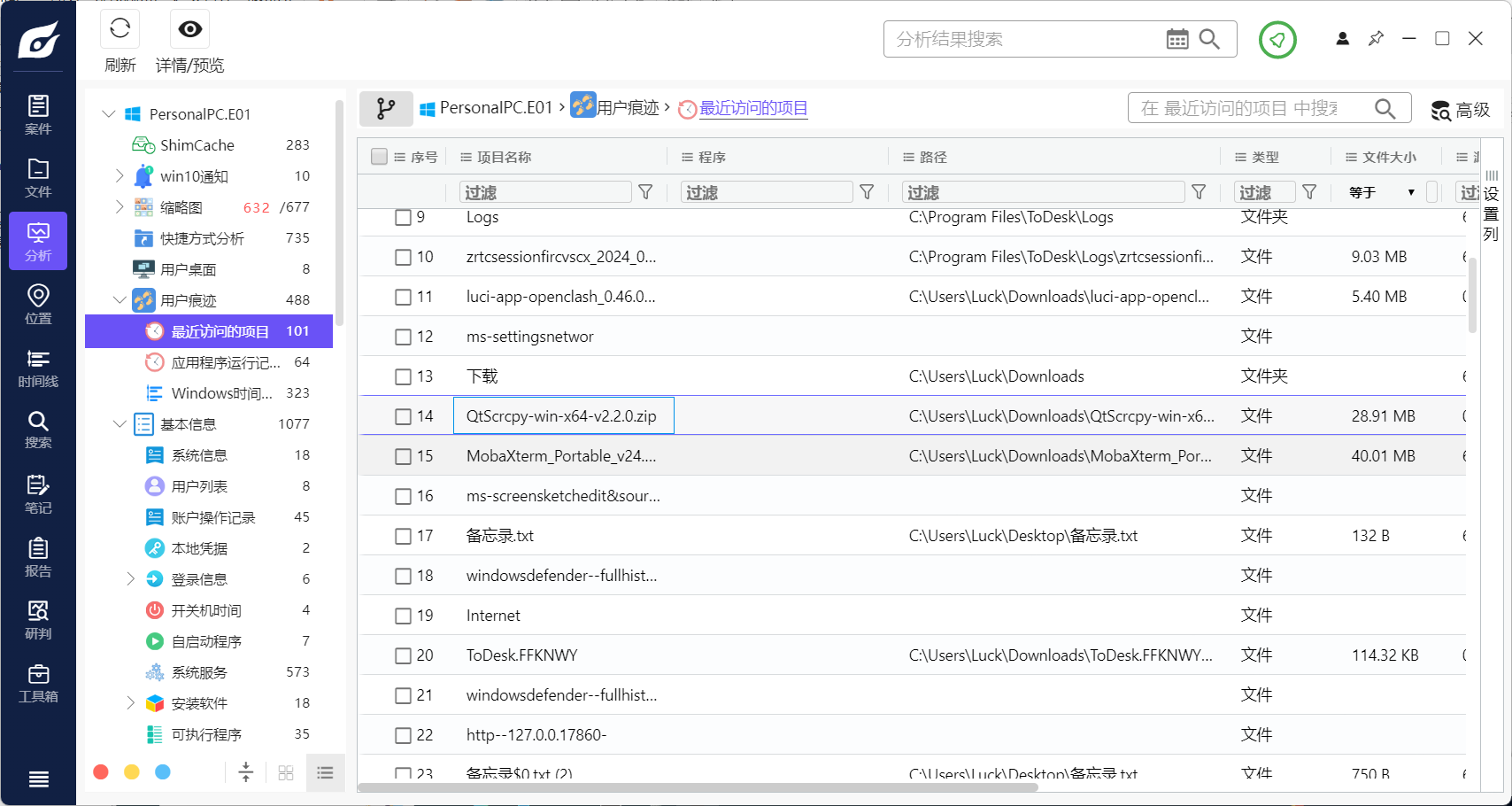

可以看到最近訪問的項目

里面有這個stable-diffusion-webui,是網上比較有名的AI軟件了

stable-diffusion-webui

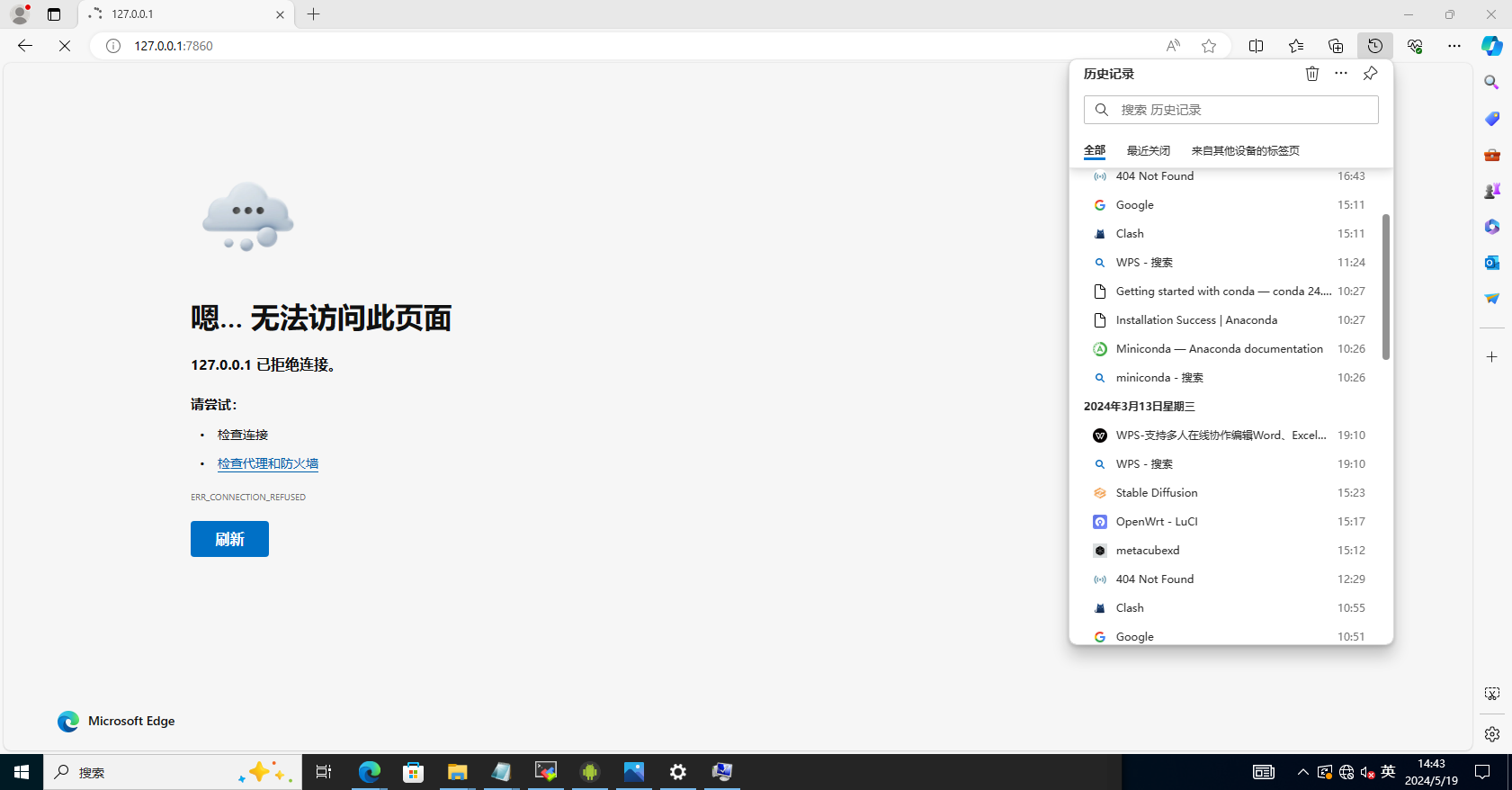

11.嫌疑人使用的AI軟件監聽端口為?【答案格式:1】

直接找瀏覽記錄

7860

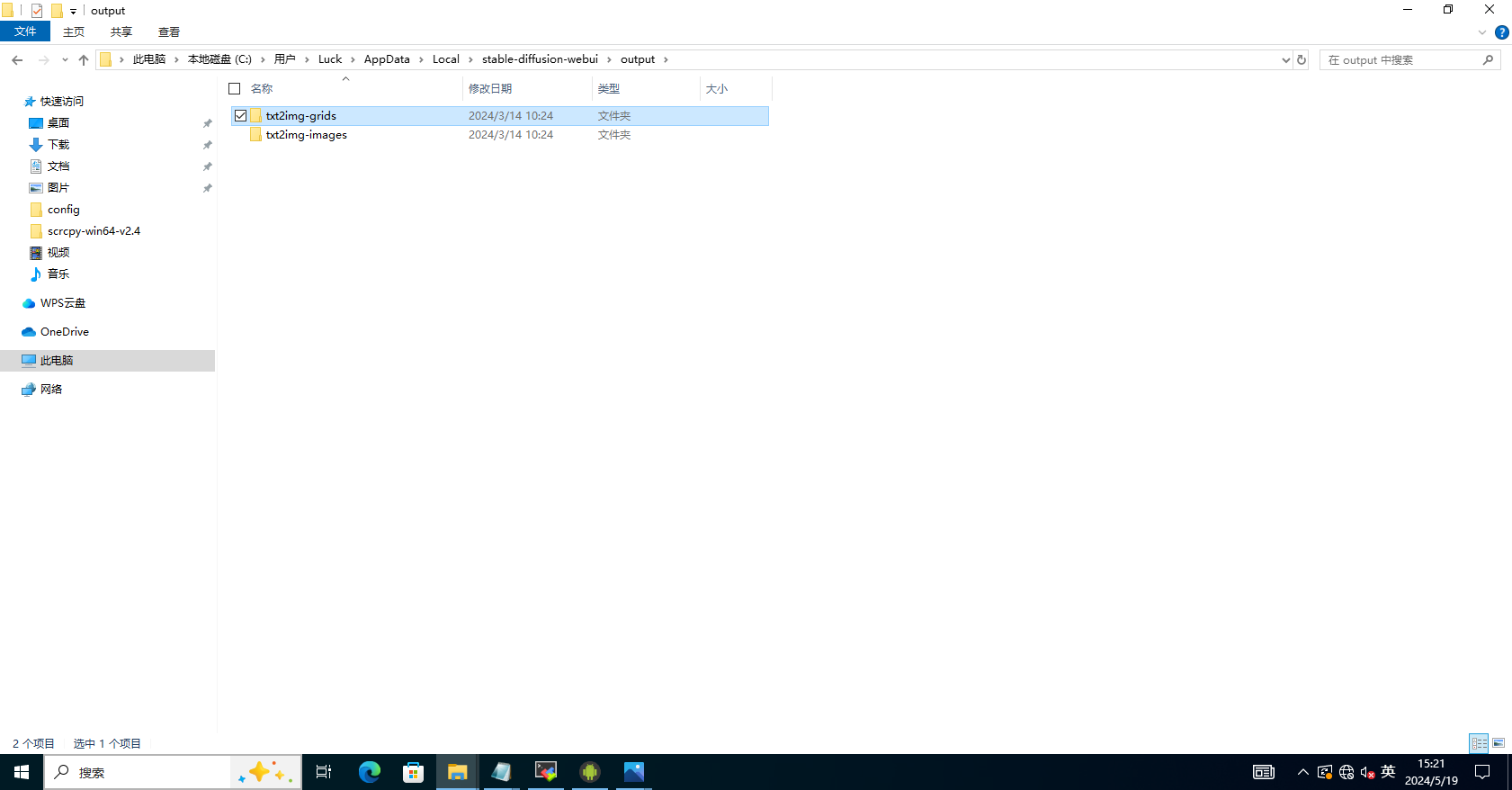

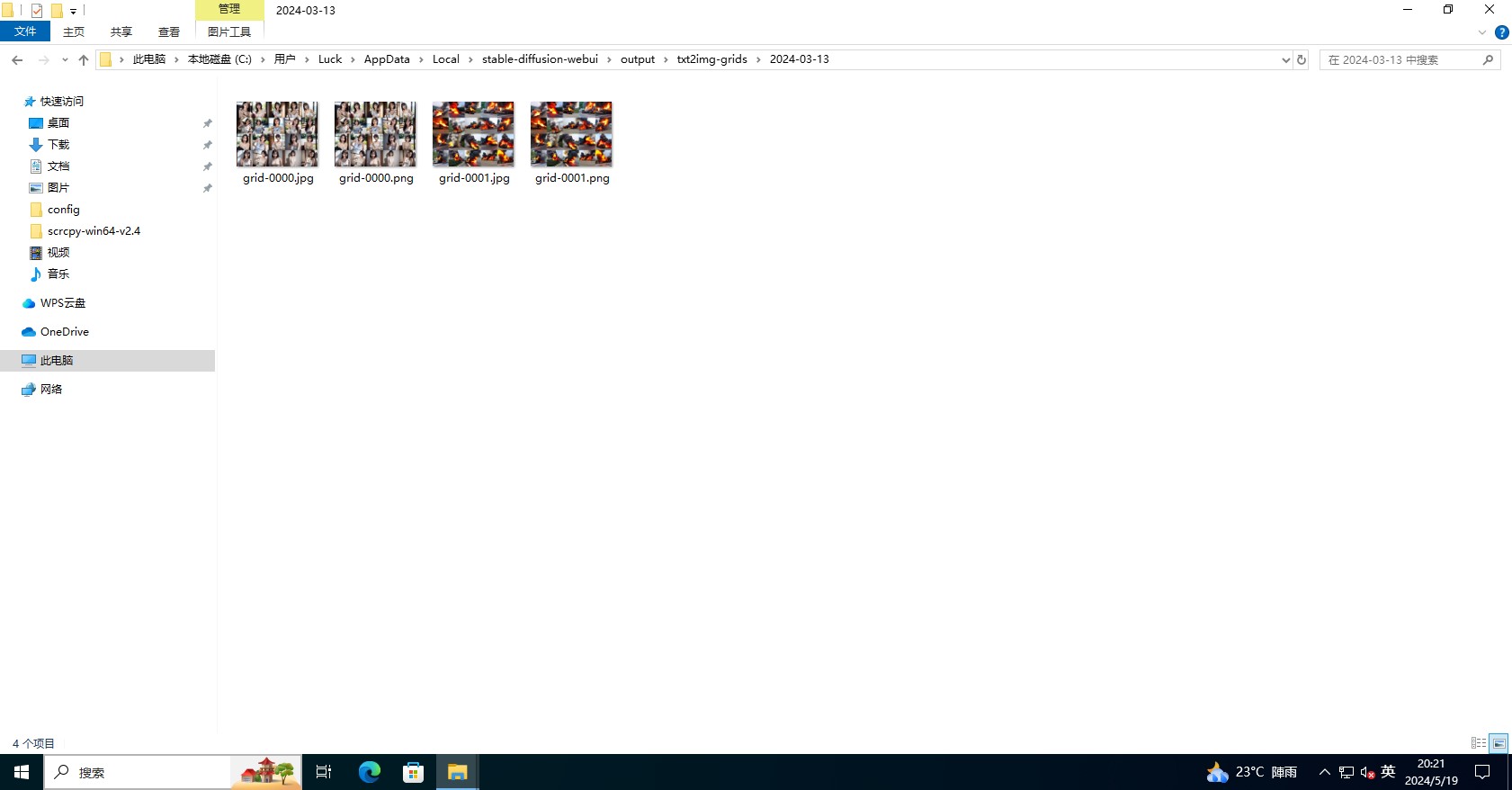

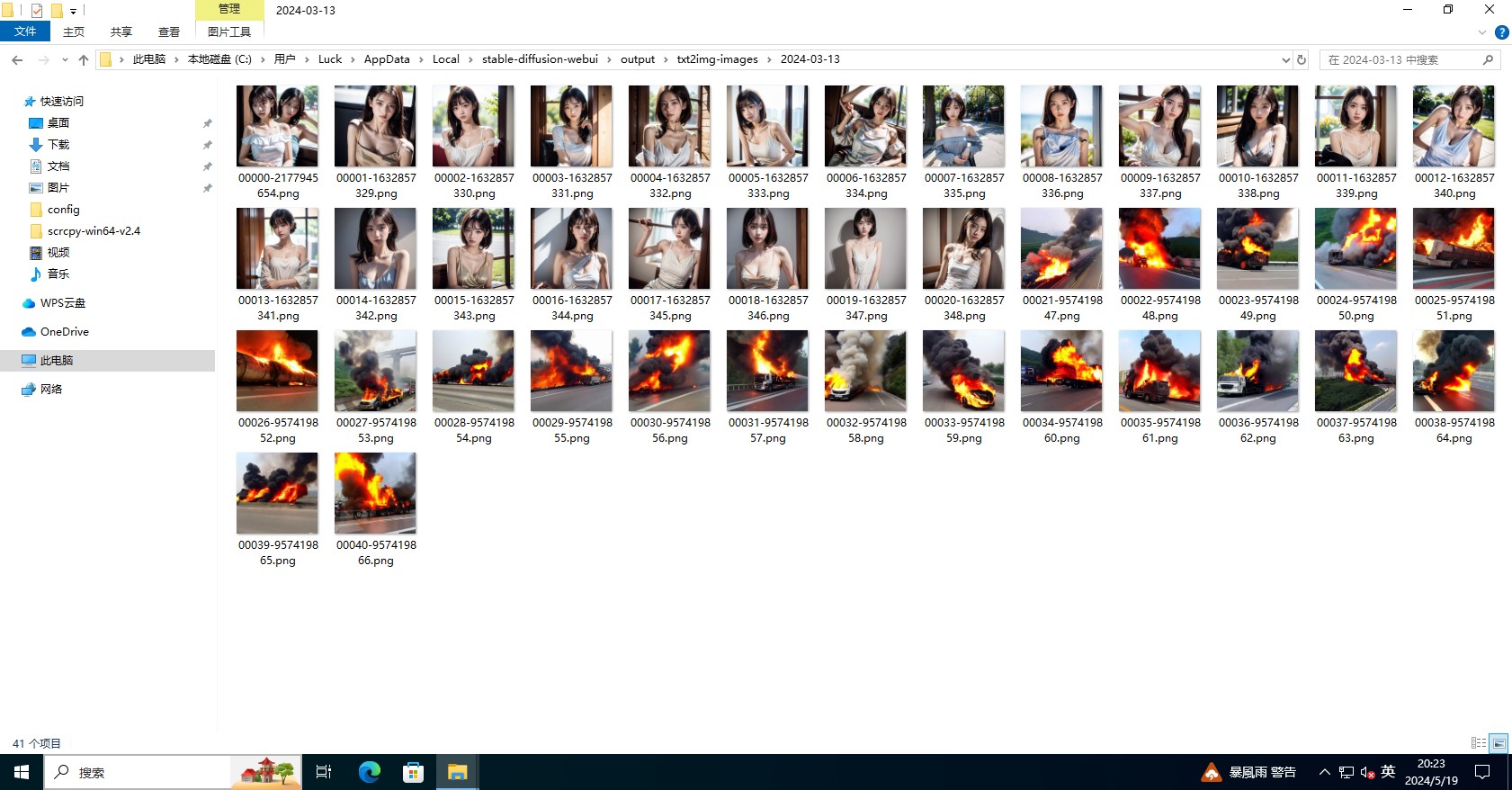

12.AI軟件安裝目錄下的“2024-03-13”目錄,其中由AI生成的圖片有多少張?【答案格式:1】

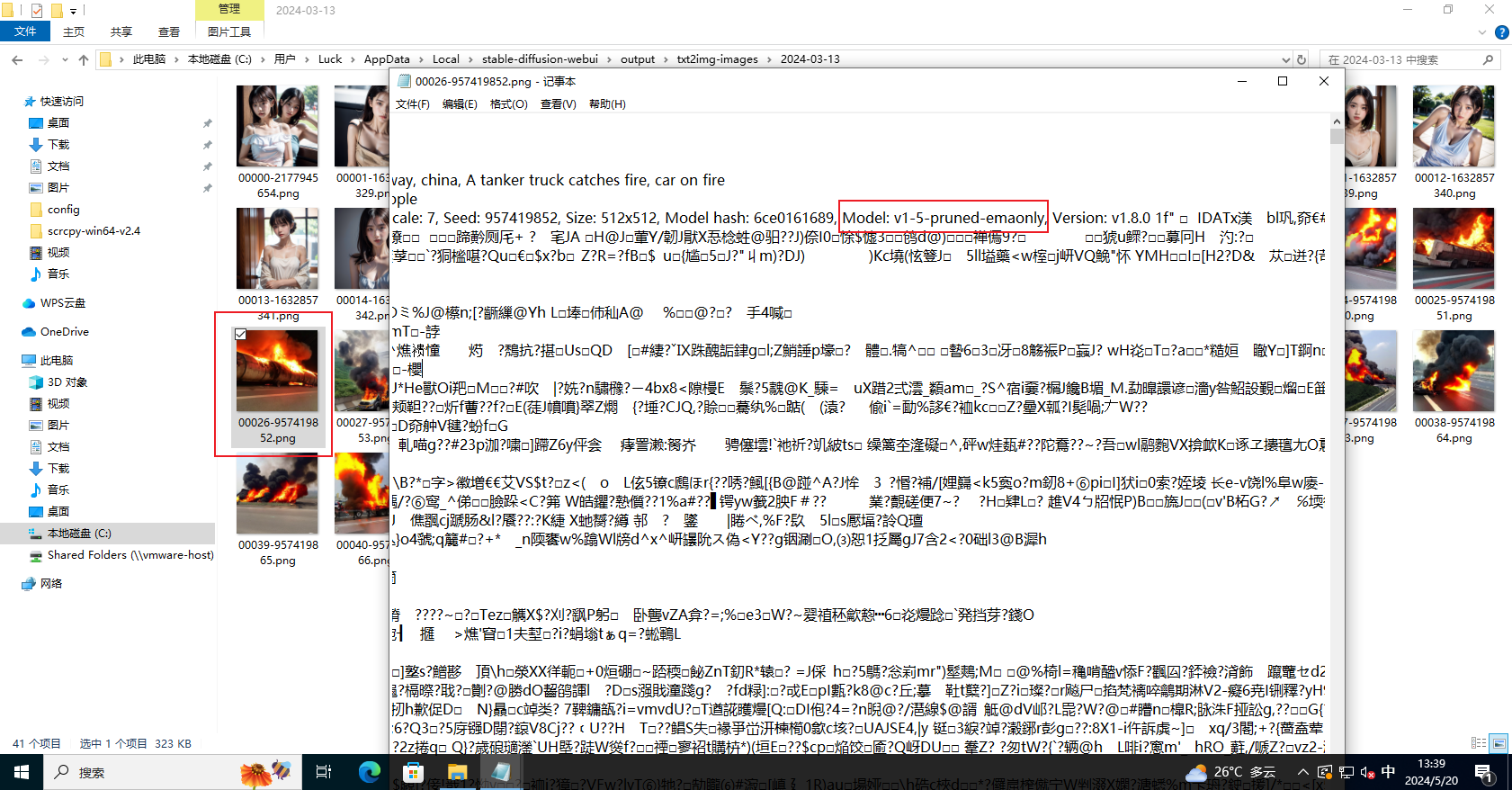

txt2img-grids和txt2img-images,這兩個都是AI模型生成的輸出目錄

C:\Users\Luck\AppData\Local\stable-diffusion-webui\output\txt2img-grids\2024-03-13

這個目錄下一共是4張圖片,以png,jpg兩種格式用網格排版展示了40張圖片

C:\Users\Luck\AppData\Local\stable-diffusion-webui\output\txt2img-images\2024-03-13

一共是41張圖片,和上面的進行比較發現第一張圖片是混淆進去的

41

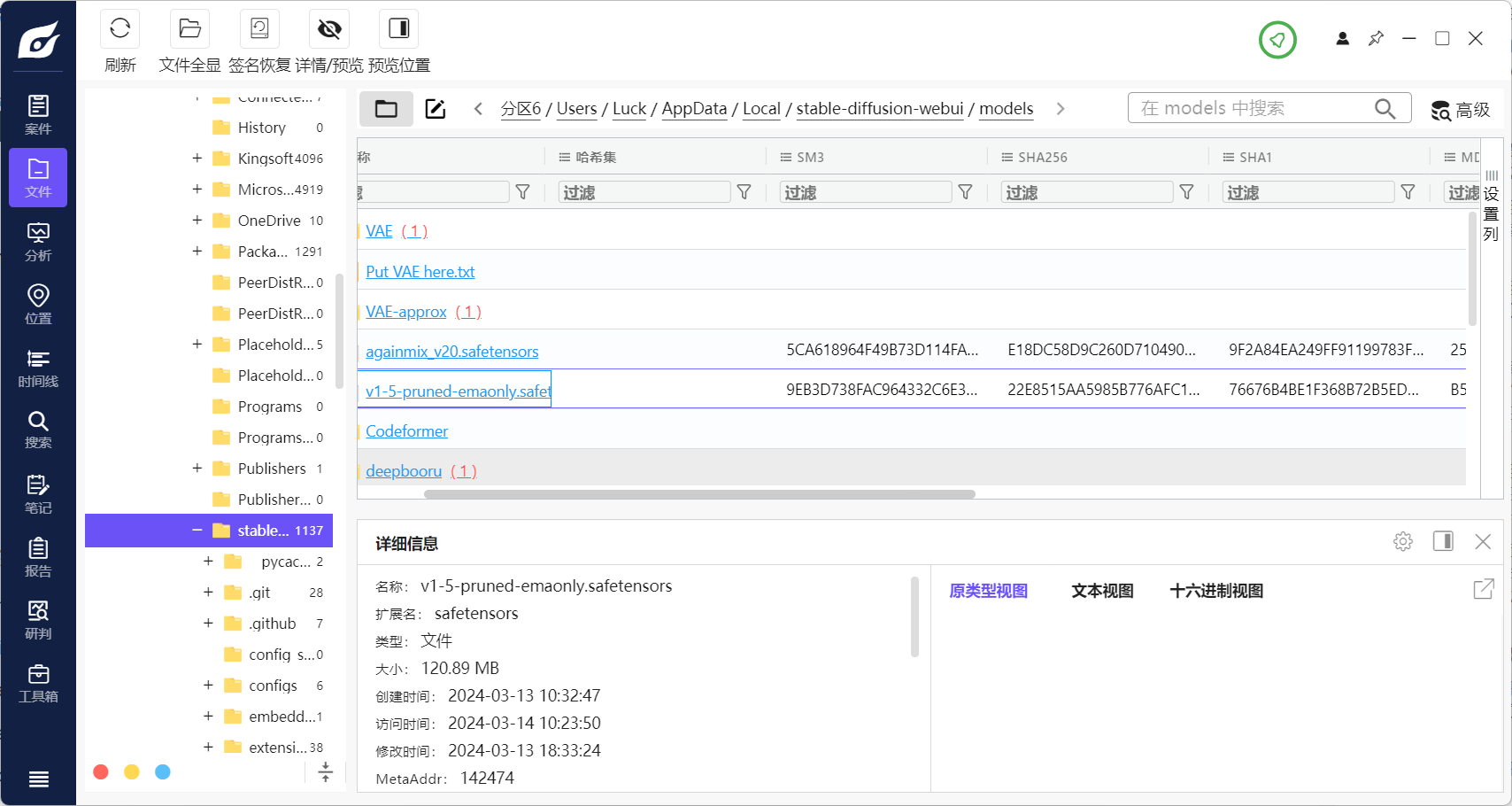

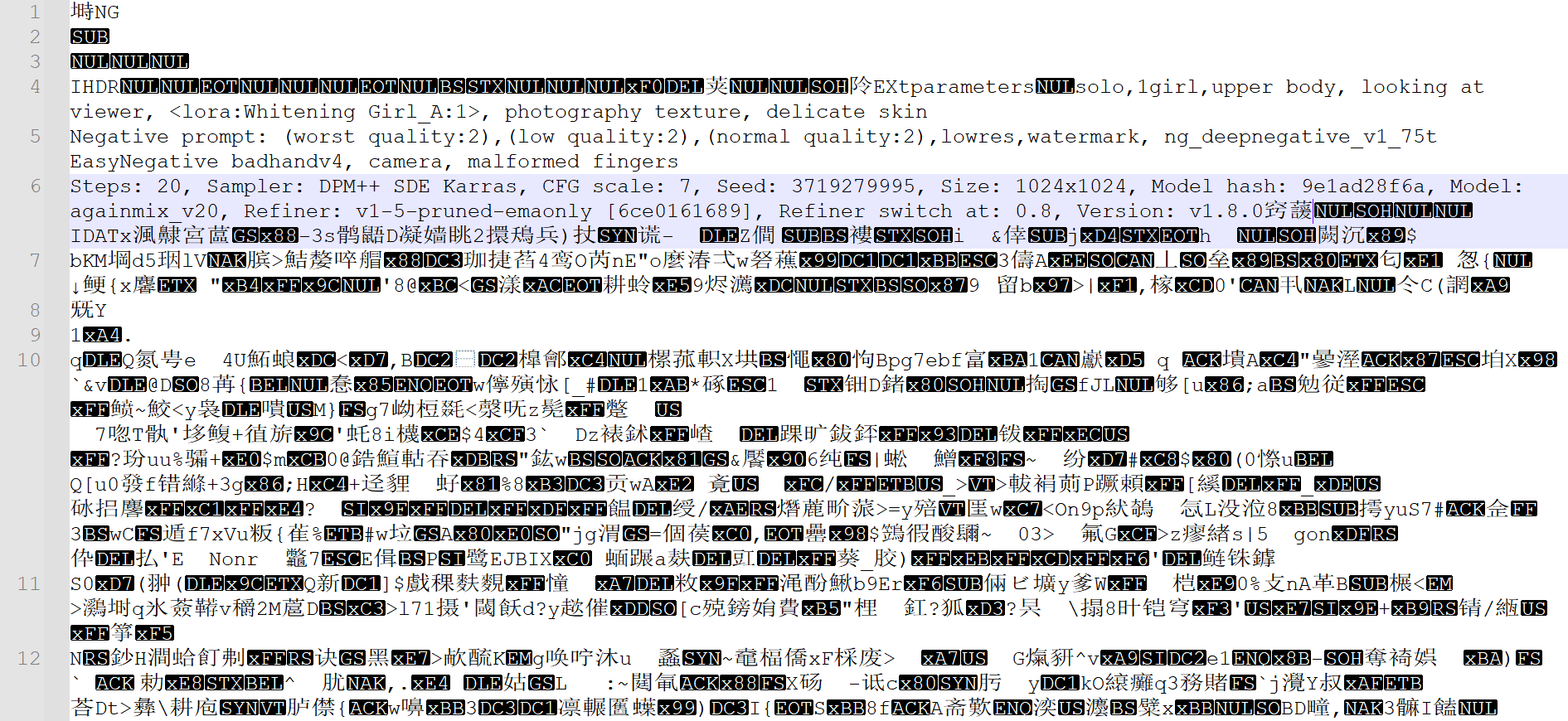

13.嫌疑人使用Ai軟件生成燃燒的汽車圖片使用的模型SHA256哈希值為?

題目問的是燃燒的汽車圖片使用的模型

在png的IHDR的信息中有model信息

去model文件夾下面找對應的模型

22E8515AA5985B776AFC1E48647F23F5651A317D2497A91232D03A1C4FEEAE2C

14.嫌疑人使用Ai軟件生成燃燒的汽車圖片(00036-957419862.png)使用的正向提示詞,包含哪些?

A.china

B.high way

C.fast speed

D.car on fire

E.no people

查看文件的十六進制文件,里面有IHDR信息

ABD

15.嫌疑人桌面文件"老婆.png"的圖像生成種子是__。【答案格式:123】

3719279995

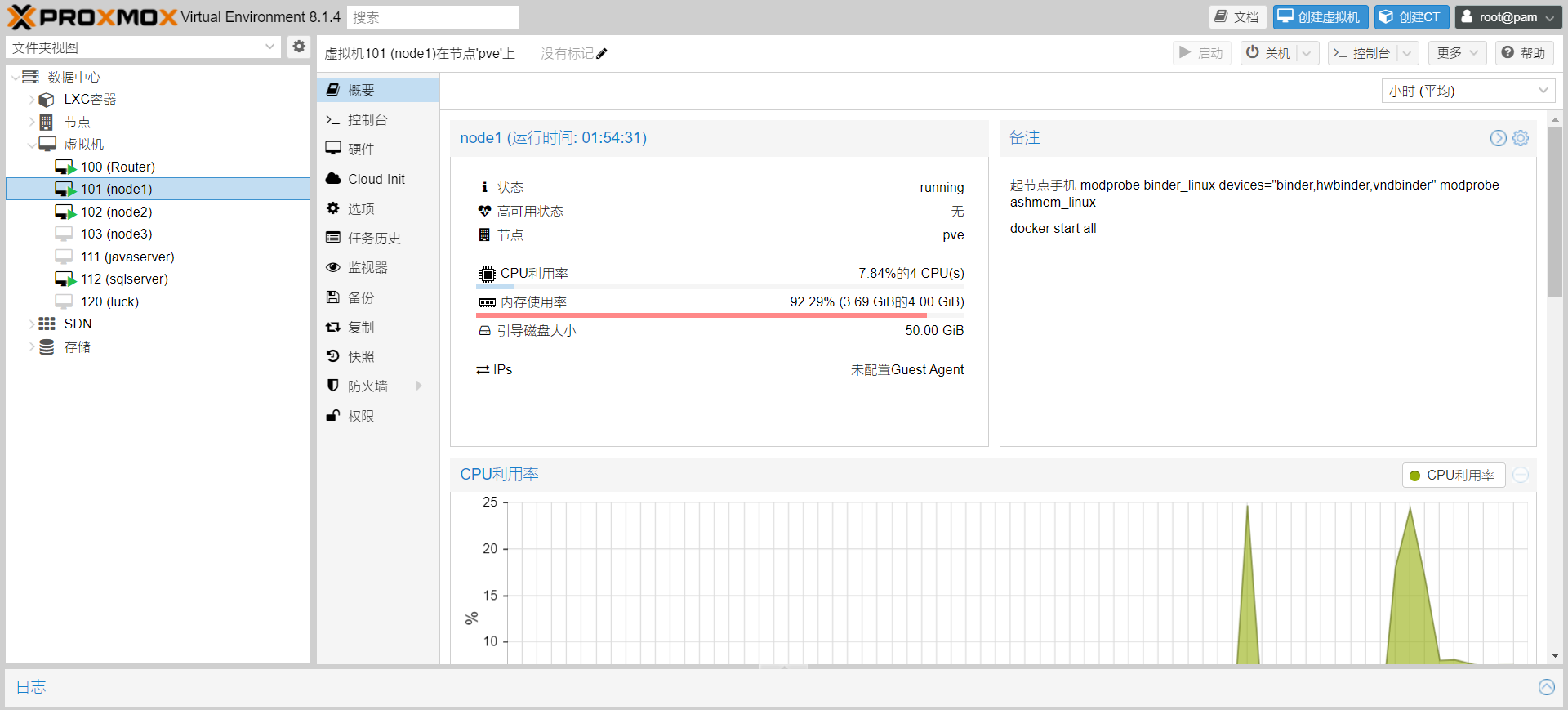

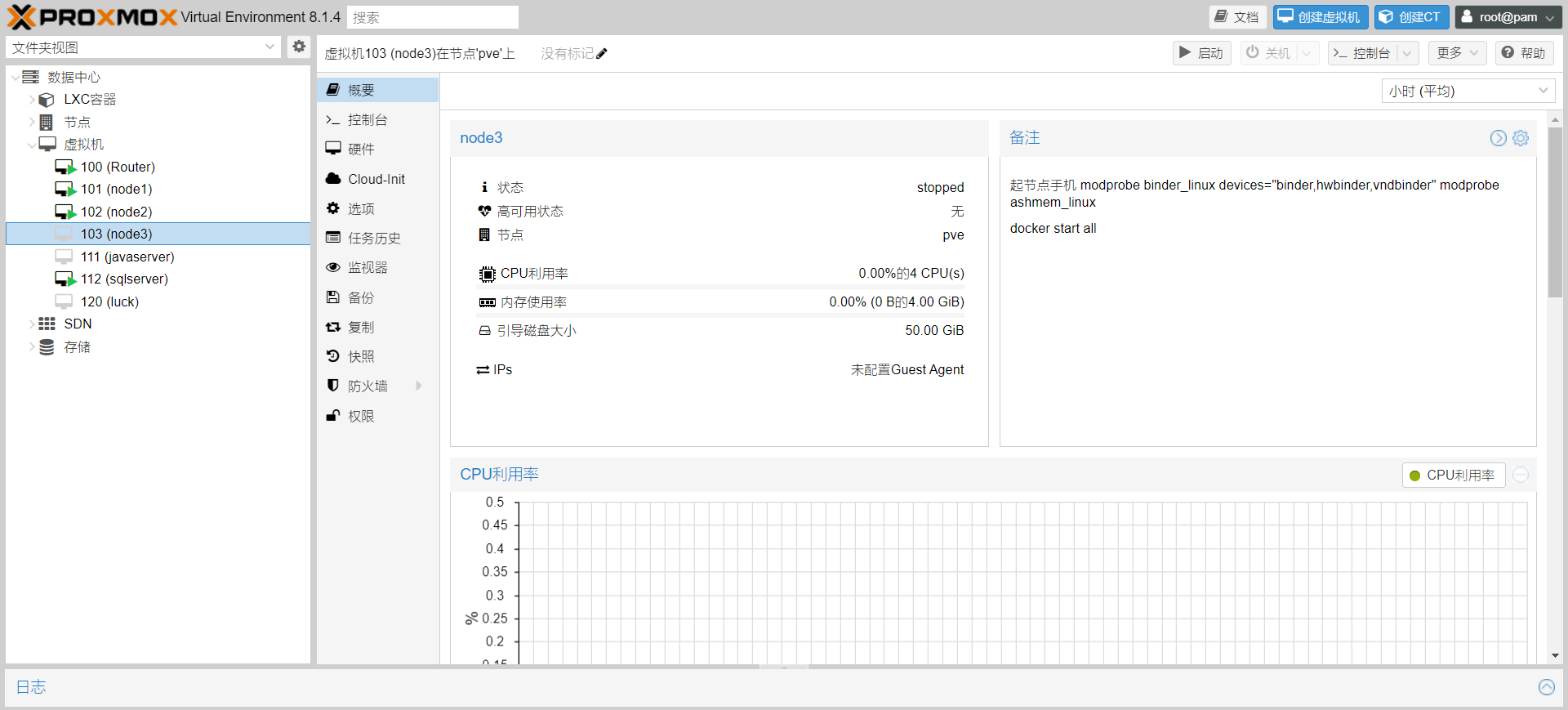

PVE虛擬化平臺部分:請重構虛擬化平臺并回答下列問題

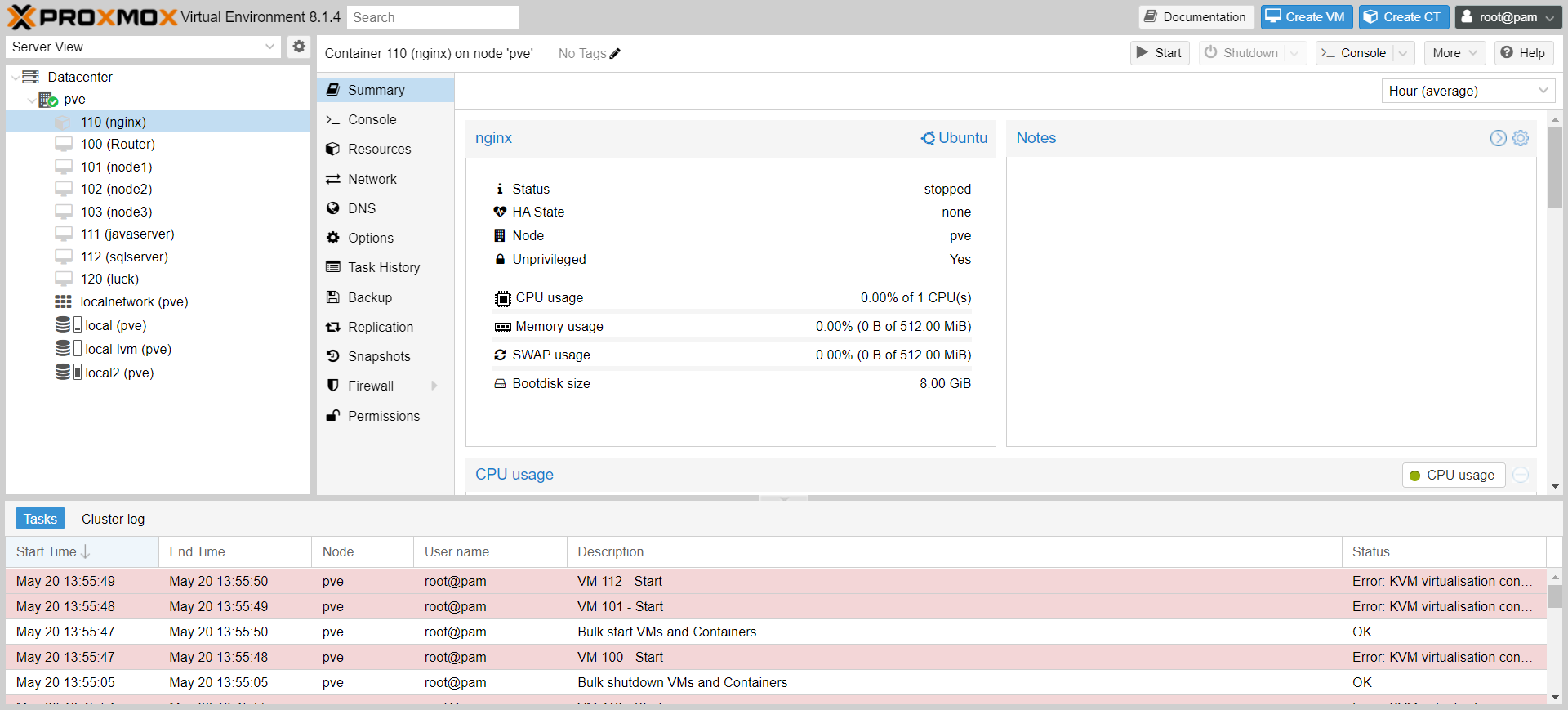

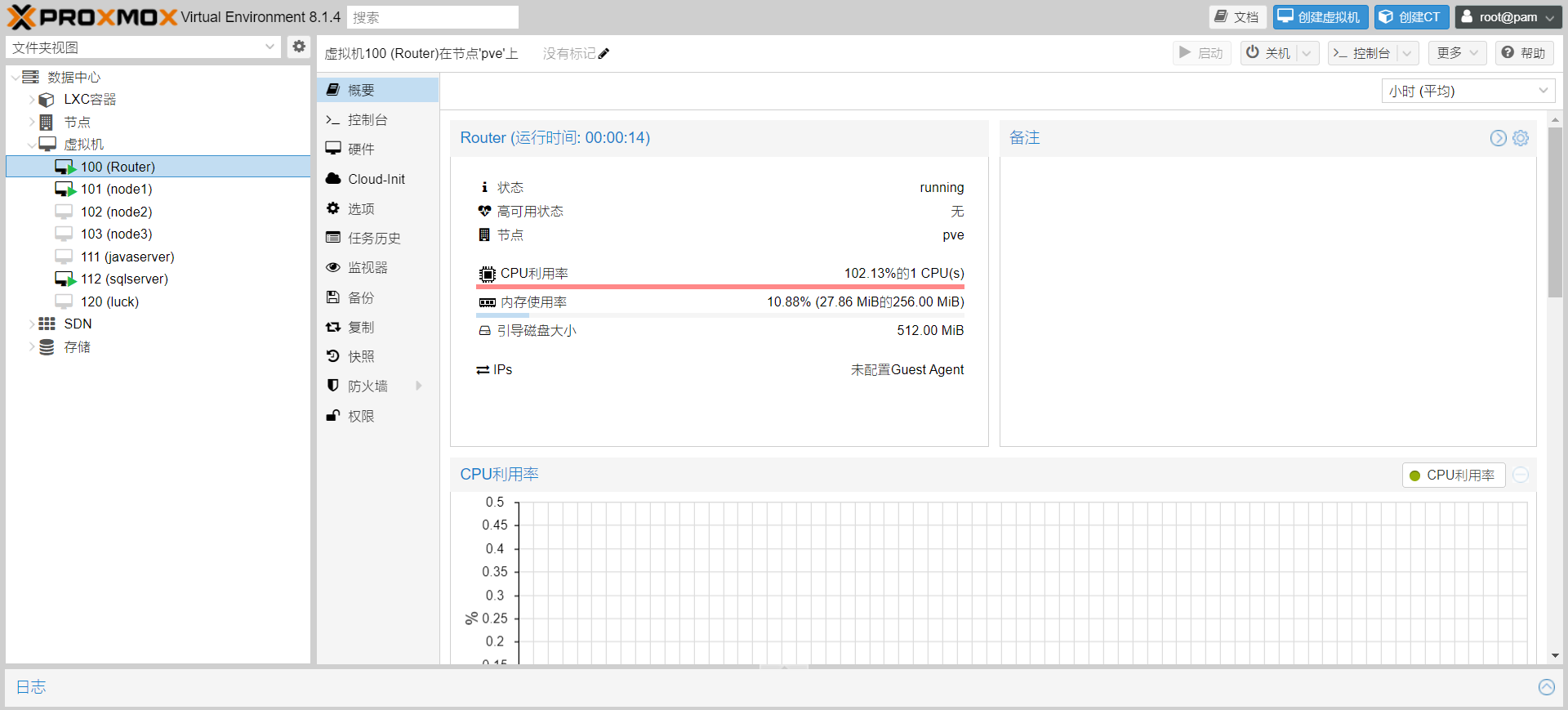

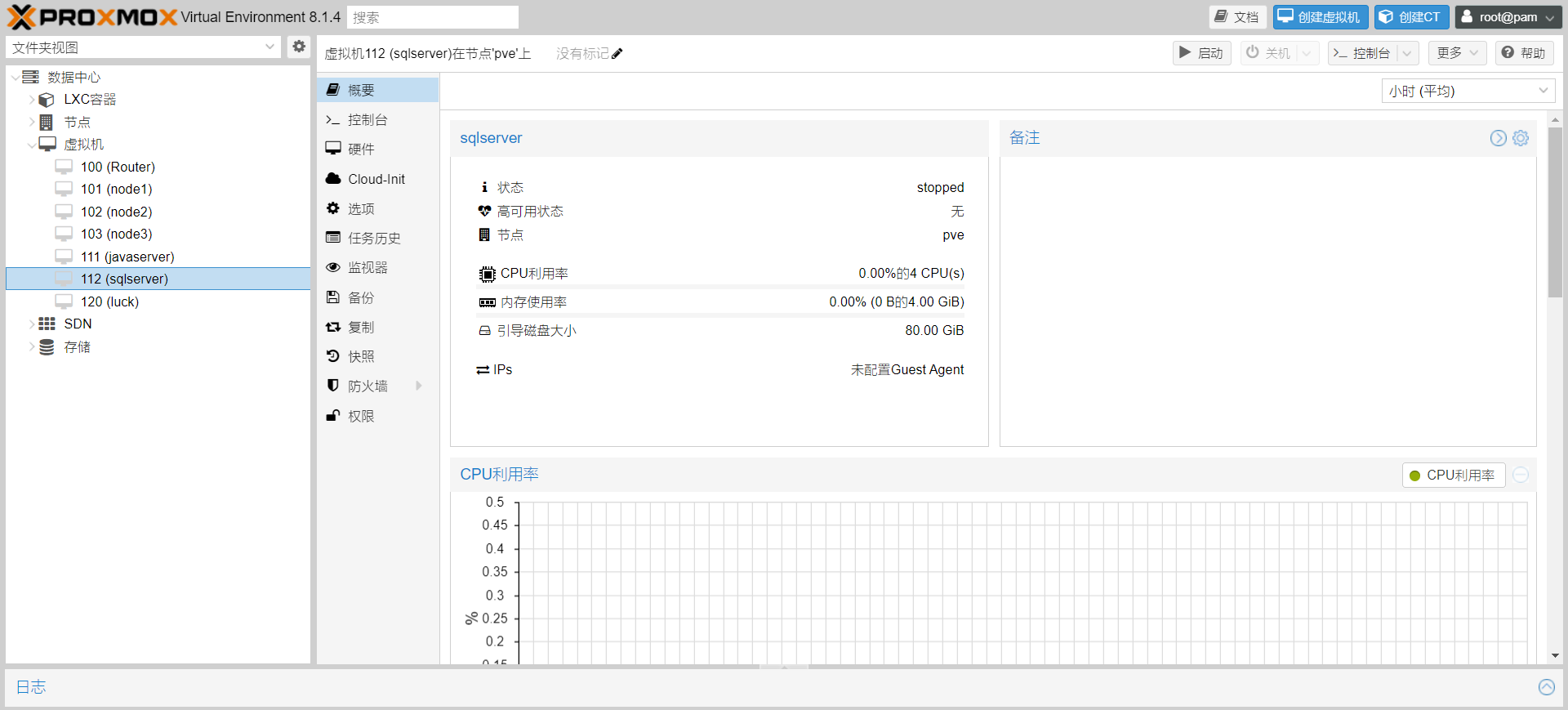

1.PVE虛擬化平臺版本號為?【答案格式:1.1.1】

打開web界面就能看到

8.1.4

2.PVE虛擬化平臺的web管理地址為?【答案格式:192.168.1.1:22】

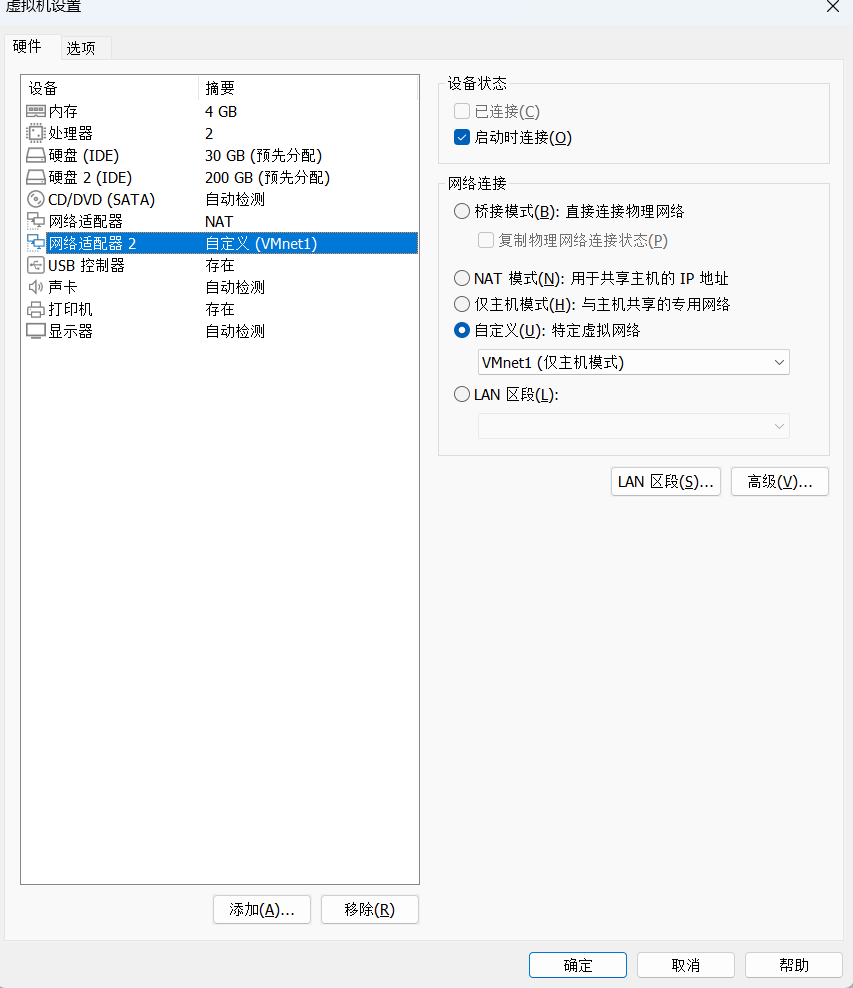

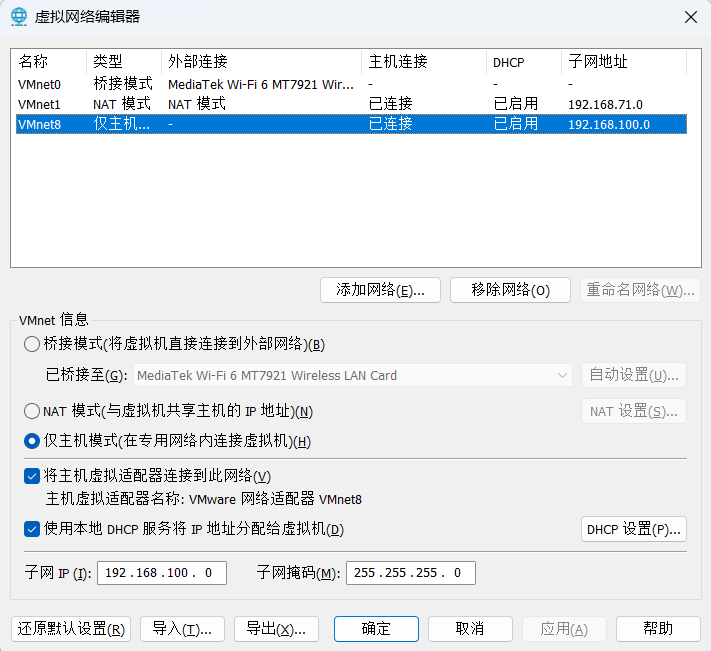

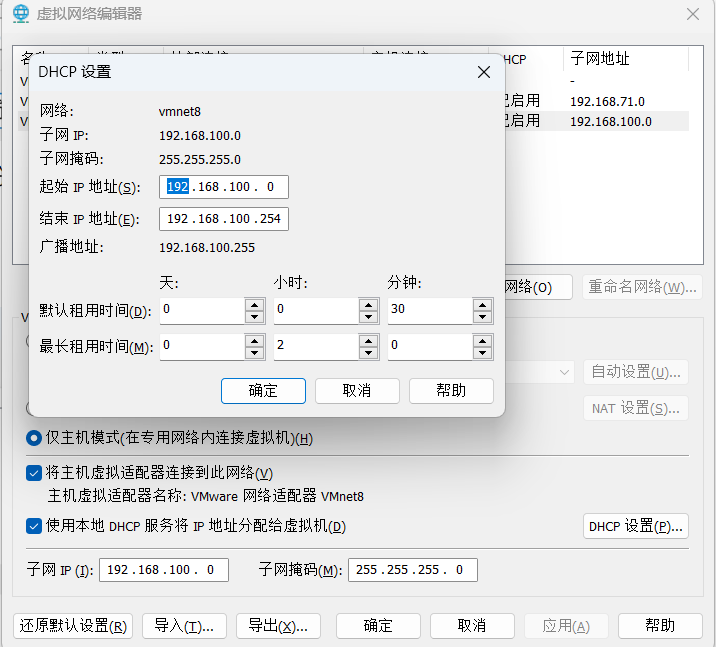

VMnet1僅主機網卡和VMnet8 NAT模式兩張網卡的IP網段像這樣修改

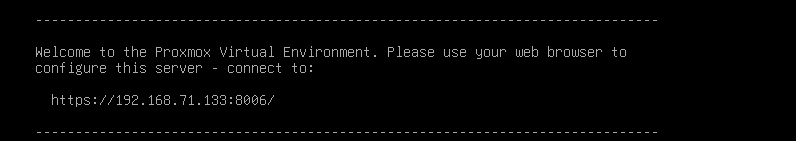

啟動打開

可以直接看到web管理地址

192.168.71.133:8006

這樣輸入會有兩個問題,一個是http協議,另一個是端口號沒加

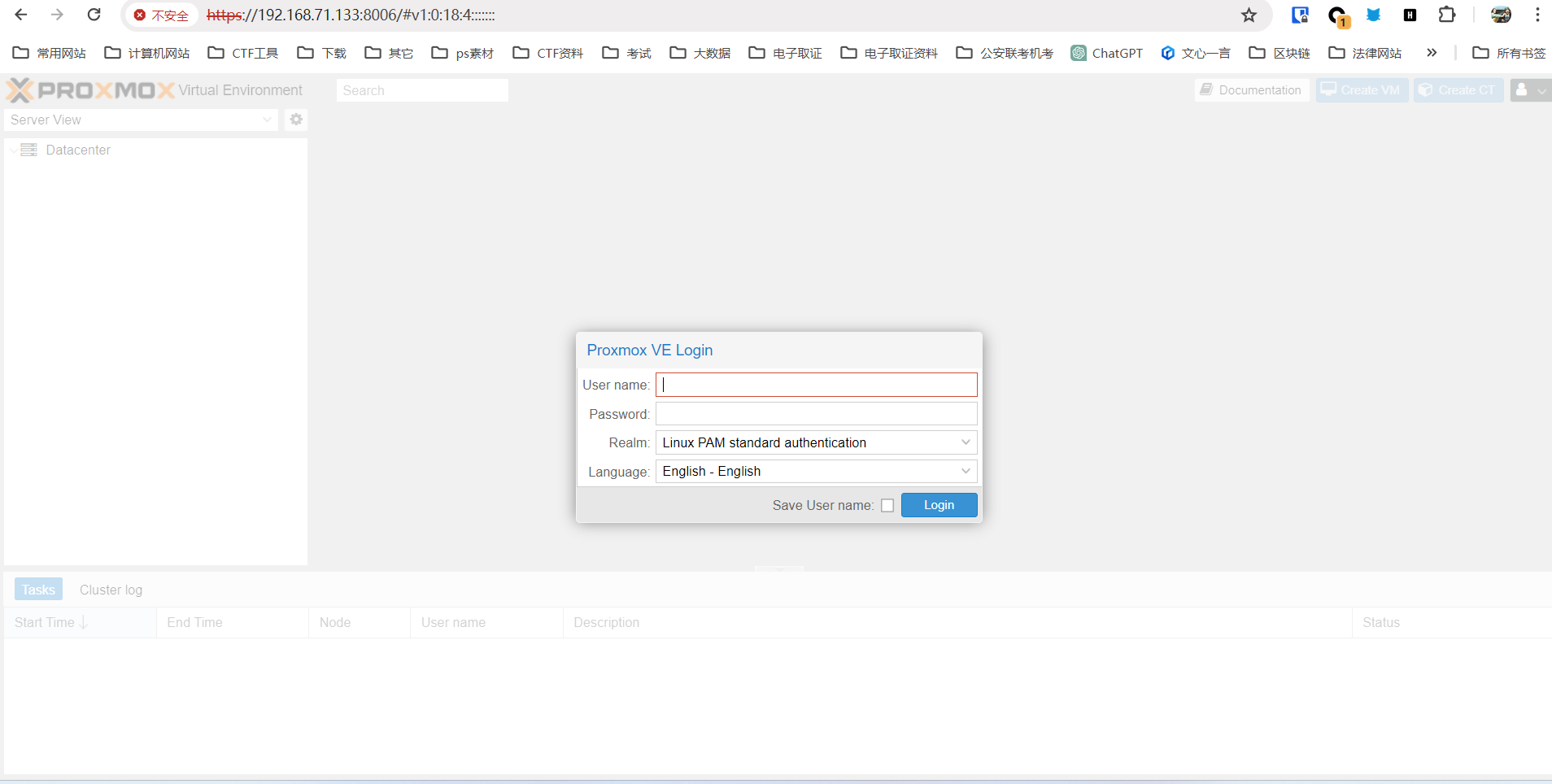

進入到web管理頁面了

username:root

password:123456

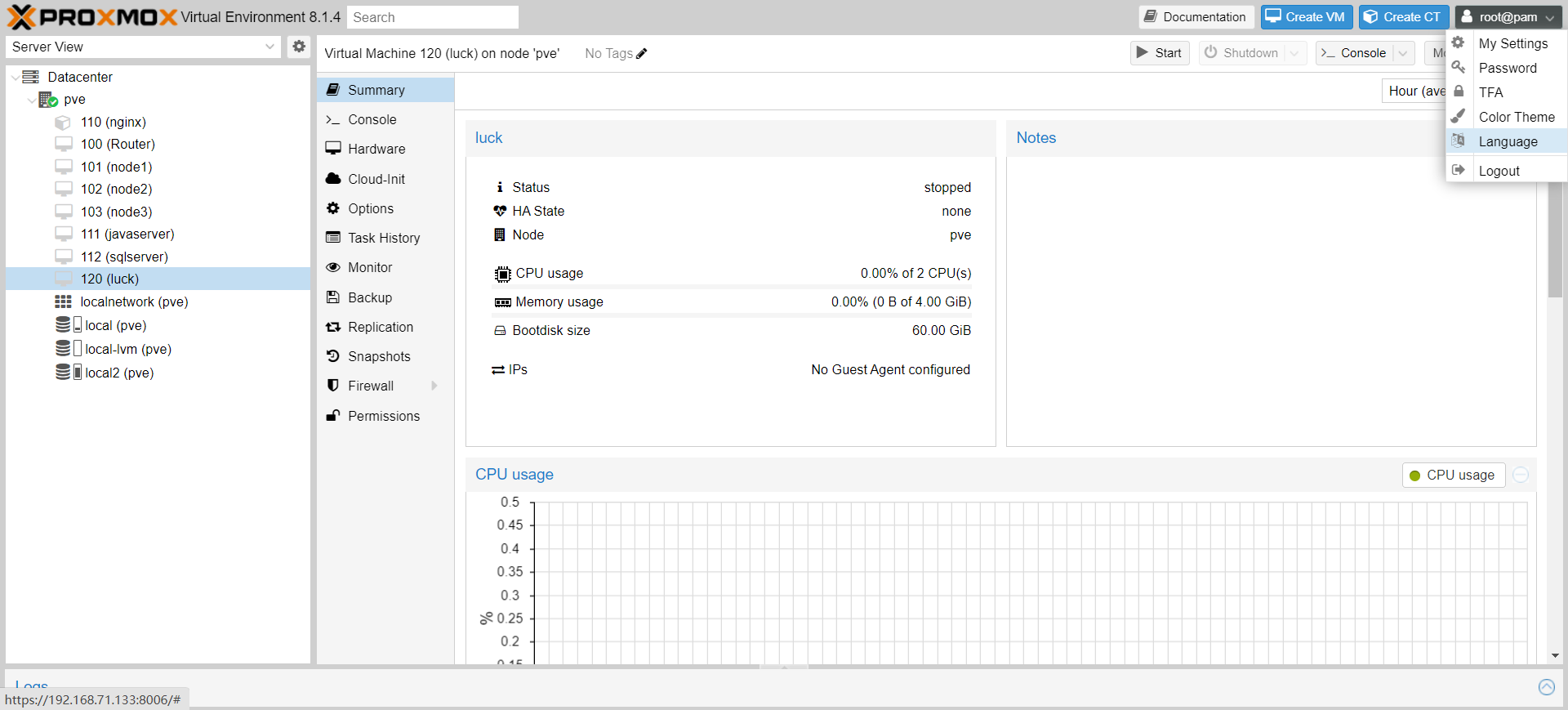

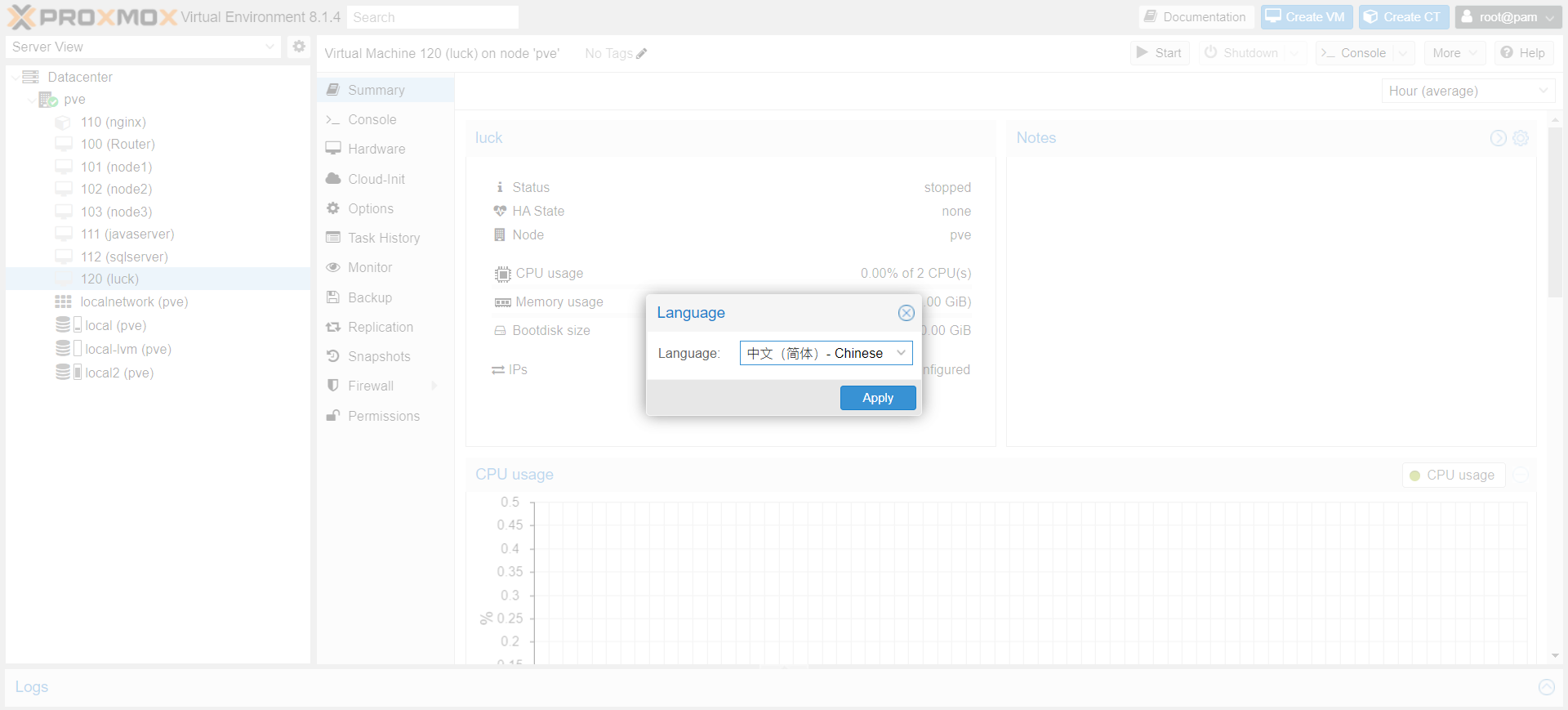

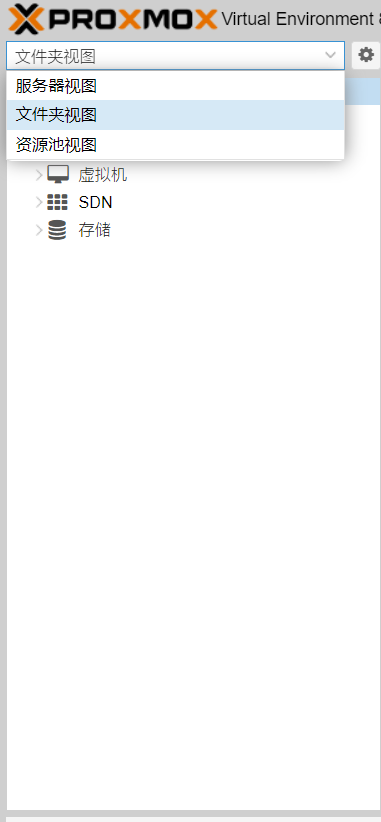

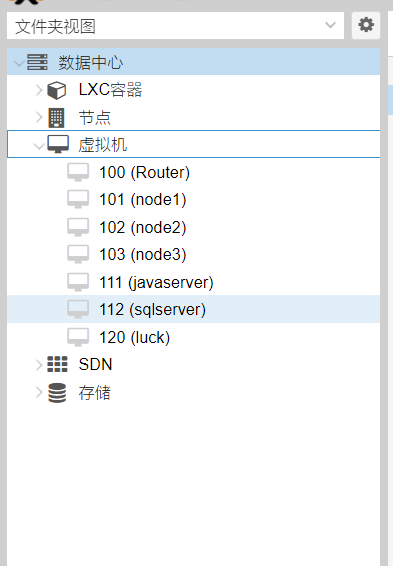

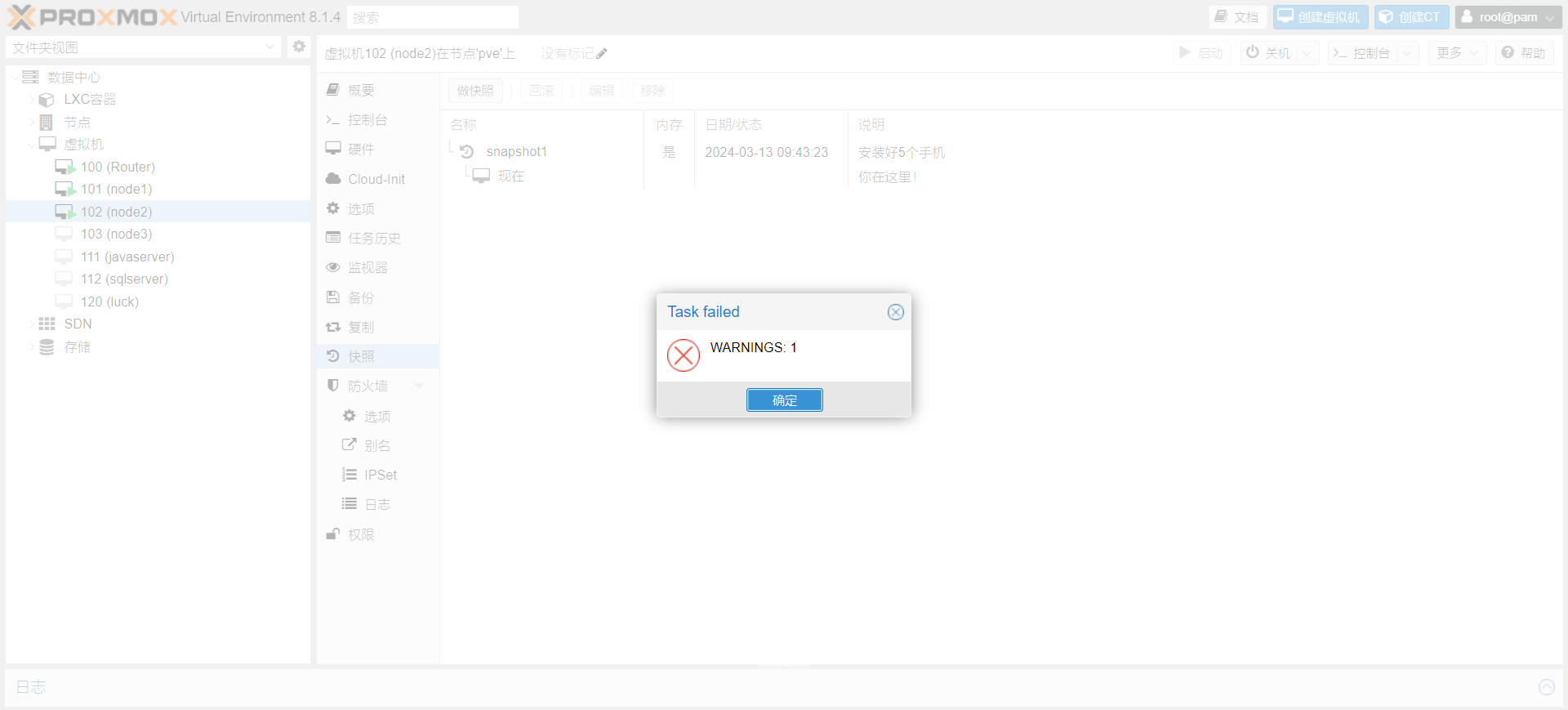

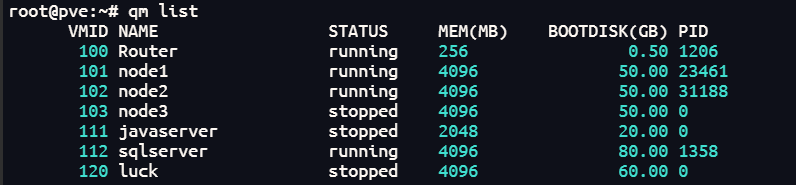

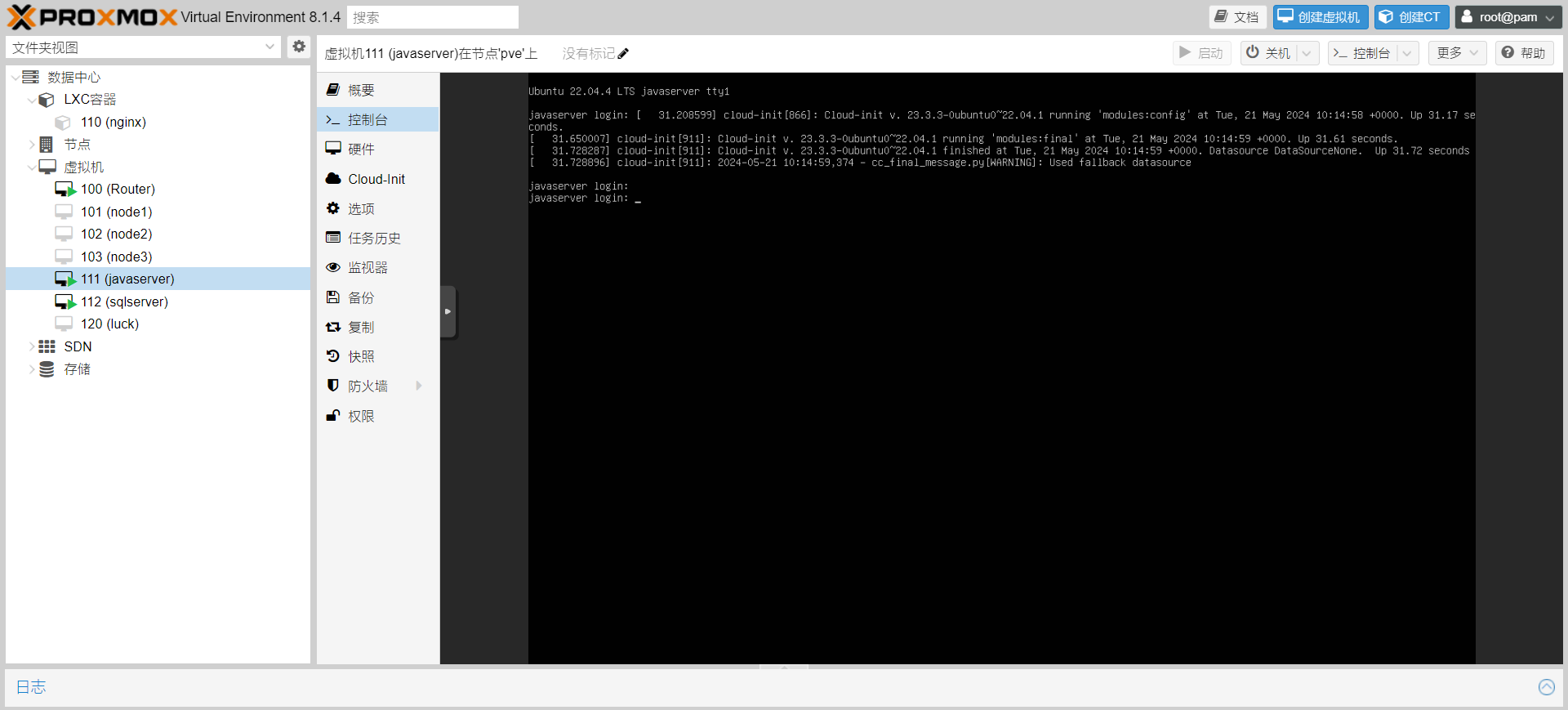

3.在PVE虛擬化平臺中,當前共有多少個虛擬機?【答案格式:1】

調個中文簡體

調下文件夾視圖

7

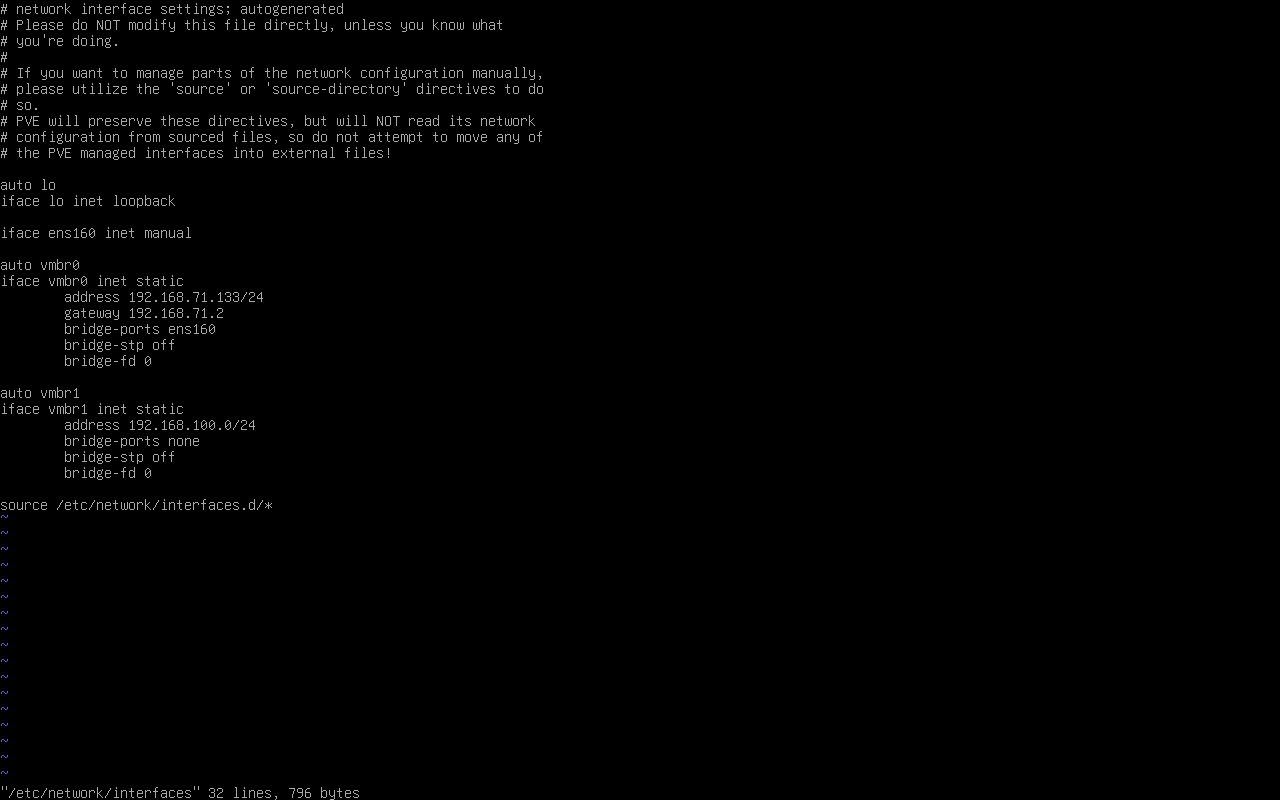

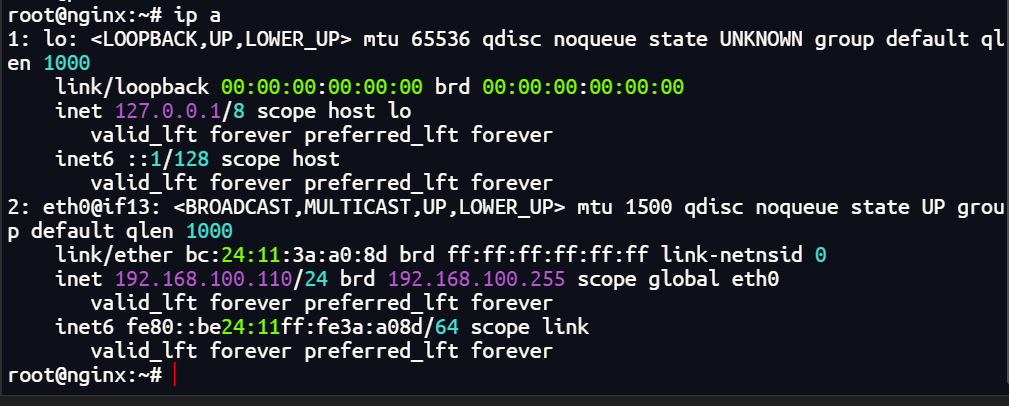

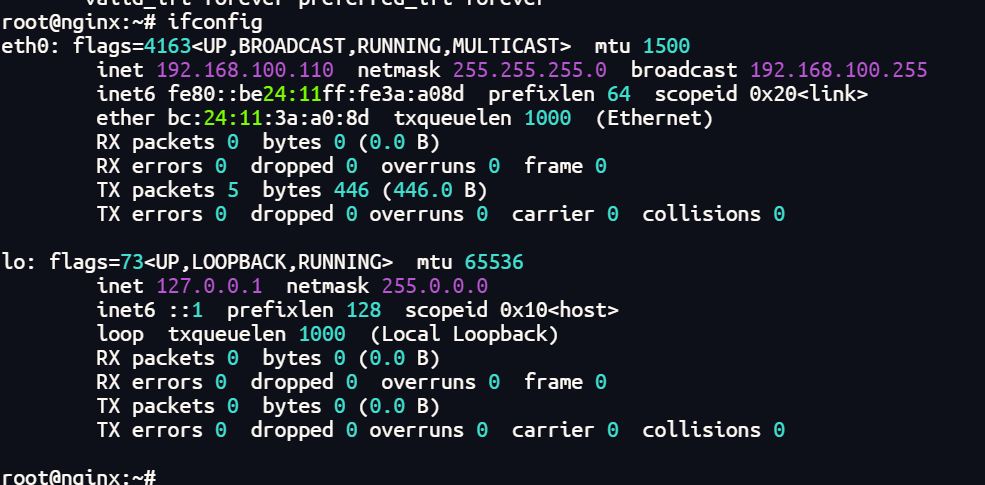

4.PVE虛擬化平臺的“vmbr1”網卡所使用的網段為?【答案格式:192.168.1.0/11】

vi /etc/network/interfaces

192.168.100.0/24

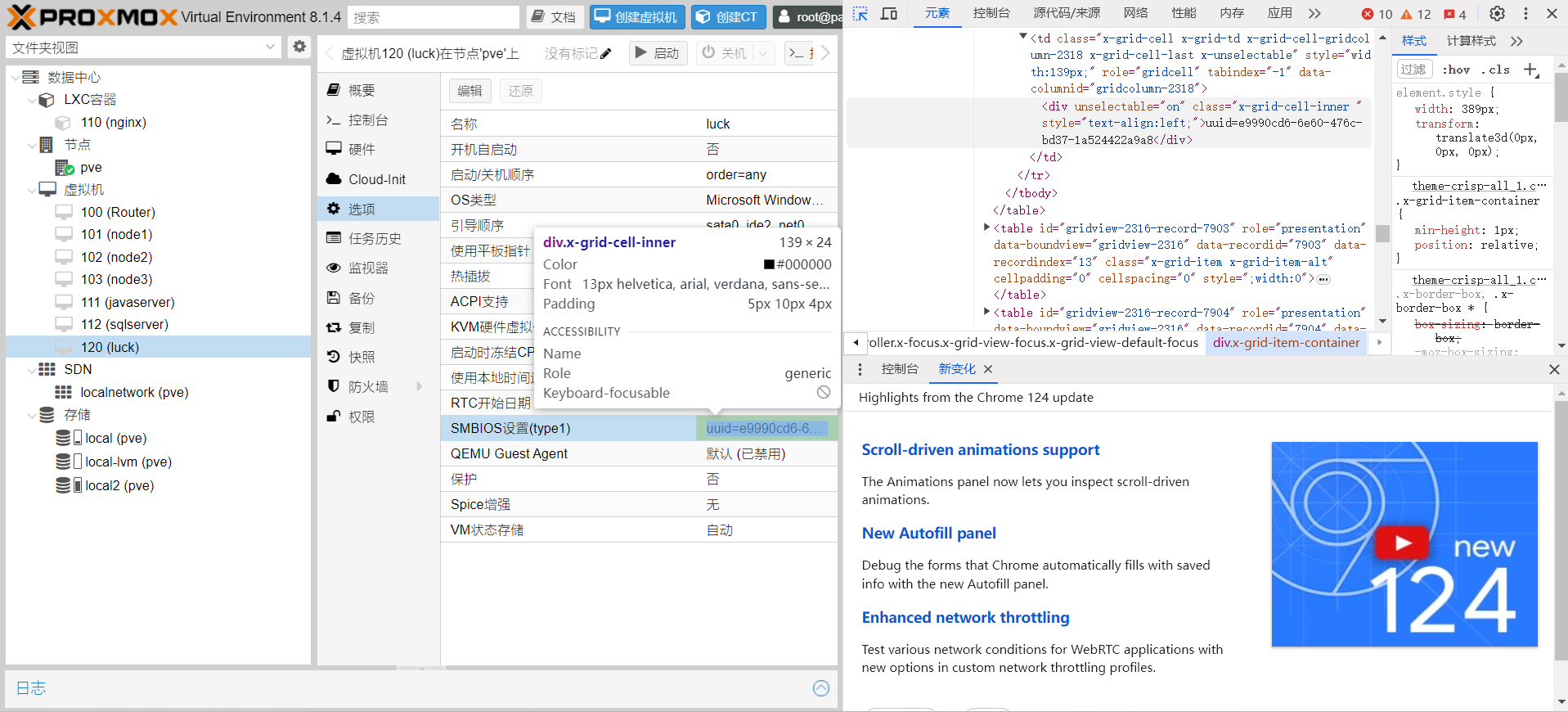

5.PVE虛擬化平臺中”120(Luck)”虛擬機的smbios uuid為?【答案格式:123abc-123ba-123ad-23ab-12345abczc】

在網頁上找找找

直接復制不了,去控制臺復制

uuid=e9990cd6-6e60-476c-bd37-1a524422a9a8

e9990cd6-6e60-476c-bd37-1a524422a9a8

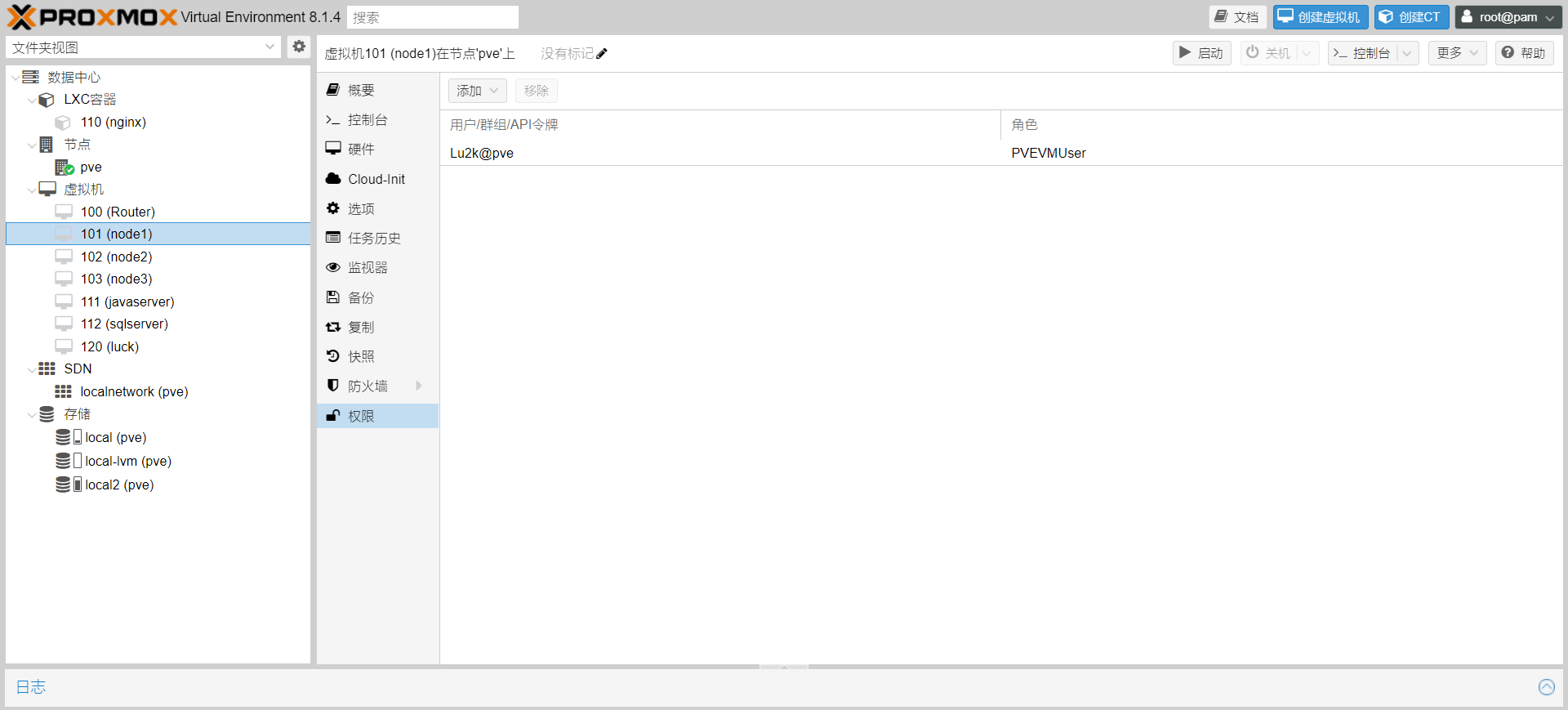

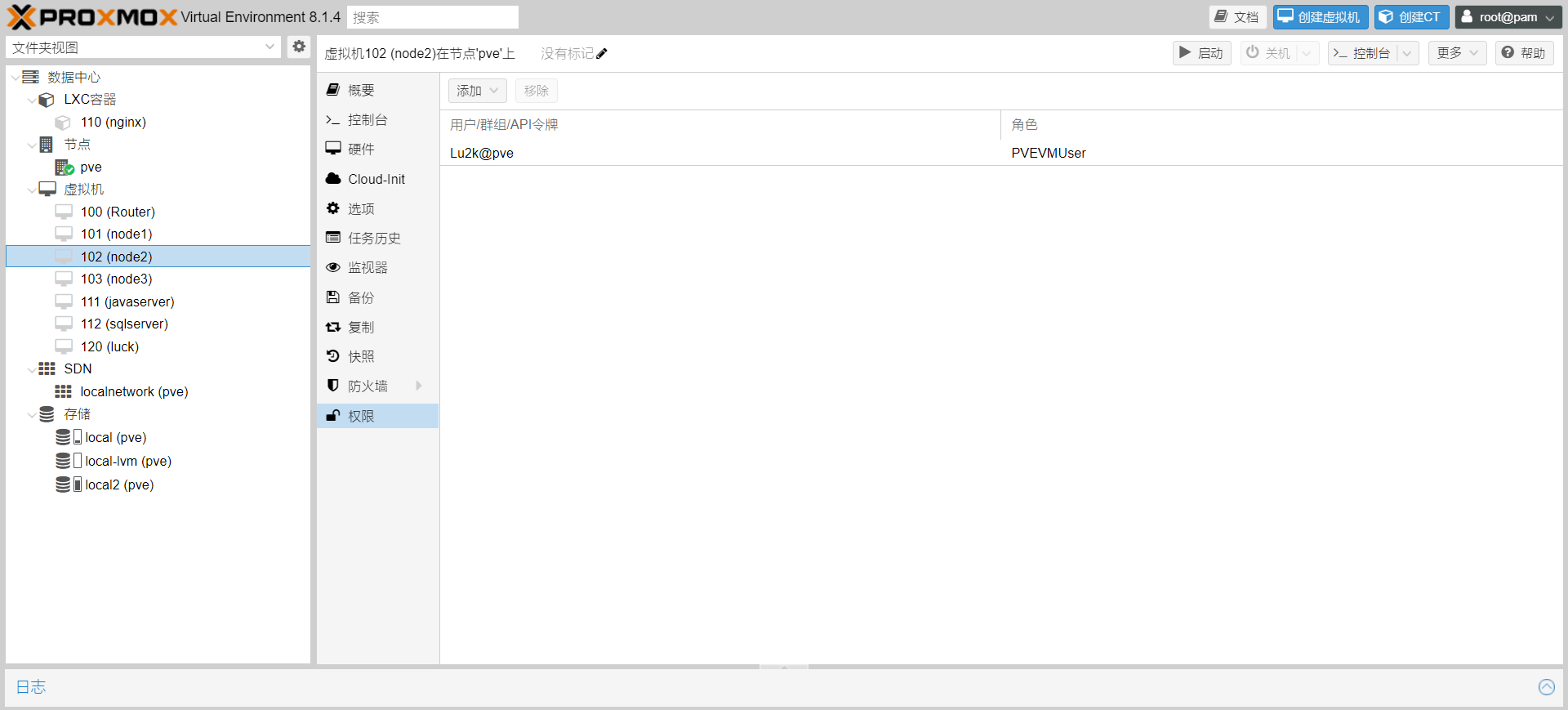

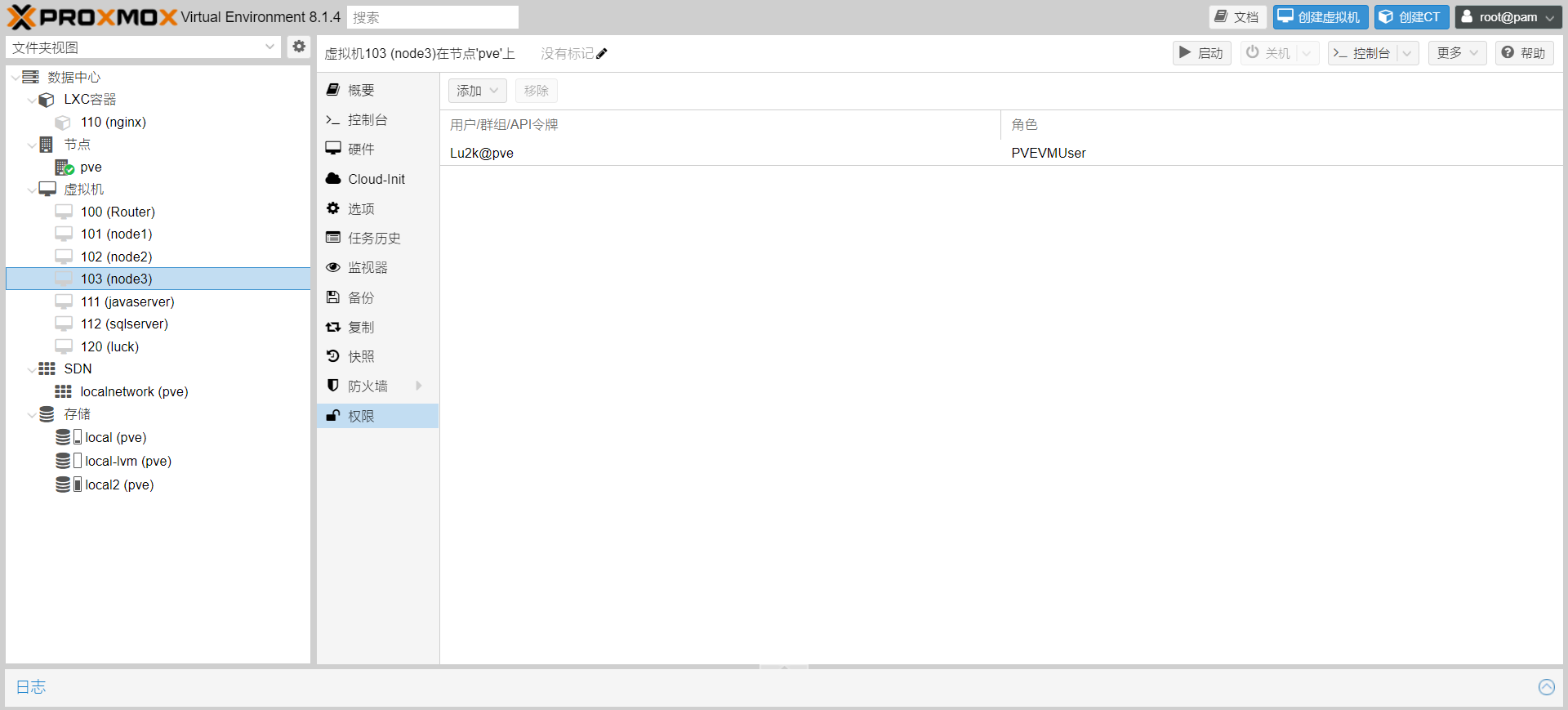

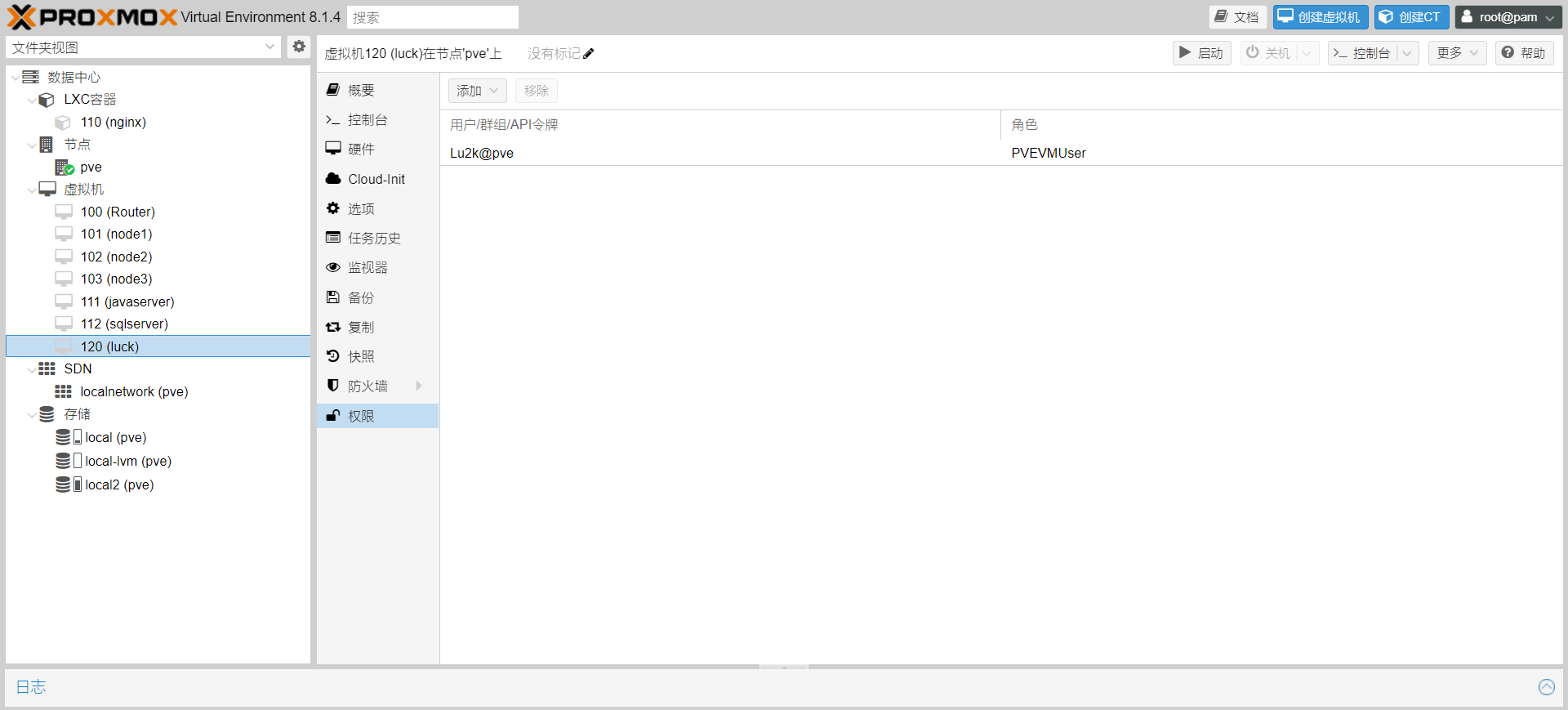

6.在PVE虛擬化平臺中,用戶“Lu2k”被授予了多少個虛擬機的使用權限?【答案格式:1】

node1

node2

node3

luck

一共是四臺虛擬機

4

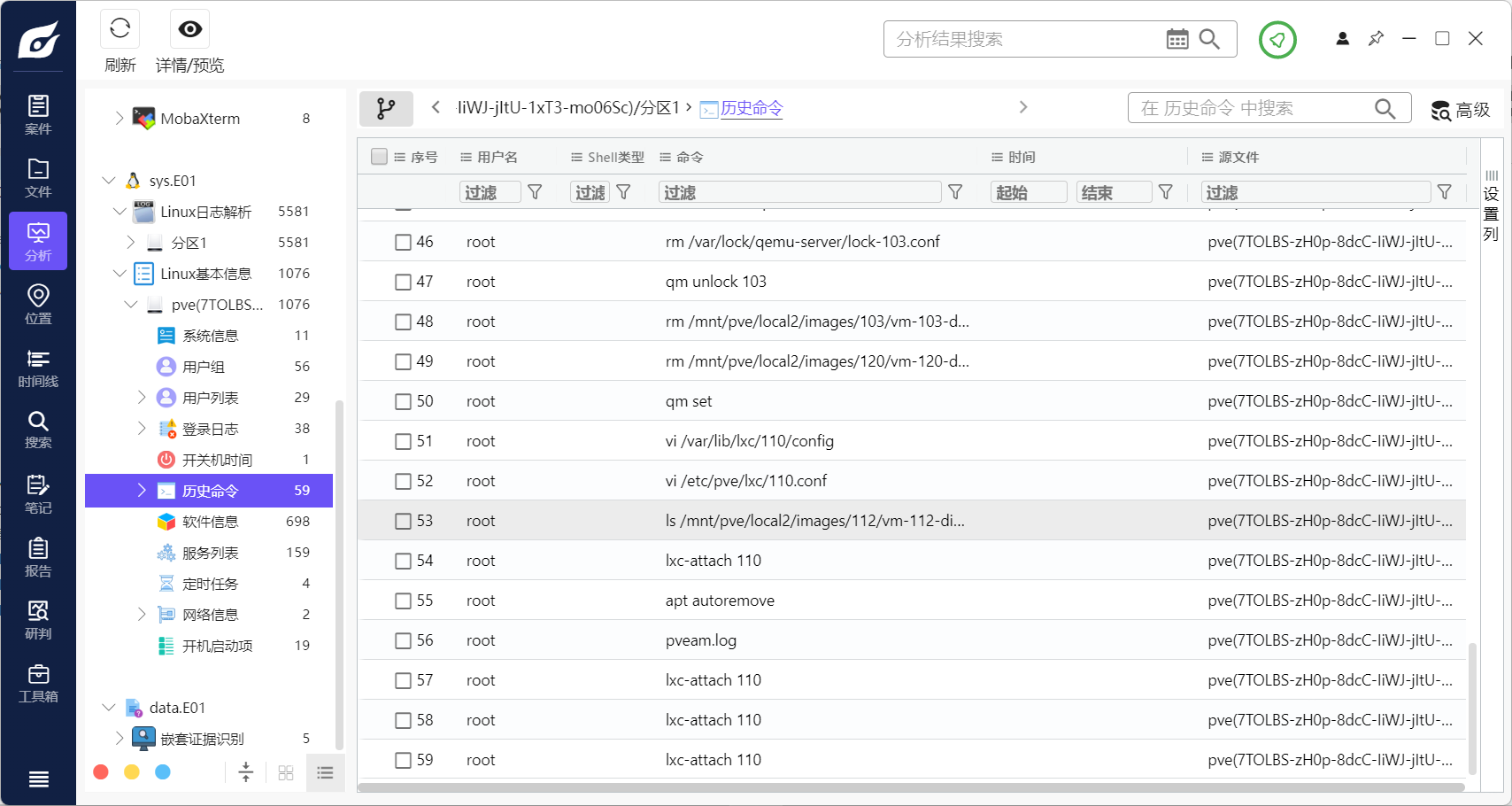

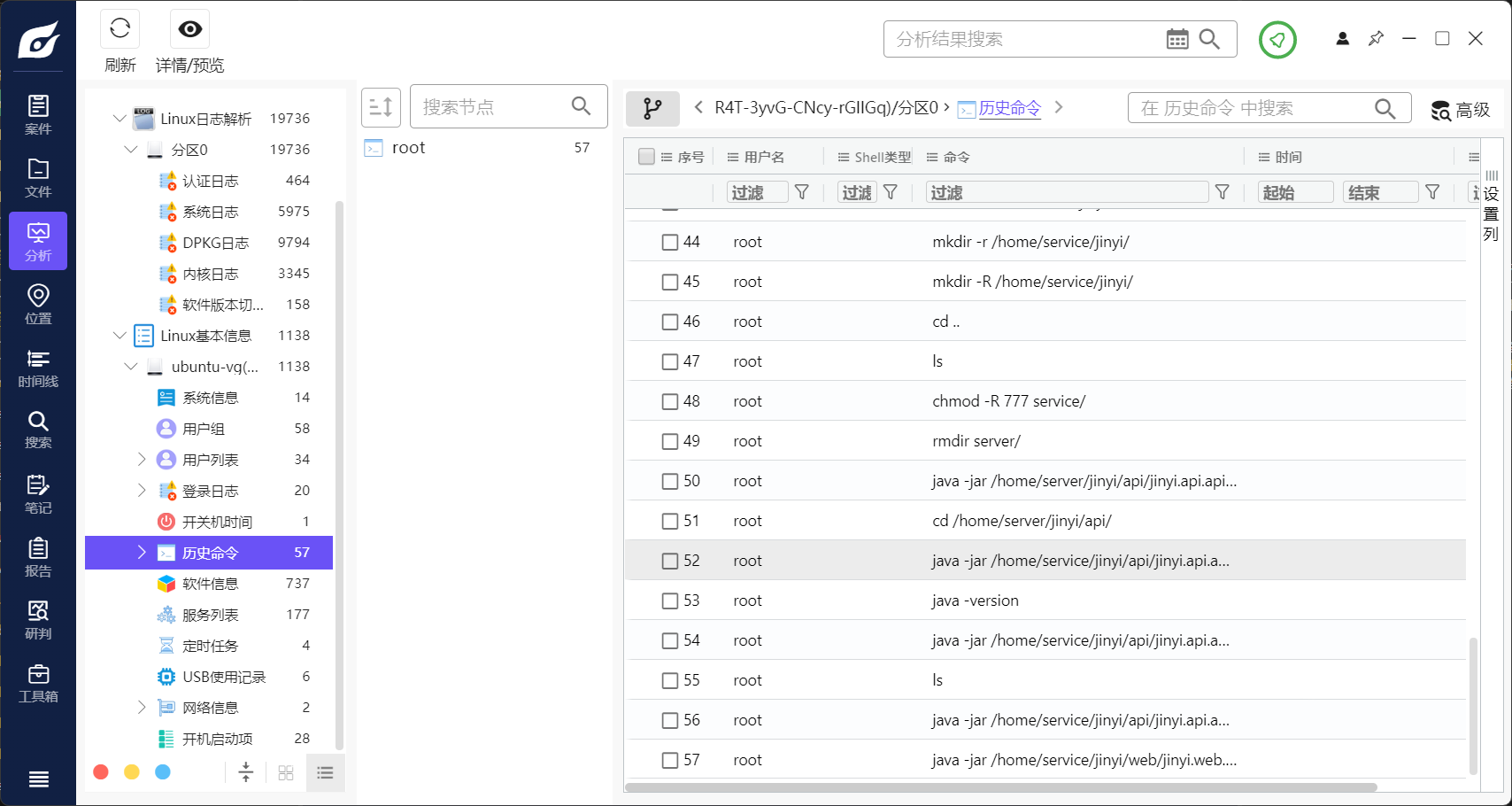

7.在PVE虛擬化平臺中,shell歷史命令中最后一條命令為?【答案格式:hello world】

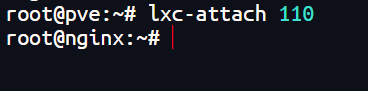

lxc-attach 110

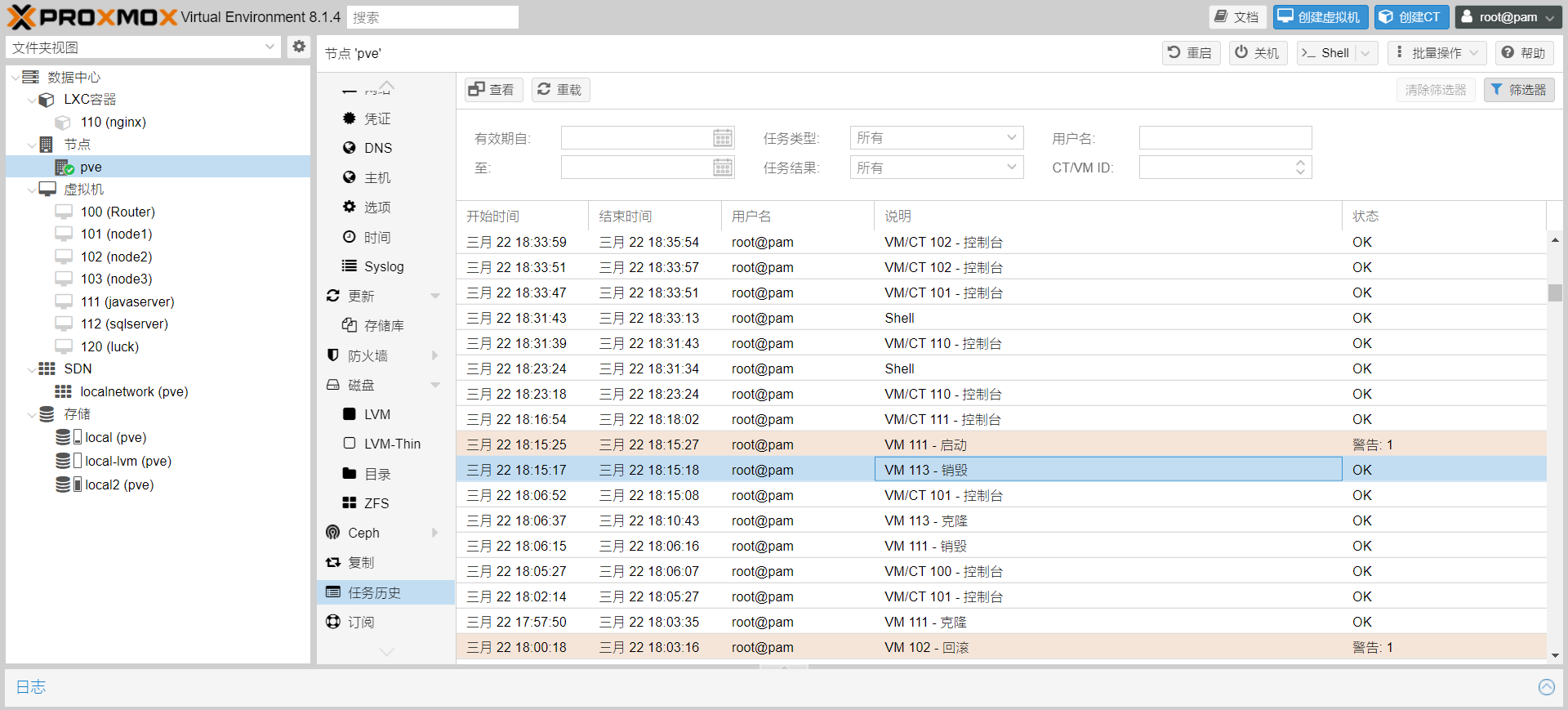

8.請分析嫌疑人最近一次銷毀虛擬機的時間為

A.2024-03-13 10:34:20

B.2024-03-22 18:06:15

C.2024-03-22 18:15:17

D.2024-03-22 18:20:55

查看pve節點的日志

C

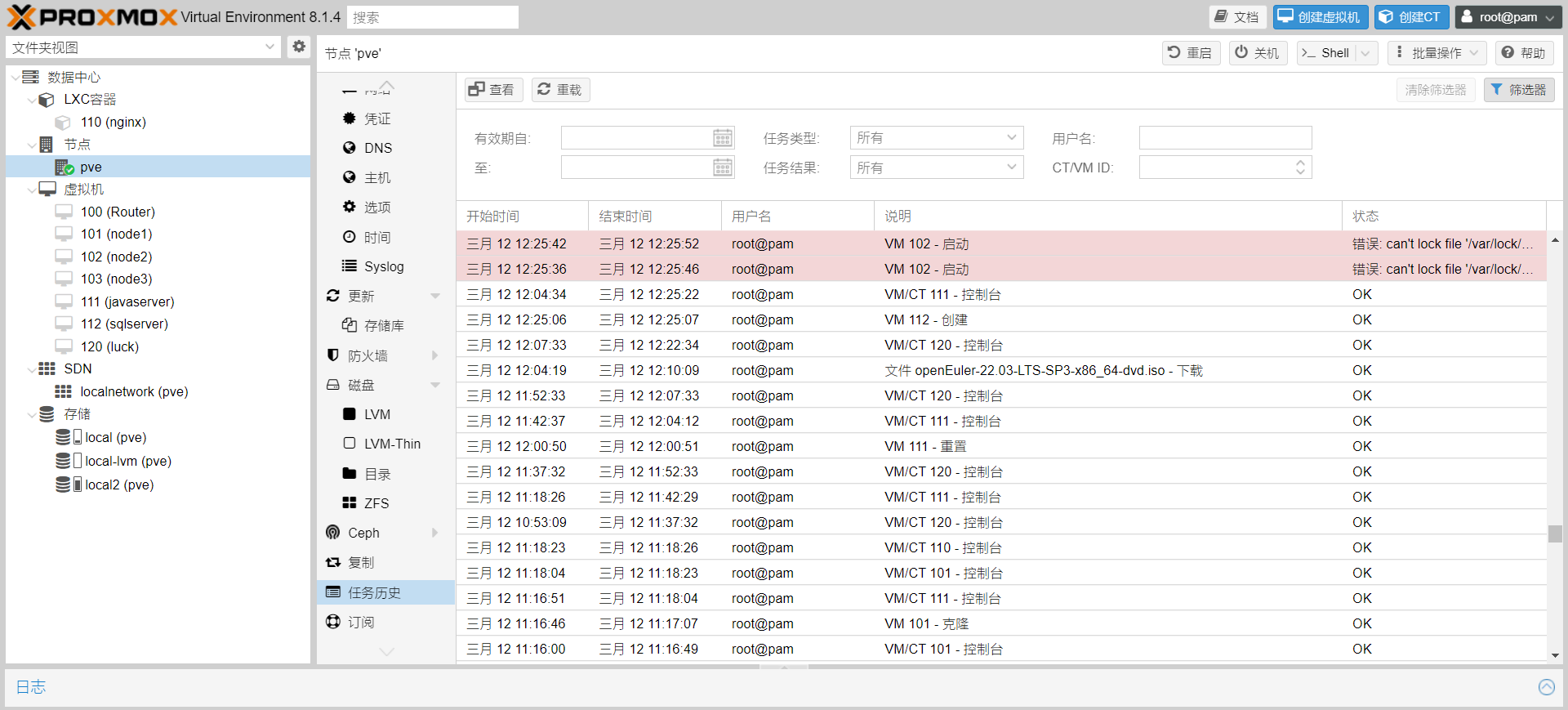

9.PVE虛擬化平臺的openEuler系統鏡像下載的開始時間為?

A.2024-03-12 12:03:12

B.2024-03-12 12:04:19

C.2024-03-12 12:10:09

D.2024-03-12 12:11:02

根據選項時間去找3月12日的日志進行查看

B

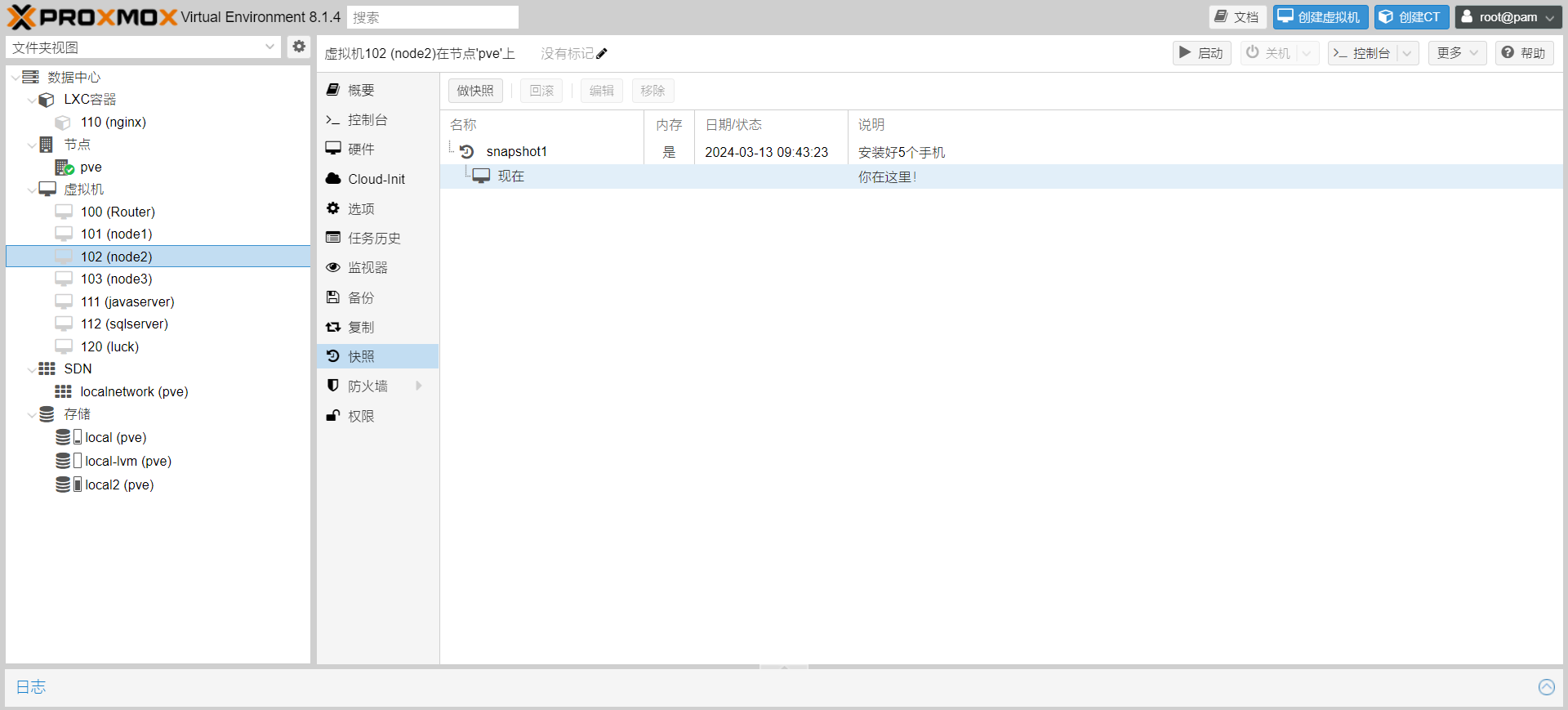

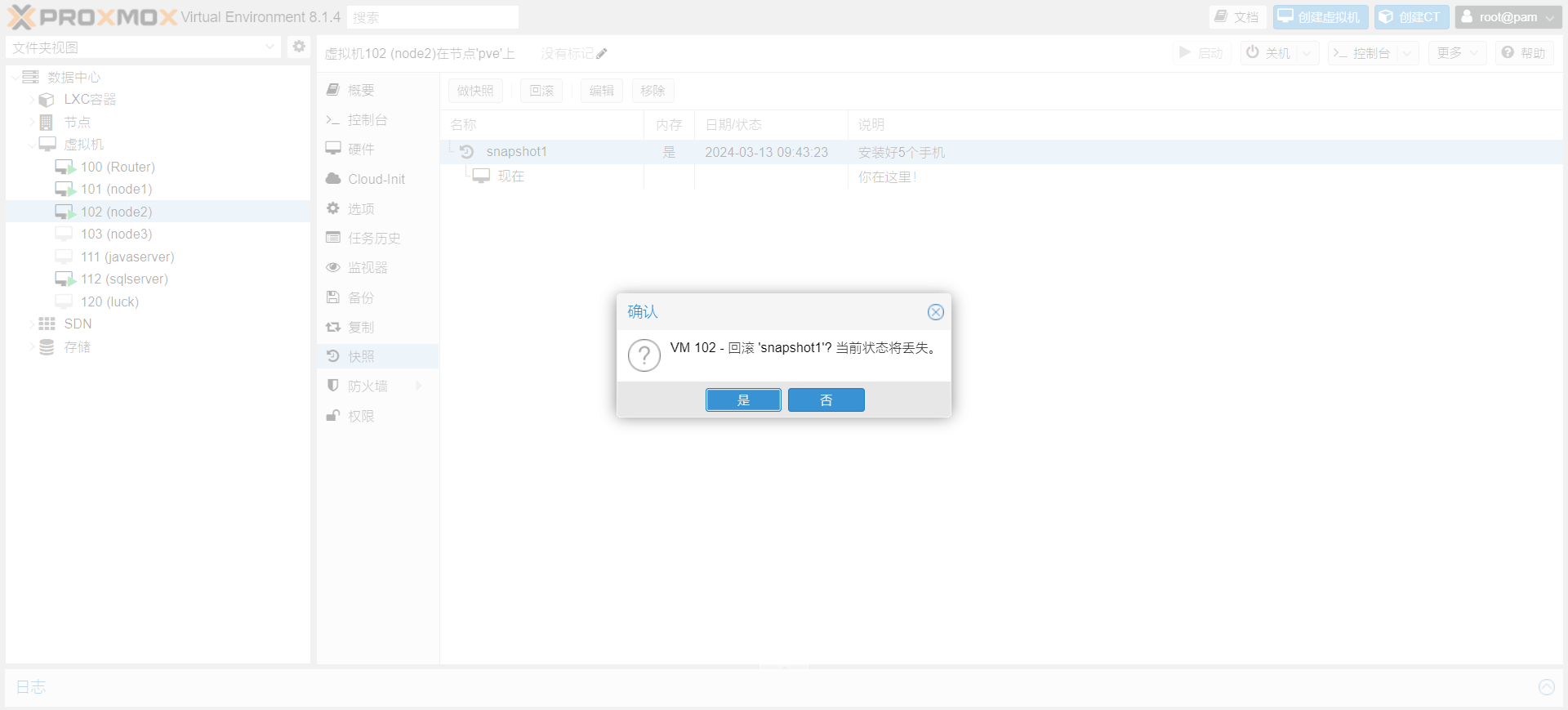

10.根據嫌犯供述,可通過快照啟動PVE虛擬化平臺中的云手機。請根據該條線索找到對應虛擬機,其快照的時間

為

A.2024-03-12 11:02:32

B.2024-03-12 11:24:11

C.2024-03-13 10:34:20

D.2024-03-13 9:43:23

D

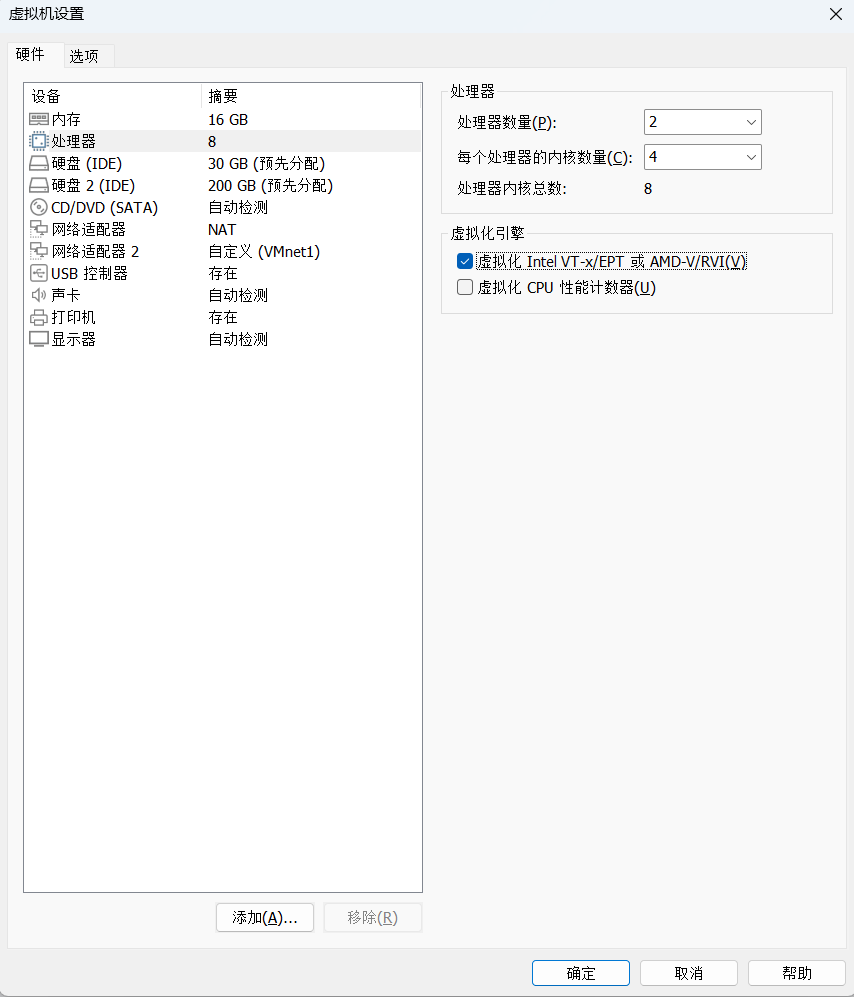

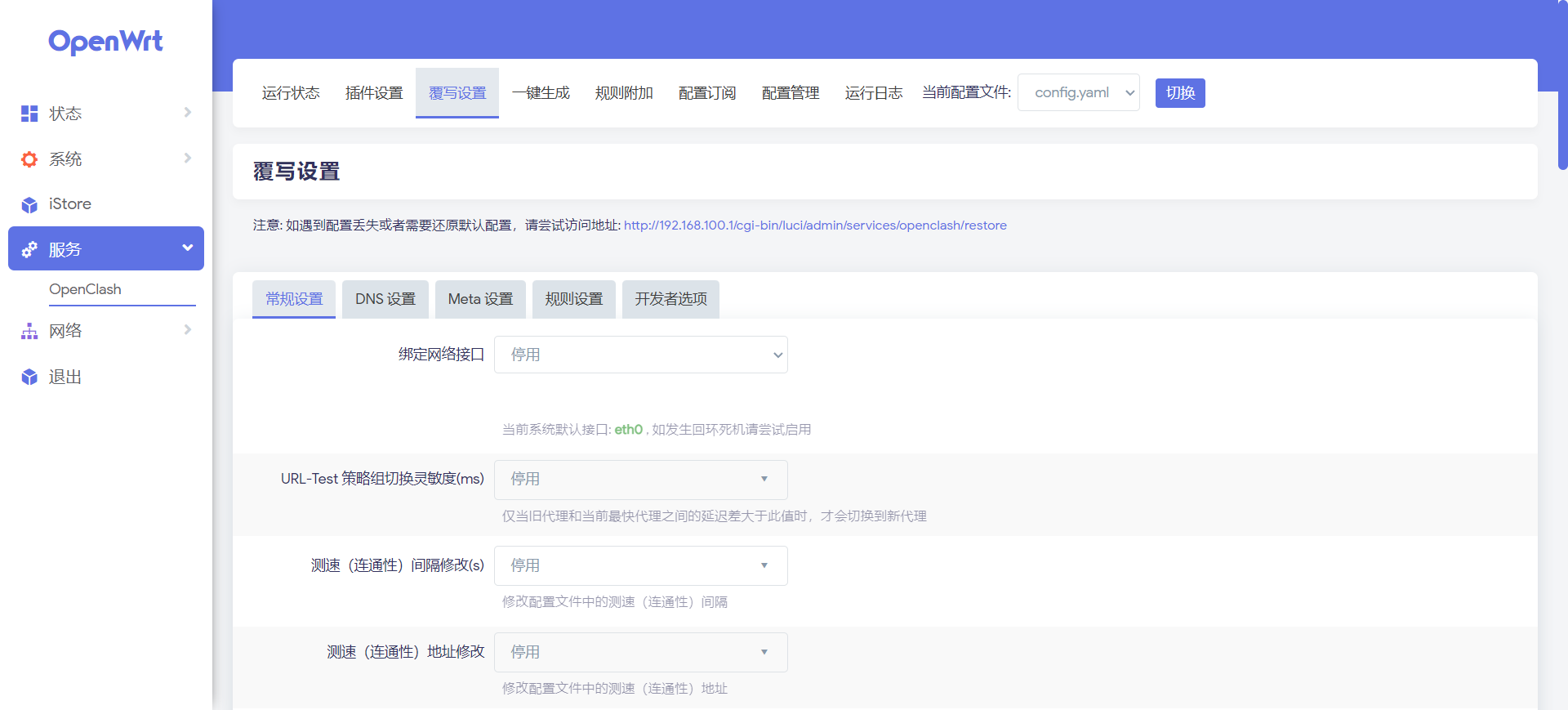

軟路由部分:請重構軟路由環境,并回答下列問題

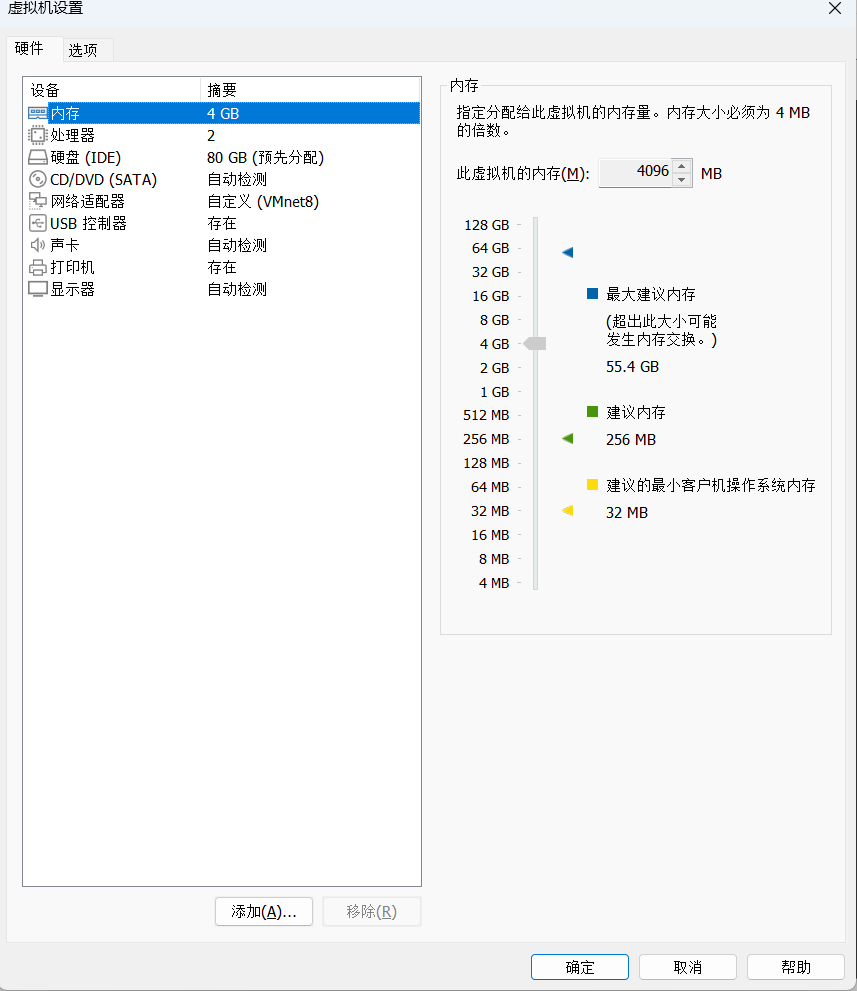

8u16g,記得開啟虛擬化才能在虛擬機里面開虛擬機

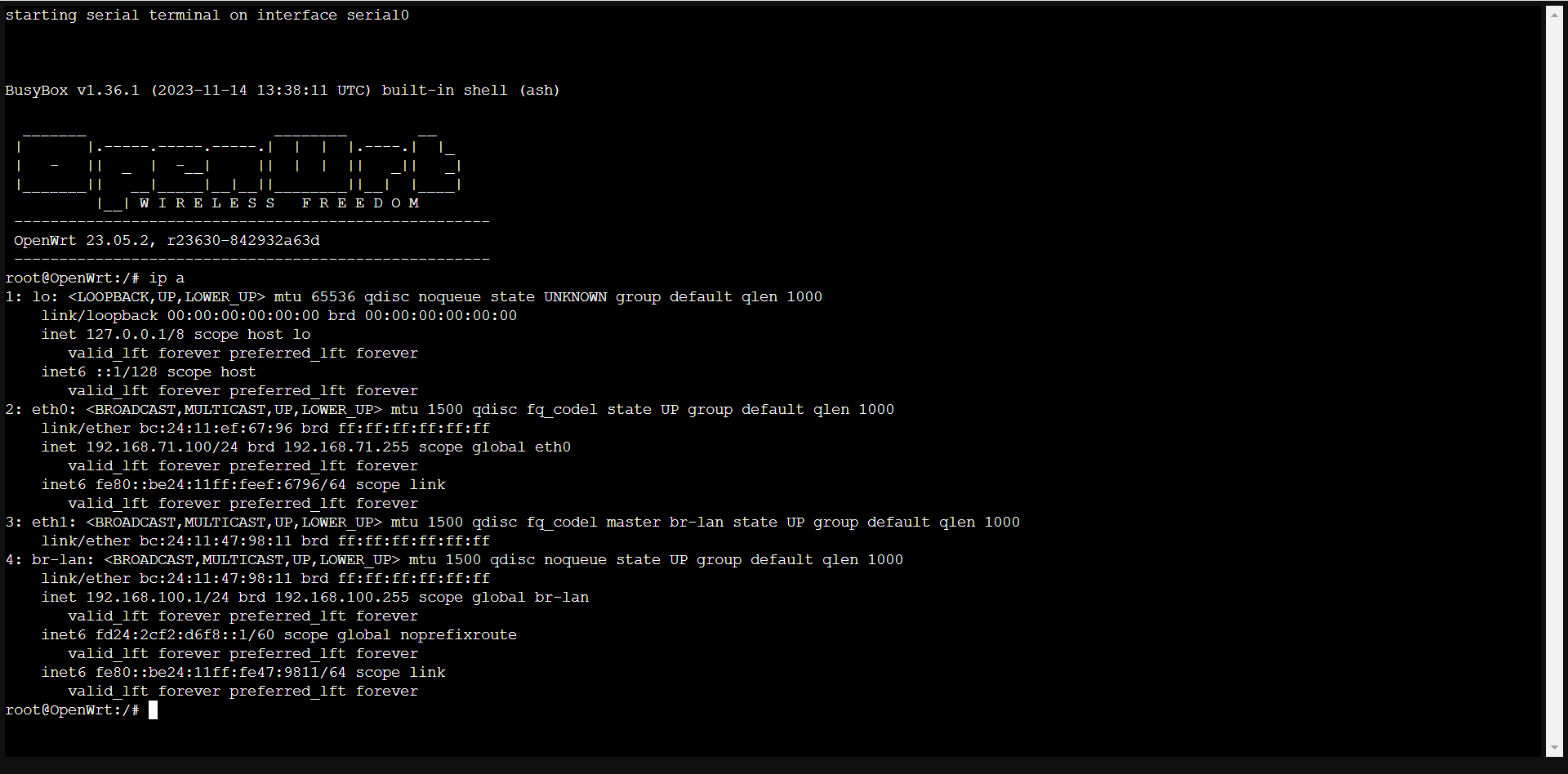

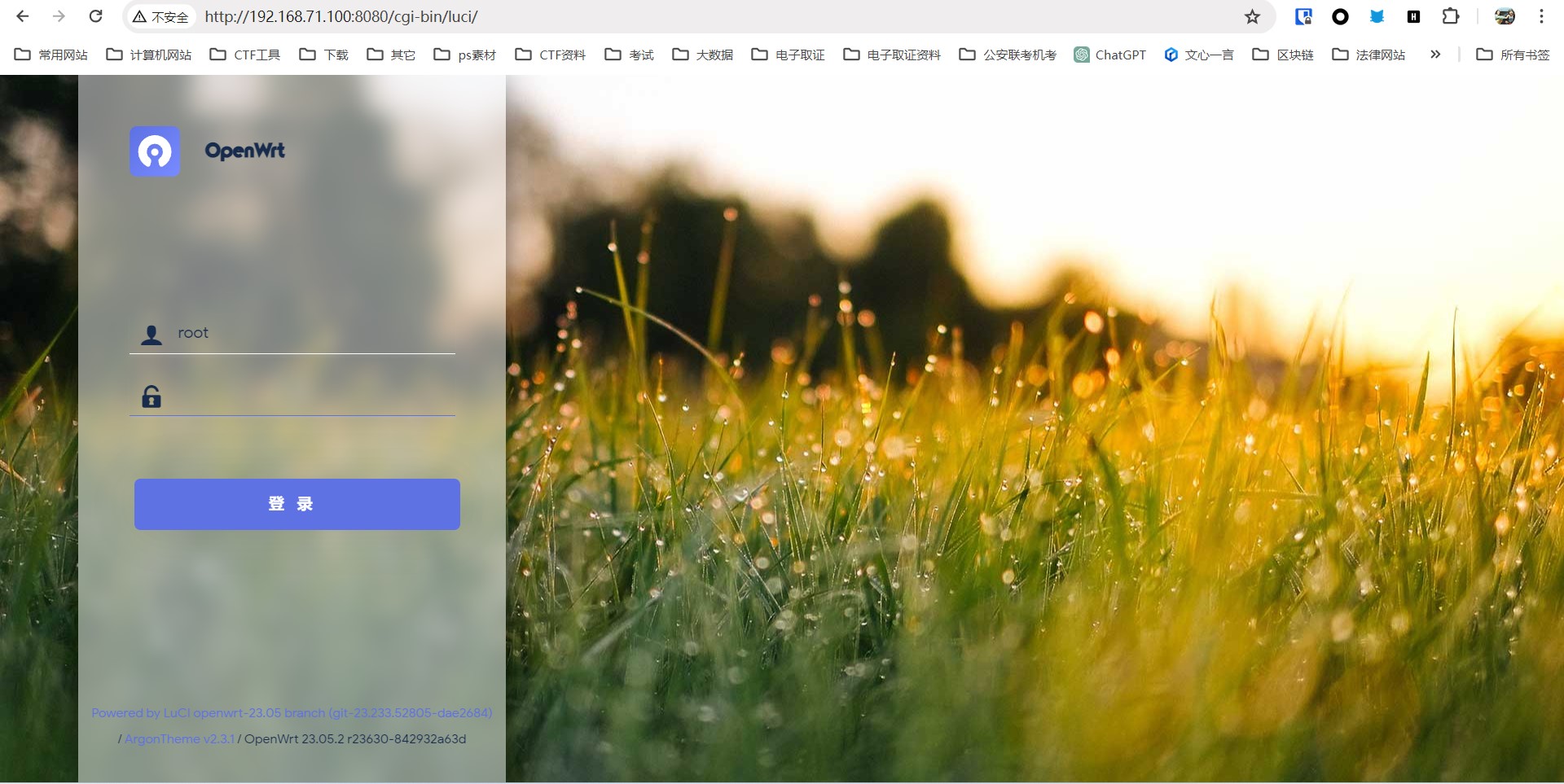

1 軟路由root用戶的密碼是?【答題格式:abc123】

火眼分析的時候,會有一個問你要密碼的,把備忘錄密碼放進去。

從終端可以看到IP

192.168.71.100

那密碼就是OP2024fic

OP2024fic

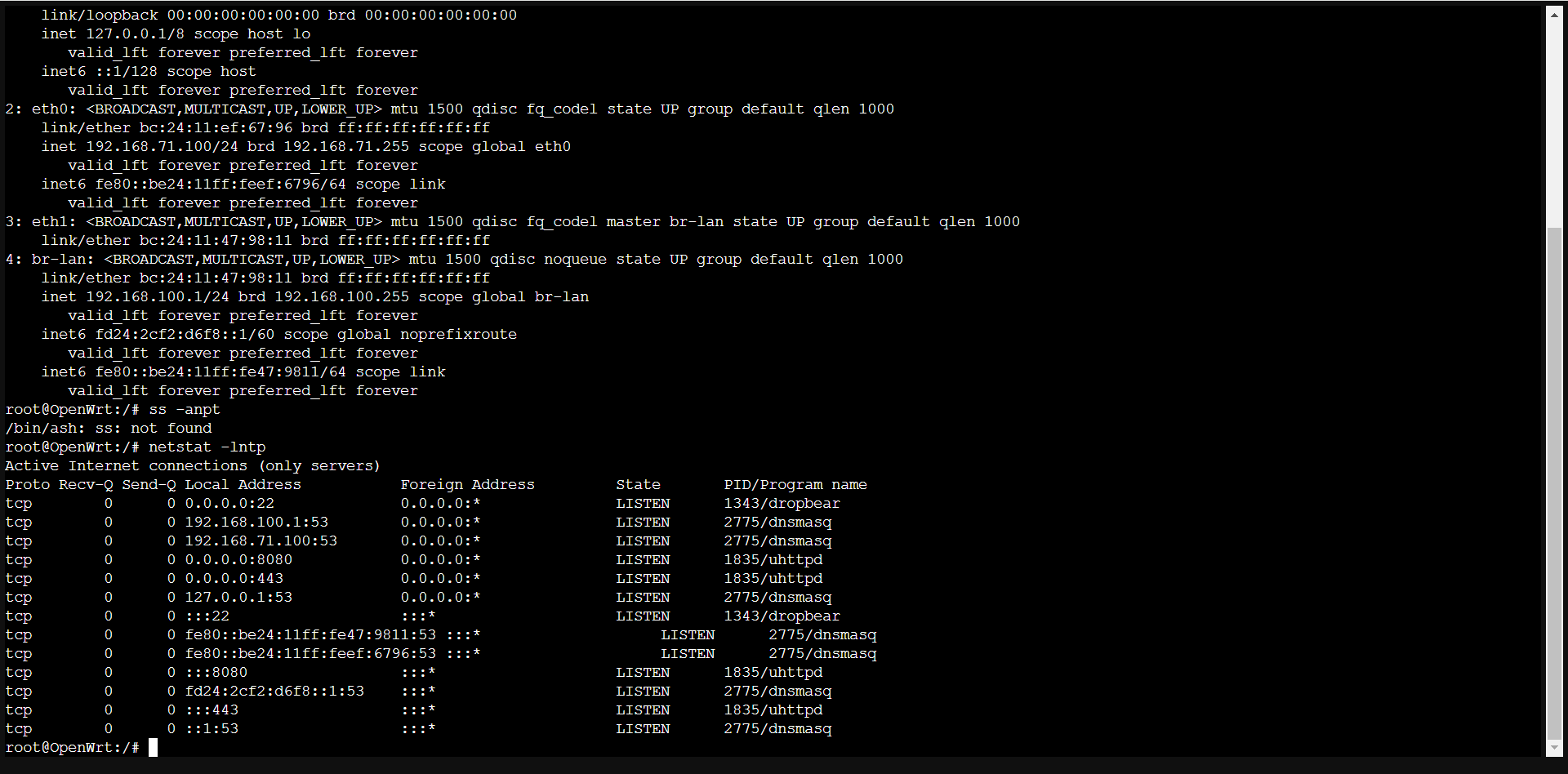

2 軟路由管理面板所用http協議監聽的端口為?【答案格式:7001】

netstat -lntp

看一看uhttpd就是http服務,看到監聽端口是8080,上去訪問

8080

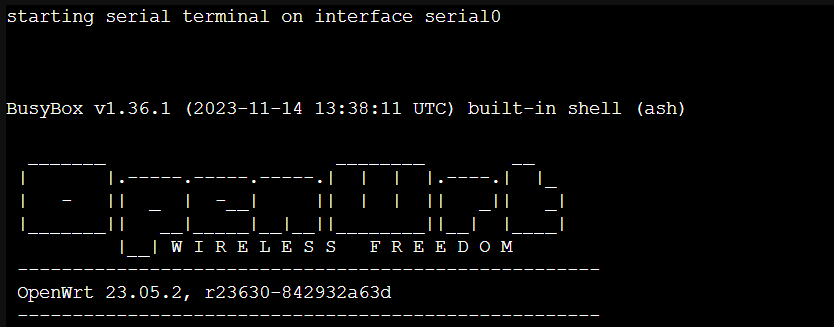

3 軟路由的系統版本號為?【答案格式:1.1.1】

剛啟動就有

23.05.2

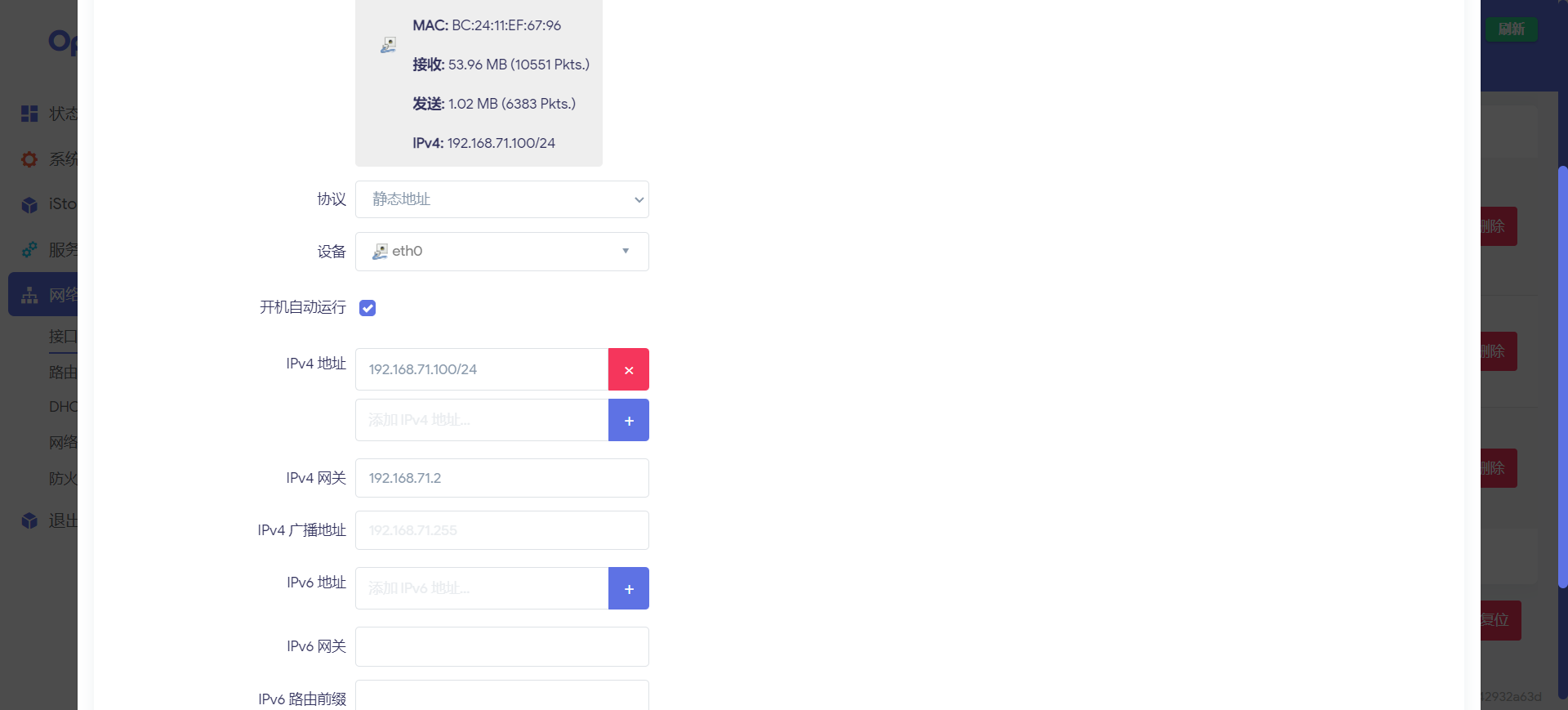

4 軟路由的WAN口所配置的網關為?【答案格式:1.1.1.1】

密碼是OP2024fic

找到WAN口

192.168.71.2

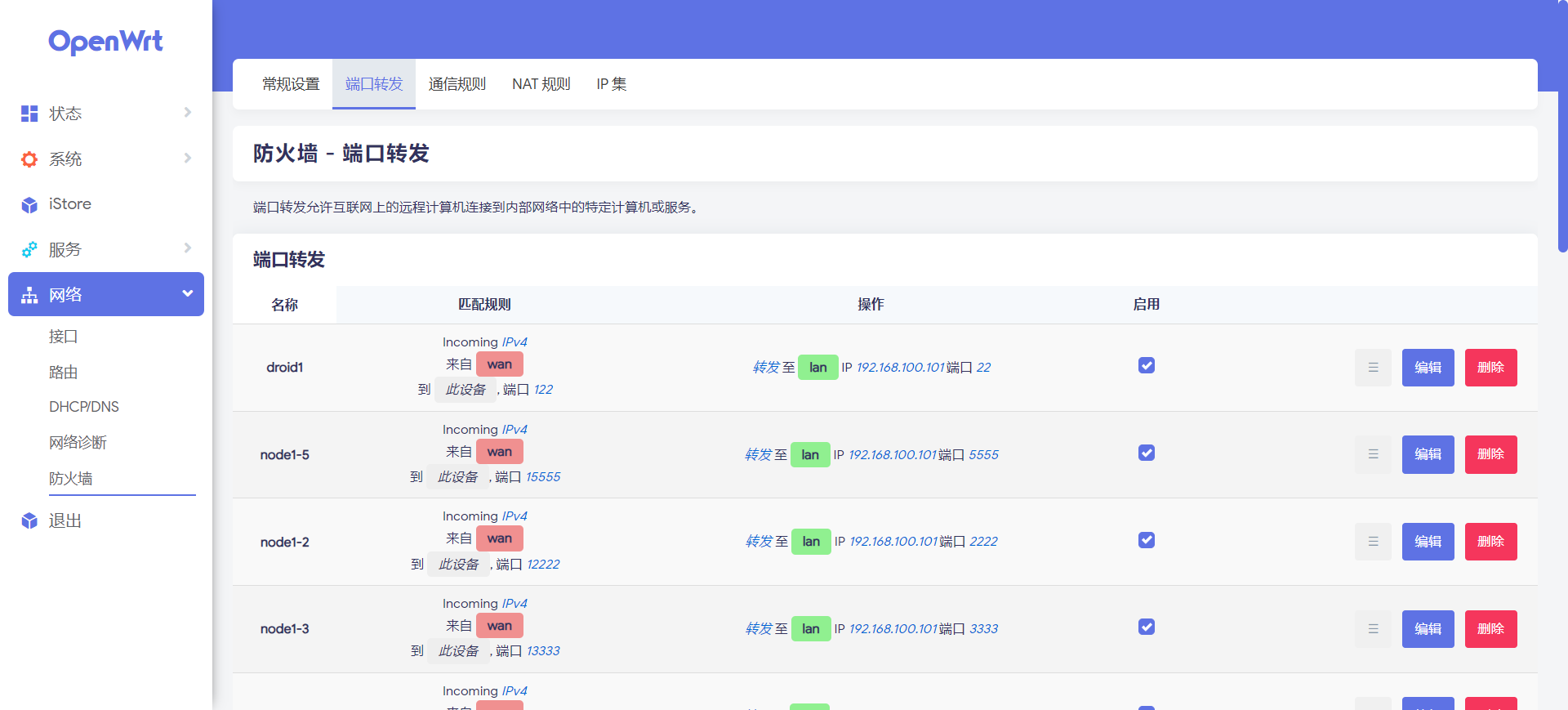

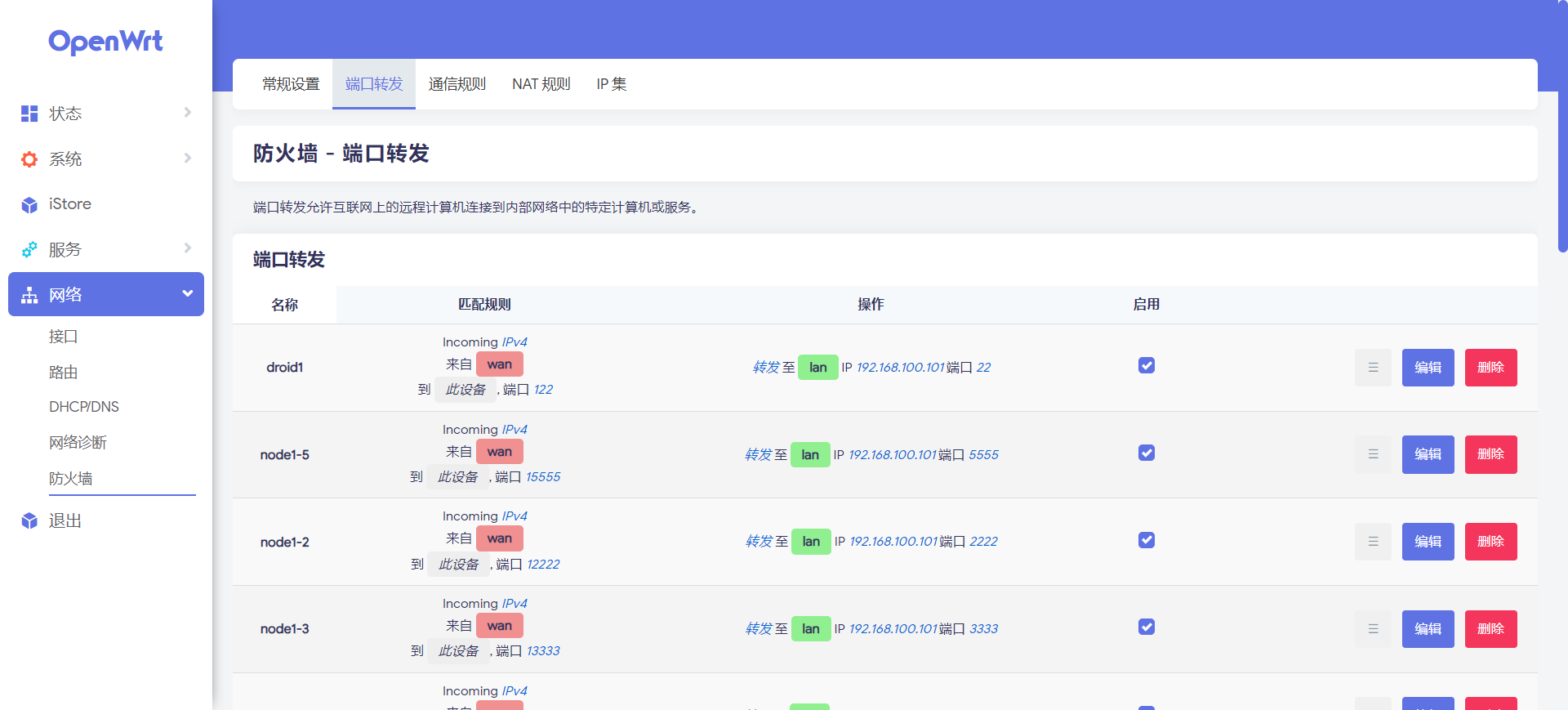

5 軟路由防火墻端口轉發規則有多少條記錄【答案格式:1】

數一下

17

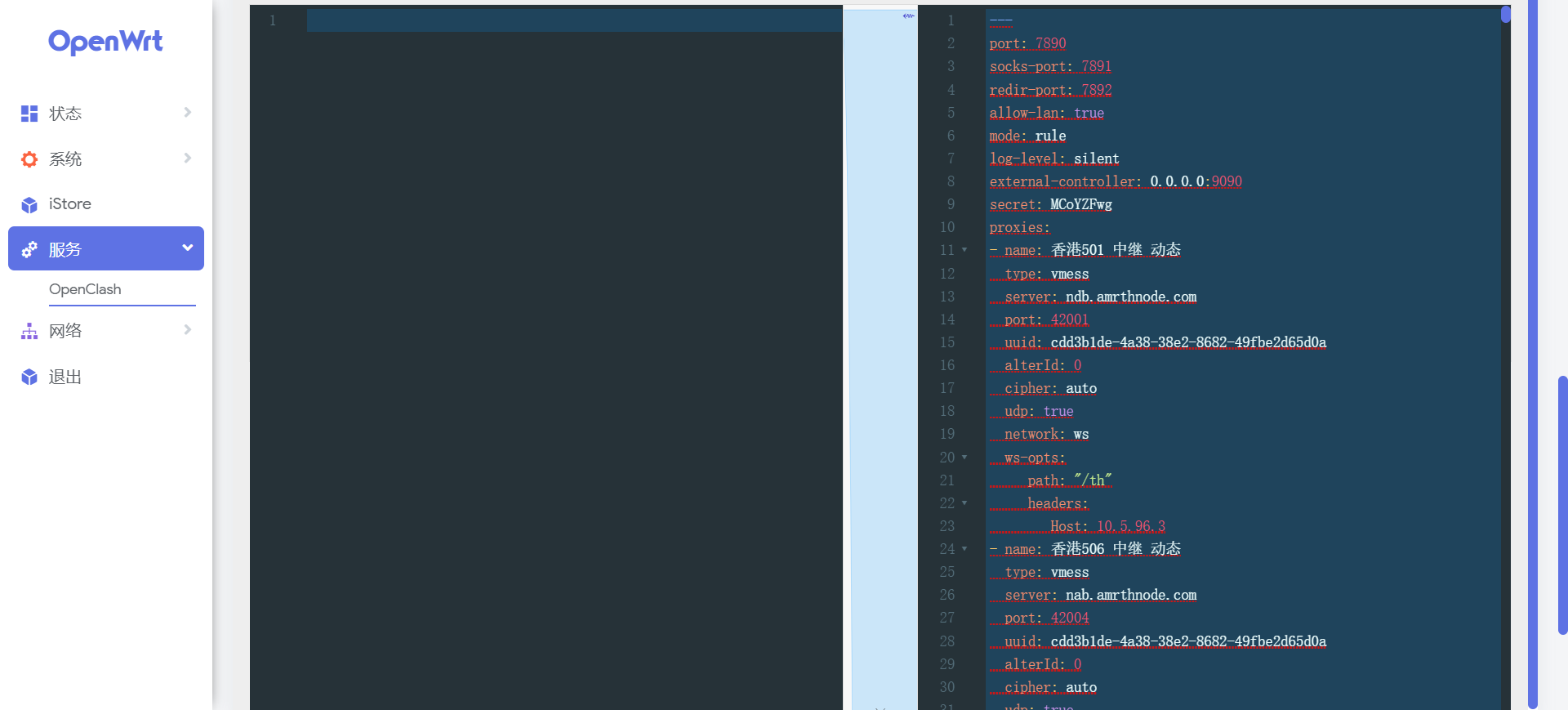

6 OpenClash控制面板登錄密鑰為?【答案格式:Abc123】

MCoYZFwg

7 OpenClash的局域網代理密碼(SOCKS5/HTTP認證信息)為?【答題格式:Abc123】

WAMqotI9

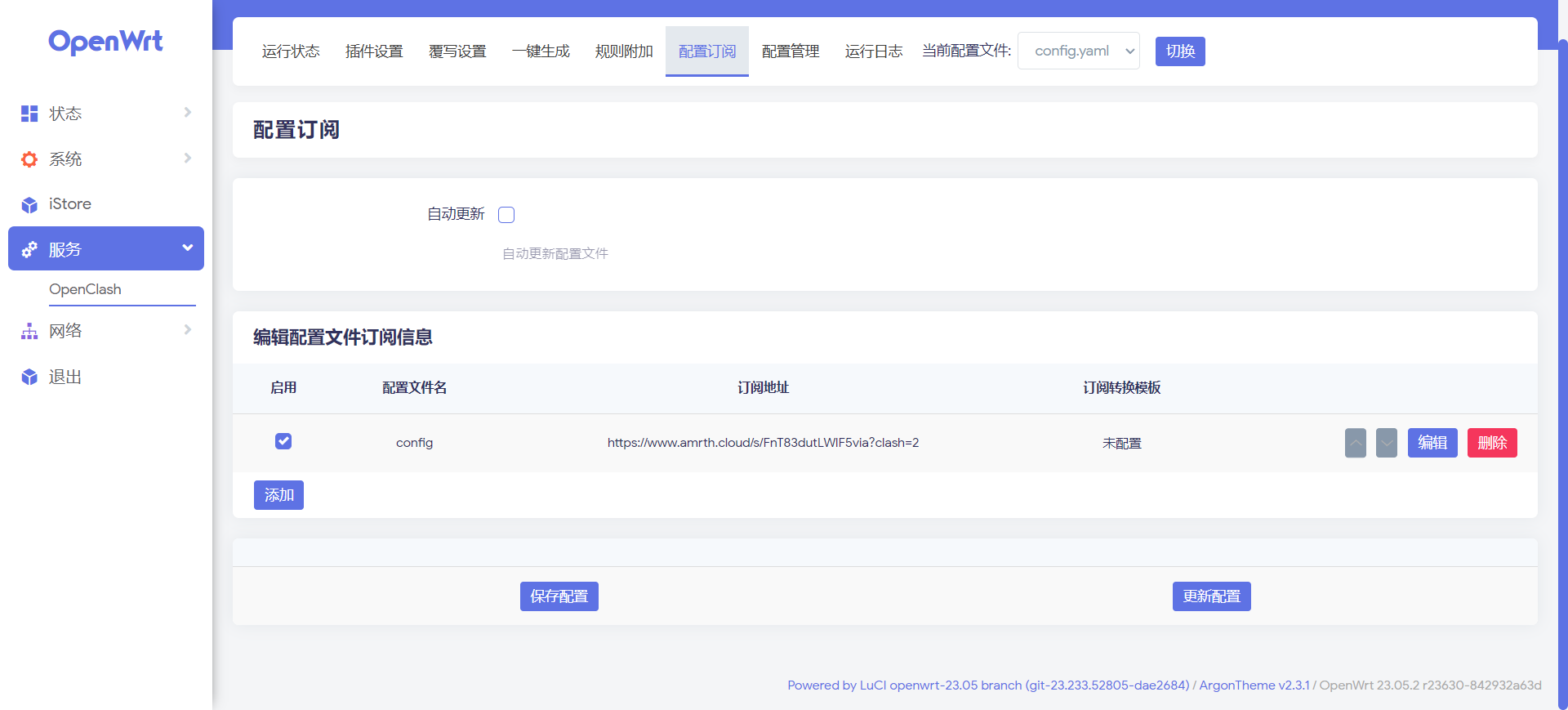

8 OpenClash的訂閱地址為?【答案格式:https://www.forensix.cn】

https://www.amrth.cloud/s/FnT83dutLWlF5via?clash=2

9 代理節點"香港501 中繼 動態"的服務端口為?【答案格式:123】

42001

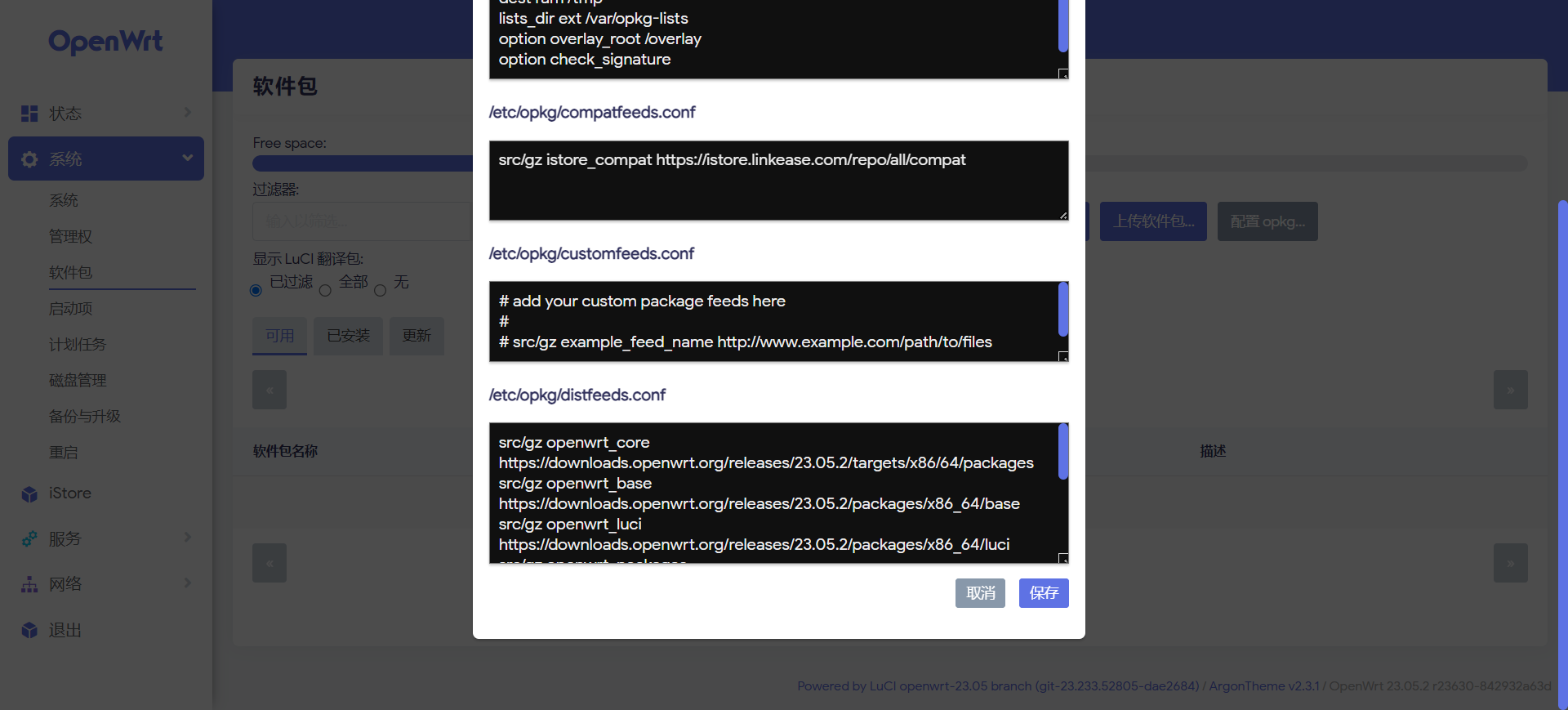

10 OpenWrt的包管理軟件的系統鏡像源配置文件的絕對路徑是?【答案格式:/root/hl/abc.conf】

查看鏡像源地址配置文件

/etc/opkg/distfeeds.conf

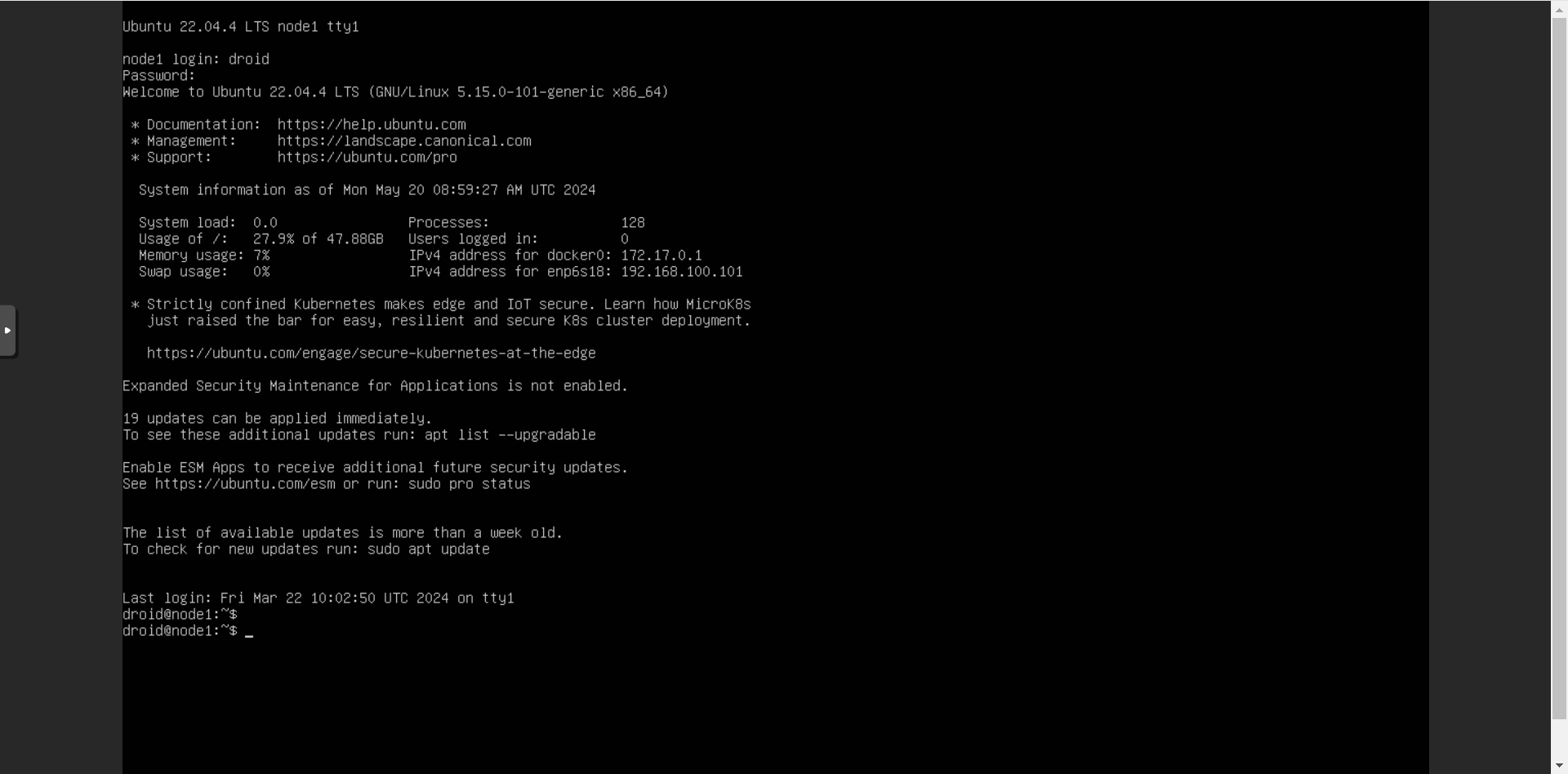

云手機部分:請還原云手機環境,并回答下列問題

這個是云手機連接的工具

計算機第5,6題也是一個提示

根據最近訪問的項目,可以看到這個

這個就是云手機的連接工具了

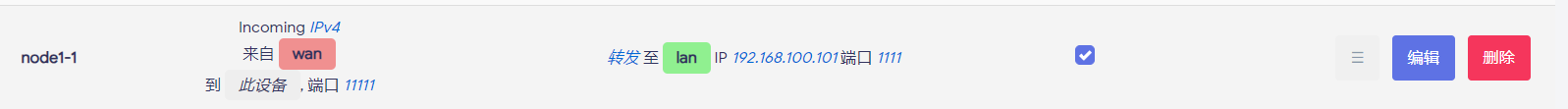

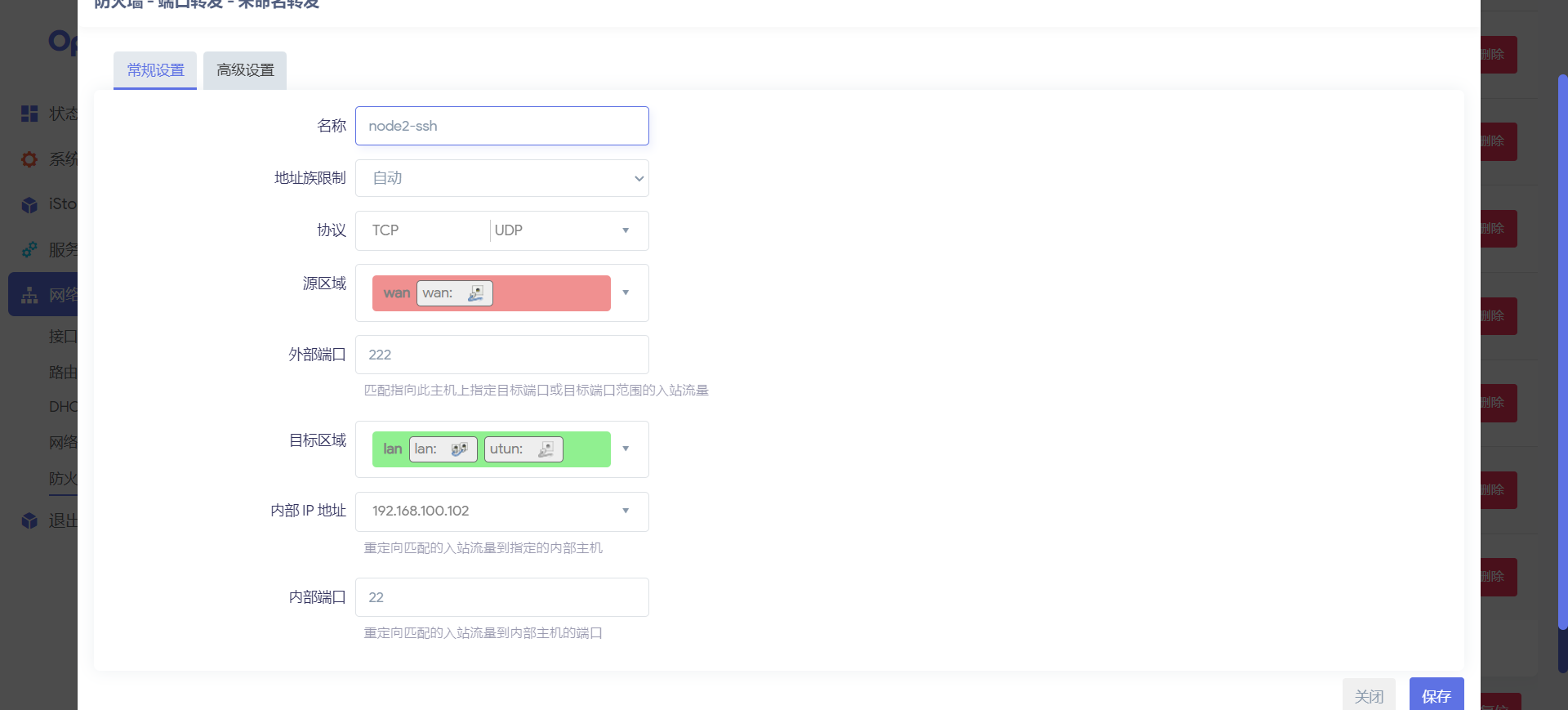

然后根據軟路由的轉發規則

wan口的IP與openwrt的IP一致,為192.168.71.100

所以說可以通過外網192.168.71.100:122----->192.168.100.101:22內網

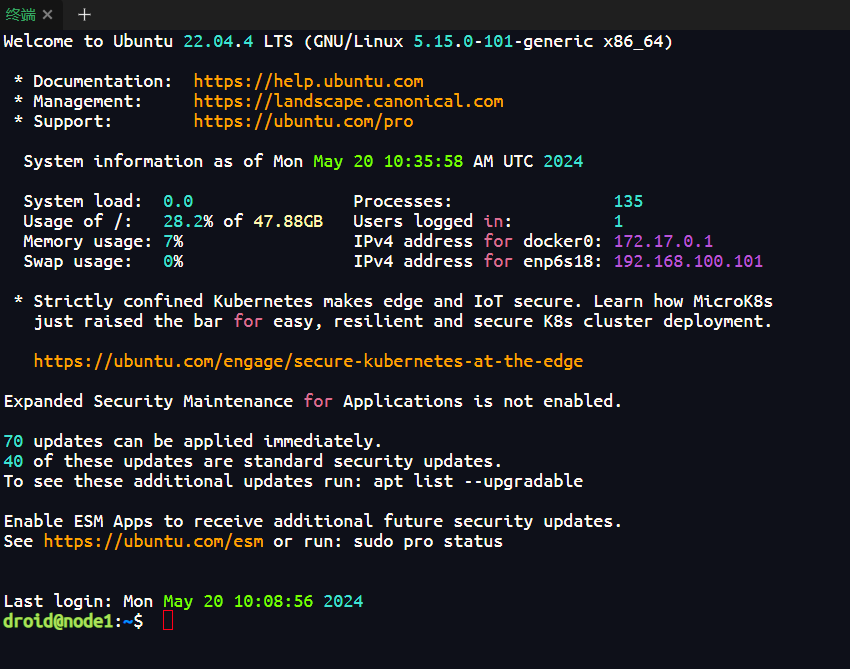

連接成功

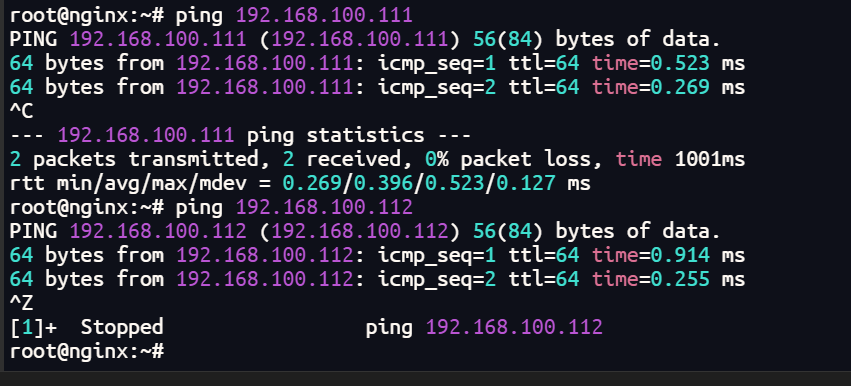

猜測node1 node2 node3都有云手機

1.PVE虛擬化平臺的虛擬機"101(node1)"的droid用戶登錄密碼為?【答案格式:Abc123】

雖然用戶droid的密碼并不是對應的192.168.71.101的密碼,但是可以發現droid密碼都是一樣,猜測為droid2024fic

成功進入

droid2024fic

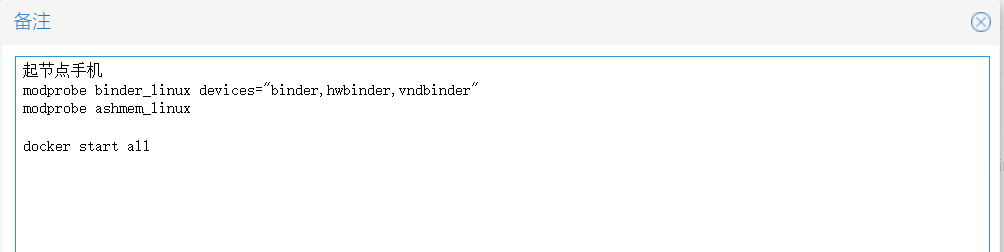

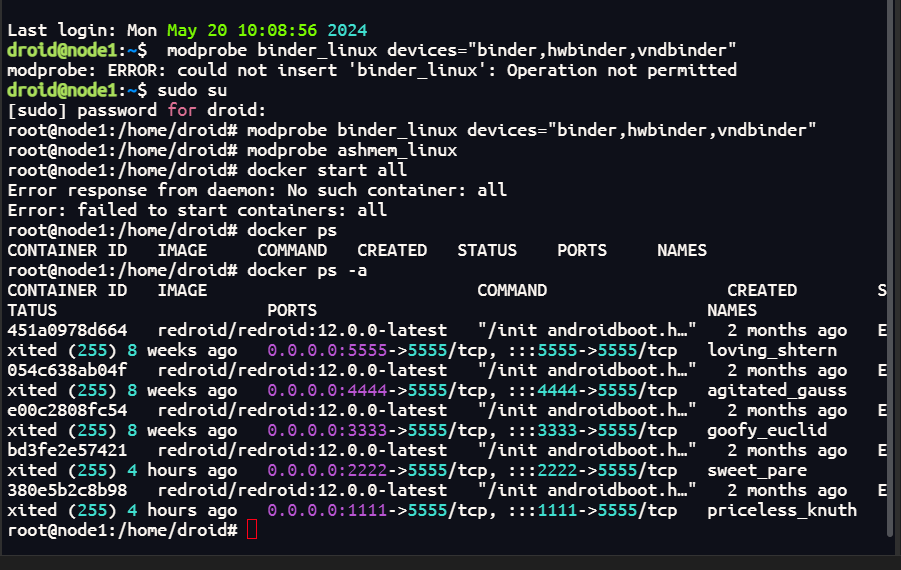

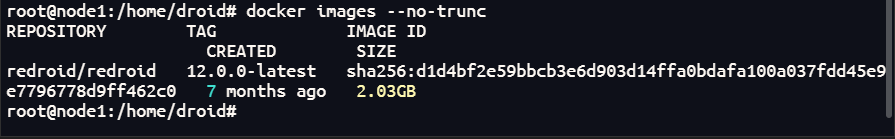

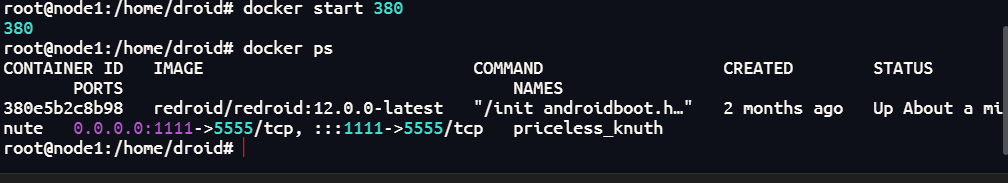

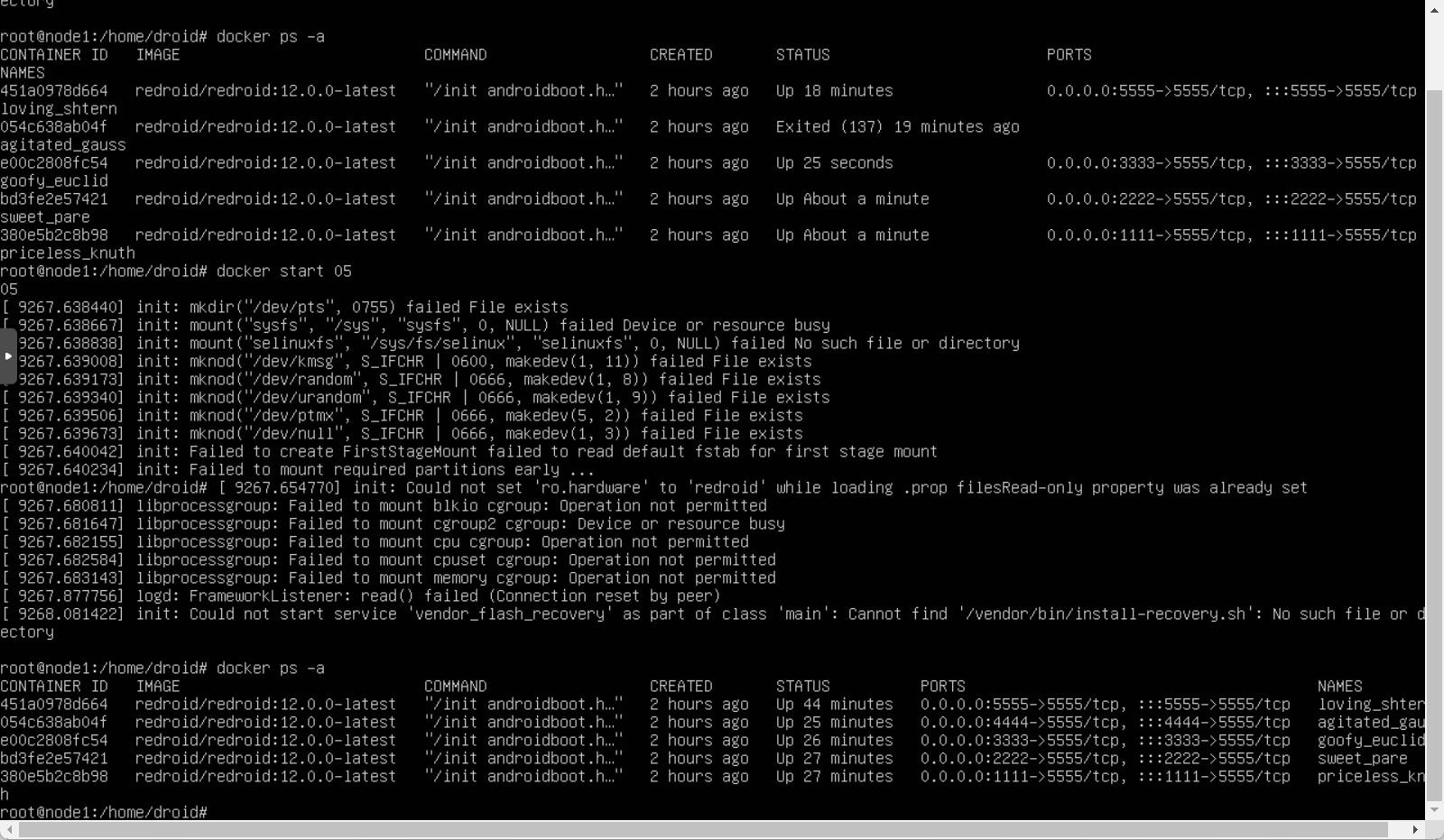

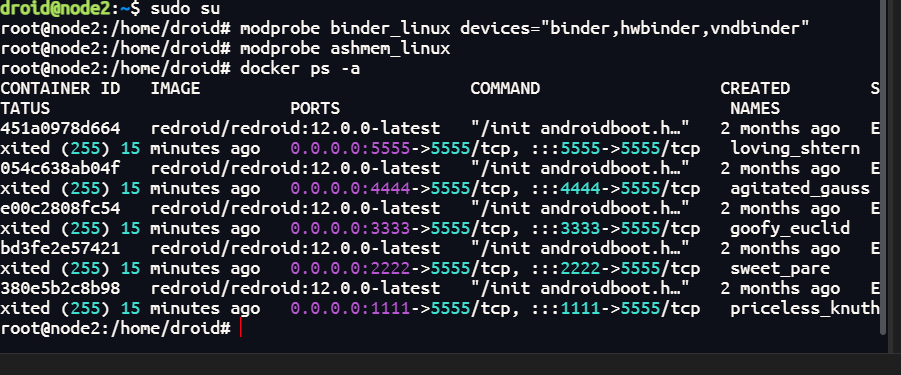

2.PVE虛擬化平臺的虛擬機"101(node1)"中Docker容器的鏡像ID的前六位為?【答案格式:abc123】

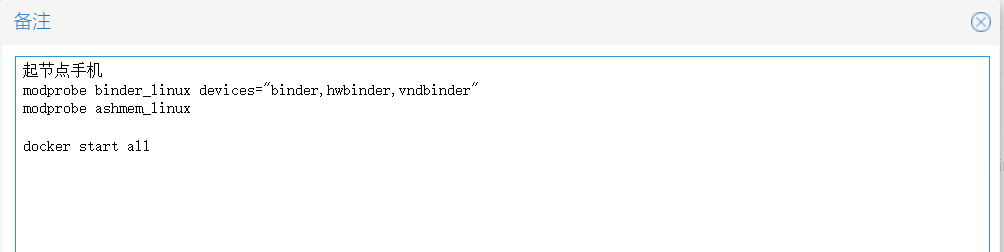

起節點手機

modprobe binder_linux devices="binder,hwbinder,vndbinder"

modprobe ashmem_linuxdocker start all

使用備注的提示命令

sudo su使用的密碼就是droid2024fic

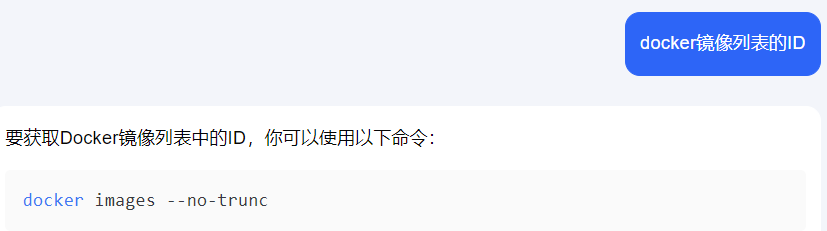

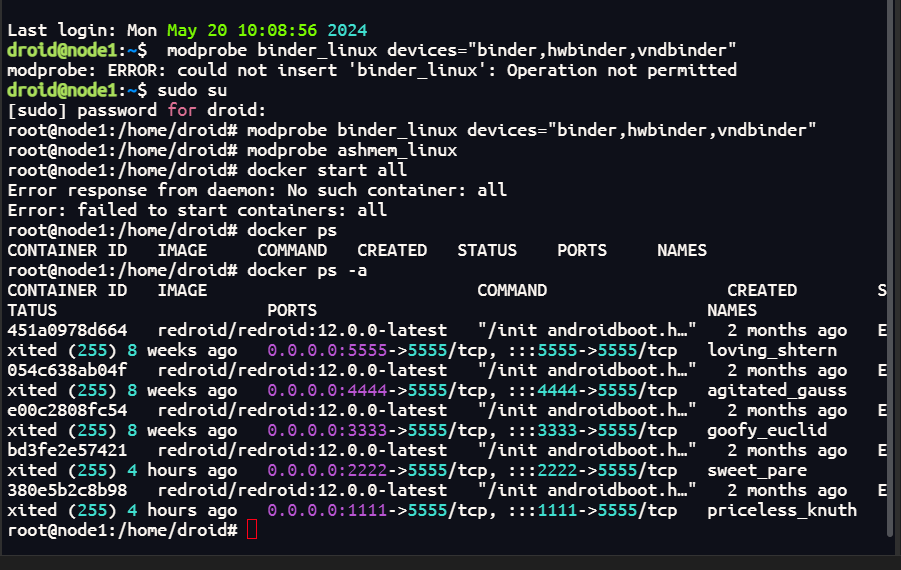

要獲取Docker鏡像列表中的ID,你可以使用以下命令:

docker images --no-trunc

d1d4bf2e59bbcb3e6d903d14ffa0bdafa100a037fdd45e9e7796778d9ff462c0

3.在PVE虛擬化平臺的node1虛擬機中,容器手機的數量為?【答案格式:1】

5

4.在PVE虛擬化平臺的node1虛擬機中,若要啟動手機容器,有幾條前置命令(docker命令不納入計算)? 【答案格

式:1】

2

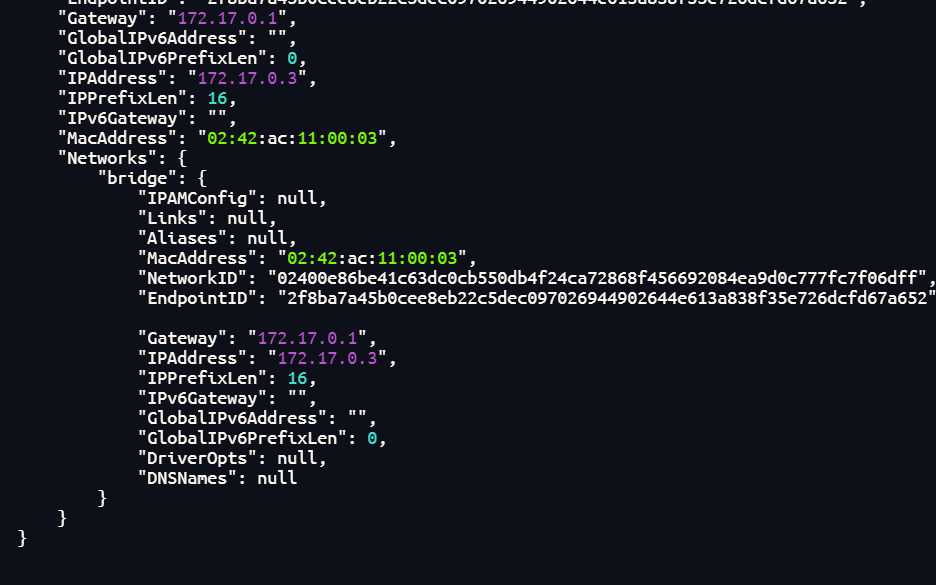

5.在PVE虛擬化平臺的"101(node1)"虛擬機中啟動“priceless_knuth”手機容器后,該安卓手機的藍牙MAC地址是多

少?【答案格式:12:34🆎cd:a1:b2】

docker inspect 380

并沒有發現“priceless_knuth”手機容器的藍牙MAC地址

docker start 380

啟動這個docker容器

根據docker信息

再根據openwrt的端口轉發規則可知

172.17.0.3:5555--->192.168.100.101:1111--->192.168.71.100:11111

這個是完整的端口轉發的關系

無線連接,啟動服務就好了

通知欄下拉有設置

選擇About phone

3c:5a:b4:01:02:03

6.警方現場勘驗過程中,曾使用雷電手機取證軟件通過嫌疑人軟路由對云手機進行了遠程取證,請問以下哪個端

口可以明確是取證時使用過的端口?【多選題】

A.11111

B.12222

C.13333

D.23333

E.24444

F.35555

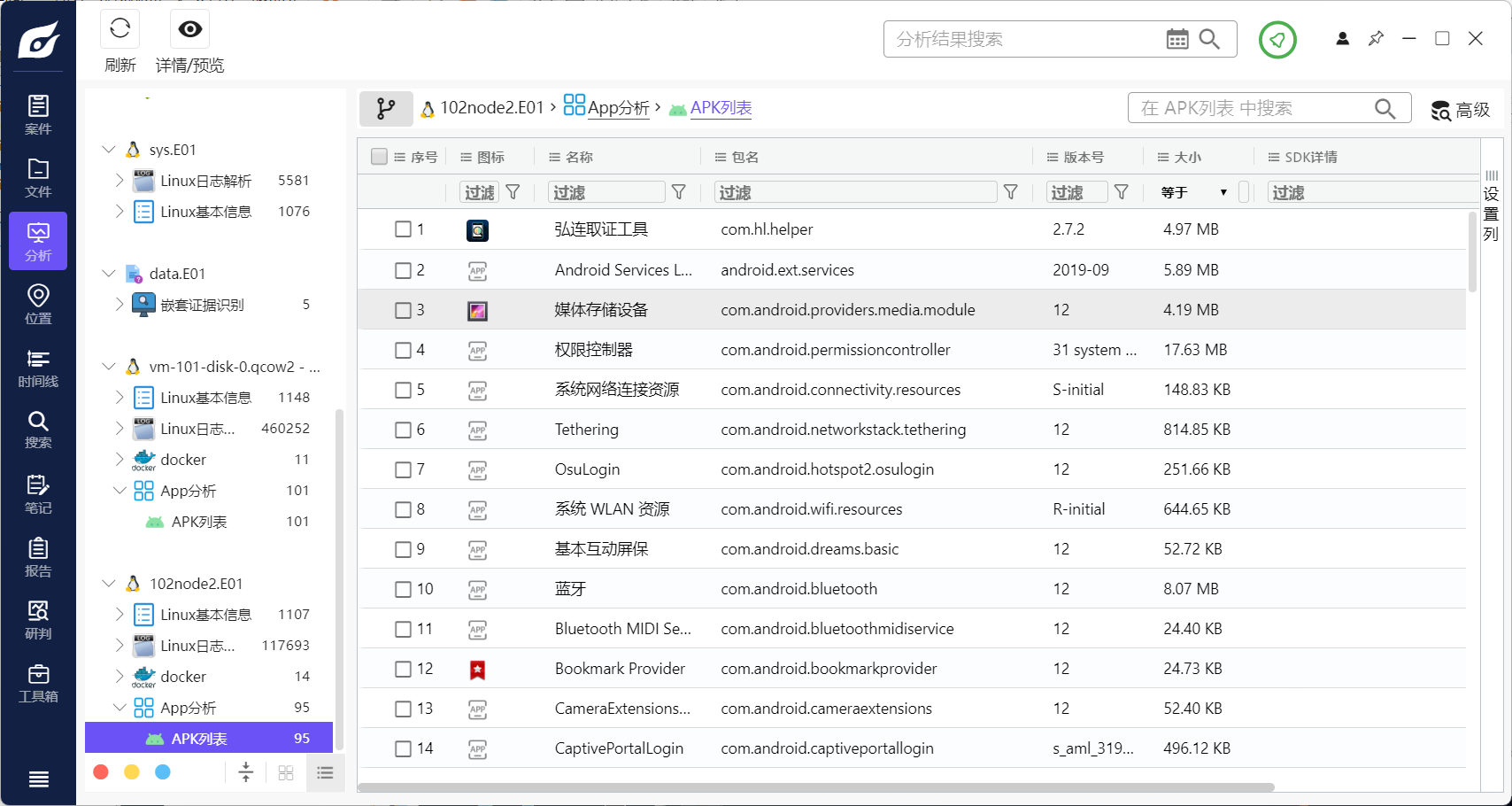

發現node2里面有弘連取證工具

結合端口轉發規則

DE

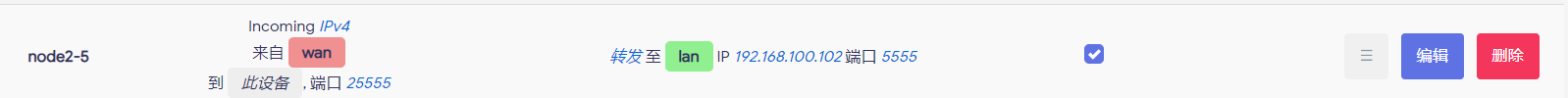

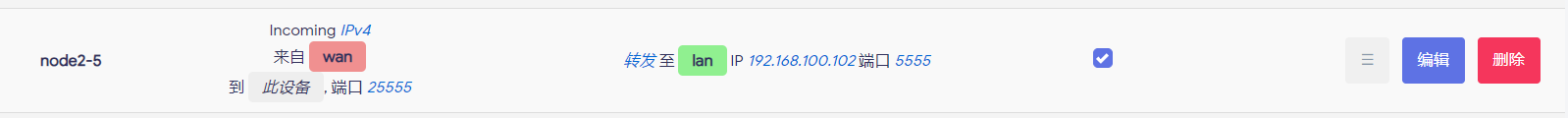

7.在PVE虛擬化平臺的node2中名為loving_shtern的手機映射至軟路由中,所占用的端口號為?【答案格式:123】

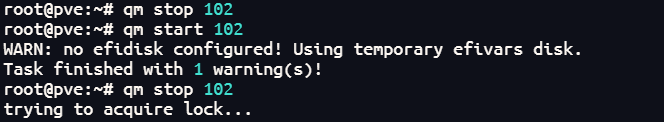

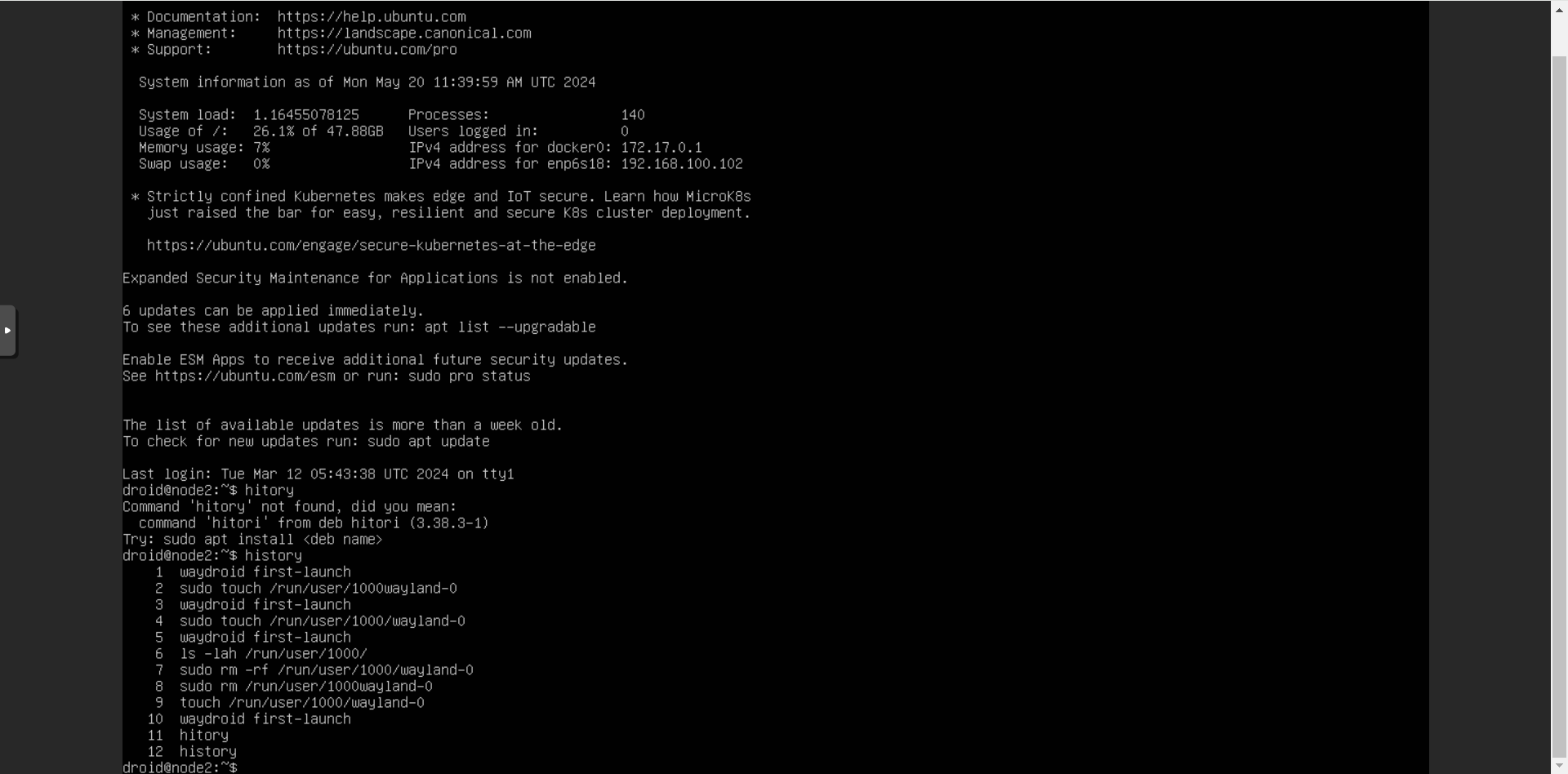

node2直接打開是有問題的

102是有快照的,回滾快照

回滾快照有報錯,打開點不動

不過這題直接看上面的歷史命令

25555

這個問題解決,從pve終端重啟

我web界面一直沒有成功

username:droid

password:droid2024fic

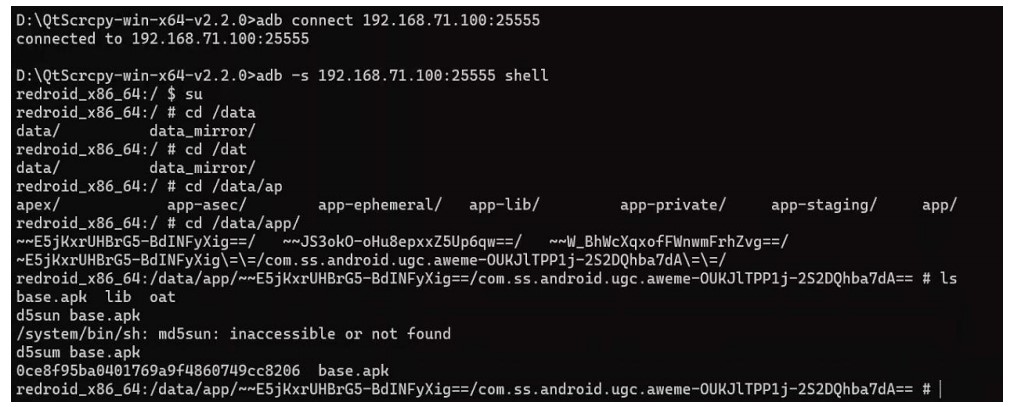

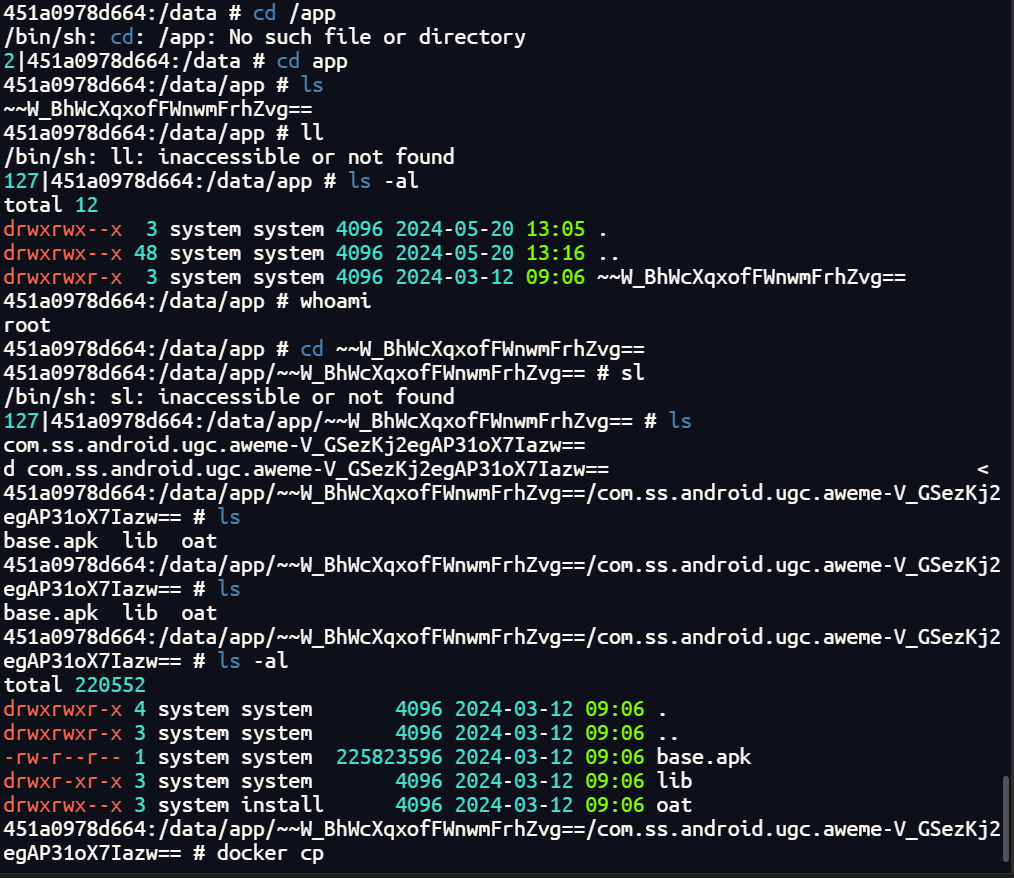

8.在PVE虛擬化平臺的node2中loving_shtern手機容器中安裝的名為“抖音”安裝包的MD5值為?【答案格

式:abc123】

注意千萬別用node1中的抖音apk計算,不是一個版本

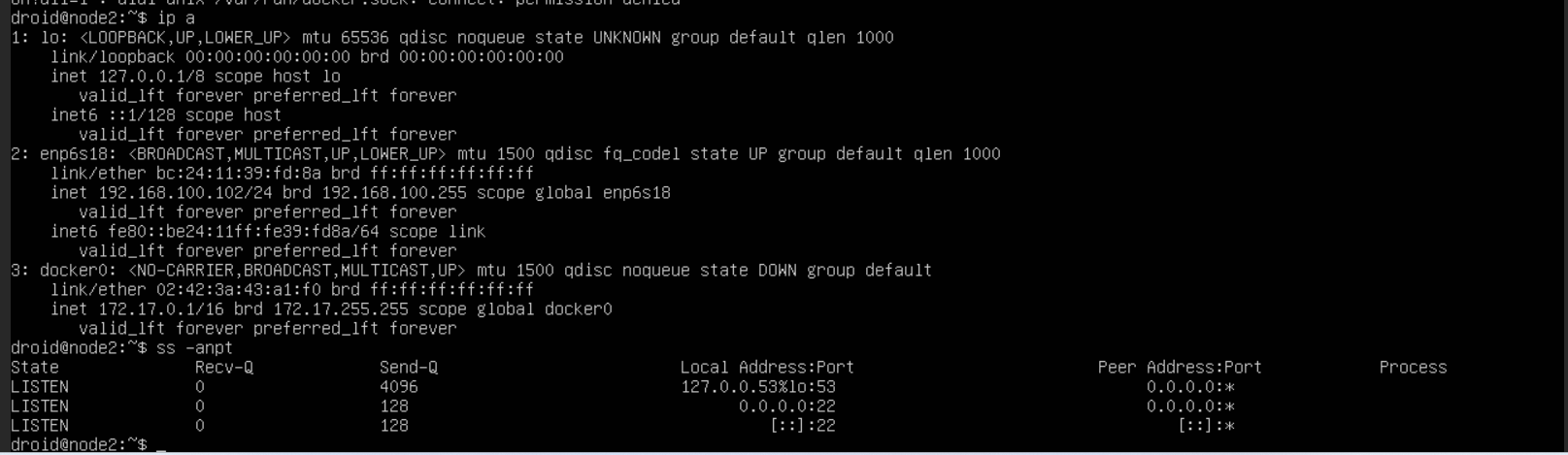

看下ip和22端口是否開放

自己添加規則,去ssh連接node2

一定要點應用

ssh連接node2的配置

docker start $(docker ps -a -q)

一次性啟動所有容器

使用droid的管理員權限

同樣的啟動,然后用軟件連接

docker inspect 451

172.17.0.2:5555--->192.168.100.102:5555--->192.168.71.100:25555

這里可以使用adb連接,去找抖音的apk,copy下來之后計算md5

我這里使用進入docker鏡像的方法

先進入/data/app/~~W_BhWcXqxofFWnwmFrhZvg==/com.ss.android.ugc.aweme-V_GSezKj2egAP31oX7Iazw==下面找到了base.apk

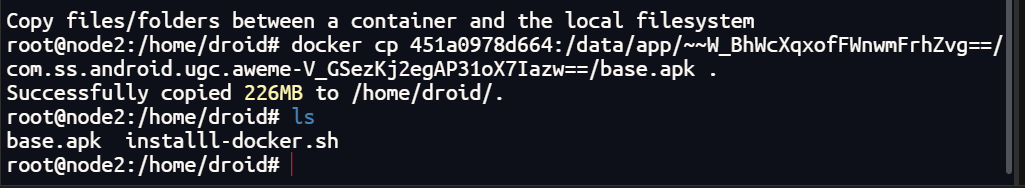

docker cp 451a0978d664:/data/app/~~W_BhWcXqxofFWnwmFrhZvg==/com.ss.android.ugc.aweme-V_GSezKj2egAP31oX7Iazw==/base.apk .

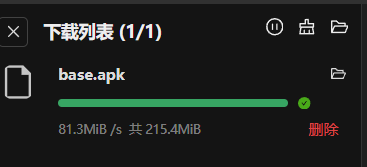

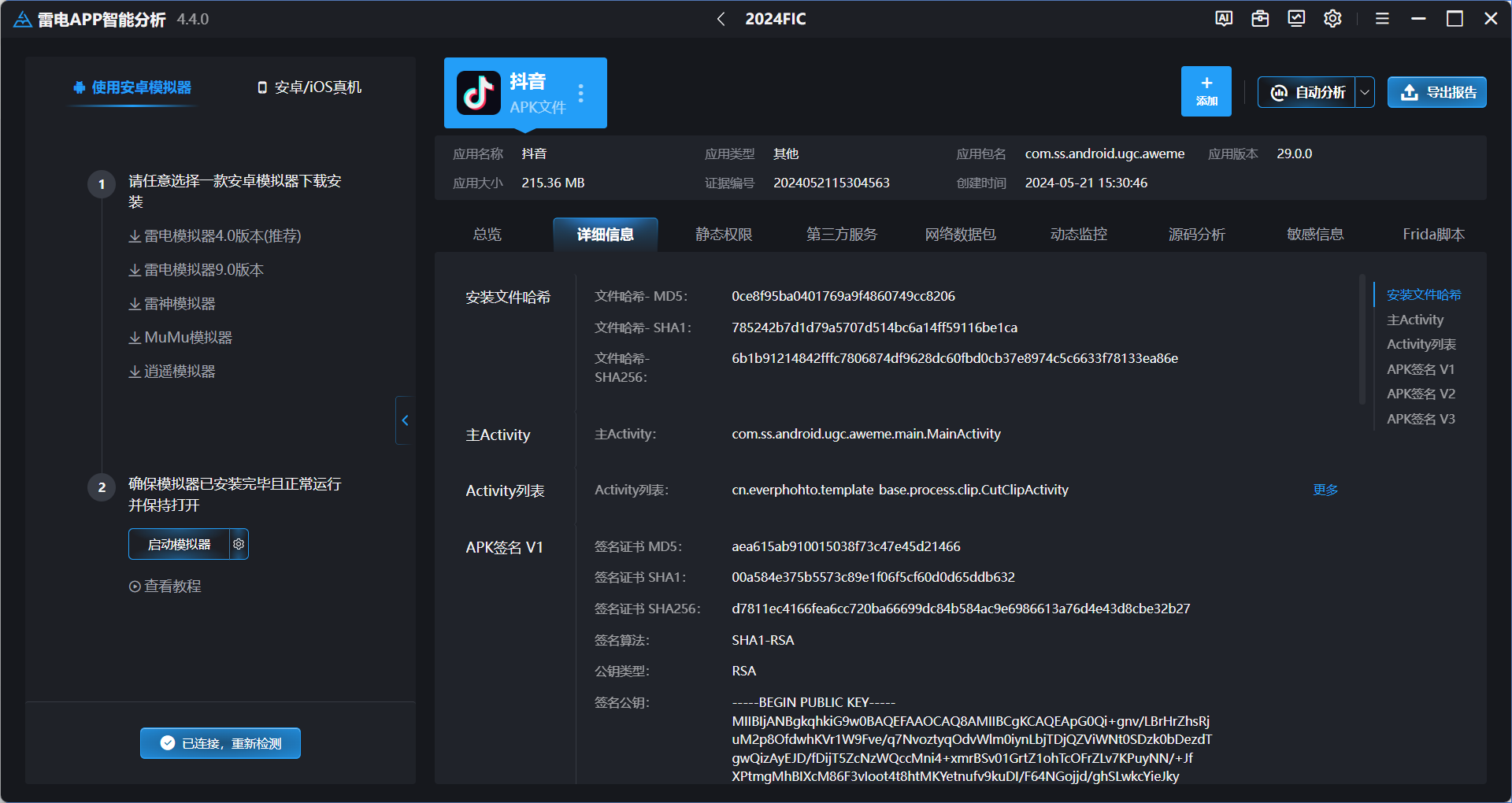

copy下來apk再download到主機,可以用雷電進行分析,看下沒下載錯

0ce8f95ba0401769a9f4860749cc8206

9.根據集群中手機內容分析,傳銷人員在評論區引流使用的qq號為?【答案格式:123】

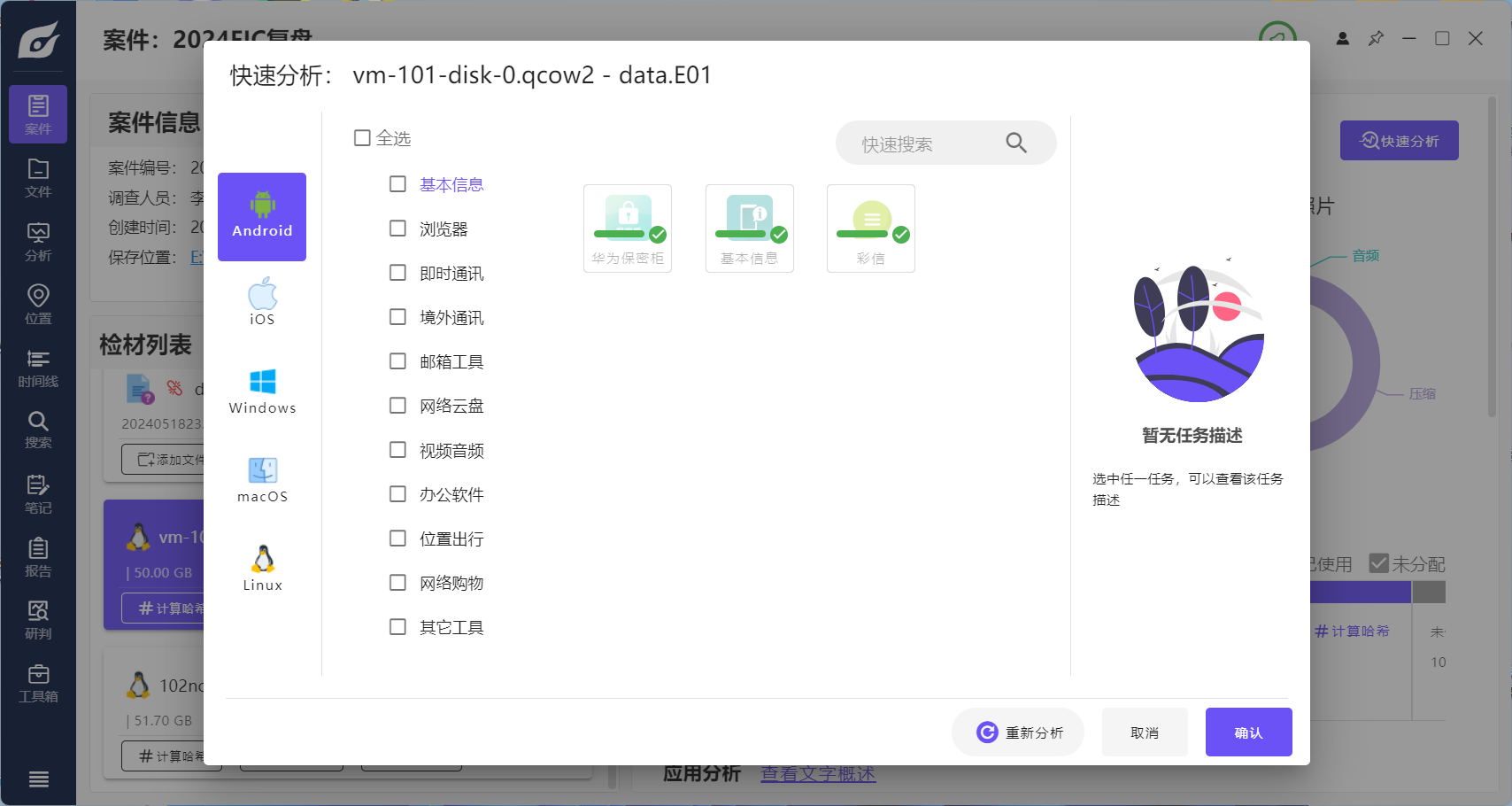

使用安卓分析策略分析node1

3791621185

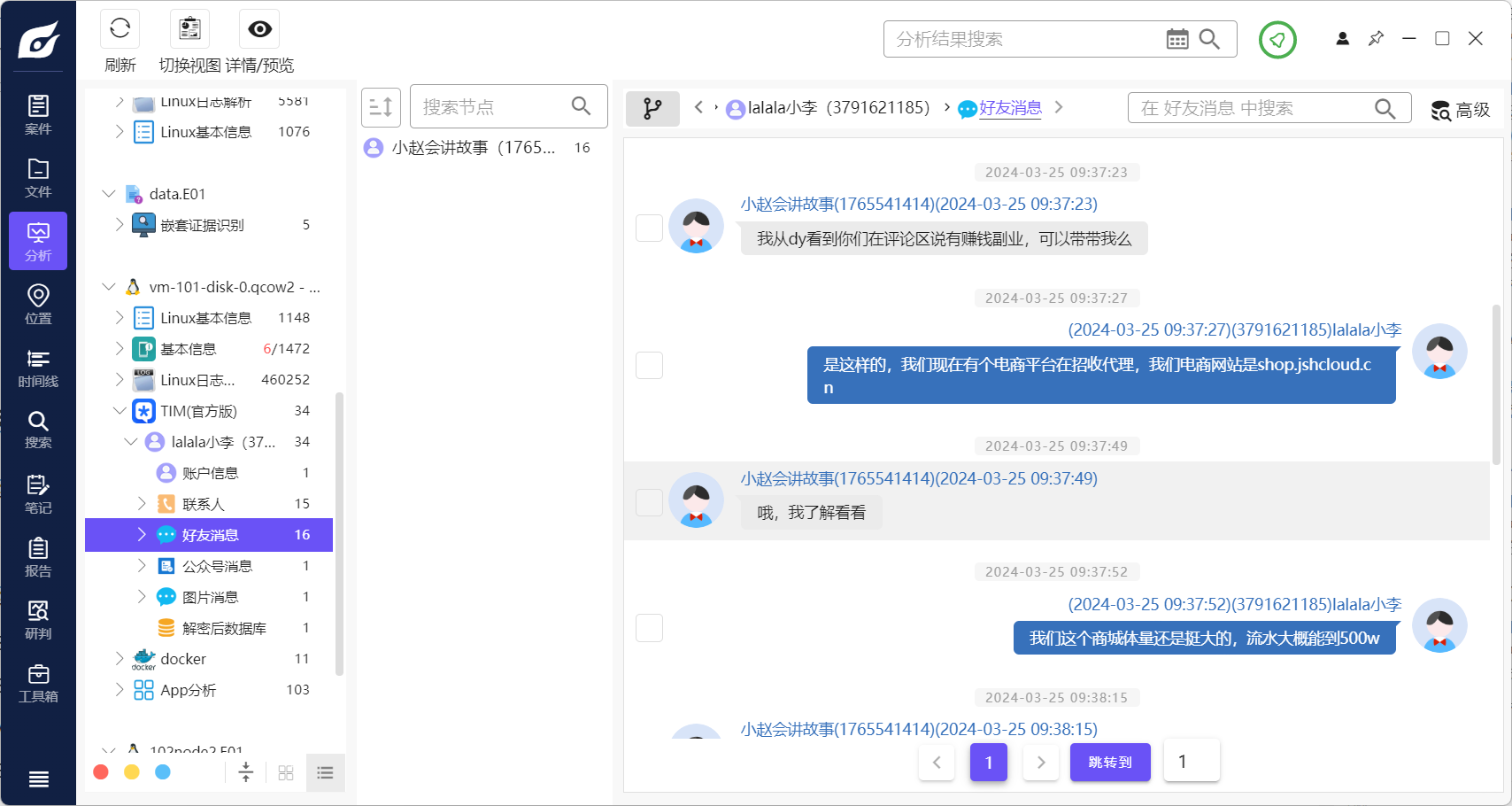

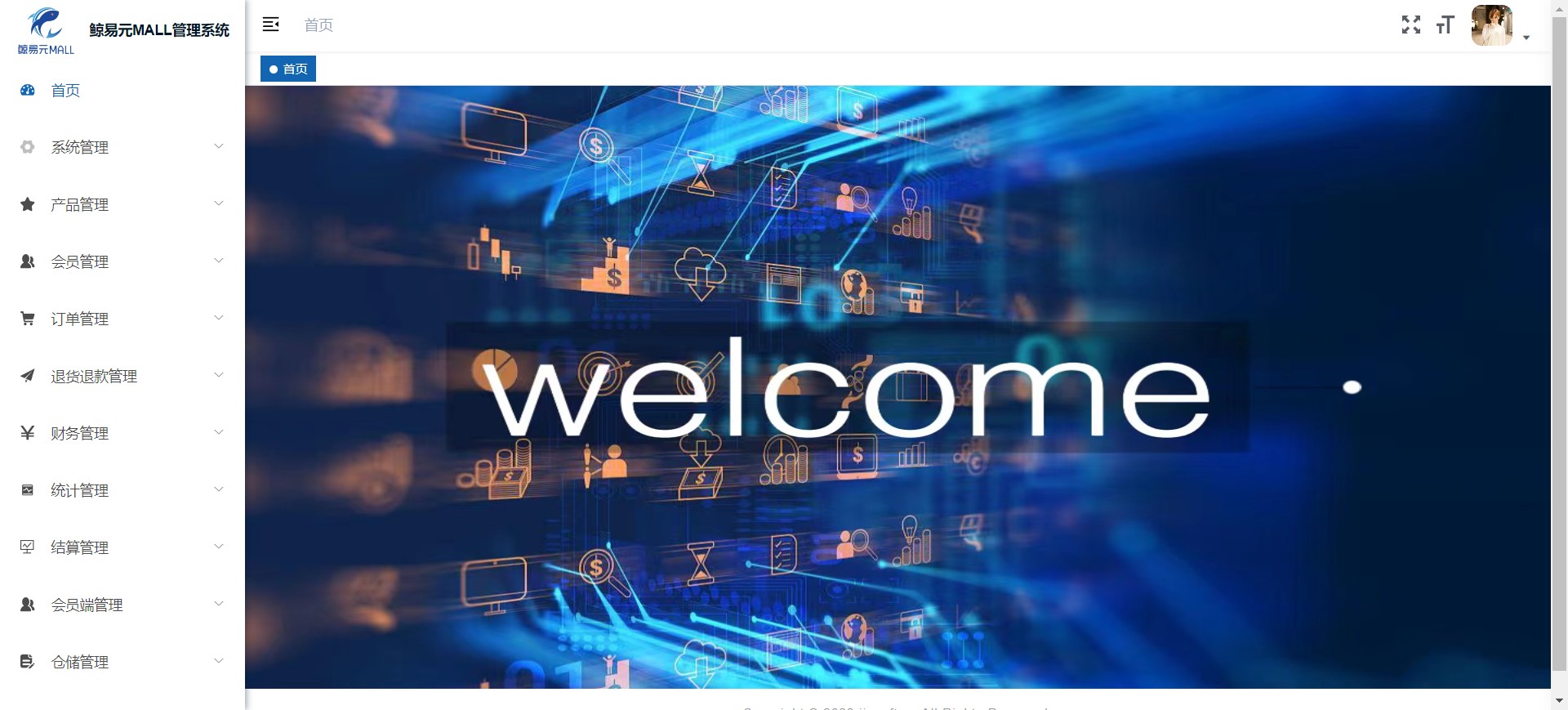

10.通過云手機聊天記錄可以得知,涉案傳銷網站域名為?【答案格式:www.forensix.cn】

查看聊天記錄就好了

shop.jshcloud.cn

傳銷網站部分:請重構網站結構,并回答下列問題

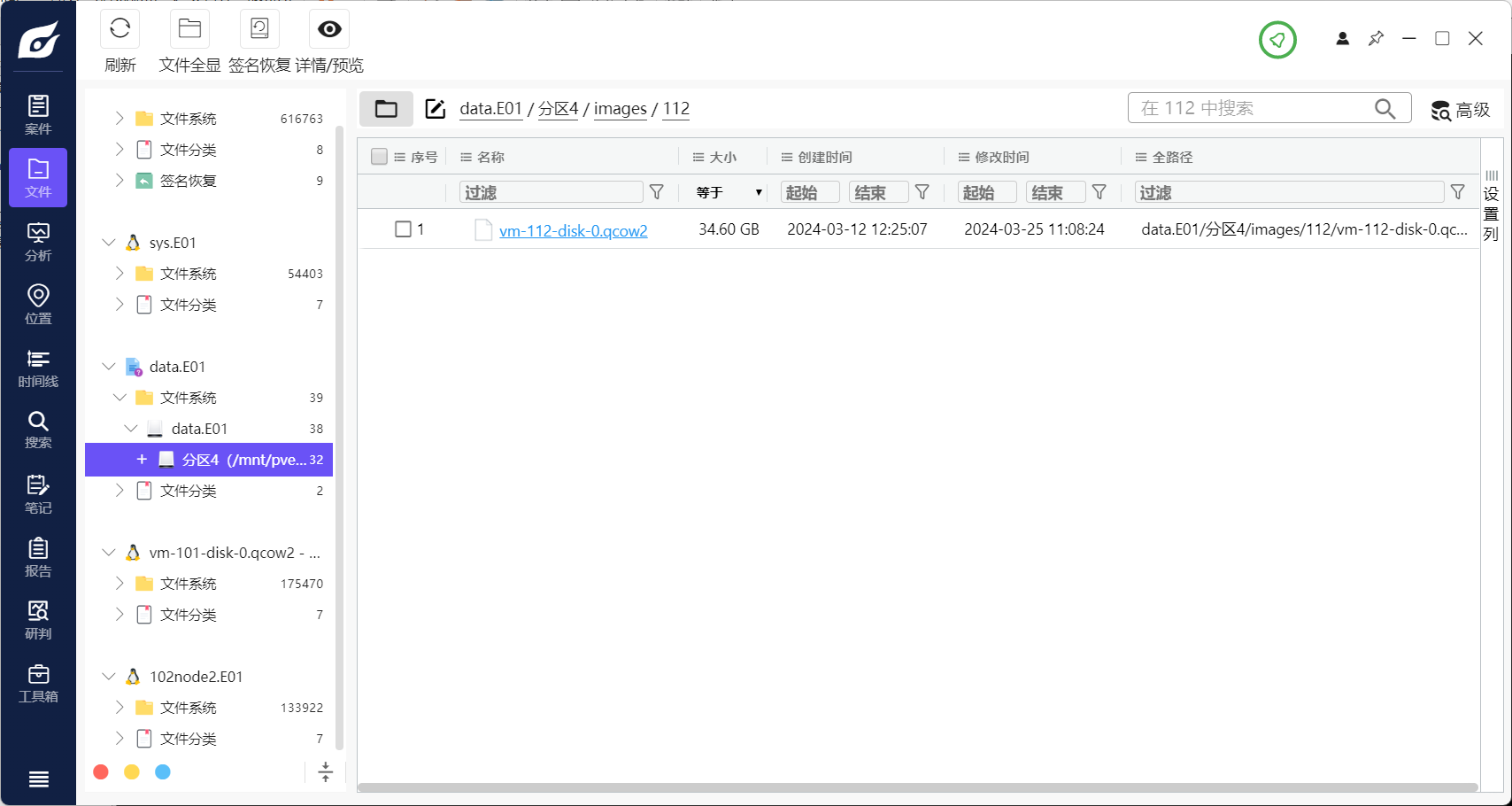

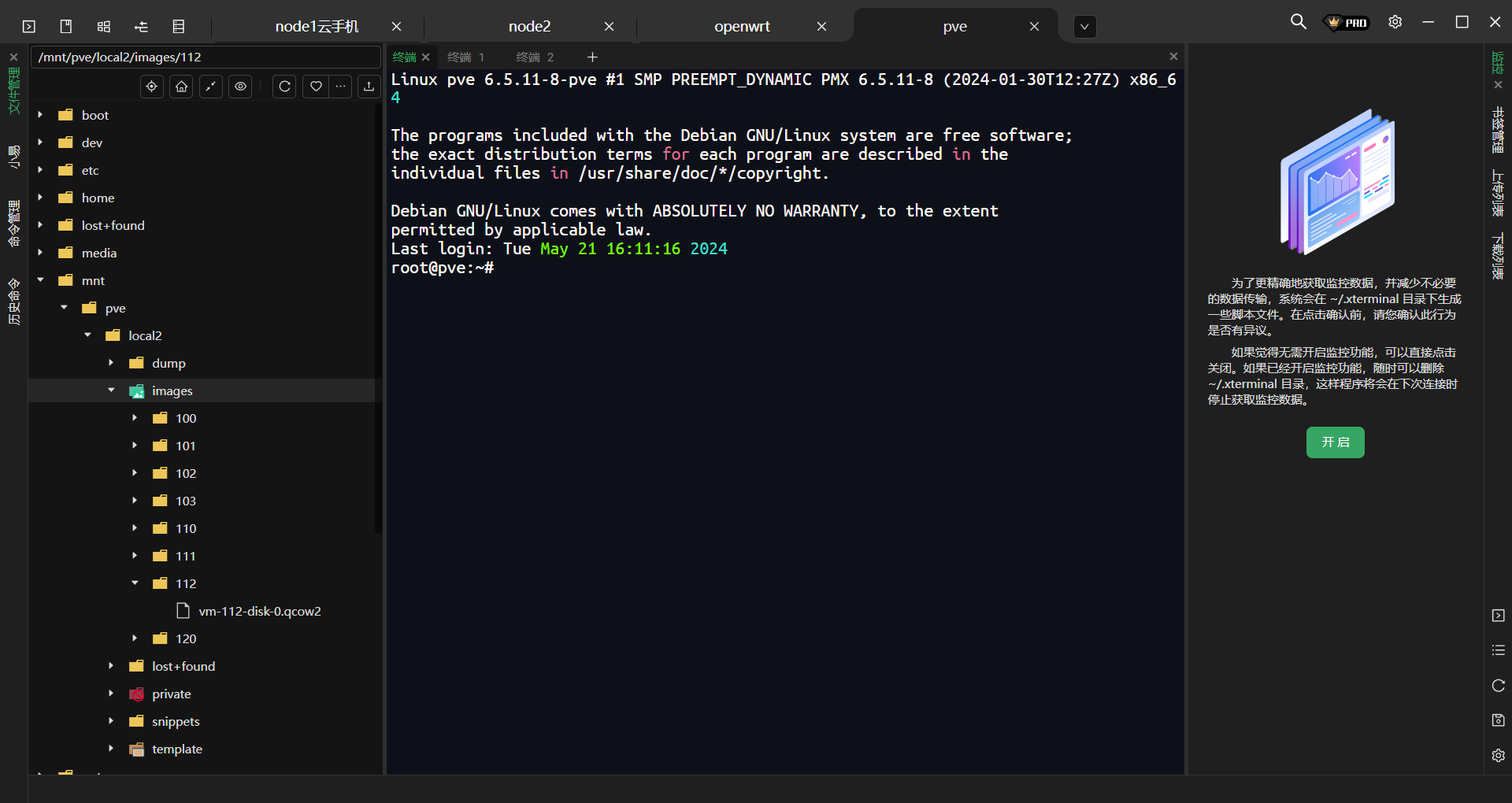

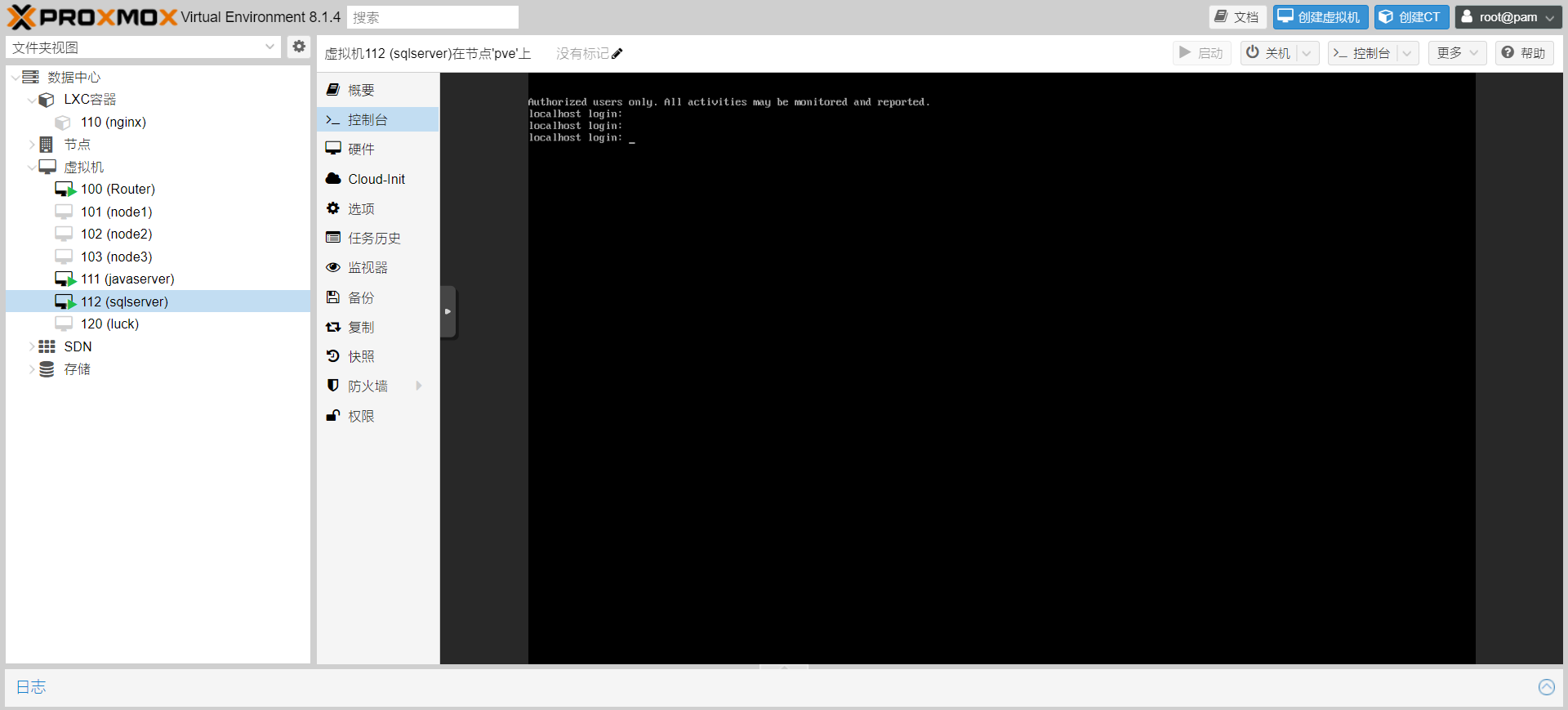

1.涉案服務器集群中,sql數據庫服務器112(sqlserver)對應的虛擬磁盤的SHA256值為?

112沒有被識別成嵌套證據,直接掛載分析也會報錯

原因是當時打pve鏡像的時候,112處于開機狀態,直接pve開機也會導致112的磁盤發生變化

所以要重新開一個沒有嵌套虛擬化的pve,然后把112copy下來計算

網絡配置記得使用NAT模式

進web之后,發現112沒有自動啟動

查看/mnt/pve/local2/dump/images/112,然后下載112進行計算

0a7d9f77a5903bece9290f364b410a233a8415dabb35bc1ef585d837681d44e3

2.涉案服務器集群中,數據庫服務器的root用戶密碼加密方式為?

A.SM3

B.SHA256

C.MD5

D.Bcrypt

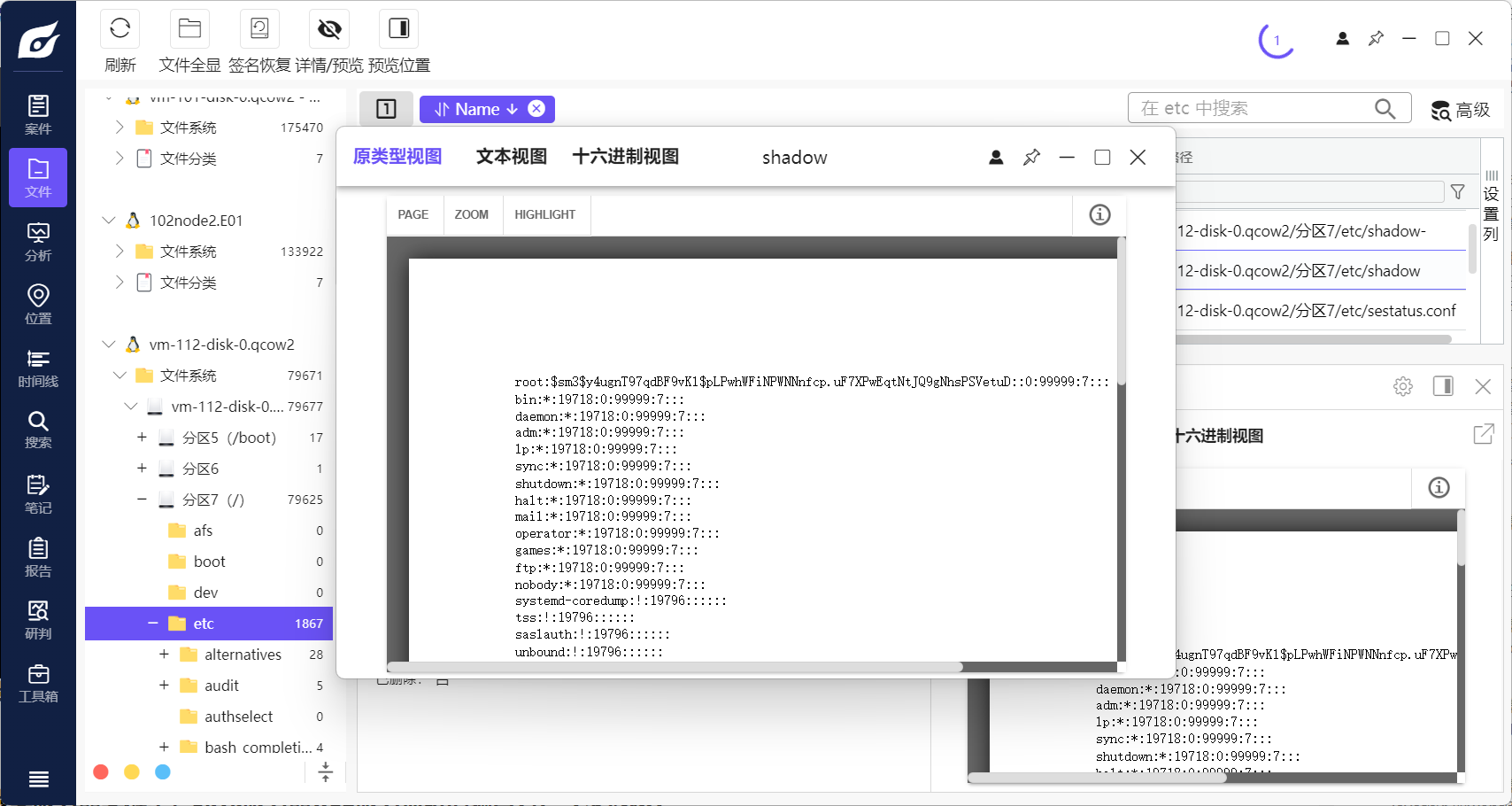

查看這個文件vm-112-disk-0.qcow2/分區7/etc/shadow

s m 3 sm3 sm3加密方式

A

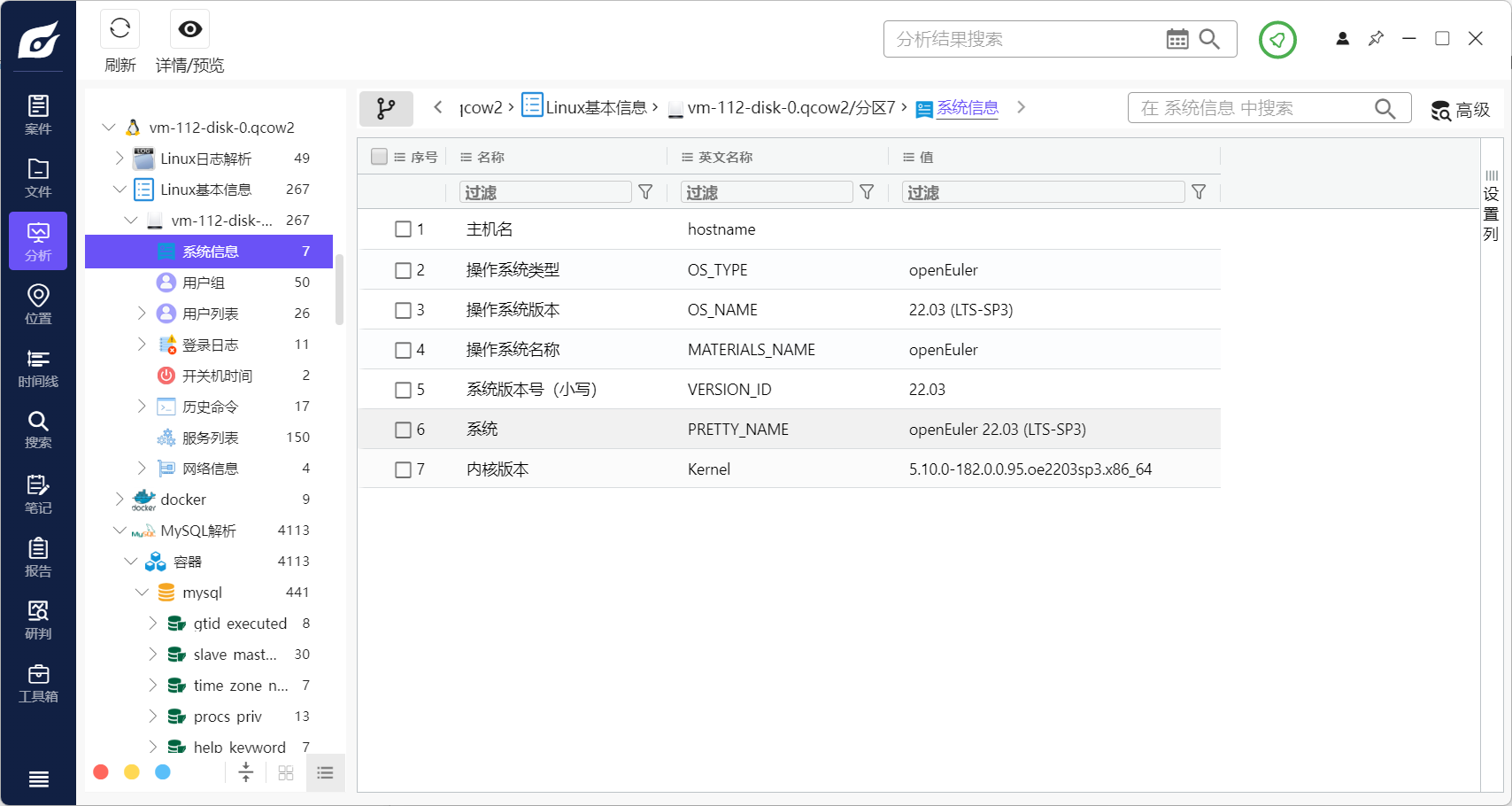

3.涉案服務器集群中,數據庫服務器的內核版本?【答案格式:1.1.1】

5.10.0

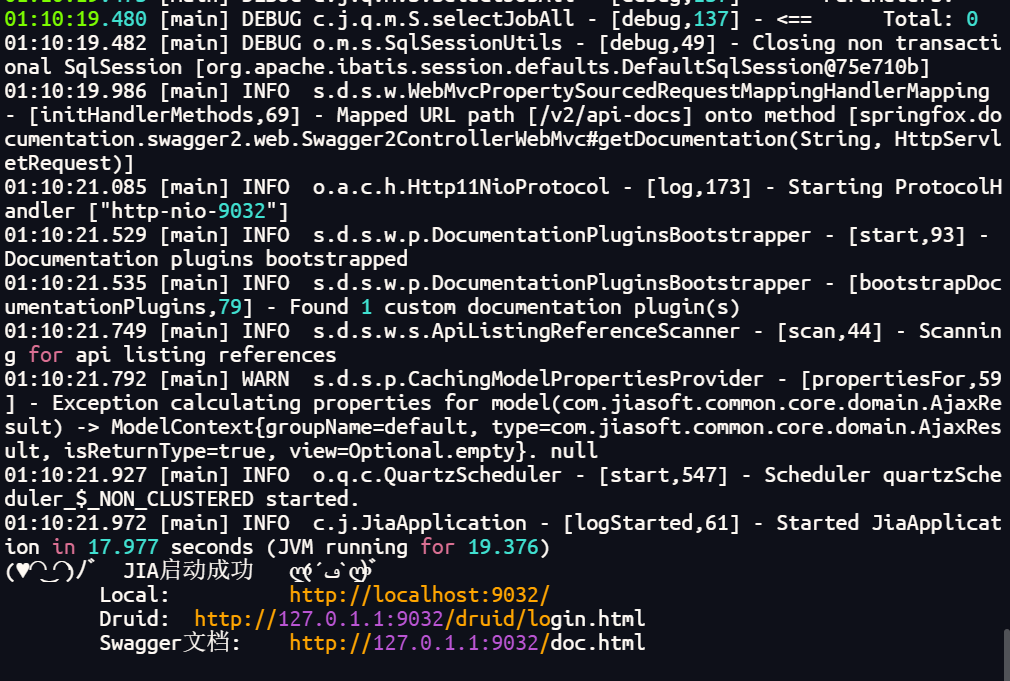

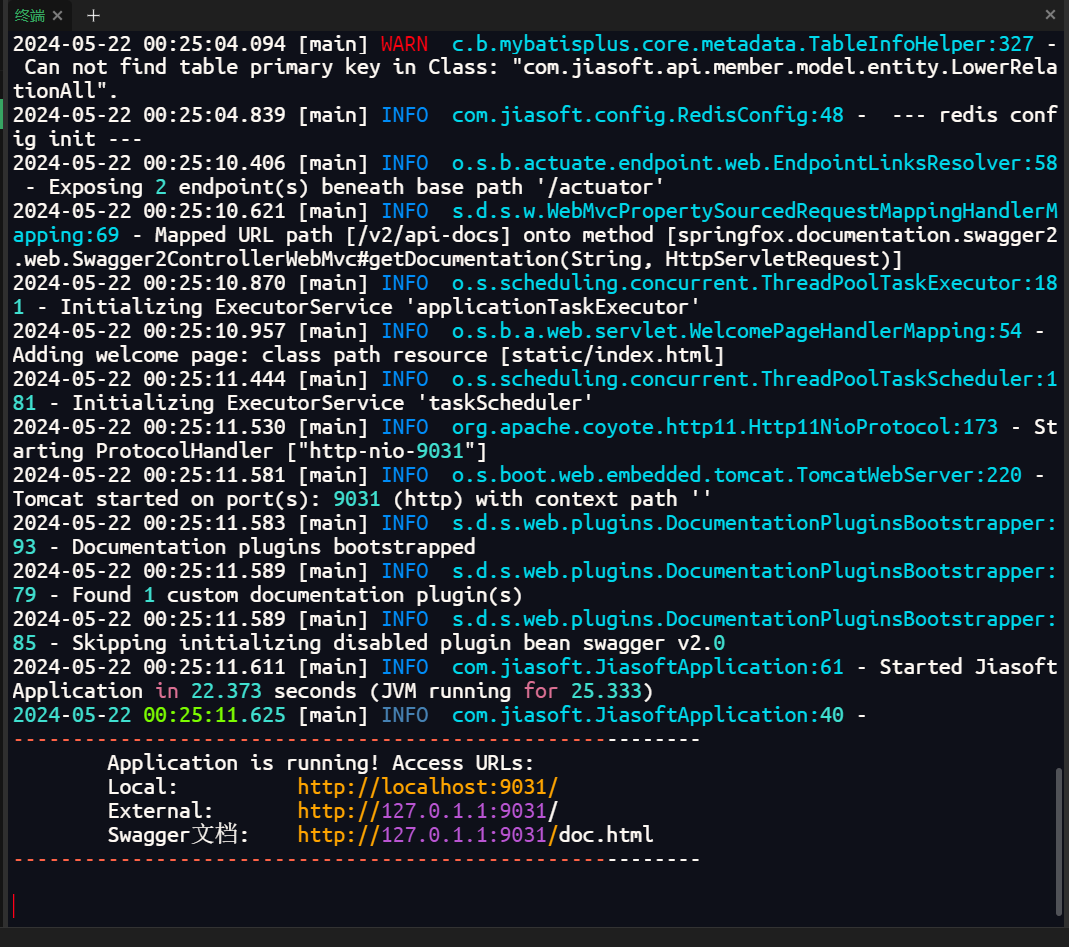

4.涉案服務器集群中,Java服務器web服務監聽的端口為?【多選題】

A.9030

B.9031

C.9032

D.9033

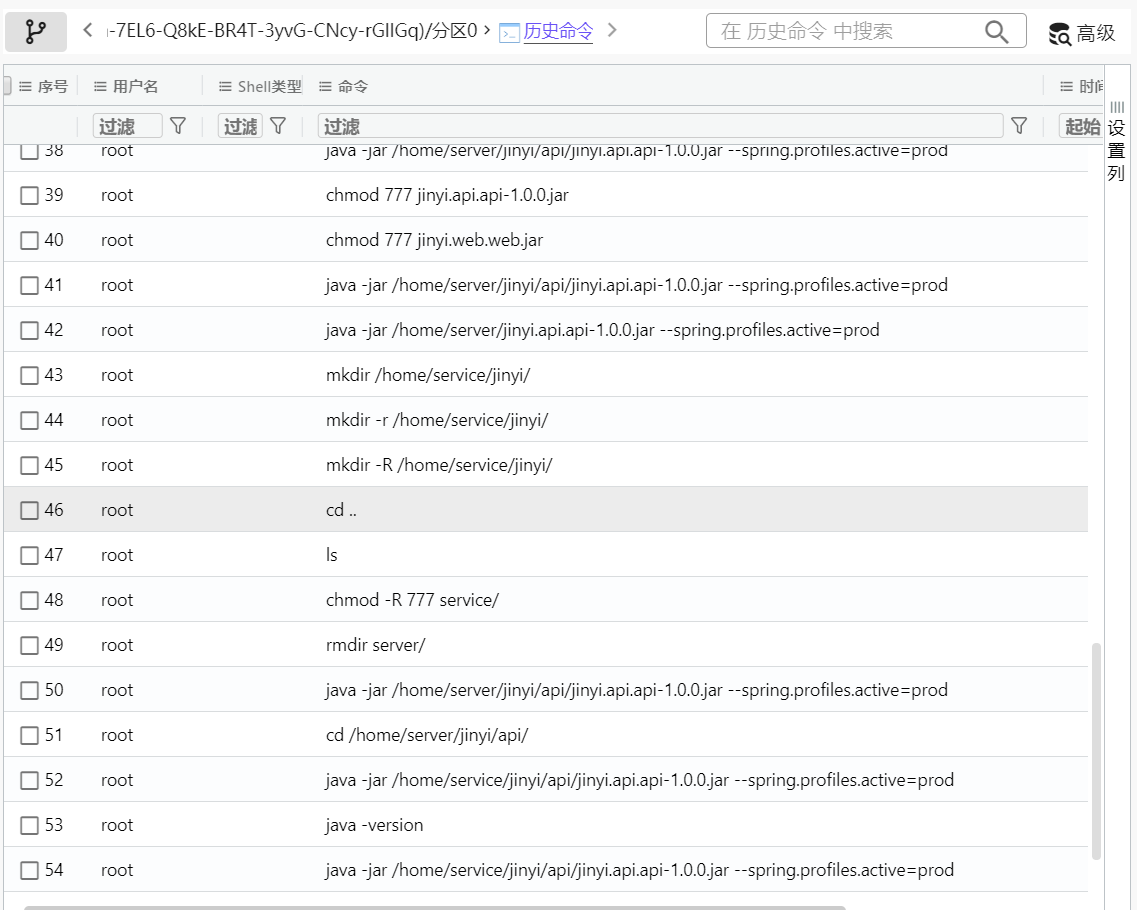

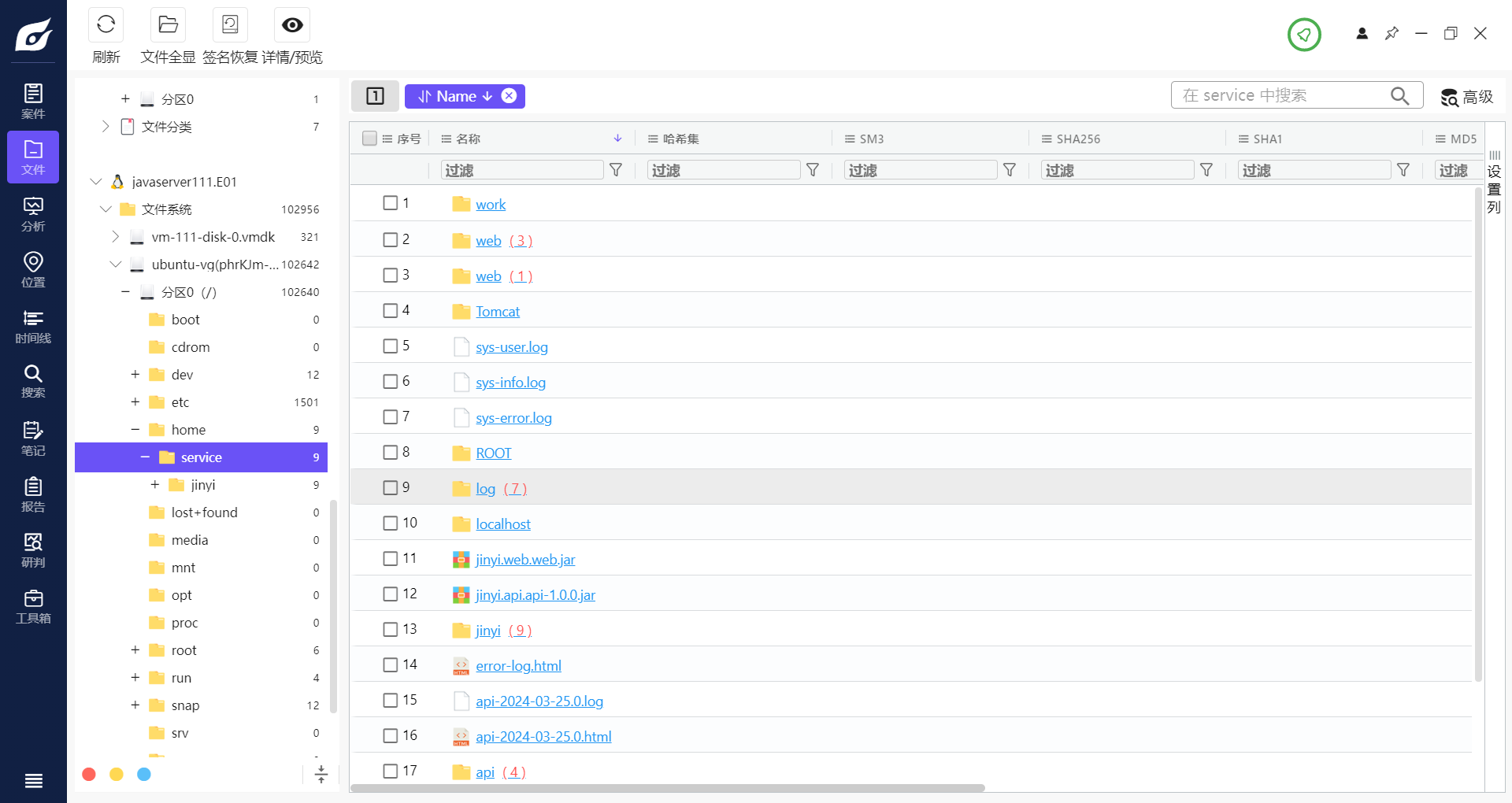

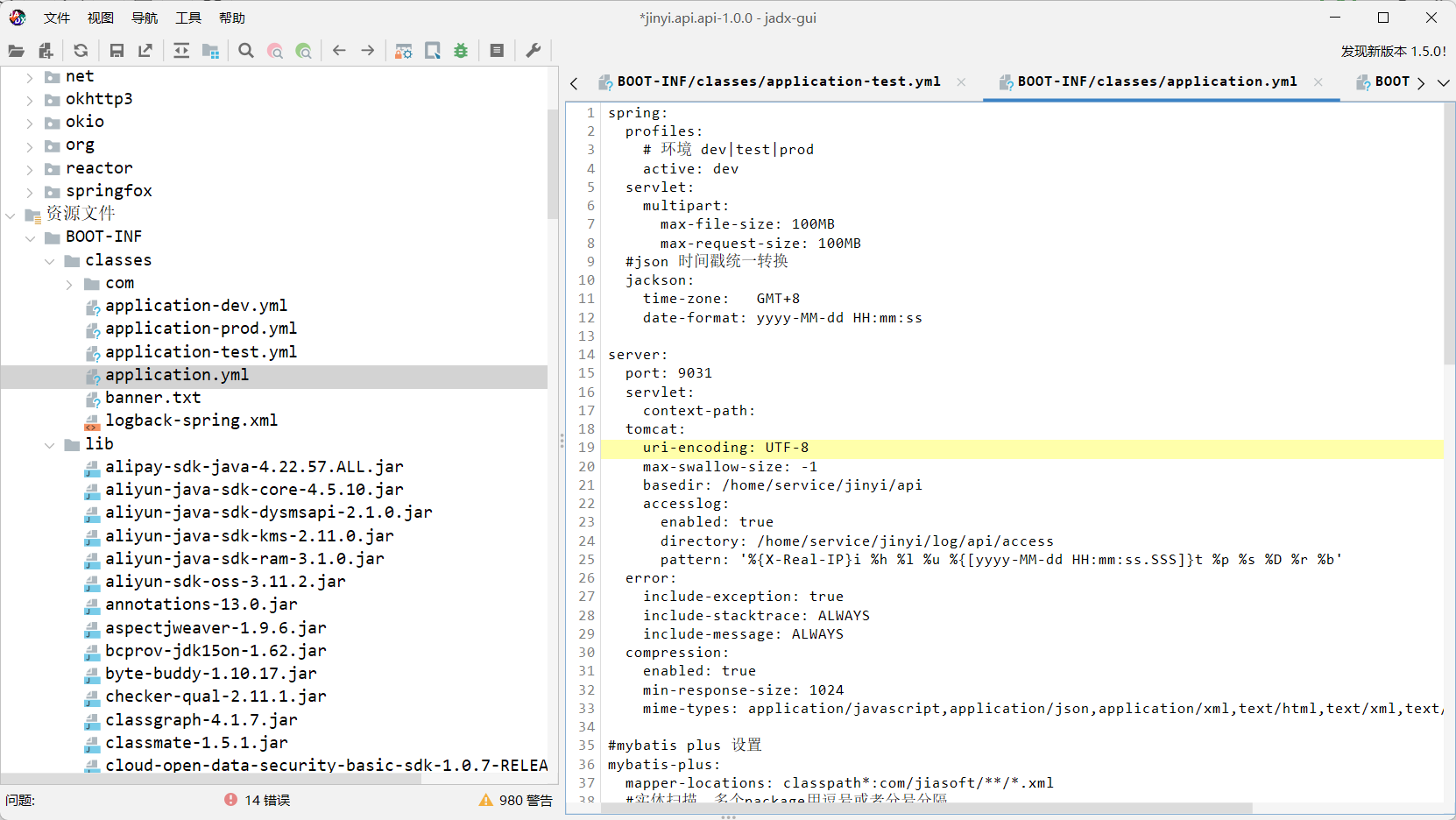

把111檢材掛載上去分析

網站要啟動,肯定要啟動前后端,查看歷史命令

看來是個java網站,去找找看jar包位置

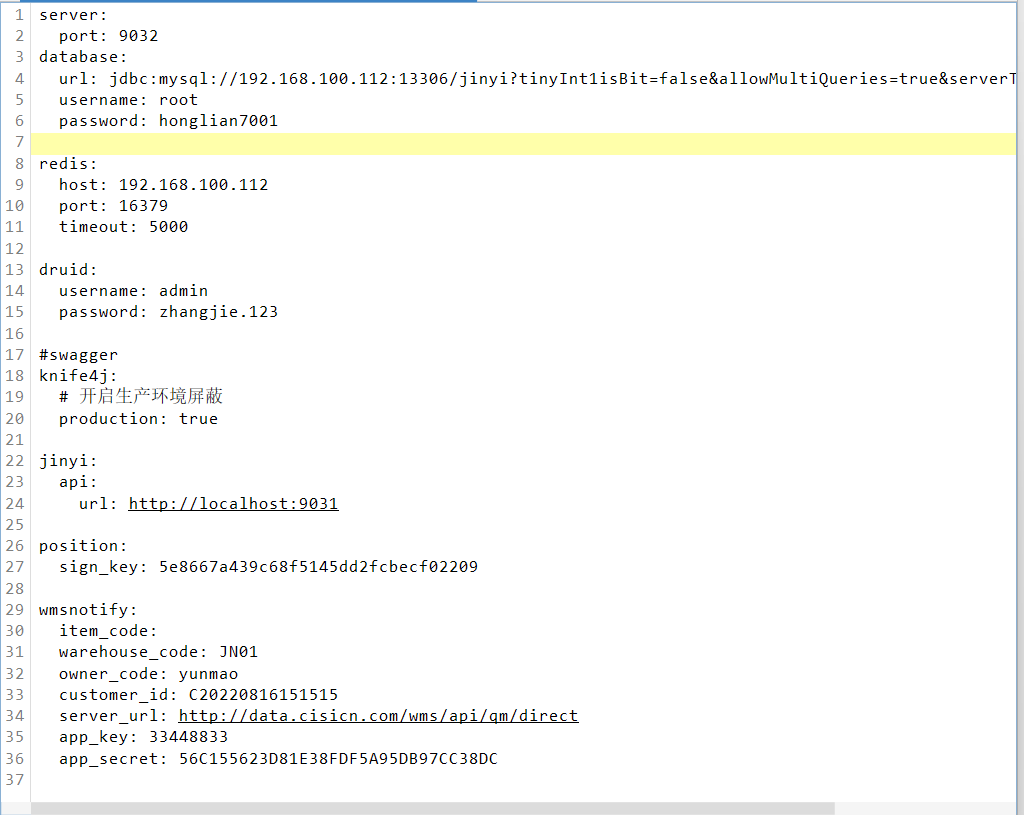

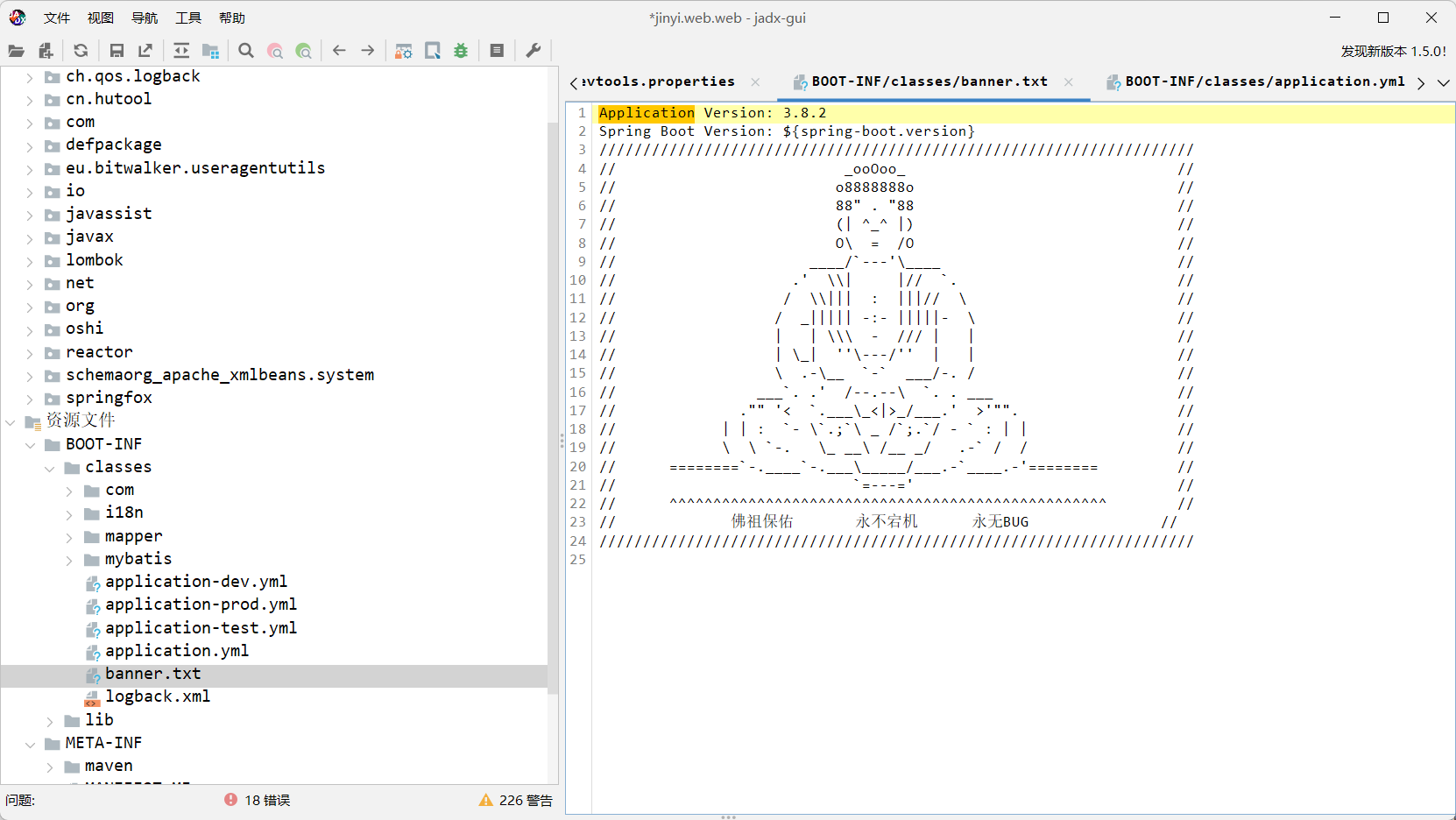

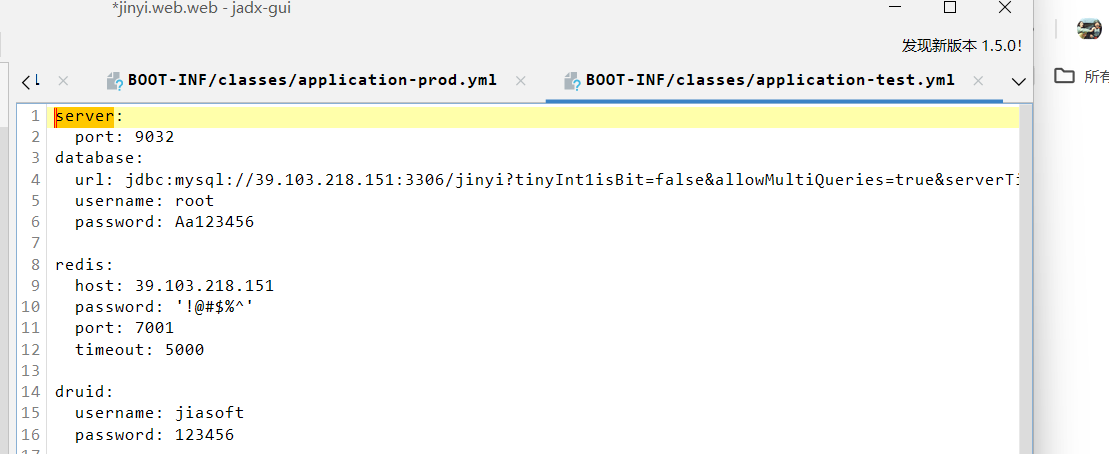

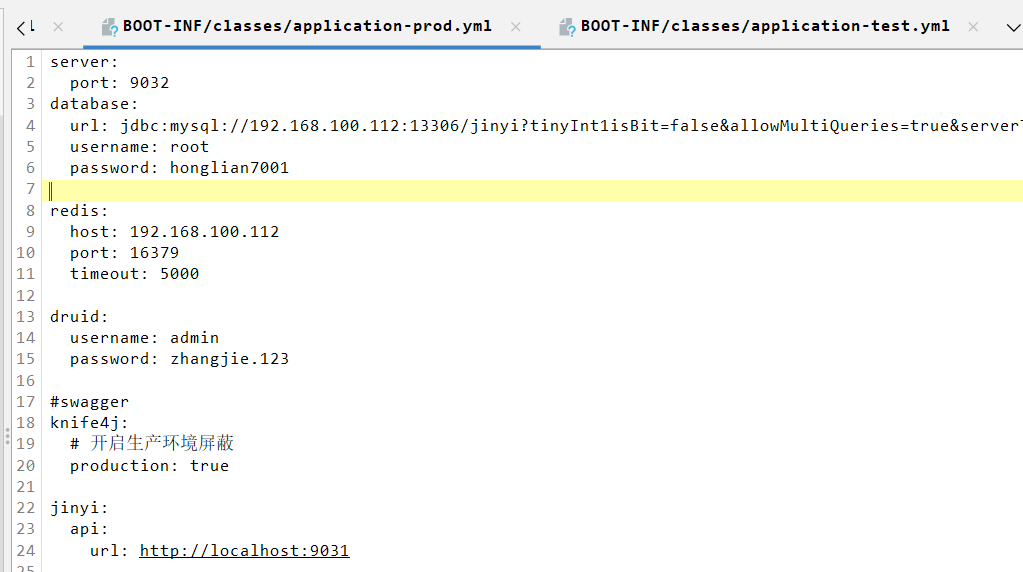

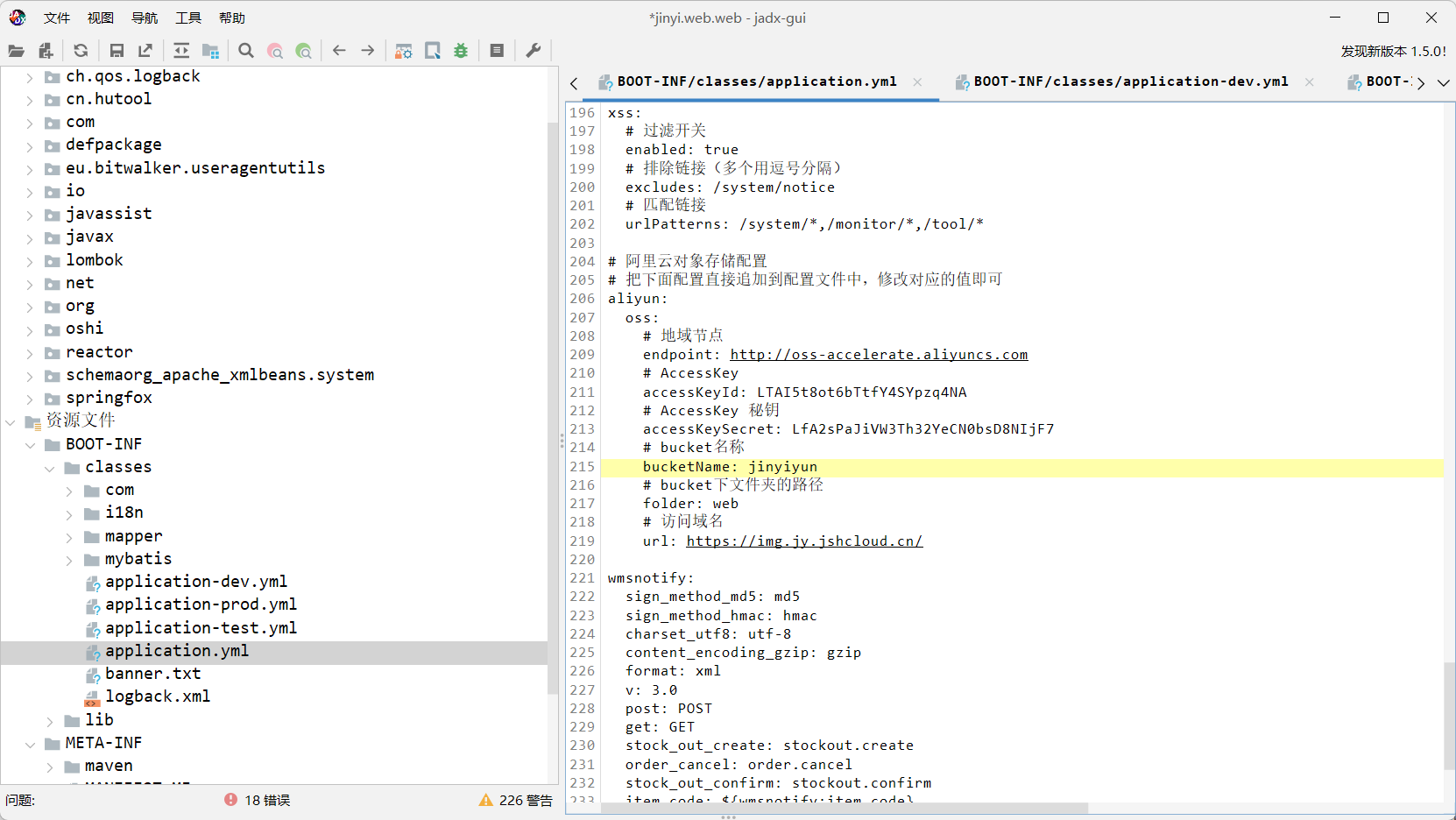

對jinyi.web.web.jar進行逆向分析

對jinyi.api.api-1.0.0.jar進行逆向分析

jinyi.web.web.jar占用9032端口,jinyi.api.api-1.0.0.jar占用9031端口

BC

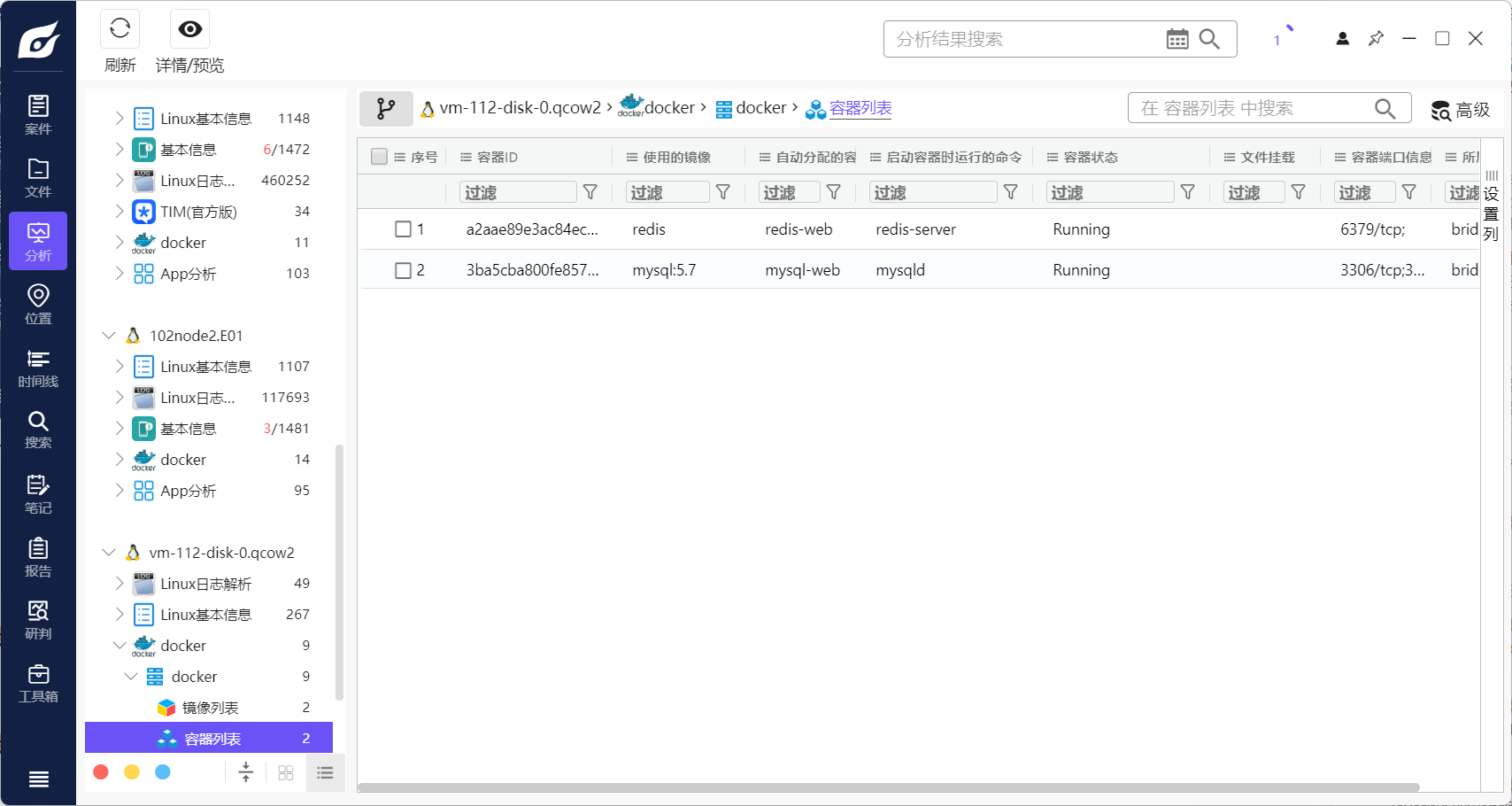

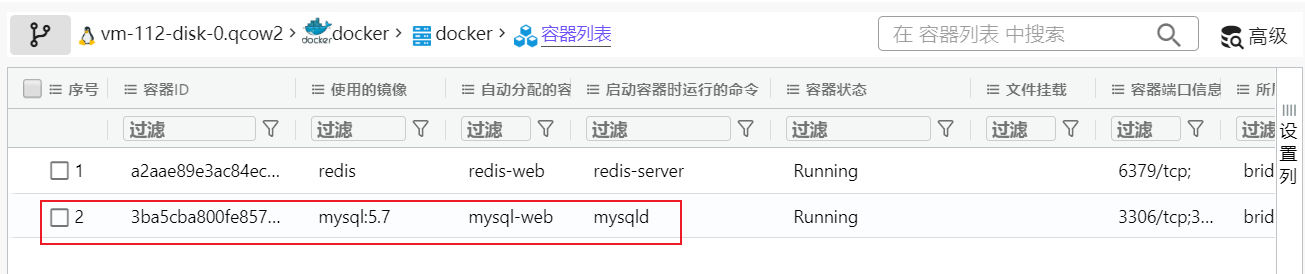

5.涉案服務器集群中,數據庫服務器中Docker容器的數量為?【答案格式:1】

2

6.涉案服務器集群中,數據庫服務器有一個mysql容器節點,該容器的ID前六位為?【答案格式:abc123】

3ba5cb

7.涉案服務器集群中,數據庫服務器mysql容器節點的數據庫版本號為?【答案格式:1.1.1】

5.7.44

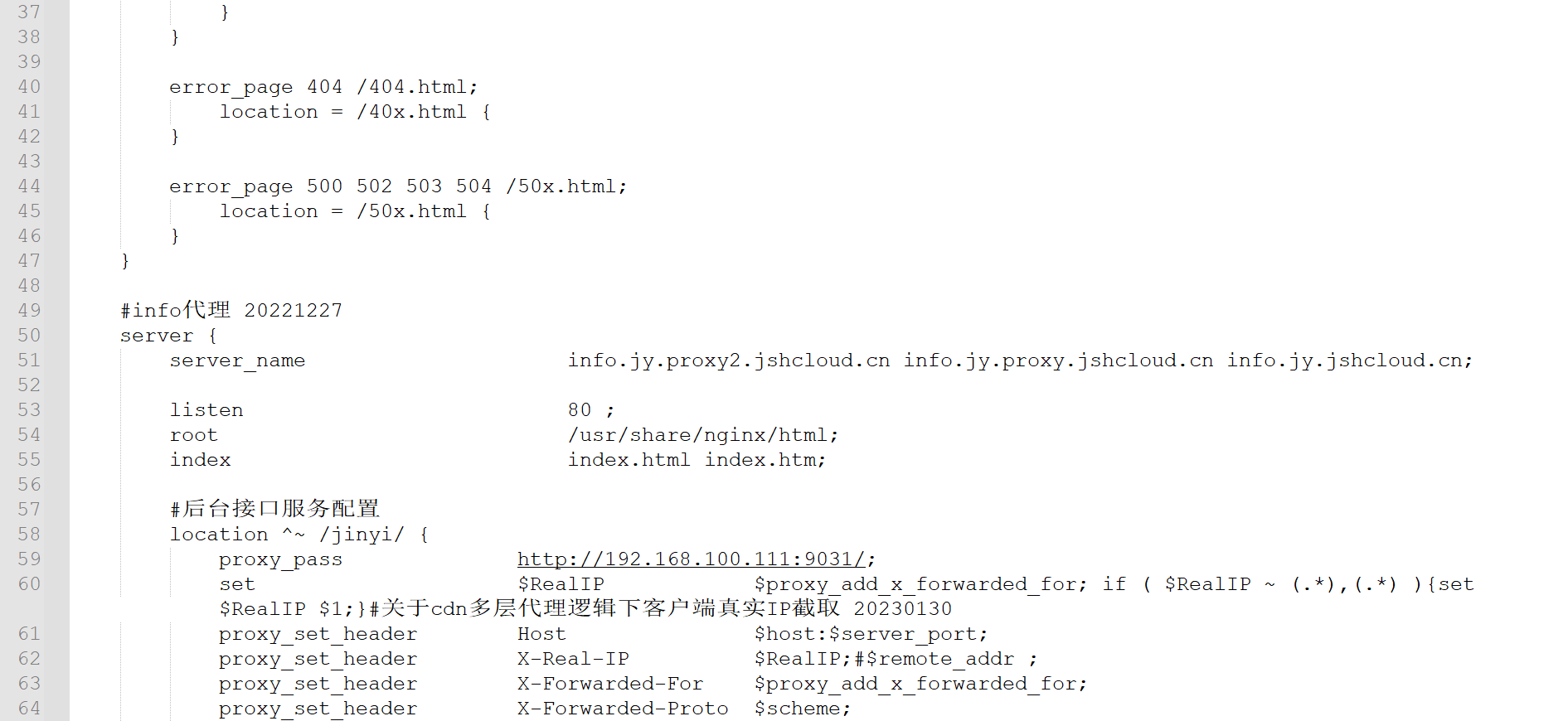

8.從外部訪問涉案網站"鯨易元MALL管理系統"管理后臺所使用的域名為?【多選】

A.jy.proxy2.jshcloud.cn

B.master.jy.proxy2.jshcloud.cn

C.jy.proxy.jshcloud.cn

D.master.jy.proxy.jshcloud.cn

找到/mnt/pve/local2/images/110目錄,下載vm-110-disk-0.raw,放到火眼進行分析

查看配置文件, vm-110-disk-0.raw/分區1/etc/nginx/nginx.conf

可以看到host配置再這個文件下

vm-110-disk-0.raw/分區1/etc/nginx/conf.d/proxy.conf

BD

9.“鯨易元MALL管理系統”管理后臺所使用的網站框架為?

A.TOMCAT

B.SPRING_BOOT

C.Struts

D.THINKPHP

B

10.“鯨易元MALL管理系統”管理后臺運行時,依賴了幾種不同的數據庫?【答案格式:123】

mysql和redis

2

11.“鯨易元MALL管理系統”管理后臺運行時,在生產環境(prod)下所連接的mysql服務器密碼為?【答案格式:123】

Druid是一個高性能的實時分析數據庫(column-oriented database),它專為快速的 OLAP(在線分析處理)查詢而設計。Druid 能夠快速處理大規模數據集,并且支持實時數據攝入,使其非常適合用于數據倉庫和實時分析。

Druid是做數據庫分析的

honglian7001

12.“鯨易元MALL管理系統”管理后臺中Aliyun OSS對應的密鑰KEY是為?【答案格式:Abc123】

LfA2sPaJiVW3Th32YeCN0bsD8NIjF7

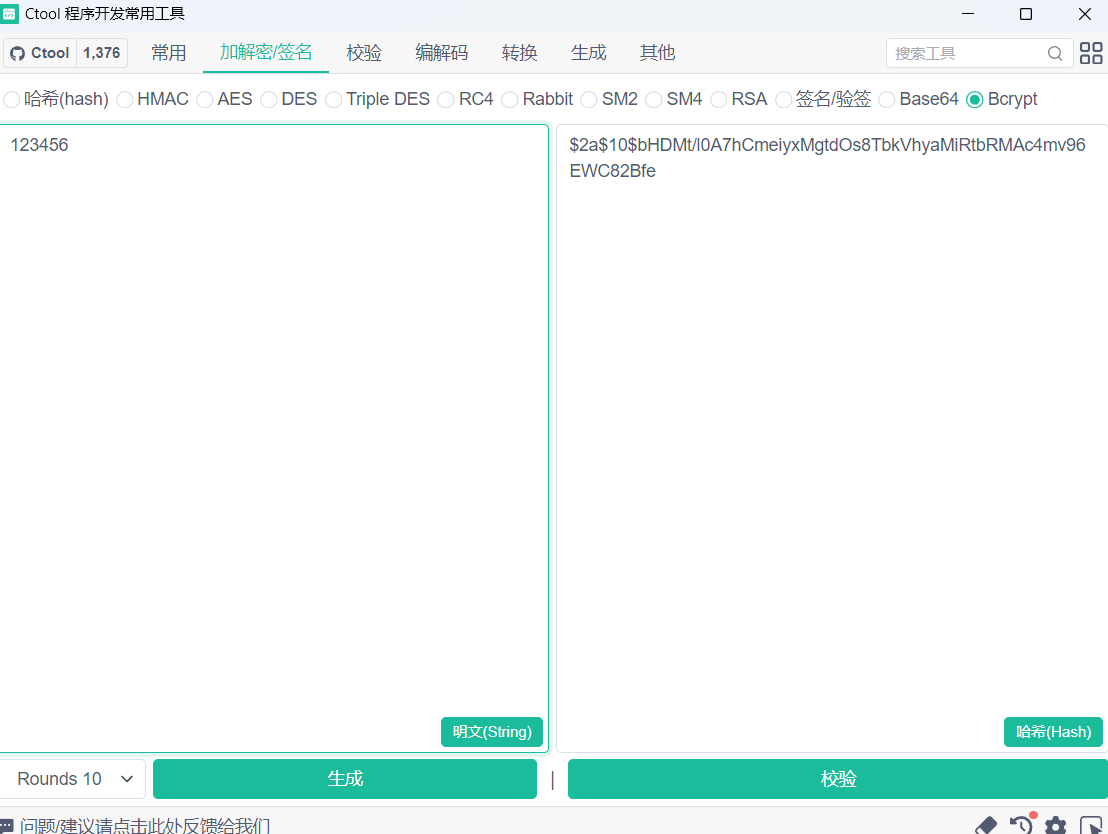

13."鯨易元MALL管理系統"管理后臺中,管理員(admin)的賬號密碼采用了什么樣的加密方式?【答案格式:rc4

】(不區分大小寫)

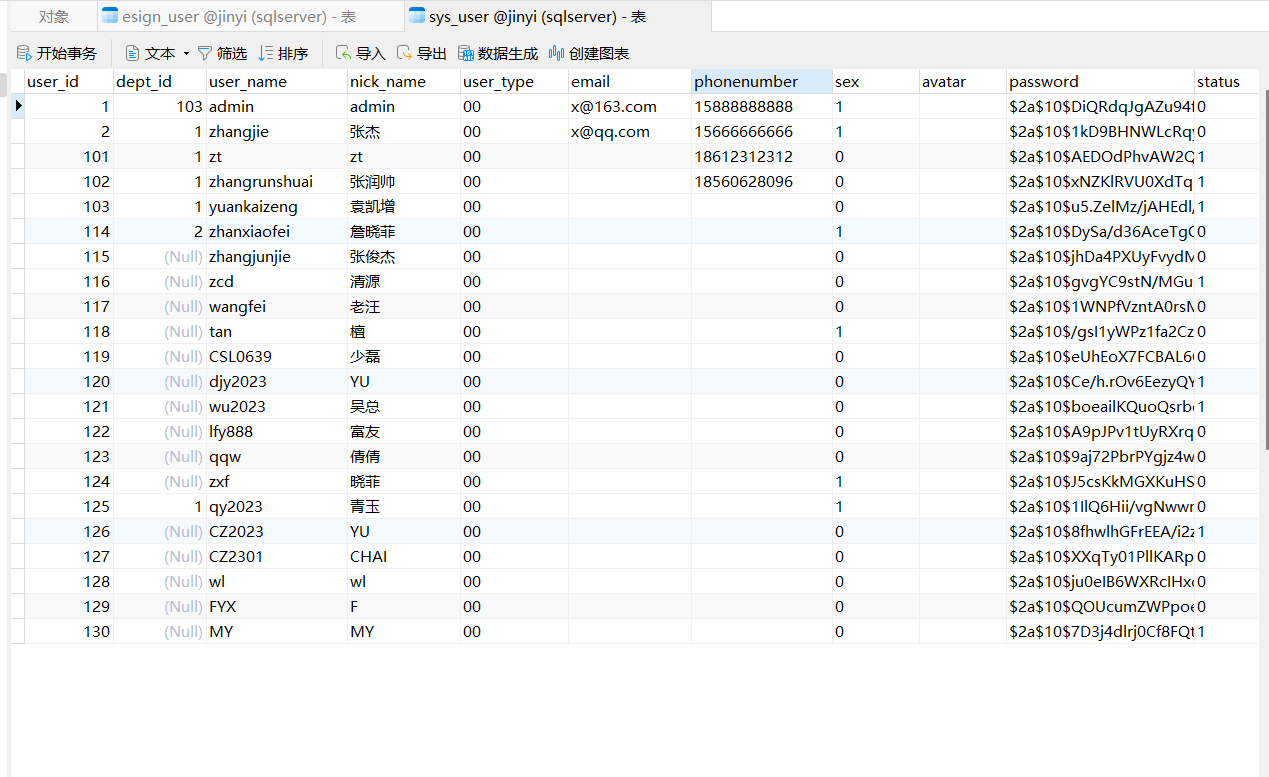

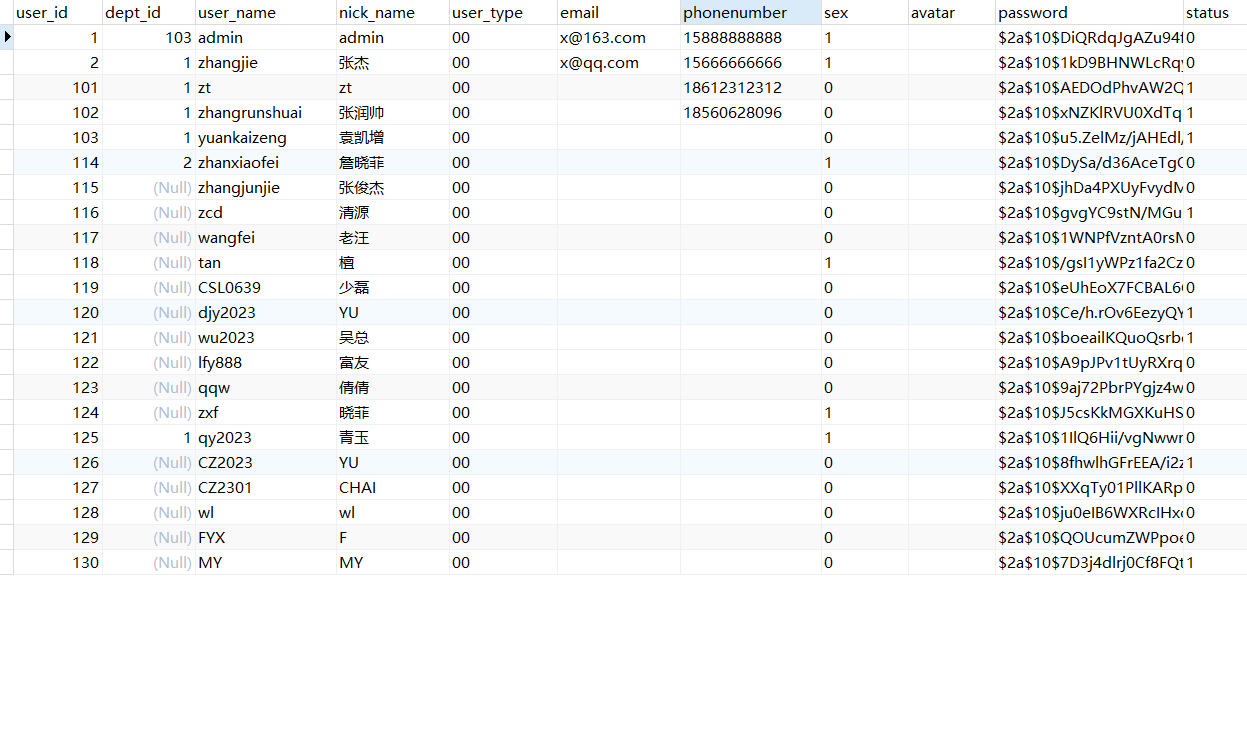

Java服務器和數據庫服務器不知道密碼,可以繞密,但是挺麻煩的,sqlserver繞密好像不行,我們將這兩個文件拖出來做

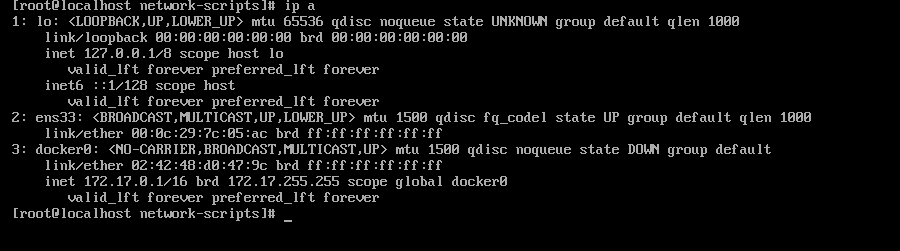

現在開始配置網卡

僅主機模式的dhcp設置也要配置,不然ipVmnet8網卡分配不到

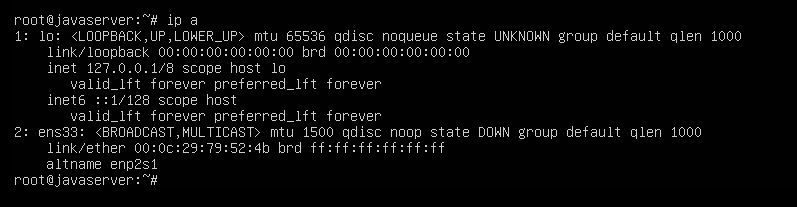

111網卡

沒有配置網卡

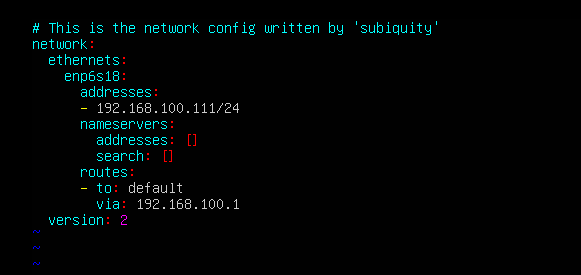

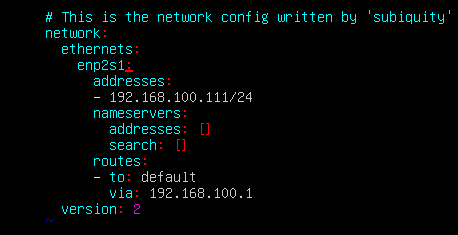

vi /etc/netplan/00-installer-config.yaml

配置網卡

重新應用網卡,就有了

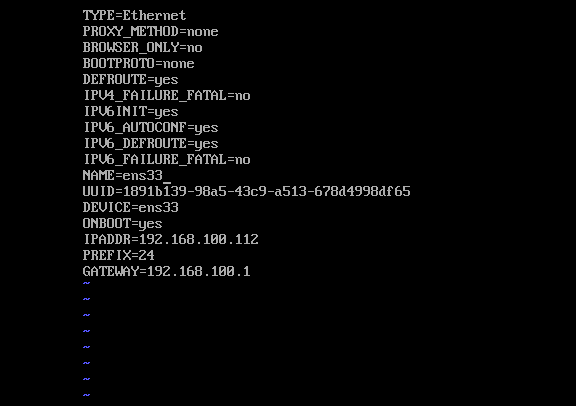

修改112

vi /etc/sysconfig/network-scripts/ifcfg-enp6s18

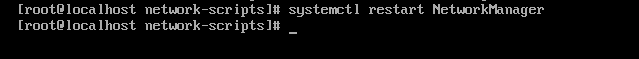

systemctl restart NetworkManager

連接112MySQL

數據庫在docker里面,啟動

密碼是honglian7001

2 a 2a 2a是Bcrypt加密特征

Bcrypt

14.“鯨易元MALL管理系統”管理后臺中,管理員(admin)賬號綁定的手機號碼為?【答案格式:18818881888】

15888888888

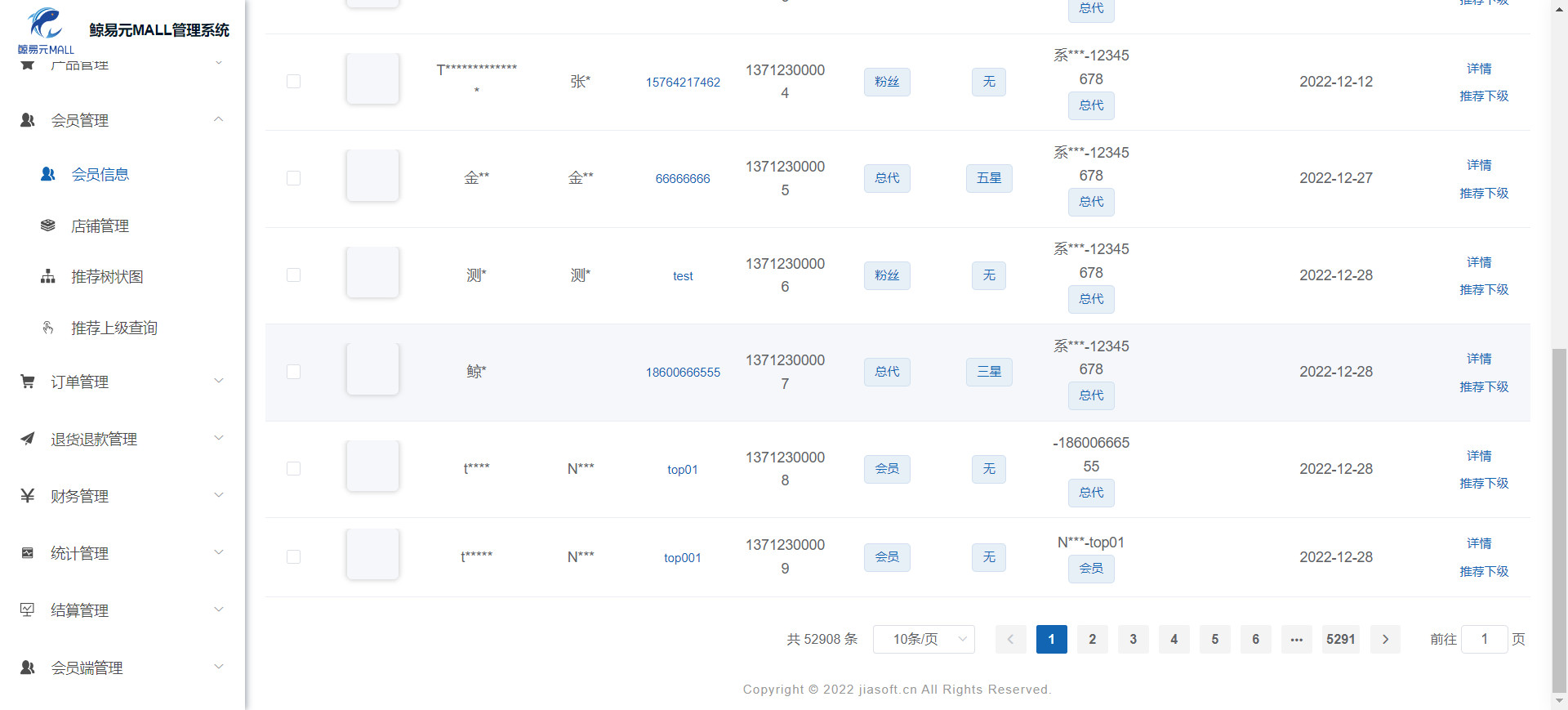

15.“鯨易元MALL管理系統”管理后臺中,會員的數量為?【答案格式:123】

啟動Java服務器的jar包命令

110是pve里面的,111和112我是拖出來的

連接到110ngnix服務器

有網卡了

但是現在110和111 112不能通信

配置好了再重啟

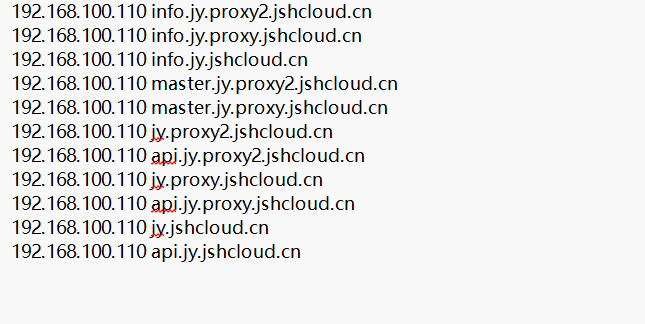

修改本機hosts,將nginx配置文件中的server_name與容器的IP綁定

192.168.100.110 info.jy.proxy2.jshcloud.cn

192.168.100.110 info.jy.proxy.jshcloud.cn

192.168.100.110 info.jy.jshcloud.cn

192.168.100.110 master.jy.proxy2.jshcloud.cn

192.168.100.110 master.jy.proxy.jshcloud.cn

192.168.100.110 jy.proxy2.jshcloud.cn

192.168.100.110 api.jy.proxy2.jshcloud.cn

192.168.100.110 jy.proxy.jshcloud.cn

192.168.100.110 api.jy.proxy.jshcloud.cn

192.168.100.110 jy.jshcloud.cn

192.168.100.110 api.jy.jshcloud.cn

生成123456的Bcrypt加密后的密碼

替換掉數據庫里面的

成功登錄了

52908

數據分析部分:請重構數據庫,并回答下列問題

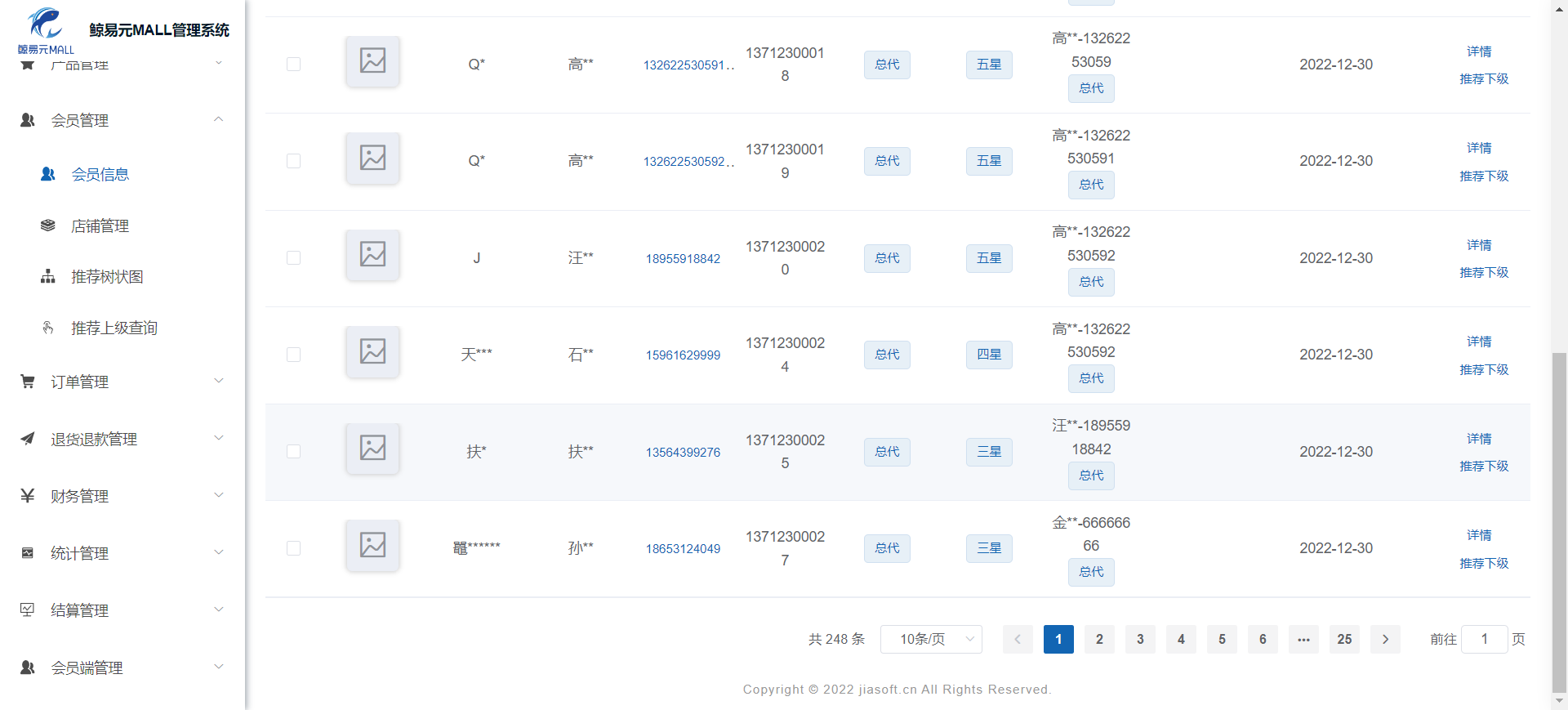

16.“鯨易元MALL管理系統”管理后臺中,會員級別為“總代”的數量為?【答案格式:123】

248

17 “鯨易元MALL管理系統”管理后臺中,以“推薦人id”做為上級id對會員進行層級分析,總層級為多少層?(最高層級

視為1層)【答案格式:123】

使用網鉅進行數據分析

53

18 “鯨易元MALL管理系統”管理后臺中,會員編號為sgl01的下游人數(傘下會員)數量為?【答案格式:123】

使用網鉅進行數據分析

18001

19 “鯨易元MALL管理系統”管理后臺中,會員編號為sgl01的下游人數(傘下會員)充值總金額合計為多少元/RMB【答

案格式:123】

使用網鉅進行數據分析

8704119

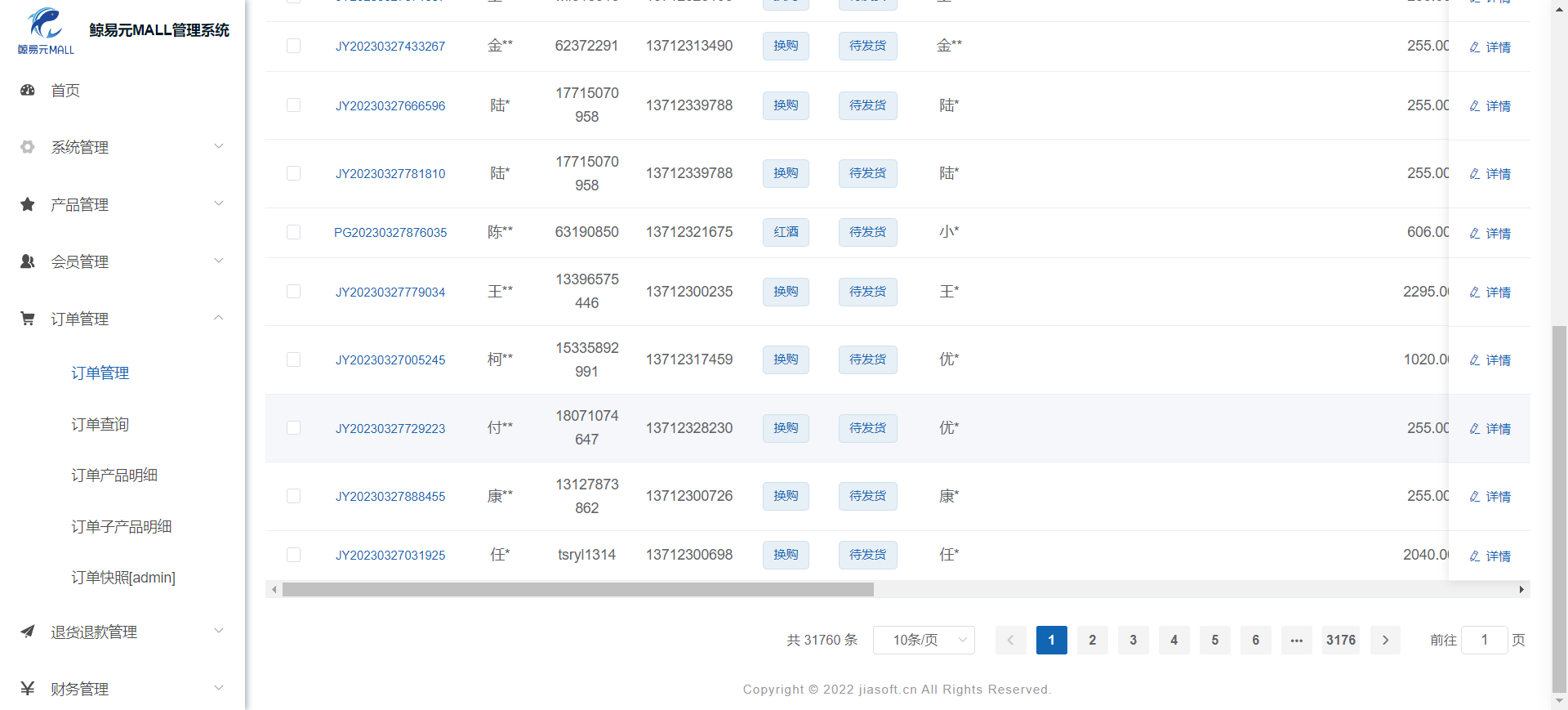

20 “鯨易元MALL管理系統”管理后臺中,已支付訂單的數量為?【答案格式:123】

31760

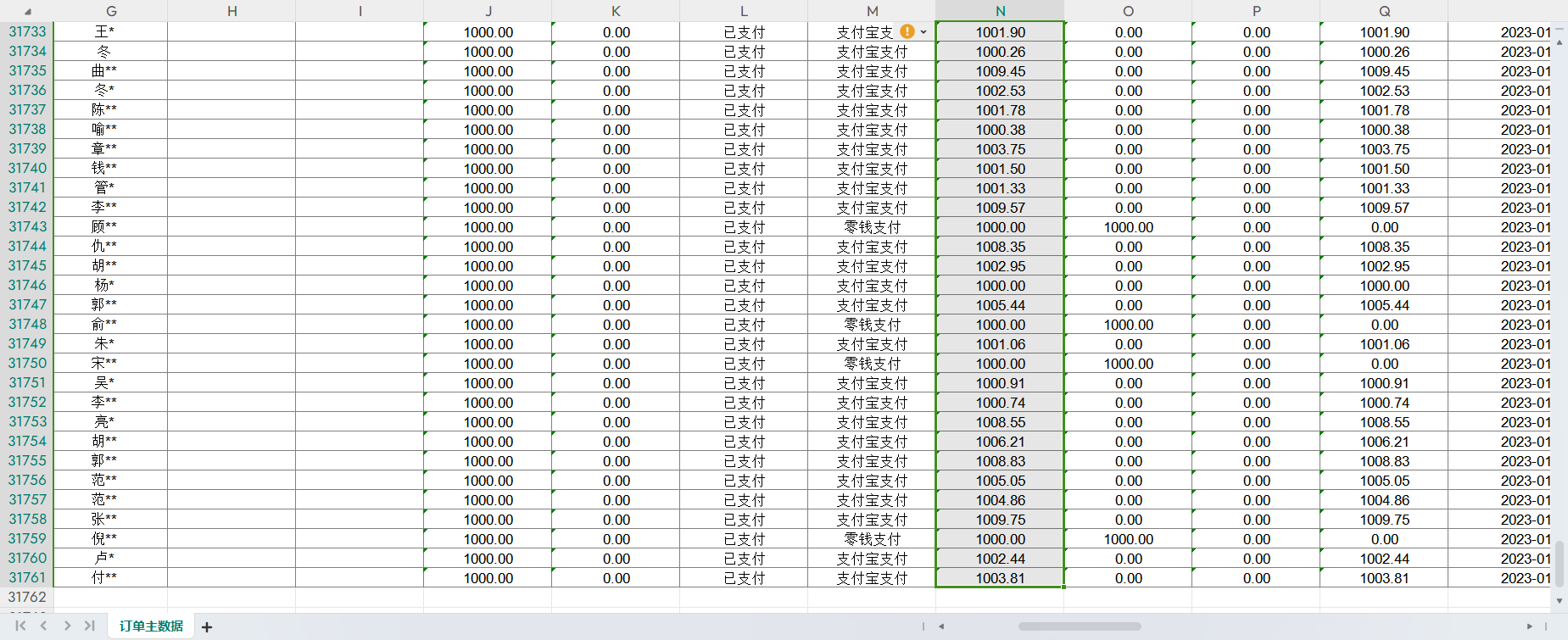

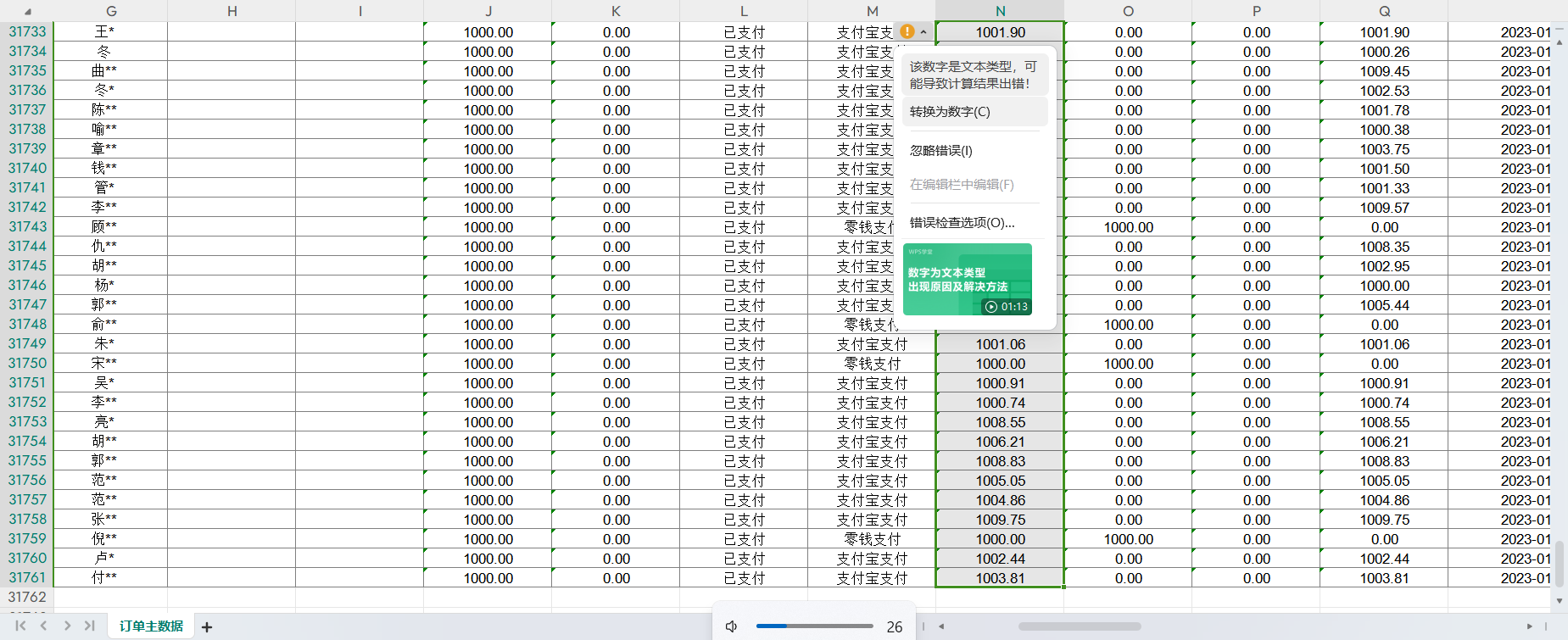

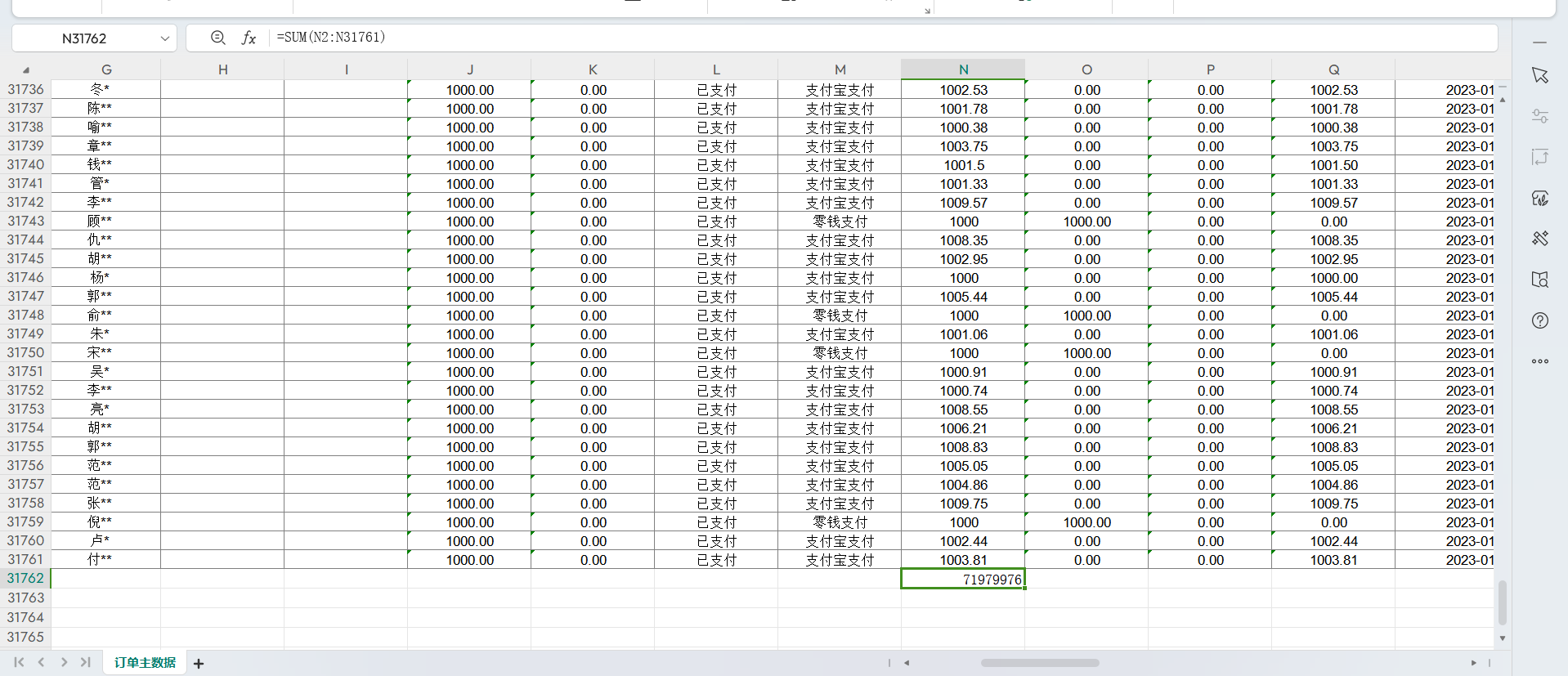

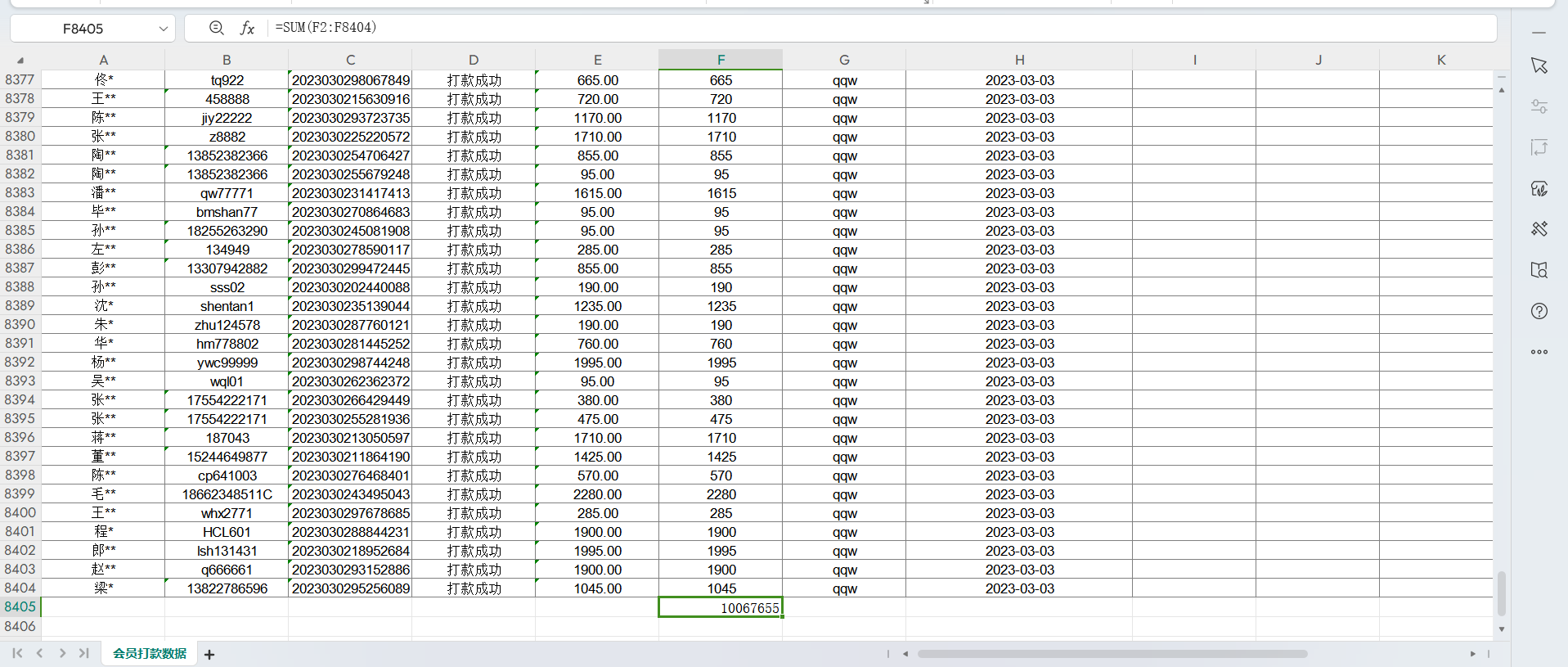

21 “鯨易元MALL管理系統”管理后臺中,已支付訂單的支付總金額總計為多少元/RMB?【答案格式:123】

導出上述表格

轉換為數字,求和

71979976

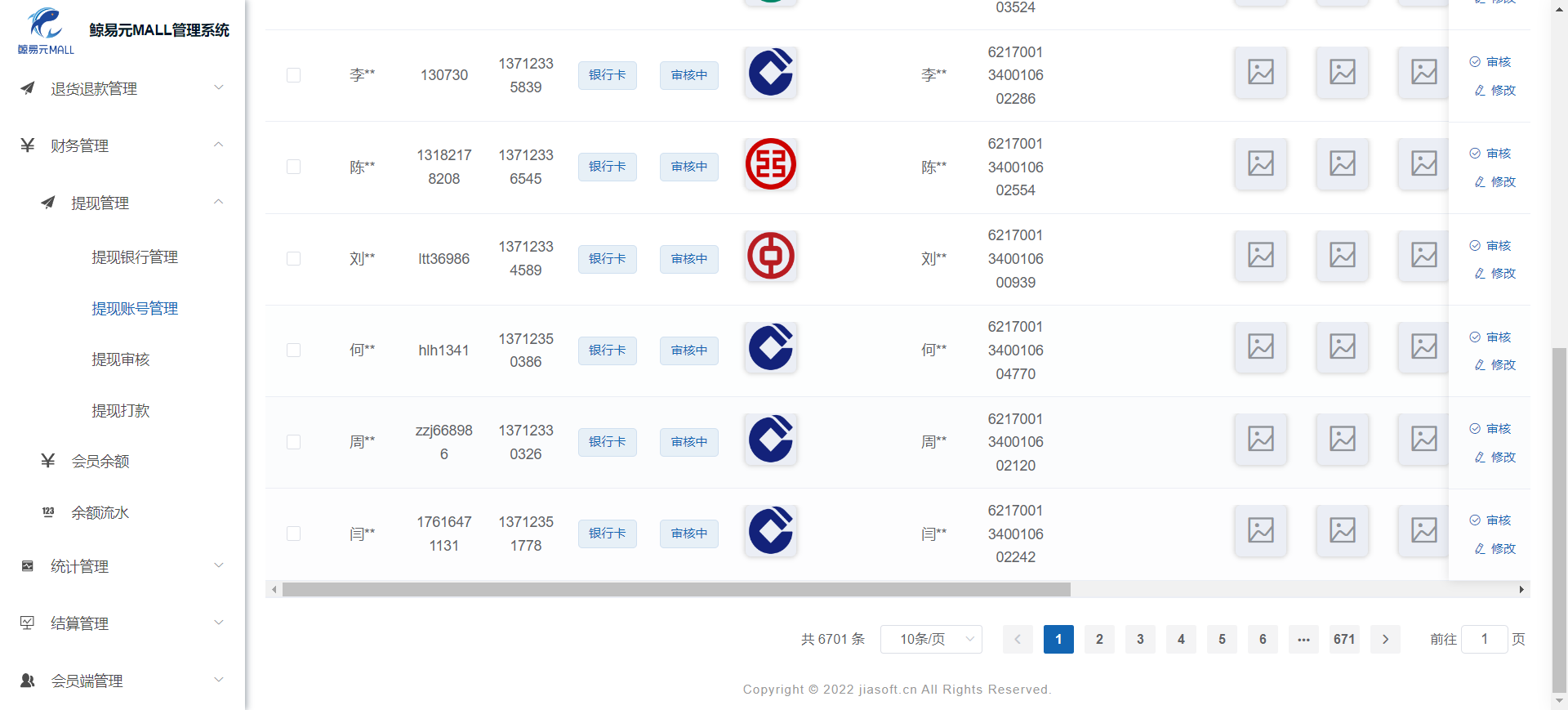

22 “鯨易元MALL管理系統”管理后臺中,在提現賬號管理頁面中銀行卡的記錄數為?【答案格式:123】

6701

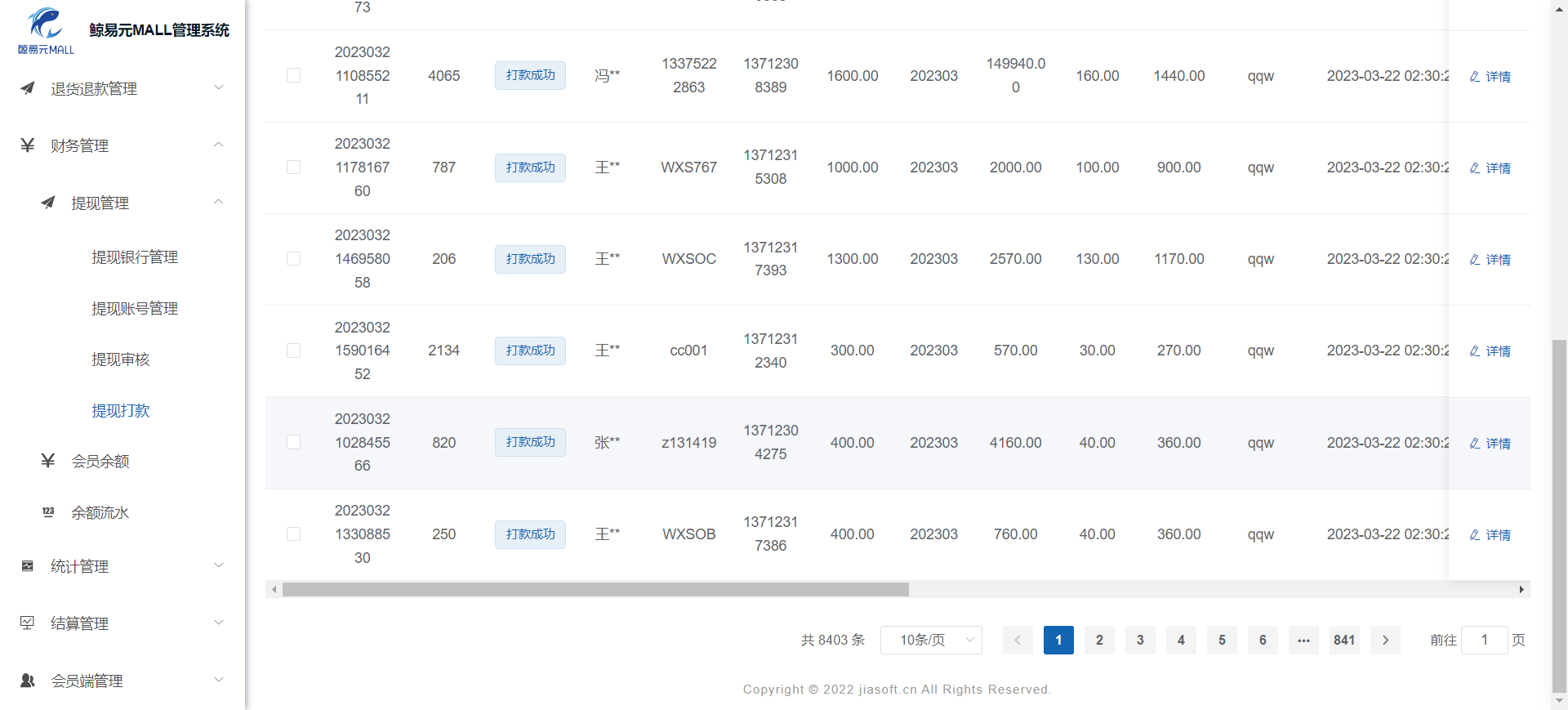

23 “鯨易元MALL管理系統”管理后臺中,打款成功的提現記錄數量為?【答案格式:123】

8403

24 “鯨易元MALL管理系統”管理后臺中,打款成功的提現應打款金額總計為多少元/RMB?【答案格式:123】

10067655

25 “鯨易元MALL管理系統”管理后臺中,拼券活動D倉位的收益率為?【答案格式:100%】

8%

)

)

閱讀筆記)

—— 類與對象(二))

(100分))

循環結構)