經過1.1和1.2節的講述,我們已經知道了怎樣更改EIP的值。

程序運行函數之后將跳轉到我們設定的位置開始運行,因此,我們須要準備一個自己的程序,接手后面的工作。這是一個什么樣的程序?是一個C語言編寫的代碼?是一個可直接調用的exe?肯定不是,由于EIP所指的地址保存的內容為指令的操作碼,CPU讀取該操作碼運行相應的操作。

所以我們要準備的程序也應該是一段“操作碼”。

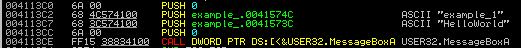

繼續寫1.1中的Hello World。這次我們要把一個C語言編寫的MessageBox換成一個僅僅有“操作碼”的程序。要獲取操作碼非常easy,Immunity Debugger中顯示出了每句匯編語句相應的操作碼:

圖19

上圖就是調用MessageBoxA函數相應的匯編指令及操作碼。

再正式寫Shellcode之前,我們先編寫一個匯編形式的MessageBox。

我們當然不是用MASM,而是使用VC++的內聯匯編__asm,這樣就須要解決幾個問題。

(1)內聯匯編中無法定義字符串常量“example_1”和“HelloWorld”,我們怎樣定義它,并獲取其地址?

我們無法用匯編語句中的db在內聯匯編中定義字符串常量,但有一個東西在我們的掌控之下——棧,因此,能夠將字符串硬編碼壓入棧上。同一時候能夠獲取其地址。

(2)內聯匯編中沒有API函數MessageBoxA,怎樣調用它?

沒有了c語言之間調用的MessageBoxA,但通過example_1在Immunity Debugger中的調試,我們知道了MessageBoxA的地址(見圖5),為0x77d507ea(未啟用地址隨機化,且不同機器不相同),這個地址在我的Windows XP SP3下是固定的。

因此,我能夠直接在匯編中調用該地址即可。

似乎沒什么問題了,寫出來例如以下代碼:

/****************************************************************/

// example_3:內聯匯編

int main()

{__asm{push ebpmov ebp, esppush 0x0000646c // "ld"push 0x726f576f // "oWor"push 0x6c6c6548 // "Hell"push 0x00000031 // "1"push 0x5f656c70 // "ple_"push 0x6d617865 // "exam"push 0lea ebx, [ebp-18h]push ebxlea ebx, [ebp-0ch]push ebxpush 0mov ebx, 0x77d507eacall ebxadd esp, 18hpop ebp}return 0;

}

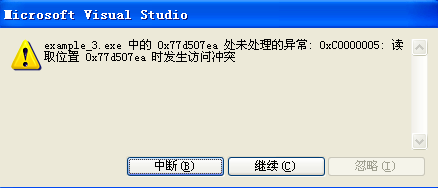

/********************************************************* */是的,不用頭文件,也沒有C函數(main除外)。編譯運行它。然后炸了。。

。

圖20

0x77d507ea訪問錯誤?這不是MessageBoxA函數函數嗎?難道是我的地址找錯了?用Immunity Debugger看看。

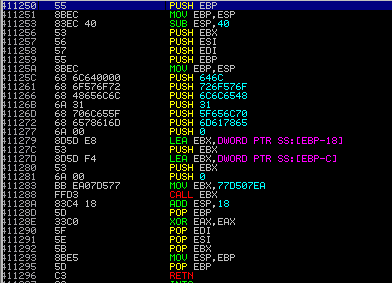

圖21

這是main函數,能夠看到中間我們用內聯匯編寫的代碼基本保持原樣。我們在CALL EBX上設斷點,能夠看到兩個字符串及MessageBoxA的參數都已經被成功放入棧中:

圖22

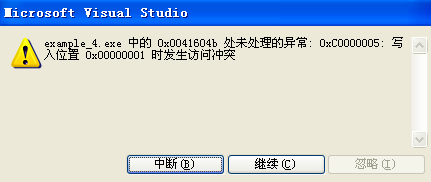

接著單步運行F7,發現CALL EBX跳轉后沒有不論什么指令,接著調試器給出了例如以下錯誤:

圖23

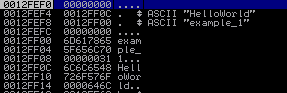

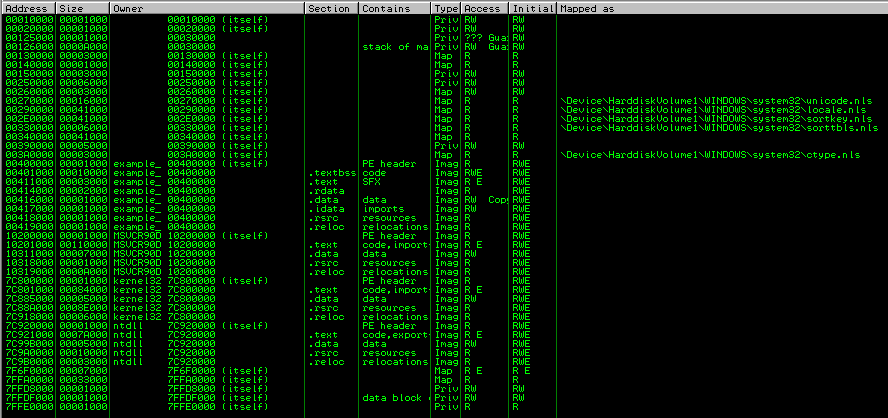

查看以下內存空間,大概就能夠發現問題了:

圖24

是的,并沒有0x77d507ea這個地址范圍,也沒有MessageBoxA所在的user32.dll。也就是說,程序根本沒有載入user32.dll。這就是直接使用地址和通過API調用的區別。編譯器不會檢查0x77d507ea這個函數是否存在。

我們用簡單的方法來驗證這個猜想。用LoadLibrary載入user32.dll:

/****************************************************************/#include <Windows.h>int main()

{

LoadLibraryA("user32.dll");

...

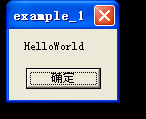

/****************************************************************/好了。運行成功:

圖25

但這不是我們想要的,我們不想要頭文件,也不想要API調用。所以我們要再改一下,把LoadLibraryA也寫入匯編中。LoadLibraryA位于kernel32.dll中,這個動態庫是肯定會載入的。

因此。找到LoadLibraryA的地址即可了,在我的機器上為0x7c801d7b。程序改為這樣:

/*****************************************************************************/

// example_3:內聯匯編

int main()

{__asm{push ebpmov ebp, esppush 0x0000646c // "ld"push 0x726f576f // "oWor"push 0x6c6c6548 // "Hell"push 0x00000031 // "1"push 0x5f656c70 // "ple_"push 0x6d617865 // "exam"push 0x00006c6c // "ll"push 0x642e3233 // "32.d"push 0x72657375 // "user"lea ebx, [ebp-24h]push ebxmov ebx, 0x7c801d7b call ebx // LoadLibraryApush 0lea ebx, [ebp-18h]push ebxlea ebx, [ebp-0ch]push ebxpush 0mov ebx, 0x77d507ea // MessageBoxAcall ebxadd esp, 24hpop ebp}return 0;

}

/*****************************************************************************/編譯后運行成功。

這樣,我們把這段匯編代碼的操作碼摳出來運行,也應該能夠達到相同的效果。

先把操作碼摳出來吧:

/*****************************************************************************/

55 // PUSH EBP

8BEC // MOV EBP, ESP

68 6C640000 //PUSH 646C

68 6F576F72 //PUSH 726F576F

68 48656C6C //PUSH 6C6C6548

6A 31 //PUSH 31

68 706C655F //PUSH 5F656C70

68 6578616D //PUSH 6D617865

68 6C6C0000 //PUSH 6C6C

68 33322E64 //PUSH 642E3233

68 75736572 //PUSH 72657375

8D5D DC //LEA EBX,DWORD PTR SS:[EBP-24]

53 //PUSH EBX

BB 7B1D807C //MOV EBX,kernel32.LoadLibraryA

FFD3 //CALL EBX

6A 00 //PUSH 0

8D5D E8 //LEA EBX,DWORD PTR SS:[EBP-18]

53 //PUSH EBX

8D5D F4 //LEA EBX,DWORD PTR SS:[EBP-C]

53 //PUSH EBX

6A 00 //PUSH 0

BB EA07D577 //MOV EBX,77D507EA

FFD3 //CALL EBX

/*****************************************************************************/去掉了尾部幾句恢復EBP。ESP的語句。我們不再須要它。后面你將知道(可是首部的不能去掉,由于要用它尋址字符串),整理一下操作碼:

/*****************************************************************************/

char opcode[] = "\x55\x8B\xEC\x68\x6C\x64\x00\x00\x68\x6F\x57\x6F\x72\x68\x48\x65\x6C\x6C\x6A\x31\x68\x70\x6C\x65\x5F"

"\x68\x65\x78\x61\x6D\x68\x6C\x6C\x00\x00\x68\x33\x32\x2E\x64\x68\x75\x73\x65\x72\x8D\x5D\xDC\x53\xBB\x7B"

"\x1D\x80\x7C\xFF\xD3\x6A\x00\x8D\x5D\xE8\x53\x8D\x5D\xF4\x53\x6A\x00\xBB\xEA\x07\xD5\x77\xFF\xD3"; /*****************************************************************************/以下是測試程序:

/*****************************************************************************/

char opcode[] = "\x55\x8B\xEC\x68\x6C\x64\x00\x00\x68\x6F\x57\x6F\x72\x68\x48\x65\x6C\x6C\x6A\x31\x68\x70\x6C\x65\x5F"

"\x68\x65\x78\x61\x6D\x68\x6C\x6C\x00\x00\x68\x33\x32\x2E\x64\x68\x75\x73\x65\x72\x8D\x5D\xDC\x53\xBB\x7B"

"\x1D\x80\x7C\xFF\xD3\x6A\x00\x8D\x5D\xE8\x53\x8D\x5D\xF4\x53\x6A\x00\xBB\xEA\x07\xD5\x77\xFF\xD3"; int main()

{int* ret;ret = (int*)&ret + 2;(*ret) = (int)opcode;

}

/*****************************************************************************/測試程序中直接用opcode的地址覆蓋了main函數的返回地址。程序運行效果例如以下:

圖26

MessageBoxA成功運行,可是隨后程序崩潰,這是正確的。由于我們覆蓋了main的返回地址。opcode接管程序后無法再返回main中,程序跑飛了,無法正常結束。我們須要在opcode中結束它。須要再加一個ExitProcess調用,相同。我找到了它在我機器上的地址:0x7c81cafa。

將example_3中的最后兩句:add esp, 24h, pop ebp 換為例如以下:

/*****************************************************************************/

xor eax, eax

push eax

mov ebx, 0x7c81cafa // ExitProcess

call ebx

/*****************************************************************************/最后得到以下這個正常工作并退出的Shellcode:

/*****************************************************************************/

// example_4:MessageBox的Shellcode版本號

char opcode[] = "\x55\x8B\xEC\x68\x6C\x64\x00\x00\x68\x6F\x57\x6F\x72\x68\x48\x65\x6C\x6C\x6A\x31\x68\x70\x6C\x65\x5F"

"\x68\x65\x78\x61\x6D\x68\x6C\x6C\x00\x00\x68\x33\x32\x2E\x64\x68\x75\x73\x65\x72\x8D\x5D\xDC\x53\xBB\x7B"

"\x1D\x80\x7C\xFF\xD3\x6A\x00\x8D\x5D\xE8\x53\x8D\x5D\xF4\x53\x6A\x00\xBB\xEA\x07\xD5\x77\xFF\xD3\x33\xC0"

"\x50\xBB\xFA\xCA\x81\x7C\xFF\xD3"; int main()

{int* ret;ret = (int*)&ret + 2;(*ret) = (int)opcode;

}

/*****************************************************************************/

)