文章目錄

- 范圍

- 規范性引用文件

- 3 術語和定義

- 4 組織環境(P)

- 4.1 理解組織及其環境

- 4.2 理解相關方的需求和期望

- 組織應確定:

- a) 信息安全管理體系相關方;

- b) 這些相關方的相關要求;

- c) 哪些要求可以通過信息安全管理體系得到解決。

- 注:相關方的要求可包括法律、法規要求和合同義務

- 4.3 確定信息安全管理體系范圍

- 在確定范圍時,組織應考慮:

- a) 4.1 中提到的外部和內部事項;

- b) 4.2 中提到的要求;

- c) 組織實施的活動之間的及其與其他組織實施的活動之間的接口和依賴關系。

- 該范圍應形成文件化信息并可用。

- 4.4 信息安全管理體系

- 5 領導作用(P)

- 5.1 領導和承諾

- 5.2 方針

- 5.3 組織的角色、職責和權限

- 6 策劃(P)

- 6.1 應對風險和 機會的措施

- 6.1.1 總則

- 6.1.2 信息安全風險評估

- 6.1.3 信息安全風險處 置

- 6.2 信息安全目標及其實現策劃

- 6.3 變更的策劃

- 7 支持(P)

- 7.1 資源

- 7.2 能力

- 7.3 意識

- 7.4 溝通

- 7.5 文件信息

- 7.5.1 總則

- 7.5.2 創建和更新

- 7.5.3 文件化信息的控 制

- 8 運行(D)

- 8.2 信息安全風險評估

- 8.3 信息安全風險處置

- 9 績效評價(C)

- 9.1 監 視、測量、分析和評價

- 9.2 內部審核

- 9.2.1 總則

- 9.2.2 內部審核方案

- 9.3 管理評審

- 9.3.1 總則

- 9.3.2 管理評審輸入

- 9.3.3 管理評審輸出

- 10 改進(A)

- 10.1 持續改進

- 10.2 不符合及糾正措施

- 附錄 A

范圍

本文件規定了在組織的環境下建立、運行、維護、持續 改進信息安全管理體系的要求。本文件還包括根據組織需求 裁切的信息安全風險評估和處理的要求。本文件中所列的要 求是通用的,適用于各種類型、規模和性質的組織。組織聲 稱符合本文件時,不能排除第 4 章到第 10 章中所規定的任 何要求。

規范性引用文件

下列文件對于本文件的應用是必不可少的。凡是注日期 的引用文件,僅注日期的版本適用于本文件。凡是不注日期 的引用文件,其最新版本(包括所有的修改單)適用于本文件。

ISO/IEC27000,信息技術 — 安全技術 — 信息安全管 理體系 — 概述和詞匯

3 術語和定義

ISO/IEC27000 界定的術語和定義適用于本文件。

ISO 和 IEC 維護的用于標準化的術語數據庫地址如下:

— ISO在線瀏覽平臺:https://www.iso.org/obp

— IEC Electropedia: available at https://www.electropedia.org/

— IEC電子開放平臺:https://www.electropedia.org/

4 組織環境(P)

4.1 理解組織及其環境

組織應確定與其意圖相關的,且影響其實現信息安全管理體系預期結果能力的外部和內部事項。

注:對這些事項的確定,參見 ISO31000:2018[5],5.4.1 中建立外部和內部環境的內容。

4.2 理解相關方的需求和期望

組織應確定:

a) 信息安全管理體系相關方;

b) 這些相關方的相關要求;

c) 哪些要求可以通過信息安全管理體系得到解決。

注:相關方的要求可包括法律、法規要求和合同義務

4.3 確定信息安全管理體系范圍

組織應確定信息安全管理體系的邊界及其適用性,以建立其范圍。

在確定范圍時,組織應考慮:

a) 4.1 中提到的外部和內部事項;

b) 4.2 中提到的要求;

c) 組織實施的活動之間的及其與其他組織實施的活動之間的接口和依賴關系。

該范圍應形成文件化信息并可用。

4.4 信息安全管理體系

組織應按照本文件的要求,建立、實現、維護和持續改進信息安全管理體系,包括信息安全管理體系所需的過程及其相互作用。

5 領導作用(P)

5.1 領導和承諾

最高管理層應通過以下活動,證實對信息安全管理體系的領導和承諾:

a) 確保建立了信息安全方針和信息安全目標,并與組織戰略方向一致;

b) 確保將信息安全管理體系要求整合到組織過程中;

c) 確保信息安全管理體系所需資源可用;

d) 溝通有效的信息安全管理及符合信息安全管理體系要求的重要性;

e) 確保信息安全管理體系達到預期結果;

f) 指導并支持相關人員為信息安全管理體系的有效性做出貢獻;

g) 促進持續改進;以及

h) 支持其他相關管理角色,以證實他們的領導按角色應用于其責任范圍。

注:本文件使用的“業務”一詞可廣義地理解為涉及組織存在目的的核心活動。

5.2 方針

最高管理層應建立信息安全方針,該方針應:

a) 與組織意圖相適宜;

b) 包括信息安全目標(見 6.2)或為設定信息安全目標提供框架;

c) 包括對滿足適用的信息安全相關要求的承諾;

d) 包括對持續改進信息安全管理體系的承諾。

信息安全方針應:

e) 形成文件化信息并可用;

f) 在組織內得到溝通;

g) 適當時,對相關方可用。

5.3 組織的角色、職責和權限

最高管理層應確保與信息安全相關角色的責任和權限 在組織內得到分配和溝通。

最高管理層應分配責任和權限,以:

a) 確保信息安全管理體系符合本文件的要求;

b) 向最高管理者報告信息安全管理體系績效。

注:最高管理層也可為組織內報告信息安全管理體系績 效,分配職責和權限。

6 策劃(P)

6.1 應對風險和 機會的措施

6.1.1 總則

當策劃信息安全管理體系時,組織應考慮 4.1 中提到的事項和 4.2 中提到的要求,并確定需要應對的風險和機會, 以:

a) 確保信息安全管理體系可達到預期結果;

b) 預防或減少不良影響;

c) 達到持續改進。

組織應策劃:

d) 應對這些風險和機會的措施;以及

e) 如何:

- 將這些措施整合到信息安全管理體系過程中,并予以實現;以及

- 評價這些措施的有效性。

6.1.2 信息安全風險評估

組織應定義并應用信息安全風險評估過程,以:

a) 建立并維護信息安全風險準則,包括:

- 風險接受準則;以及

- 信息安全風險評估實施準則。

b) 確保反復的信息安全風險評估產生一致的、有效的和 可比較的結果。

c) 識別信息安全風險:

- 應用信息安全風險評估過程,以識別信息安全管理 體系范圍內與信息保密性、完整性和可用性損失有關的風險; 以及

- 識別風險責任人。

d) 分析信息安全風險:

- 評估 6.1.2 c) 1)中所識別的風險發生后,可能導致 的潛在后果;

- 評估6.1.2c)1)中所識別的風險實際發生的可能性;

- 確定風險級別。

e) 評價信息安全風險:

- 將風險分析結果與 6.1.2 a)中建立的風險準則進行比較;以及

- 為風險處置排序已分析風險的優先級。

組織應保留有關信息安全風險評估過程的文件化信息。

6.1.3 信息安全風險處 置

組織應定義并應用信息安全風險處置過程,以:

a) 在考慮風險評估結果的基礎上,選擇適合的信息安全 風險處置選項;

b) 確定實現已選的信息安全風險處置選項所必需的所有控制;

注 1:當需要時,組織可設計控制,或識別來自任何來源的控制。

c) 將 6.1.3 b)確定的控制與附錄 A 中的控制進行比較, 并驗證沒有忽略必要的控制;

注2:附錄 A 包含了可能需要的信息安全控制列表。本 文件用戶可在附錄 A 的指導下,確保沒有遺漏必要的信息 安全控制。

注3:附錄 A 所列的信息安全控制并不是完備的,如果 有需要,可以包含額外的信息安全控制。

d) 制定一個適用性聲明(SOA),其包含:

— 必要的控制(見 6.1.3 b) 和 c));

— 其選擇的合理說明;

— 無論該必要的控制是否已實現;以及

— 及對附錄 A 控制刪減的合理性說明。

e) 制定正式的信息安全風險處置計劃;

f) 獲得風險責任人對信息安全風險處置計劃以及對信 息安全殘余風險的接受的批準。

組織應保留有關信息安全風險處置過程的文件化信息。

注 4:本文件中的信息安全風險評估和處置過程與 ISO31000[5]中給出的原則和通用指南相匹配。

6.2 信息安全目標及其實現策劃

組織應在相關職能和層級上建立信息安全目標。

信息安全目標應:

a) 與信息安全方針一致;

b) 可測量(如可行);

c) 考慮適用的信息安全要求,以及風險評估和風險處置的結果;

d) 予以監視;

e) 予以溝通;

f) 適時更新;

g) 形成文件化信息并可用。

組織應保留有關信息安全目標的文件化信息。

在策劃如何達到信息安全目標時,組織應確定:

h) 要做什么;

i) 需要什么資源;

j) 由誰負責;

k) 什么時候完成;

l) 如何評價結果。

6.3 變更的策劃

當組織確定需要對信息安全管理體系進行變更時,變更 應按所策劃的方式實施。

7 支持(P)

7.1 資源

組織應確定并提供建立、實現、維護和持續改進信息安 全管理體系所需的資源。

7.2 能力

組織應:

a) 確定在組織控制下從事會影響組織信息安全績效的 工作人員的必要能力;

b) 確保上述人員在適當的教育、培訓或經驗的基礎上能 夠勝任其工作;

c) 適用時,采取措施以獲得必要的能力,并評估所采取 措施的有效性;

d) 保留適當的文件化信息作為能力的證據。

注:適用的措施可包括,例如針對現有雇員提供培訓、 指導或重新分配;或者雇傭或簽約有能力的人員。

7.3 意識

在組織控制下工作的人員應知曉:

a) 信息安全方針;

b) 其對信息安全管理體系有效性的貢獻,包括改進信息 安全績效帶來的益處;以及

c) 不符合信息安全管理體系要求帶來的影響。

7.4 溝通

組織應確定與信息安全管理體系相關的內部和外部的 溝通需求,包括:

a) 溝通什么;

b) 何時溝通;

c) 與誰溝通;

d) 如何溝通。

7.5 文件信息

7.5.1 總則

組織的信息安全管理體系應包括:

a) 本文件要求的文件化信息;以及

b) 為信息安全管理體系的有效性,組織所確定的必要的 文件化信息。

注:不同組織有關信息安全管理體系文件化信息的詳略 程度可以是不同的,這是由于:

- 組織的規模及其活動、過程、產品和服務的類型;

- 過程及其相互作用的復雜性;以及

- 人員的能力。

7.5.2 創建和更新

創建和更新文件化信息時,組織應確保適當的:

a) 標識和描述(例如標題、日期、作者或引用編號);

b) 格式(例如語言、軟件版本、圖表)和介質(例如紙質的、 電子的);

c) 對適宜性和充分性的評審和批準。

7.5.3 文件化信息的控 制

信息安全管理體系及本文件所要求的文件化信息應得 到控制,以確保:

a) 在需要的場合和時機,均可獲得并適用;

b) 得到充分的保護(如避免保密性損失、不恰當使用、完 整性損失等)。

為控制文件化信息,適用時,組織應進行以下活動:

c) 分發,訪問,檢索和使用;

d) 存儲和保護,包括保持可讀性;

e) 控制變更(例如,版本控制);以及

f) 保留和處置。

對于組織確定的策劃和運行信息安全管理體系所必需 的來自外部的文件化信息,組織應進行適當識別,并予以控 制。

注:對文件化信息的“訪問”可能意味著僅允許查閱,或者意味著允許查閱并授權修改等其他權限。

8 運行(D)

8.1 運行策劃和控制

為了滿足要求以及實施條款 6 中確定的措施,組織應通 過以下措施對所需的過程進行策劃、實施和控制:

— 建立過程準則;

— 按照準則實施過程控制;

文件化信息應在必要的程度上予以保持,以確信這些過 程按策劃得到執行。

組織應控制策劃的變更,評審非預期變更的后果,必要 時,采取措施減輕不利影響。

組織應確保外部提供的,且與信息安全管理體系有關的 過程、產品或服務受到控制。

8.2 信息安全風險評估

組織應考慮 6.1.2 a)所建立的準則,按策劃的時間間隔, 或當重大變更提出或發生時,執行信息安全風險評估。

組織應保留信息安全風險評估結果的文件化信息。

8.3 信息安全風險處置

組織應實施信息安全風險處置計劃。

組織應保留信息安全風險處置結果的文件化信息。

9 績效評價(C)

9.1 監 視、測量、分析和評價

組織應確定:

a) 需要被監視和測量的內容,包括信息安全過程和控制;

b) 適用的監視、測量、分析和評價的方法,以確保得到有效的結果。所選的方法宜產生可比較和可再現的有效結果。

c) 何時應執行監視和測量;

d) 應由誰來監視和測量;

e) 何時應分析和評價監視和測量的結果;

f) 應由誰來分析和評價這些結果。

適當的文件化信息應予以保留,以作為結果的證據。

組織應評價信息安全績效以及信息安全管理體系的有 效性。

9.2 內部審核

9.2.1 總則

組織應按照策劃的時間間隔進行內部審核,以提供有關 信息安全管理體系的下列信息:

a) 是否符合:

- 組織自身對信息安全管理體系的要求;

- 本文件的要求;

b) 是否得到有效的實施和保持。

9.2.2 內部審核方案

組織應策劃、建立、實施和保持一項或多項審核方案,其中包括頻率、方法、責任、策劃要求和報告。

建立內部審核方案時,組織應考慮到有關過程的重要性和以前審核的結果。

組織應:

a) 定義每次審核的審核準則和審核范圍;

b) 選擇審核員并實施審核,以確保審核過程的客觀性和公正性;

c) 確保將審核結果報告至相關管理層。

文件化信息應予以保留,以作為審核方案實施和審核結 果的證據。

9.3 管理評審

9.3.1 總則

最高管理層應按照策劃的時間間隔對組織的信息安全 管理體系進行評審,以確保其持續的適宜性、充分性和有效 性。

9.3.2 管理評審輸入

管理評審應考慮:

a) 以往管理評審所采取措施的情況;

b) 與信息安全管理體系相關的內外部事項的變化;

c) 與信息安全管理體系相關的相關方需求和期望的變 化;

d) 有關信息安全績效的反饋,包括以下方面的趨勢:

- 不符合和糾正措施;

- 監視和測量結果;

- 審核結果;

- 信息安全目標完成情況;

e) 相關方反饋;

f) 風險評估結果及風險處置計劃的狀態;

g) 持續改進的機會。

9.3.3 管理評審輸出

管理評審的結果應包括與持續改進機會相關的決定以 及變更信息安全管理體系的任何需求。

文件化信息應予以保留,以作為管理評審結果的證據。

10 改進(A)

10.1 持續改進

組織應持續改進信息安全管理體系的適宜性、充分性和 有效性。

10.2 不符合及糾正措施

當發生不符合時,組織應:

a) 對不符合做出反應,適用時:

- 采取措施,以控制并予以糾正;

- 處置后果;

b) 通過以下活動,評價采取消除不符合原因的措施的需 求,以防止不符合再發生,或在其他地方發生:

- 評審不符合;

- 確定不符合的原因;以及

- 確定類似的不符合是否存在,或可能發生;

c) 實施任何需要的措施;

d) 評審任何所采取的糾正措施的有效性;以及

e) 必要時,對信息安全管理體系進行變更。

糾正措施應與所遇到的不符合的影響相適合。

文件化信息應予以保留,以作為以下方面的證據:

f) 不符合的性質及所采取的任何后續措施;

g) 任何糾正措施的結果。

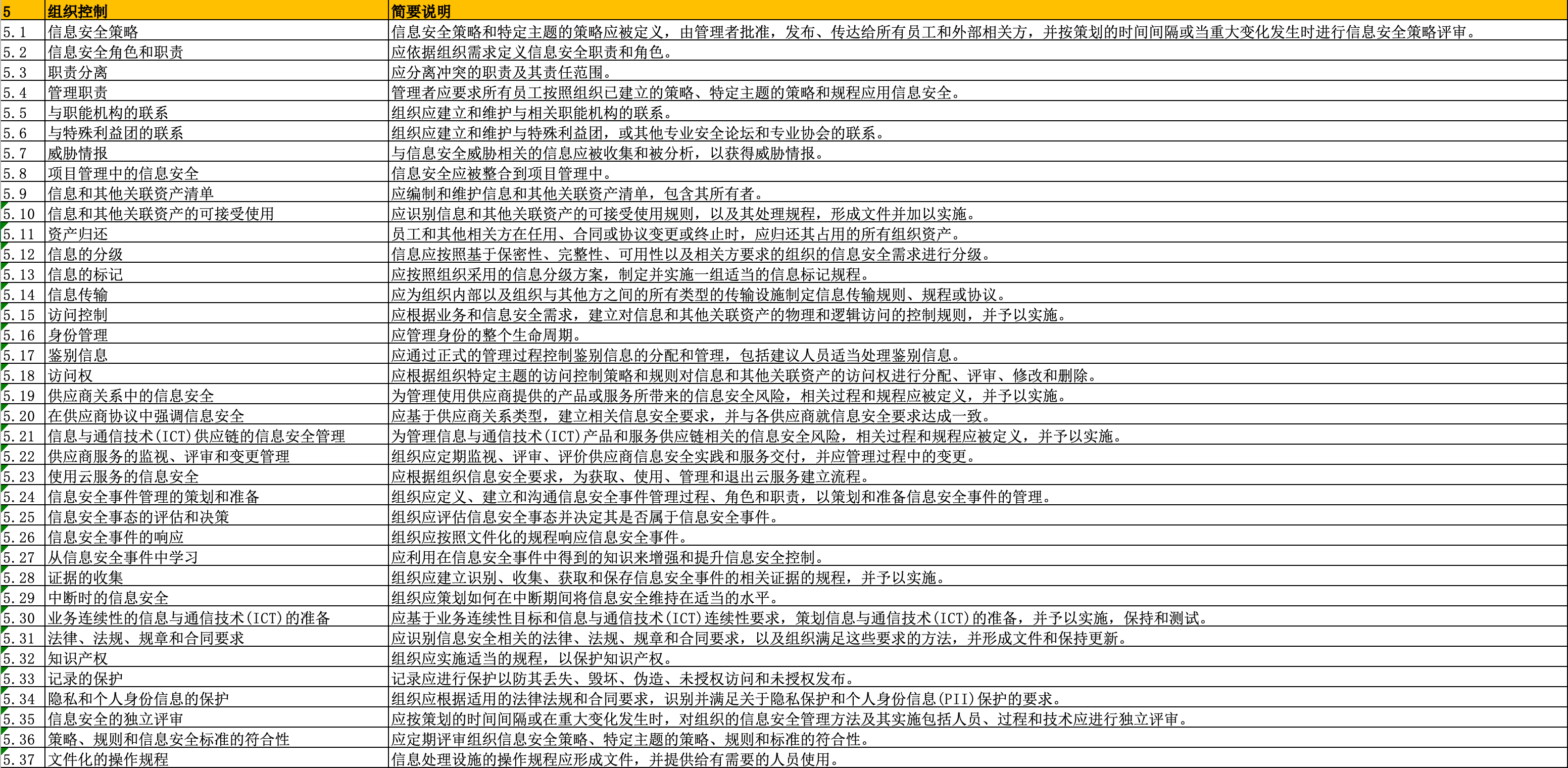

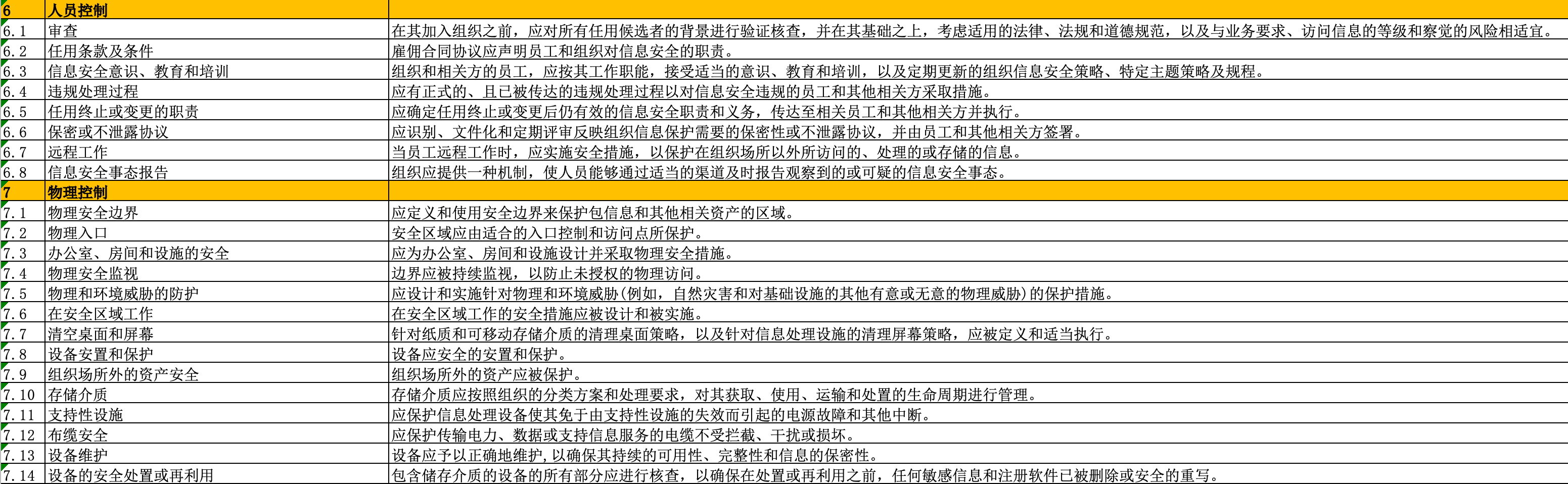

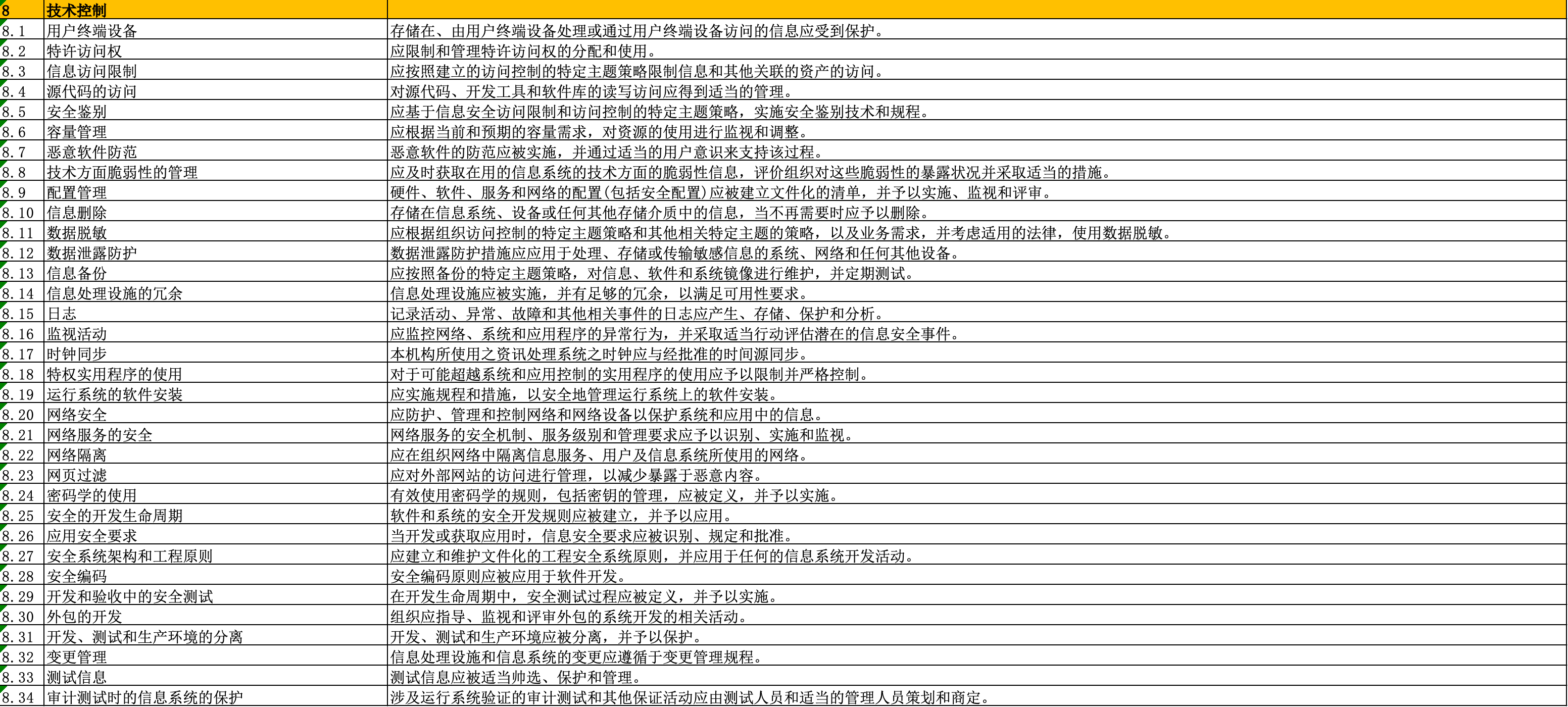

附錄 A

參考信息安全控制

表 A.1 所列的信息安全控制是直接源自并與 ISO/IEC 27002:2022[1]第 5 章~第 8 章相對應,并在 6.1.3 環境中被使用。

表 A.1 — 信息安全控制

ts非基礎類型(接口))

![[算法基礎 ~排序] Golang 實現](http://pic.xiahunao.cn/[算法基礎 ~排序] Golang 實現)