目錄

1、?什么是網絡?

(1)網絡的概念與本質

(2)電壓信號的合并與抵消

(3)電壓的本質

2、中轉設備

(1)背景

(2)中轉設備的處理能力與編程能力

3、信息監聽的可能性

(1)中轉設備帶來的監聽風險

(2)設備并聯帶來的監聽風險

(3)硬件加密與廠商兼容性

4、網絡攻擊的兩種主要類型

5、真實網絡結構簡介與安全意義

(1)家庭到交換機的接入

(2)交換機到核心交換的分層關系

(3)網絡安全中的“必經之路”監聽問題

6、網絡通信過程

(1)公網ip與局域網ip

(2)設備交互

(3)程序的區分

(4)網絡響應

①確認消息到達

②確認消息沒穿錯--校驗碼

③超時重傳與過期時間

④ 網絡協議漏洞-重復數據包問題

⑤ 輪流轉發與數據拆分、排序

7、網絡協議

? ? (1)概念及意義

(2)網絡協議的通用性和開放性

(3)網絡協議的分層結構

8、網絡數據截獲與攻擊方式

(1)監聽

(2)篡改

(3)攔截

(4)拷貝/復制

1、?什么是網絡?

(1)網絡的概念與本質

-

網絡就是能夠互相通信的設備的集合。

-

不論是手機、電腦、平板、服務器,只要能上網,并且安裝了同一個應用(比如微信),它們理論上都可以兩兩互聯。

-

“兩兩互聯”意味著:一個設備發出物理信號,另一個設備就能接收到。

為了跨越很大的地理范圍并且保持高速,目前只有兩種主要的物理信號方式:

電信號(在電纜、網線中傳輸),電信號主要有兩種感知方式【電壓信號、電流信號,網絡中常用電壓信號,因電流信號不穩定,電流 = 電壓 ÷ 電阻,而電阻會隨溫度等環境因素變化,導致電流波動大。而電壓信號受環境影響小,更適合在網絡中穩定傳輸。在真實的網絡通信中,高電壓代表 1,低電壓代表 0,網絡最終傳輸的都是 01比特信號(數字信號)】

電磁波信號(在無線網絡、衛星通信等中傳輸)

????????網絡本質上就是通過電信號(或電磁波)傳輸“0”和“1”,而這些01比特再被解釋成文字、圖片、視頻等我們能理解的內容。

(2)電壓信號的合并與抵消

-

物理上勢能會疊加或抵消

-

重力勢能、原子勢能、電勢能……只要方向相同,就疊加;方向相反,就抵消。

-

類比:從 100 米樓頂跳下,同時地面還有一個 -100 米的坑,相當于總落差 200 米。

-

-

電壓信號也是一樣:同方向 → 電壓值疊加,變成更高電壓。反方向 → 電壓互相抵消。

????????所以,在單根導線上傳輸時,多個電壓信號會互相疊加或抵消,所以不能同時傳多個電壓信號。如果要傳多個比特信號(比如 5 個比特),只能排隊依次傳輸 → 電壓信號依次變化 5 次;或者用多根導線 → 不同導線同時傳不同的電壓信號(并行傳輸)

(3)電壓的本質

????????電壓 = 勢能差,來源于電子數量的不均衡。當某個位置電子數量異常(過多或過少)時,就會產生勢能差,這種差異會驅動電子流動。電子的流動方向:從電子多的一端 → 電子少的一端。

當兩端通過金屬導線連接時,電子會有釋放的通道:

-

電子多的一端 → 推動相鄰電子 → 相鄰電子再推動下一段電子。

-

這種“推擠”類似于一根管子里的水分子互相傳遞壓力,電子本身并不是從頭跑到尾,而是通過推擠傳遞信號。

-

這個推擠壓力,就是我們感受到的電壓。

信號的傳播速度 ≈ 電壓的傳播速度(不是電子本身移動速度)。

????????在金屬中:金:約 20 萬 km/s(最快);銀:略慢;銅:再慢一些 ;鐵:密度低、致密性差,導電性最弱;越致密的金屬,電子傳遞壓力的速度越快。

空氣:分子間距大,電子難以穿越(除非電壓極高到擊穿空氣)。

金屬:原子排列致密,自由電子多,電子間的距離小,容易傳導。

絕緣體(木頭、橡膠):分子間距大,電子幾乎無法流動;

但木頭遇水后,水分子間距小于空氣,電子更容易流動,所以會變得有一定導電性,但仍弱于金屬。

????????電壓是電子數量不均衡導致的勢能差,通過金屬的高致密性原子結構,電子之間相互推擠,形成高速的信號傳播。傳播速度取決于材料的致密性和導電性。

(4)三種傳輸媒介的比較(有線 / 無線 / 光纖)

-

有線(導線、電壓信號)

????????導線傳輸通常需要“輪流發送”(半雙工/時分的直觀比喻),容易被并聯攻擊(接線監聽)。

易被中途并聯竊聽或篡改(可以在導線上并聯拿到電壓信號)。

-

無線(電磁波)

????????用“波”傳輸,可以同時通過不同頻率并行發送(不同頻率/顏色比喻),不會相互干涉(頻分復用的直觀說法)。無線是向四面八方發射,易被周邊接收器監聽:只要在附近放接收器并按協議解碼,就可能知道通話/短信內容。雖可用定向天線(大鍋/雷達)定向發送,但覆蓋面仍較大、保密性差。

-

光纖

????????光也是電磁波的一種,可以多頻同時發送(帶寬大、并行能力強),傳輸速度理論更快。光纖把光約束在纖芯內傳播,中途不容易做并聯監聽;若物理破壞(打穿),會明顯看到信號衰弱或丟失(泄露明顯)。因此更安全、更難中途竊聽。

無線電:向四面八方發射 → 最容易被監聽(只需接收器+解碼器)。

有線:可并聯竊聽或攻擊路由/交換設備 → 也有風險。

光纖:中途監聽難、但兩端轉換時仍可被攻擊(終端安全要保障)

(5)數據的表示與存儲(“一切都是數組”)

所有網絡流、文件流、本地程序數據,底層都是二進制流,可以用數組存儲和解析。

比特與基本類型映射:

-

每 8 位(bit)可以組成一個

char(字節)——常把每 8 位看作一個char存儲; -

若是 16 的倍數可用

short,32 的倍數可用int/float,64 的倍數可用long/double

????????不管是網絡流還是文件流,本質上都能看成數組的不同區間,解析即是對數組分片并按協議解釋這些區間。【程序運行在內存中,數據從硬盤加載到內存后也是以數組形式存儲】

2、中轉設備

(1)背景

要實現電腦之間互聯,就需要兩兩相連,但是這種直連方式:

-

網線數量巨大

-

插滿網口也無法高效連接所有設備

-

信號會在同一條導線上互相干擾(電壓合并成一個信號)

解決干擾的方法:所有設備先把信號發給中轉設備。

中轉設備的功能:接收信號、排隊、按順序轉發【具有邏輯性】

常見中轉設備:機房的交換機(插滿網線)、家用路由器(也屬于交換設備)

(2)中轉設備的處理能力與編程能力

????????中轉設備能進行邏輯判斷 → 必須有處理器。中央處理器(CPU)并不是唯一有“智力”的部件,鼠標、鍵盤、U盤、顯示器、硬盤、內存等硬件內部都有一定的處理能力。這些處理器使得硬件能理解指令并配合工作。

????????僅有處理器不夠 → 必須配合編程語言,才能實現邏輯處理和下達指令。

有了處理器 + 編程語言:可以執行復雜邏輯、可以對數據包進行深度處理

全雙工技術:????????

????????早期網絡:一條導線只能單向傳輸(半雙工),需要互相等待。全雙工技術是發送和接收用不同的導線,可以同時進行,不會產生沖突。

????????優點:提高效率,避免數據傳輸互相阻塞。

3、信息監聽的可能性

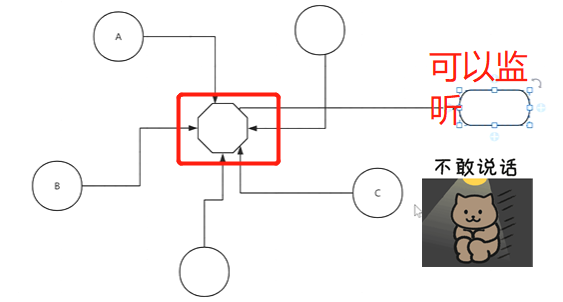

(1)中轉設備帶來的監聽風險

中轉設備在轉發數據時,可以復制一份通信內容,并額外發送到其他目的地。

這意味著:如果程序代碼中被寫入“監聽邏輯”,就可以實時獲取網絡中傳輸的全部數據。

世界主要國家對網絡通信的監聽,大多發生在這一環節(交換設備處)。

歷史例子:在華為生產通信設備之前,全球大量設備來自美國(思科、銳捷等)。設備可能內置監聽功能,使美國能夠監控其他國家的通信。

政策影響:許多國家推動國產化設備替換外國設備,以防被監聽。美國抵制華為的一個原因:使用華為設備后,美國的監聽能力會受限。

(2)設備并聯帶來的監聽風險

在并聯電路中,各分支共享同一個電壓。

-

電壓傳輸需要持續的電荷流動(電流),才能維持穩定信號。

-

如果有人在傳輸線路上并聯接入另一個電路分支,這個分支就會分到相同的電壓信號。

-

因為并聯支路和原支路共享電壓,所以監聽方等于復制了一份數據,不影響原線路繼續工作。

-

這樣就能“竊取”線路上的信息——無論是發出去的還是返回來的。

這就像水管里的水壓:

-

主水管在輸水,如果你在中間開個支管,不會影響主水流的方向和速度,但你能接到一模一樣的水。

-

在電路中,這個“水壓”就是電壓信號,而“水流”就是電流。

(3)硬件加密與廠商兼容性

-

不同廠商的設備要互通:必須提前約定統一的通信協議(比如頻率、調制方式、編碼方式等)。如果某個廠商單獨加密,而不告訴別人密鑰和算法,別人就無法解碼,就無法通話。

-

傳統電話和短信其實就是按照公開協議傳輸的明文信號(雖然有簡單編碼,但不是加密)。

監聽方只要接入同樣的線路(物理層并聯)或使用合適的無線接收設備,就能還原內容。

????????凡是不同品牌/不同公司的硬件之間直接交互的時候,是沒有秘密可言的,各家廠商不得不使用公開的協議,這就給監聽創造了條件。

但是這一問題可以在軟件層加密保證通信安全!!!

不同硬件之間直????????接通信(如電話、短信)基本上是明文通信,難以保證安全。

解決方案:通過同一軟件平臺實現端到端加密(E2EE)。

例如微信、QQ電話,它們都是同一家公司開發的軟件。

軟件之間傳輸的內容經過加密,外部監聽者無法直接解讀。

硬件層面無法實現有效加密(跨廠商標準問題)。軟件層面加密才是真正安全的通信手段。

4、網絡攻擊的兩種主要類型

-

程序級別攻擊:針對軟件本身的漏洞,比如緩沖區溢出、腳本攻擊等。

-

例如利用程序缺陷實施入侵或惡意操作。

-

-

網絡空間攻擊:針對網絡傳輸層面進行攻擊,比如截獲數據包、流量劫持、拒絕服務攻擊等。

網絡空間安全關注的是數據在網絡上傳輸時的安全,而非軟件內部漏洞。

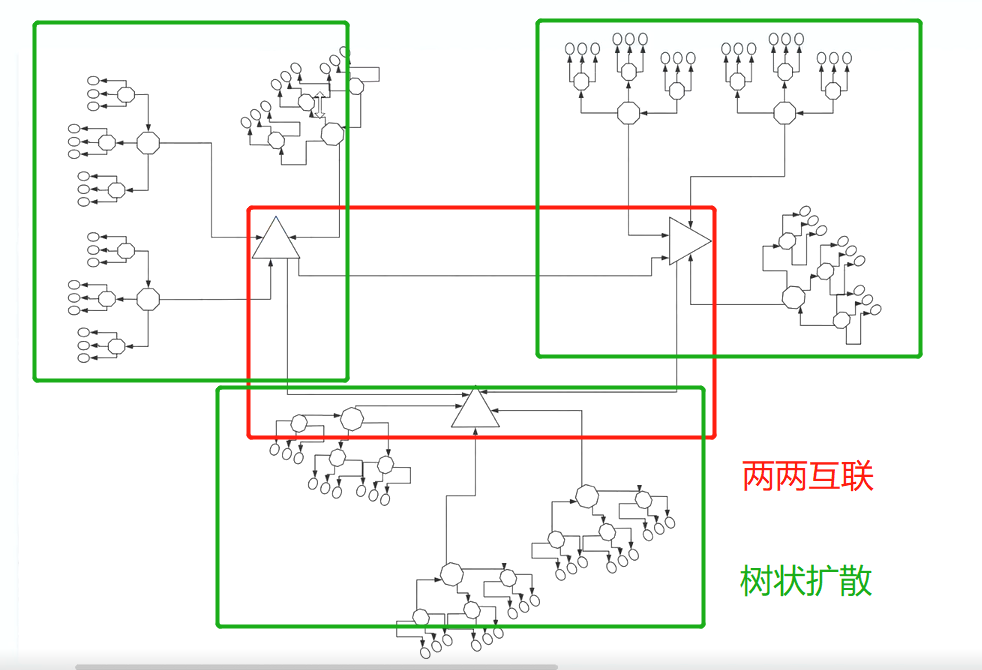

5、真實網絡結構簡介與安全意義

先從最基礎的“每個家庭是如何上網的”開始講解。

(1)家庭到交換機的接入

????????家庭(圓圈)是通過一根網線連接到一個交換設備(交換機)。交換機我們在機房或者網絡機柜里經常見到,通常體積不大,端口有24口、36口、48口不等。一臺交換機可以支持幾十個家庭同時上網。

????????當家庭里的設備上網時,發出的信息先匯集到交換機。交換機會負責排隊和轉發,將各個家庭的信號輪流發送到外部網絡。

(2)交換機到核心交換的分層關系

????????多臺交換機會連接到一個更高級別的核心交換機。核心交換機的處理能力更強,可以支持更多下層交換機的接入。核心交換機和其他核心交換機之間也會相互連接,形成一個更大的交換網絡。這種層次結構確保網絡的負載能夠被合理分配,信號不會沖突。

????????核心交換機不再集中匯聚到單一點,而是實現兩兩互聯。

這樣設計的好處是:

安全性更高,如果某條鏈路斷了,數據流量可以繞道其他鏈路繼續傳輸。

這避免了單點故障造成整個網絡癱瘓的風險。

由于核心交換機的數量有限,兩兩互聯的設計在規模和維護上是可行的。

????????從地域上劃分,網絡的層級結構大致為:家庭 → 樓 → 小區 → 市區 → 城市 → 省 → 大區(例如北方大區、華南大區、東北大區等)每個大區有自己的核心交換機,負責管理和路由大區內的流量。大區之間通過核心交換互聯,連接全國的網絡。

(3)網絡安全中的“必經之路”監聽問題

????????整個網絡從核心向外圍像樹狀一樣擴散。這使得網絡既有穩定的中心節點,又有廣泛的覆蓋范圍。有的時候不確定你是否這個信號要走哪條路,但是有一些關鍵路徑是數據必經之路。

????????也就是說,某些通信數據一定會經過這些鏈路。攻擊者或監聽者如果想截獲數據,選擇在這些必經路徑上進行攔截最有效。

網絡攻擊和監聽者需要合理選擇攔截區域,選擇在網絡骨干或必經鏈路上攔截。

6、網絡通信過程

(1)公網ip與局域網ip

?????????一個公網 IP 地址,有可能對應一個路由器。這個路由器連接到互聯網后,可以為多個內部設備(電腦、手機、平板等)提供上網服務。換句話說,這個公網IP是路由器對外的唯一標識,多個設備通過路由器共享這個IP訪問互聯網。

????????局域網內的設備IP(私網IP)**是唯一的,不同設備擁有不同的局域網IP,對外的公網IP是路由器擁有的,是局域網設備訪問互聯網時暴露的IP地址。

????????簡單來說:局域網內IP各不相同,區分設備身份;對外互聯網多個設備共享同一個公網IP

你們宿舍所有設備連接同一個Wi-Fi,路由器給每個設備分配局域網IP,比如:

電腦1:192.168.1.2

手機1:192.168.1.3

平板1:192.168.1.4

但對外看,所有設備使用的IP地址是路由器的公網IP,比如:123.45.67.89

(2)設備交互

????????當設備 A 想給設備 B 發送消息時,必須知道設備 B 的目的 IP 地址,這表示消息要發到哪個網絡位置。但是,光知道目的 IP 地址還不夠。因為一個 IP 地址可能對應多個設備(如局域網內共享一個公網IP的情況)。還需要知道目的設備標志【一個唯一標識設備的標志】,才能確定具體發給哪臺設備,這個唯一標志是全球約定的,保證每個設備都有唯一身份。【購買的設備會在購買信息中可以查到這個設備號】

這個唯一標志是什么?????????

????????在網絡通信中,最常見的“唯一設備標志”就是MAC地址(媒體訪問控制地址)。MAC地址是網卡(網絡接口卡)的硬件地址,全球唯一,不會重復。設備通信時,在局域網內會用MAC地址來確定具體設備,保證消息正確送達

(3)程序的區分

????????在網絡通信中,IP 地址 → 用來找到目標設備(電腦、手機等)。端口號 → 用來確定設備上具體的應用程序(比如是發給 QQ 還是微信)。

????????一個設備上可以同時運行很多程序,這些程序可能都要收發網絡數據。為了區分這些程序,操作系統會給它們分配不同的端口號。端口號是一個 16 位無符號整數,所以范圍是 0~65535(大約 6 萬多個)。同一時刻,一個端口號只能被一個程序使用(避免數據混亂)。不同時間可以重復使用同一個端口號(比如程序關閉后,端口釋放)。

IP 地址 = 小區和樓棟地址(找到哪棟樓)。

MAC 地址 = 每個房子的全球唯一身份證號(即使換了門牌,也不會變)

端口號 = 樓里的具體房間號(找到哪戶人家)。

(4)網絡響應

①確認消息到達

????????在網絡通信中,即使我們能夠確定目標設備和目標程序,還存在一個重要問題——如何確認消息是否送達,并且能正確返回響應。

????????現實中,網絡傳輸可能會出錯,例如:網線斷了、設備沒開機、網絡掉線、斷電..........因此,發送方需要在收到接收方的**確認響應(ACK)后,才能確保數據真正送達。、

? ? ? ? 如何返回響應呢?返回響應需要知道:來源 IP 地址(源設備)來源 MAC 地址(源網卡)來源端口號(源程序),這些信息會被放入數據包的頭部,確保接收方能準確把響應送回去。所以每次發送數據包,都會附帶發送方的身份信息(IP、MAC、端口等),并且中轉設備會記錄網絡交互信息,并且可能長期保存【網絡運營商會將數據包信息傳送到國家的監控服務器----->基站可以定位你的物理位置】,所以在上網瀏覽信息的時候,只要是對外發了請求。就相當于告訴整個網絡中你是誰.............

②確認消息沒穿錯--校驗碼

????????電壓信號在傳輸和感知過程中也會有誤差,不是精確的數字。例如附近有變化的磁場,會使某條線切割磁感線而產生額外電壓:同方向電壓信號:會增強原信號。方向電壓信號:會削弱原信號。這可能導致“0變成1”或“1變成0”,從而引發傳輸錯誤。

????????差錯檢測的思路:在傳輸時可以同時傳遞一份校驗數據(例如:數據本身 × 2),接收方對比數據與校驗值,如果對不上,就說明數據出錯。這種方法就是傳輸時附帶“校驗碼”或“關聯數據”,方便接收方驗證。

③超時重傳與過期時間

????????如果長時間沒有響應,可能是對方出現了問題。通常做法是超時重傳:超時后重新發送一次。但如果網絡速度慢(如網絡震蕩、排隊延遲),這種情況下,第一個消息傳輸時間過長,中途經過多個中轉設備,每個設備可能有排隊時間,導致延遲增加。第一次消息還在路上沒到,重傳會導致重復發送。

????????避免無意義的延遲傳輸,應該設置過期時間:經過中轉設備時,如果發現消息已超時,就直接丟棄。

④ 網絡協議漏洞-重復數據包問題

????????網絡空間安全的基礎,是理解和掌握網絡協議,網絡協議定義了“電壓信號如何編碼、如何發送、如何接收”的規則。網絡安全設備/系統必須識別不同協議,才能判斷數據是否合法、有無攻擊行為。

? ? ? ? 但網絡協議本身一般不會存儲已接收的所有數據來判斷是否重復,因為這樣需要占用很大存儲空間。例如:下載數據時,一秒可能接收很多兆數據,存儲所有接收過的數據代價太大。協議層的選擇是不做記錄,所以無法判斷是否是重復數據包【如果第一個消息還在傳輸中,ACK(確認)沒回來,發送方重傳,結果接收方可能收到兩次相同的內容。】。結果就是:如果第一次數據已經處理完成,第二次到達的重復數據仍會被再次處理。

????????如果只是發送一句“我喜歡你”,重復收到可能沒什么問題。但如果是轉賬操作,例如“轉賬 1 萬元”:第一次已轉賬成功,重復到達的數據會再次轉賬,造成嚴重后果。這個問題是網絡協議層無法解決的,必須在應用程序層去處理。--在程序級別彌補協議漏洞,防止重復提交,自行實現防重復機制。

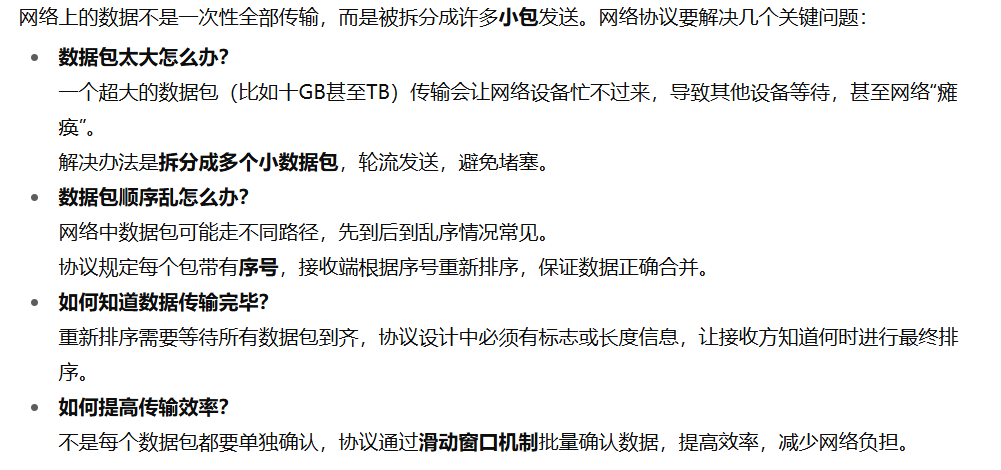

⑤ 輪流轉發與數據拆分、排序

????????即輪流進行數據發送。

????????例如發送了十個GB或一個TB大小的數據包,導致轉發設備壓力大,其他設備等待時間過長,嚴重時會出現相當于斷網的現象。解決方案是對過大的數據進行拆分,把大數據拆成多份小數據包,分批傳輸,避免長時間阻塞網絡和設備。

????????數據拆分后,接收方要合并數據包。發送方是按順序發包,但接收方收到的順序可能是亂序,原因包括:

-

超時重傳機制,某些包丟失后會重發。

-

數據包可能通過不同路徑傳輸,因為網絡中會自動選擇擁堵較少的路徑(類似“蓄電路”概念),導致包的到達順序不一致。

? ? ? ?因此,網絡傳輸中的數據包到達順序是亂的。接收方面對亂序數據包,必須進行重新排序。

為此,每個數據包必須帶有序號,以便接收方根據序號對包進行排序。

重新排序的難點和代價:

假設接收方已收到200個數據包,但不知道發送方是否已全部發送完畢。

重新排序需要時間和計算資源,最佳排序算法復雜度是 O(N log N)。

如果每收到一個包就排序,效率低且開銷大。

因此,一般需要知道數據總大小或發送結束的標志,才能進行最終排序。

必須有機制讓接收方知道何時數據傳輸完畢

7、網絡協議

? ? (1)概念及意義

????????網絡協議就像是互聯網世界的 “交通規則”。就像馬路上的車要遵守紅燈停綠燈行、靠右側通行一樣,設備之間要想順暢溝通,也得有一套大家都認可的約定。這些約定涵蓋了數據怎么打包、怎么發送、怎么校驗、遇到問題怎么處理等一系列細節,簡單來說網絡協議就是一套約定俗成的通信規則,規定了計算機和網絡設備之間如何傳輸數據,如何處理異常,如何保證數據完整和安全。

????????網絡協議核心是根據當前物理傳輸環境的特點,提前預判可能出現的問題并做預案,讓傳輸過程中的各種異常情況得到有效處理。協議部分是負責硬件交互,沒法加密,數據部分是軟件交互

如并非每個數據包都必須單獨收到響應,因為數據丟包情況相對較少。

可以采取批量確認的方式,降低響應次數。

例如用滑動窗口機制,一次確認一批數據包的接收情況。

這種機制屬于網絡協議中的性能優化措施。

(2)網絡協議的通用性和開放性

????互聯網由全球數以千萬計不同廠商制造的設備組成(華為、小米、愛立信、思科等),它們必須共同遵守公開標準,實現互聯互通。

這也意味著:

-

協議是公開的,不加密,任何設備都能識別,負責硬件交互

-

而傳輸的數據在軟件層,可以對數據加密,保障隱私和安全。

(3)網絡協議的分層結構

網絡協議通常分為多層,每層負責不同的任務:

-

物理層:規定電壓信號和傳輸媒介,硬件之間直接通信。決定物理信號類型(電壓/電磁波/光)、發功率、接收靈敏度、誤差處理 —— 處理“怎么發/怎么接”。????????

-

鏈路層:負責點對點數據傳輸和錯誤檢測。解決小范圍內(兩兩設備)如何傳輸、如何劃分幀(開始/結束)、時間錯位、介質訪問方式(在多人共享時如何錯開發送)。

-

網絡層:負責路由選擇和數據包轉發。解決廣域網(復雜路由)的傳輸問題。

-

傳輸層:提供端到端連接和數據完整性保障(如TCP協議)。軟件到軟件(端到端)

-

TCP:做的工作多 → 可靠但慢(用于需要精確的文本/文件傳輸)。

-

UDP:做的工作少 → 快速但可能丟包(適用于對丟包有容忍的場景,如音視頻、直播、部分圖像流,丟失一兩個像素不會影響)。

-

傳輸層的選擇直接影響“是否出現報錯/丟包”。

-

-

應用層:各種網絡服務和應用的協,HTTP、SMTP、FTP、SSH 等,上千種協議,表現形式各異。

????????每一層都有自己的協議,層層協作,保障數據從源頭到目的地的安全和完整。發送時,每層都會把自己的協議頭/信息放到下層的數據部分里(封裝):物理層的數據包含鏈路層;鏈路層的數據包含網絡層;網絡層的數據包含傳輸層;傳輸層的數據包含應用層(應用層的數據與協議有時交織)。

8、網絡解析

????????解析就是從一個大數組(接收到的數據)中按已知長度/規則切片,解析要按層次和約定的編碼去處理:

-

知道物理層占多少字節 → 解析出鏈路層部分;

-

再按鏈路層長度取出網絡層;

-

再按網絡層長度取出傳輸層;

-

剩下就是應用層的數據部分(或混合的協議+數據)。

應用層特殊性:應用層協議(如 HTTP)常常把協議字段與數據混在一起,不像前面層那樣嚴格固定長度。HTTP 請求就是一行行的字段與數據交織的例子。

9、網絡數據截獲與攻擊方式

常見攻擊方式

-

監聽

-

篡改

-

攔截

-

拷貝復制

-

其中危害最大的是 監聽、篡改和拷貝復制。

例如:轉賬 1 萬元被拷貝 1 萬次,就變成轉出 1 億元。

(1)監聽

未授權情況下,秘密獲取信息傳輸過程中的數據(如網絡數據包、通信內容、文件內容等)

????????網絡數據在傳輸過程中,無論走網線并聯還是中轉,攻擊者都能截獲一份數據。即使數據加密,攻擊者截獲的也是數據,破解難度雖大,但很多工具是公開的。攻擊者不必自己解密,可直接用合法軟件(如 QQ 客戶端)來解析加密數據。早期 QQ 加密很弱,甚至未加密,因此可以輕易通過數據包監聽聊天內容。

? ? ? ? 稍微加密數據能解決嗎?如果數據中帶有加密的身份標志(如發送方 ID),理論上可防止攻擊者冒充。但攻擊者可以申請自己的賬號,發送數據給自己進行對比分析:

發現加密數據中,前半部分會變,后半部分的身份標志保持不變。

攻擊者只需用自己的身份標志替換截獲數據的標志,再組合成新數據發送給自己。

這樣客戶端會認為是合法身份并成功解密。

????????如何解決????簡單或淺層加密無法防止攻擊。攻擊者通常不是硬破解,而是利用協議漏洞“順勢攻擊”。所以我們需要找一個方式如

-

不要只依賴簡單或淺層加密,要結合協議安全設計。

-

在每次通信數據中加入隨機數(Nonce)或時間戳,使同一內容每次加密后的結果不同,防止重放和模式分析。

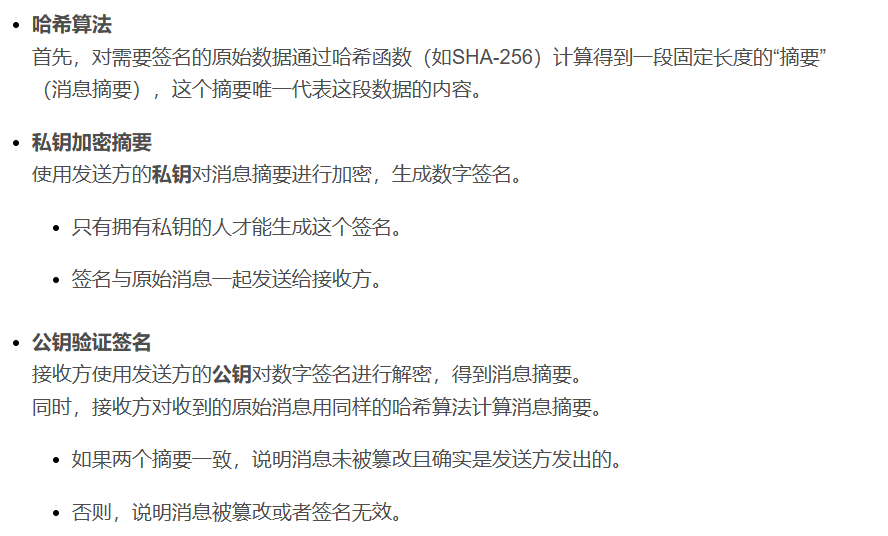

(2)篡改

????????在信息傳輸或存儲過程中,未授權修改數據內容,導致接收方獲取錯誤信息。這時候不破解加密規則了而是直接篡改。。。

如何解決???防止數據被篡改???加關聯數據---數字簽名技術

- 支付過程中,攻擊者修改轉賬金額(如將 100 元改為 10000 元)或收款賬戶;

- 合同文件傳輸時,篡改條款(如修改價格、期限);

- 傳感器數據被篡改(如工業系統中,溫度、壓力數據被修改,導致設備誤操作)。

-

發送方在發送數據前,先用哈希算法(如 H = SHA256(D))對數據計算一個固定長度的“摘要值”(就是關聯數據)。這個摘要和原數據一起發給接收方。

-

接收方收到后,再對接收到的數據重新計算摘要,與發送方發來的摘要對比:

-

一致 → 數據完整

-

不一致 → 數據被篡改

-

-

缺點:只用哈希不能防止攻擊者篡改數據并同時重新生成摘要,所以還需要對關聯數據加鹽【加隨機干擾】之后再加密【形成私鑰】

????????這里也可以用散列函數【不可逆的】對關聯數據進行散列加密,這時候就不用加鹽了,因為不可逆,無法被破解。無法根據y反推x。

(3)攔截

阻止信息正常傳輸,使發送方的內容無法到達接收方,或延遲到達。

- 網絡攻擊中的 “拒絕服務(DoS)”,通過大量無效請求堵塞服務器,導致合法用戶無法訪問;

- 攔截驗證碼短信,使用戶無法完成登錄或支付驗證;

- 物理攔截快遞中的文件、設備,導致信息傳遞中斷。

? ? ? ? 解決方法:采用 TLS/SSL 等加密協議,保證數據在傳輸過程中不可被竊聽和篡改。即使被攔截,攻擊者也無法讀取內容

(4)拷貝/復制

復制合法的信息或操作請求,重復發送或使用,導致系統重復執行同一操作。

- 支付場景中,攻擊者復制用戶的 “轉賬 1 萬元” 請求,重復發送 1 萬次,導致系統執行 1 萬次轉賬(即用戶提到的 “1 萬次拷貝變成 1 億元”);

- 復制登錄憑證(如 Cookie、Token),重復登錄用戶賬戶;

- 復制門禁卡數據,多次刷開大門。

解決方法?

使用唯一標識和防重放機制

-

給每條請求加上唯一的隨機數(nonce)、時間戳或序列號。

-

服務器驗證請求的唯一性,拒絕重復請求。

消息認證碼(MAC)或數字簽名

-

對請求內容簽名,保證請求來源真實且內容未被篡改。

-

防止偽造和重放。

)

實戰指南)

![week1-[一維數組]傳送](http://pic.xiahunao.cn/week1-[一維數組]傳送)

![[ HTML 前端 ] 語法介紹和HBuilderX安裝](http://pic.xiahunao.cn/[ HTML 前端 ] 語法介紹和HBuilderX安裝)

簡單腳本匯總 (一))

)