端口隔離技術

產生的背景

1.以太交換網絡中為了實現報文之間的二層隔離,用戶通常將不同的端口加入不同的VLAN,實現二層廣播域的隔離。

2.大型網絡中,業務需求種類繁多,只通過VLAN實現二層隔離,會浪費有限的VLAN資源

端口隔離技術概述

采用端口隔離功能,可以實現同一VLAN內端口之間的隔離。用戶只需要將端口加入到隔離組中,就可以實現隔離組內端口之間二層數據的隔離。端口隔離功能為用戶提供了更安全、更靈活的組網方案。

實驗

要求PC1與PC2同在一個VLAN里面但是不互通

基礎配置:實現PC1與PC2互通

R1:

interface GigabitEthernet0/0/0

ip address 192.168.5.1 255.255.255.0 SW1:

interface GigabitEthernet0/0/1port link-type accessport default vlan 5interface GigabitEthernet0/0/2port link-type accessport default vlan 5interface GigabitEthernet0/0/3port link-type accessport default vlan 5開啟端口隔離功能:實現同一個VLAN里面的PC也不能互通

(只有在同一個端口隔離組里面的端口,它們之間才可以隔離開)

SW1:

interface GigabitEthernet0/0/2port-isolate enable group 1interface GigabitEthernet0/0/3port-isolate enable group 1端口安全技術

產生的背景

1.企業要求接入層交換機上每個連接終端設備的接口均只允許一臺PC接入網絡(限制MAC地址接入數量)。如果有員工試圖在某個接口下級聯一臺小交換機或集線器從而擴展上網接口,那么這種行為應該被發現或被禁止

2.另一些企業還可能會要求只有MAC地址為可信任的終端發送的數據幀才允許被交換機轉發到上層網絡,員工不能私自更換位置(變更交換機的接入端口)

3.通過交換機的端口安全(port secuioty)特性可以解決這些問題

端口安全概述

1.通過在交換機的特定接口上部署端口安全,可以限制接口的MAC地址學習數量,并且配置出現超限時的懲罰措施

2.端口安全通過將接口學習到的動態MAC地址轉換為安全MAC地址(包括安全動態MAC,安全靜態MAC和Sticky MAC),阻止非法用戶通過本接口的交換機通信,從而增強設備的安全性。

MAC地址漂移

概述

1.MAC地址漂移是指交換機上一個VLAN內有兩個端口學習到同一個MAC地址后學習到的MAC地址表項覆蓋原MAC地址表項的現象。

2.當一個MAC地址在兩個端口之間頻繁發生遷移時,即會產生MAC地址漂移現象

3.正常情況下,網絡中不會在短時間內出現大量MAC地址漂移的情況。出現這種現象一般都意味著網絡中存在環路,或者存在網絡攻擊行為。

防止MAC地址漂移

如果是環路引起MAC地址漂移,治本的方法是部署防環技術,例如STP,消除二層環路。如果由于網絡攻擊等其他原因引起,則可能使用如下MAC地址防漂移特性

1.配置接口MAC地址學習優先級

當MAC地址在交換機的兩個接口之間發生漂移時,可以將其中一個接口的MAC地址學習優先級提高。高優先級的接口學習到的MAC地址表項將覆蓋低優先級接口學習到的MAC地址表項。

2.配置不允許相同優先級接口MAC地址漂移

當偽造網絡設備所連接口的MAC地址優先級與安全的網絡設備相同時,后學習到的偽造網絡設備MAC地址表項不會覆蓋之前正確的表項。

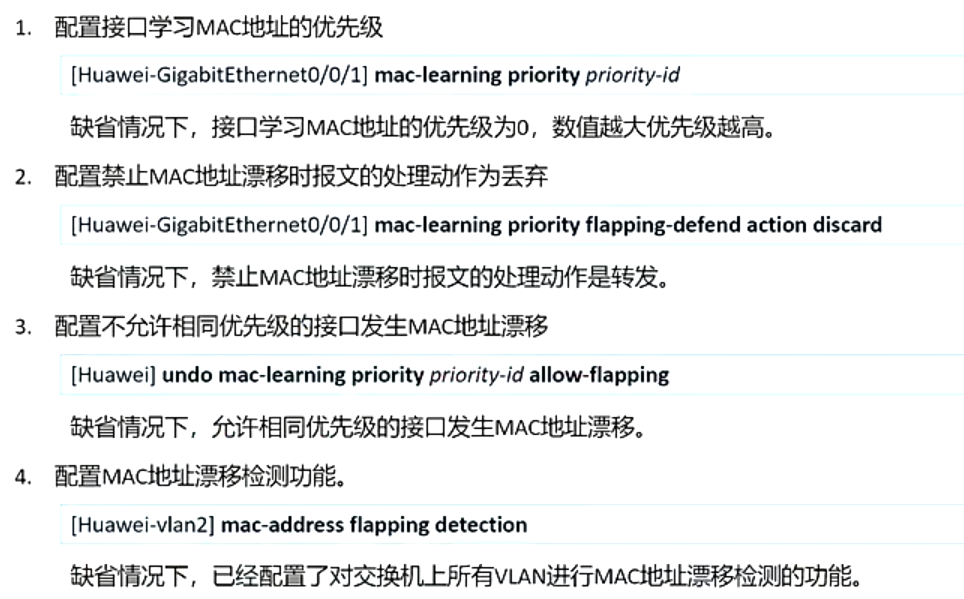

MAC地址漂移配置命令

流量抑制

概述

網絡中存在的問題:

正常情況下,當設備某個二層以太接口收到廣播、未知組播或未知單播報文時,會向同一VLAN內其他二層以太接口轉發這些報文,從而導致流量泛洪,降低設備轉發性能。

當設備某個以太接口收到已知組播或已知單播報文時,如果某種報文流量過大則可能會對設備造成沖擊,影響其他業務的正常處理

可用的解決方案:

流量抑制可以通過配置閾值來限制廣播、未知組播、未知單播、已知組播和已知單播報文的速率,防止廣播、未知組播報文和未知單播報文產生流量泛洪,阻止已知組播報文和已知單播報文的大流量沖擊。

流量抑制工作原理

1.在接口入方向上,設備支持對廣播、未知組播、未知單播、已知組播和已知單播報文按百分比、包速率和比特速率進行流量抑制。設備監控接口下的各類報文速率并和配置的閾值相比較,當入口流量超過配置的閾值時,設備會丟棄超額的流量。

2.在VLAN視圖下,設備支持對廣播報文按比特速率進行流量抑制。設備監控同一VLAN內廣播報文的速率并和配置的閾值相比較,當VLAN內流量超過配置的閾值時,設備會丟棄超額的流量。

配置命令

)

)

)