Docker架構深度解析:從核心概念到企業級實踐

- 一、Docker架構全景圖

- 1.1 整體架構示意圖

- 二、核心組件深度解析

- 2.1 Docker Daemon工作機制

- 三、鏡像與容器原理

- 3.1 鏡像分層結構

- 3.2 容器生命周期

- 四、網絡架構詳解

- 4.1 網絡模式對比

- 4.2 Bridge網絡實現原理

- 五、存儲架構與實踐

- 5.1 存儲驅動對比

- 5.2 數據卷使用模式

- 六、企業級實踐方案

- 6.1 高可用架構設計

- 七、安全最佳實踐

- 7.1 安全防護體系

- 八、性能調優指南

- 8.1 容器啟動優化

- 九、監控與排錯

- 9.1 故障排查流程

- 十、未來發展趨勢

- 10.1 容器技術演進

- 總結與展望

| 🌺The Begin🌺點點關注,收藏不迷路🌺 |

一、Docker架構全景圖

1.1 整體架構示意圖

架構說明:

Docker采用經典的客戶端-服務器架構設計,主要分為三個層次:

- 客戶端層:Docker CLI作為用戶交互接口

- 服務端層:Docker Daemon為核心引擎,包含多個子系統

- 基礎設施層:依賴Linux內核功能實現容器化

各組件協同工作流程:

- 用戶通過CLI發送命令

- Daemon接收并解析請求

- 調用相應子系統執行操作

- 通過內核功能實現容器隔離

二、核心組件深度解析

2.1 Docker Daemon工作機制

關鍵模塊功能:

| 模塊名稱 | 主要職責 | 關鍵技術 |

|---|---|---|

| API Server | 接收和處理REST請求 | HTTP協議棧, 路由分發 |

| Image Manager | 鏡像生命周期管理 | 分層存儲, 內容尋址 |

| Container Manager | 容器創建/啟動/監控 | cgroups, namespaces |

| Network Manager | 網絡配置和連接管理 | iptables, 虛擬網絡設備 |

| Volume Manager | 持久化數據管理 | 文件系統掛載, 驅動插件 |

典型工作流程示例:

# 用戶執行容器啟動命令

docker run -d -p 8080:80 nginx# 內部處理流程

1. CLI發送POST /containers/create

2. Daemon檢查本地nginx鏡像

3. 若不存在則從Registry拉取

4. 創建容器并分配資源

5. 配置網絡端口映射

6. 啟動容器進程

三、鏡像與容器原理

3.1 鏡像分層結構

分層特點:

- 寫時復制(CoW):多個容器共享相同鏡像層,修改時創建新層

- 層級緩存:構建時可復用已存在的層

- 大小優化:合理分層可減小最終鏡像體積

最佳實踐:

# 優化后的Dockerfile示例

FROM alpine:3.14 AS builder

RUN apk add --no-cache build-base && \make buildFROM alpine:3.14

COPY --from=builder /app/bin /usr/local/bin

CMD ["/usr/local/bin/myapp"]

3.2 容器生命周期

狀態轉換說明:

- Created:容器已創建但未啟動

- Running:容器正在運行主進程

- Paused:凍結容器內所有進程

- Stopped:終止容器內主進程

四、網絡架構詳解

4.1 網絡模式對比

模式選擇指南:

| 模式 | 命令參數 | 適用場景 | 性能特點 |

|---|---|---|---|

| Bridge | –network bridge | 默認單機容器網絡 | 中等NAT開銷 |

| Host | –network host | 高性能網絡應用 | 接近原生性能 |

| Overlay | –network overlay | 跨主機容器通信 | VXLAN封裝開銷 |

| Macvlan | –network macvlan | 需要真實MAC地址 | 高性能直連 |

4.2 Bridge網絡實現原理

關鍵配置:

# 查看網絡配置

docker network inspect bridge# 自定義網橋創建

docker network create \--driver bridge \--subnet 172.28.0.0/16 \--gateway 172.28.0.1 \my-bridge

五、存儲架構與實踐

5.1 存儲驅動對比

生產環境建議:

- Linux首選

overlay2驅動 - 避免使用已棄用的

aufs驅動 - CentOS/RHEL可使用

devicemapper(direct-lvm模式)

5.2 數據卷使用模式

flowchart LRHost[/host/path] -->|綁定掛載| Container[/container/path]Volume[my_volume] -->|命名卷| Container2[/data]NFS[/nfs/share] -->|網絡存儲| Container3[/mnt]

最佳實踐:

# 創建管理卷

docker volume create app-data# 使用卷啟動容器

docker run -d \--name mysql \-v app-data:/var/lib/mysql \mysql:5.7# 備份卷數據

docker run --rm \-v app-data:/source \-v $(pwd):/backup \alpine tar czf /backup/mysql-backup.tar.gz -C /source .

六、企業級實踐方案

6.1 高可用架構設計

關鍵配置:

# 初始化Swarm集群

docker swarm init --advertise-addr <MANAGER-IP># 部署服務

docker service create \--name web \--replicas 3 \--publish published=8080,target=80 \nginx:latest# 監控服務狀態

docker service ps web

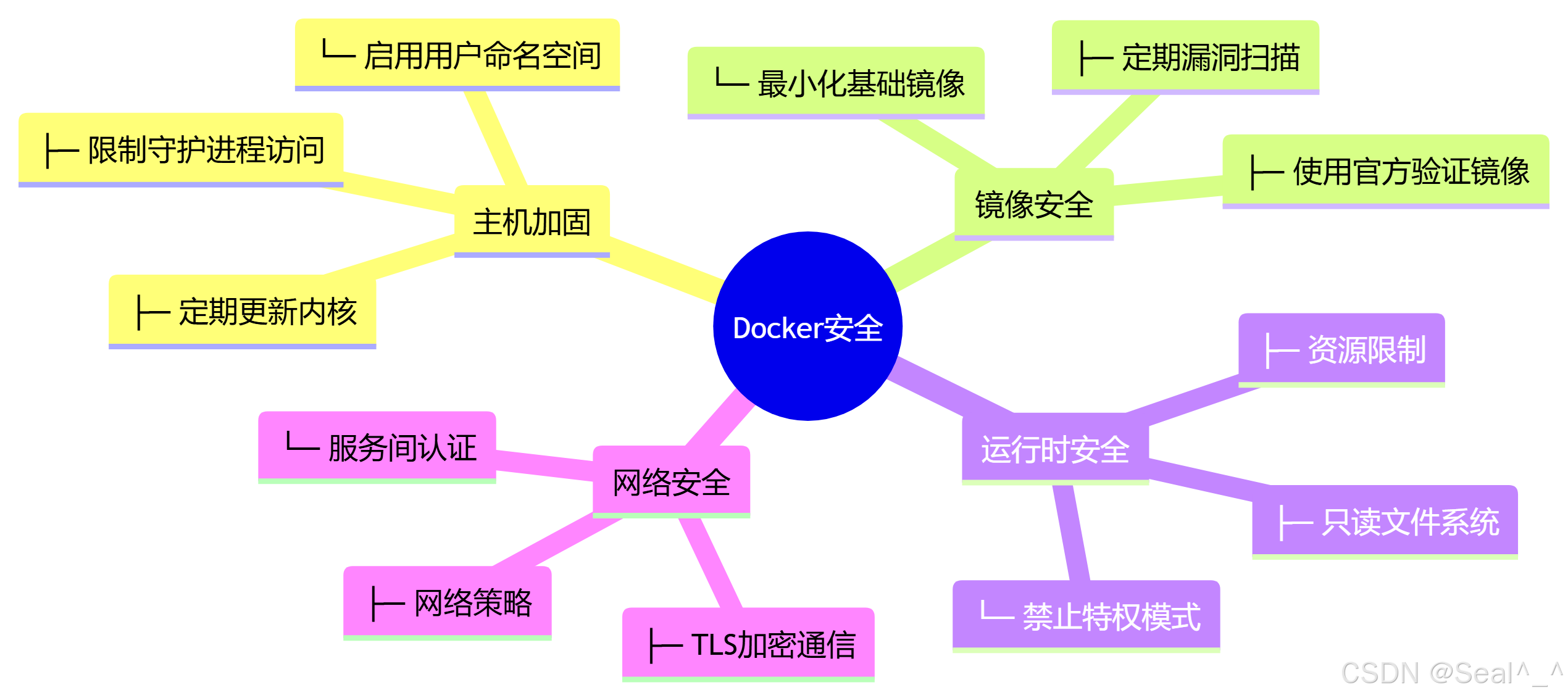

七、安全最佳實踐

7.1 安全防護體系

加固措施示例:

# 運行非特權容器

docker run --cap-drop ALL --cap-add NET_BIND_SERVICE nginx# 啟用資源限制

docker run -d \--memory=512m \--cpus=1.5 \--pids-limit=100 \my-app# 啟用只讀文件系統

docker run --read-only -v /tmp:/tmp alpine

八、性能調優指南

8.1 容器啟動優化

優化策略:

- 預熱鏡像:提前拉取所需鏡像

- 精簡鏡像:減小鏡像下載和解壓時間

- 禁用TTY:非交互式容器使用

-T選項 - 使用快速存儲:SSD存儲加速IO操作

九、監控與排錯

9.1 故障排查流程

常用診斷命令:

# 查看容器日志

docker logs --tail 100 -f <container># 檢查容器配置

docker inspect <container># 監控資源使用

docker stats <container># 進入故障容器

docker exec -it <container> sh

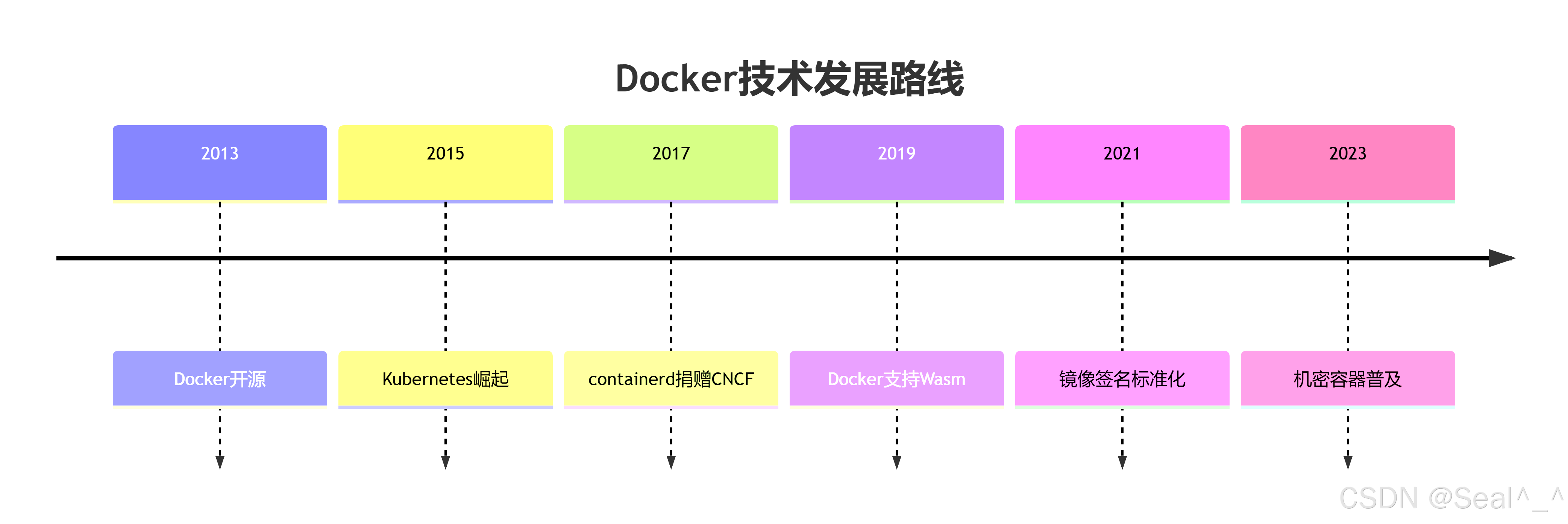

十、未來發展趨勢

10.1 容器技術演進

新興技術方向:

- Wasm容器:輕量級、跨平臺容器方案

- 機密容器:基于硬件的運行時保護

- eBPF技術:增強容器可觀測性

- 服務網格:精細化流量管理

總結與展望

通過本文的深度解析,我們系統性地梳理了Docker架構的各個關鍵組件和工作原理。現代云原生體系下,Docker仍然是容器技術的基石,但呈現出以下發展趨勢:

- 模塊化:容器運行時(containerd)、鏡像構建(buildkit)等組件逐漸獨立

- 標準化:OCI標準推動行業兼容性

- 安全強化:從內核級隔離到硬件加密的全棧安全

- 性能優化:更快的啟動速度和更低的資源開銷

對于不同角色的實踐建議:

| 角色 | 重點方向 | 關鍵技能 |

|---|---|---|

| 開發者 | 容器化應用開發 | Dockerfile優化, 微服務設計 |

| 運維工程師 | 集群管理和監控 | Swarm/K8s, 性能調優 |

| 安全工程師 | 容器安全加固 | 漏洞掃描, 策略管理 |

| 架構師 | 云原生架構設計 | 服務網格, 混合云部署 |

希望本文能幫助讀者深入理解Docker架構,在實際工作中更好地運用容器技術。建議結合官方文檔和實際項目進行動手實踐,以鞏固所學知識。

| 🌺The End🌺點點關注,收藏不迷路🌺 |

)

)

)

有什么區別,為什么有的地方不建議使用timestamp)