EC2 遠程連接方案對比

遠程訪問 Amazon EC2 實例主要有以下四種方式:

- Secure Shell (SSH) 遠程訪問

- AWS Systems Manager 會話管理器

- 適用于 Linux 實例的 EC2 Serial Console

- Amazon EC2 Instance Connect

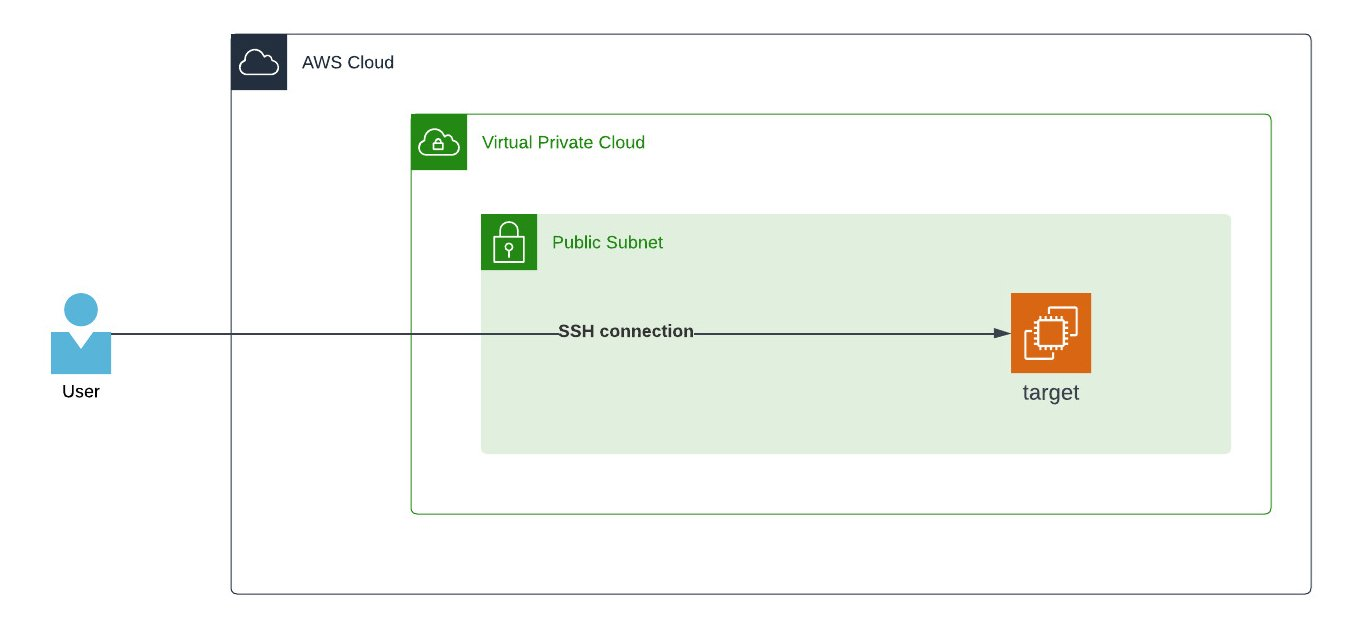

SSH 遠程訪問

SSH(Secure Shell)廣泛應用于遠程服務器管理和文件傳輸,作為傳統且最常用的連接方式,它通過非對稱加密技術確保通信安全,使用密鑰對(如 .pem文件)進行身份驗證。

SSH的優化實踐:

1. 密鑰管理:告別id_rsa的野蠻生長

-

痛點:密鑰泄露、多人共用同一密鑰。

-

解決方案:

# 生成ED25519密鑰(比RSA更安全)

ssh-keygen -t ed25519 -f ~/.ssh/ec2-prod-key -C "admin@2024"# 密鑰權限加固

chmod 400 ~/.ssh/ec2-prod-key

-

進階:使用AWS Secrets Manager自動輪換密鑰。

2. 端口安全:隱藏你的“入口”

-

修改默認SSH端口(示例):

# /etc/ssh/sshd_config

Port 59222?

-

安全組配置:僅允許企業IP或VPN網段訪問(通過CIDR限制)。

3. 堡壘機架構:跳板機的正確姿勢

-

拓撲:

公網用戶 -> 堡壘機(公有子網) -> 私有EC2實例 -

優勢:減少暴露面,集中審計日志。

三、AWS原生方案:向零信任演進

1. Session Manager(系統管理器)

-

原理:無需開放端口,通過SSM Agent建立加密通道。

-

配置步驟:

-

為EC2附加AmazonSSMManagedInstanceCore?IAM角色。

-

通過控制臺或CLI啟動會話:

-

aws ssm start-session --target i-1234567890abcdef0?

-

審計:會話日志自動保存至S3/CloudWatch。

2. EC2 Instance Connect

-

場景:臨時訪問(如緊急故障排查)。

-

優勢:臨時密鑰有效期60秒,通過瀏覽器直接連接。

-

權限控制:

{

? "Effect": "Allow",

? "Action": "ec2-instance-connect:SendSSHPublicKey",

? "Resource": "arn:aws:ec2:region:account:instance/*",

? "Condition": {"StringEquals": {"aws:RequestedRegion": "ap-east-1"}}

}?

四、網絡層加固:縱深防御

1. 安全組 vs. NACL

-

安全組(推薦):狀態化規則,支持精細化實例級控制。

-

NACL:無狀態,用于子網級粗粒度過濾。

2. VPN與專線方案

-

Site-to-Site VPN:通過VPC虛擬網關連接企業數據中心。

-

Direct Connect:物理專線保障低延遲與高安全性。

五、監控與應急響應

1. 實時告警配置

-

場景:檢測暴力破解攻擊。

-

CloudWatch警報規則:

aws cloudwatch put-metric-alarm \

? --alarm-name "SSH-Bruteforce-Attempt" \

? --metric-name "FailedSSHAttempts" \

? --namespace "AWS/EC2" \

? --statistic Sum \

? --period 300 \

? --threshold 10 \

? --comparison-operator GreaterThanThreshold?

2. 自動化封禁IP

-

結合AWS Lambda + WAF自動屏蔽惡意IP。

六、總結:安全是一種持續實踐

-

初級團隊:從Session Manager起步,減少人為配置錯誤。

-

中大型企業:組合使用堡壘機+VPC流量鏡像+安全審計。

-

未來趨勢:基于AI的異常行為分析(如AWS GuardDuty)。

)

示例)

)

:深入剖析Qwen3模型架構)

)

![ERROR: Could not install packages due to an OSError: [WinError 5] 拒絕訪問](http://pic.xiahunao.cn/ERROR: Could not install packages due to an OSError: [WinError 5] 拒絕訪問)