登錄功能實現深度解析:從會話管理到安全校驗全流程指南

大家好,我是凱哥Java

本文標簽:登錄驗證流程、過濾器與攔截器、安全防護措施

簡介

本文深入探討了從登錄功能實現到會話管理和安全校驗的全流程,包括參數校驗、身份驗證、令牌生成和存儲等關鍵步驟。通過比較主流的會話技術(如Cookie、Session和JWT),并詳細講解過濾器與攔截器的區別及其應用場景,提供了構建高性能、高安全性Web應用的具體指導。

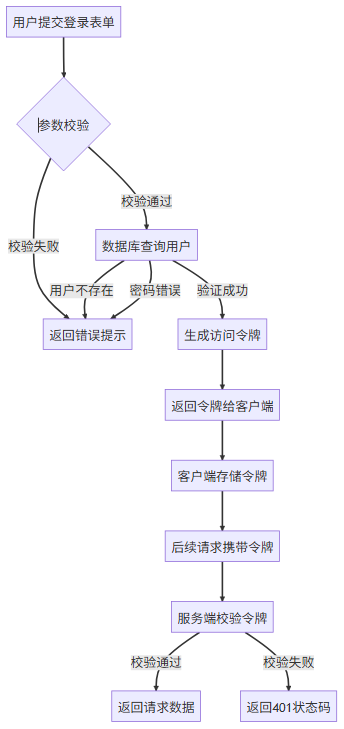

一、登錄功能核心實現流程

1.1 登錄流程圖解

1.2 關鍵實現步驟

參數校驗層:驗證用戶名/郵箱格式、密碼強度

身份驗證層:數據庫查詢+密碼哈希比對

令牌生成層:使用JWT生成訪問令牌和刷新令牌

令牌存儲層:Redis緩存令牌實現快速驗證

安全傳輸層:HTTPS+HttpOnly Cookie保障傳輸安全

二、會話跟蹤技術深度對比

2.1 主流會話技術對比

| 技術類型 | Cookie | Session | JWT |

|---|---|---|---|

| 存儲位置 | 客戶端 | 服務端 | 客戶端 |

| 安全性 | 較低 | 較高 | 較高(需HTTPS) |

| 擴展性 | 單域限制 | 集群部署需同步 | 天然支持分布式 |

| 性能開銷 | 低 | 中等 | 低 |

| 典型應用場景 | 簡單狀態保持 | 傳統Web應用 | 前后端分離/移動端 |

2.2 JWT令牌技術詳解

令牌結構示例:

// Header

{

? "alg": "HS256",

? "typ": "JWT"

}

// Payload

{

? "sub": "1234567890",

? "name": "John Doe",

? "iat": 1516239022,

? "exp": 1516242622

}

// Signature

HMACSHA256(

? base64UrlEncode(header) + "." +

? base64UrlEncode(payload),

? secret)

Java生成JWT示例:

public String generateToken(UserDetails userDetails) {

? ? Map<String, Object> claims = new HashMap<>();

? ? claims.put("roles", userDetails.getAuthorities());

? ??

? ? return Jwts.builder()

? ? ? ? .setClaims(claims)

? ? ? ? .setSubject(userDetails.getUsername())

? ? ? ? .setIssuedAt(new Date(System.currentTimeMillis()))

? ? ? ? .setExpiration(new Date(System.currentTimeMillis() + 3600 * 1000))

? ? ? ? .signWith(SignatureAlgorithm.HS256, secretKey)

? ? ? ? .compact();

}

三、安全校驗實現方案

3.1 過濾器(Filter)實現方案

public class JwtFilter implements Filter {

? ? @Override

? ? public void doFilter(ServletRequest req, ServletResponse res, FilterChain chain)?

? ? ? ? throws IOException, ServletException {

? ? ? ??

? ? ? ? HttpServletRequest request = (HttpServletRequest) req;

? ? ? ? String token = resolveToken(request);

? ? ? ??

? ? ? ? if (StringUtils.hasText(token) && validateToken(token)) {

? ? ? ? ? ? Authentication auth = parseAuthentication(token);

? ? ? ? ? ? SecurityContextHolder.getContext().setAuthentication(auth);

? ? ? ? }

? ? ? ??

? ? ? ? chain.doFilter(req, res);

? ? }

? ? private String resolveToken(HttpServletRequest request) {

? ? ? ? String bearerToken = request.getHeader("Authorization");

? ? ? ? if (StringUtils.hasText(bearerToken) && bearerToken.startsWith("Bearer ")) {

? ? ? ? ? ? return bearerToken.substring(7);

? ? ? ? }

? ? ? ? return null;

? ? }

}

3.2 攔截器(Interceptor)實現方案

public class JwtInterceptor implements HandlerInterceptor {

? ??

? ? @Override

? ? public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler)?

? ? ? ? throws Exception {

? ? ? ??

? ? ? ? if (!(handler instanceof HandlerMethod)) return true;

? ? ? ? String token = getTokenFromRequest(request);

? ? ? ? if (token == null || !jwtProvider.validateToken(token)) {

? ? ? ? ? ? throw new AuthenticationException("Invalid JWT token");

? ? ? ? }

? ? ? ??

? ? ? ? setAuthentication(token);

? ? ? ? return true;

? ? }

? ? private String getTokenFromRequest(HttpServletRequest request) {

? ? ? ? // 從Cookie或Header獲取令牌

? ? }

}

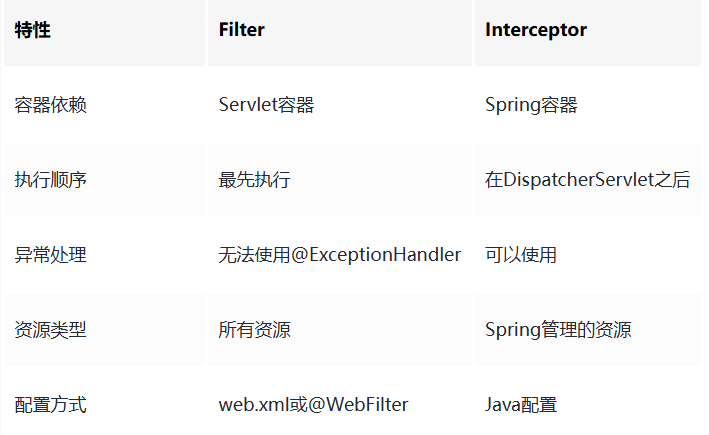

3.3 過濾器與攔截器對比

四、全局異常處理機制

4.1 異常處理類實現

@RestControllerAdvice

public class GlobalExceptionHandler {

? ??

? ? @ExceptionHandler(AuthenticationException.class)

? ? public ResponseEntity<ErrorResponse> handleAuthException(AuthenticationException ex) {

? ? ? ? ErrorResponse error = new ErrorResponse();

? ? ? ? error.setStatus(HttpStatus.UNAUTHORIZED.value());

? ? ? ? error.setMessage("Authentication failed: " + ex.getMessage());

? ? ? ? error.setTimestamp(LocalDateTime.now());

? ? ? ? return new ResponseEntity<>(error, HttpStatus.UNAUTHORIZED);

? ? }

? ? @ExceptionHandler(AccessDeniedException.class)

? ? public ResponseEntity<ErrorResponse> handleAccessDenied(AccessDeniedException ex) {

? ? ? ? ErrorResponse error = new ErrorResponse();

? ? ? ? error.setStatus(HttpStatus.FORBIDDEN.value());

? ? ? ? error.setMessage("Access denied: " + ex.getMessage());

? ? ? ? return new ResponseEntity<>(error, HttpStatus.FORBIDDEN);

? ? }

}

4.2 錯誤響應DTO

@Data

@AllArgsConstructor

@NoArgsConstructor

public class ErrorResponse {

? ? private int status;

? ? private String message;

? ? private LocalDateTime timestamp;

? ? private String path;

? ??

? ? public ErrorResponse(HttpStatus status, String message, String path) {

? ? ? ? this.status = status.value();

? ? ? ? this.message = message;

? ? ? ? this.timestamp = LocalDateTime.now();

? ? ? ? this.path = path;

? ? }

}

五、安全增強最佳實踐

5.1 令牌刷新機制

public TokenPair refreshToken(String refreshToken) {

? ? if (!validateRefreshToken(refreshToken)) {

? ? ? ? throw new InvalidTokenException("Invalid refresh token");

? ? }

? ??

? ? String username = parseUsername(refreshToken);

? ? UserDetails user = userService.loadUserByUsername(username);

? ??

? ? String newAccessToken = generateAccessToken(user);

? ? String newRefreshToken = generateRefreshToken(user);

? ??

? ? redisTemplate.delete(refreshToken);

? ? redisTemplate.opsForValue().set(newRefreshToken, username, REFRESH_EXPIRE);

? ??

? ? return new TokenPair(newAccessToken, newRefreshToken);

}

5.2 并發登錄控制

public void handleConcurrentLogin(String username, String newSessionId) {

? ? String oldSession = redisTemplate.opsForValue().get("user:" + username);

? ? if (StringUtils.hasText(oldSession)) {

? ? ? ? // 1. 發送下線通知

? ? ? ? messagingTemplate.convertAndSendToUser(oldSession, "/queue/logout", "forced_logout");

? ? ? ? // 2. 清除舊令牌

? ? ? ? redisTemplate.delete(oldSession);

? ? }

? ? // 3. 存儲新會話

? ? redisTemplate.opsForValue().set("user:" + username, newSessionId);

}

六、性能優化方案

6.1 令牌驗證優化

public boolean validateToken(String token) {

? ? // 先檢查黑名單

? ? if (redisTemplate.hasKey("token:blacklist:" + token)) {

? ? ? ? return false;

? ? }

? ??

? ? // 快速過期檢查

? ? if (Jwts.parser().parseClaimsJws(token).getBody().getExpiration().before(new Date())) {

? ? ? ? return false;

? ? }

? ??

? ? // 詳細驗證

? ? try {

? ? ? ? Jwts.parser().setSigningKey(secretKey).parseClaimsJws(token);

? ? ? ? return true;

? ? } catch (JwtException e) {

? ? ? ? return false;

? ? }

}

6.2 緩存策略設計

@Cacheable(value = "userDetails", key = "#username")

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

? ? User user = userRepository.findByUsername(username)

? ? ? ? .orElseThrow(() -> new UsernameNotFoundException("User not found"));

? ??

? ? return new CustomUserDetails(

? ? ? ? user.getUsername(),

? ? ? ? user.getPassword(),

? ? ? ? getAuthorities(user.getRoles())

? ? );

}

@CacheEvict(value = "userDetails", key = "#user.username")

public void updateUser(User user) {

? ? userRepository.save(user);

}

七、安全防護措施

7.1 常見攻擊防護

7.2 安全頭配置

@Configuration

public class SecurityHeaderConfig implements WebMvcConfigurer {

? ??

? ? @Override

? ? public void addCorsMappings(CorsRegistry registry) {

? ? ? ? registry.addMapping("/**")

? ? ? ? ? ? .allowedOrigins("https://yourdomain.com")

? ? ? ? ? ? .allowedMethods("GET", "POST")

? ? ? ? ? ? .allowCredentials(true);

? ? }

? ? @Bean

? ? public FilterRegistrationBean<HeaderFilter> securityHeadersFilter() {

? ? ? ? FilterRegistrationBean<HeaderFilter> registration = new FilterRegistrationBean<>();

? ? ? ? registration.setFilter(new HeaderFilter());

? ? ? ? registration.addUrlPatterns("/*");

? ? ? ? return registration;

? ? }

? ? private static class HeaderFilter extends OncePerRequestFilter {

? ? ? ? @Override

? ? ? ? protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response,?

? ? ? ? ? ? FilterChain filterChain) throws ServletException, IOException {

? ? ? ? ? ??

? ? ? ? ? ? response.setHeader("X-Content-Type-Options", "nosniff");

? ? ? ? ? ? response.setHeader("X-Frame-Options", "DENY");

? ? ? ? ? ? response.setHeader("X-XSS-Protection", "1; mode=block");

? ? ? ? ? ? response.setHeader("Content-Security-Policy", "default-src 'self'");

? ? ? ? ? ??

? ? ? ? ? ? filterChain.doFilter(request, response);

? ? ? ? }

? ? }

}

八、監控與日志

8.1 登錄審計日志

@Aspect

@Component

public class LoginAuditAspect {

? ??

? ? @Autowired

? ? private AuditLogService auditLogService;

? ? @AfterReturning(pointcut = "execution(* AuthController.login(..))", returning = "result")

? ? public void logSuccessLogin(JoinPoint joinPoint, Object result) {

? ? ? ? Object[] args = joinPoint.getArgs();

? ? ? ? String username = (String) args[0];

? ? ? ? auditLogService.log(username, "LOGIN_SUCCESS", "User logged in successfully");

? ? }

? ? @AfterThrowing(pointcut = "execution(* AuthController.login(..))", throwing = "ex")

? ? public void logFailedLogin(JoinPoint joinPoint, Exception ex) {

? ? ? ? Object[] args = joinPoint.getArgs();

? ? ? ? String username = (String) args[0];

? ? ? ? auditLogService.log(username, "LOGIN_FAILED", ex.getMessage());

? ? }

}

8.2 監控指標

@Configuration

public class SecurityMetricsConfig {

? ? @Bean

? ? public MeterRegistryCustomizer<MeterRegistry> metricsCommonTags() {

? ? ? ? return registry -> registry.config().commonTags(

? ? ? ? ? ? "application", "auth-service",

? ? ? ? ? ? "region", System.getenv("REGION")

? ? ? ? );

? ? }

? ? @Bean

? ? public TimedAspect timedAspect(MeterRegistry registry) {

? ? ? ? return new TimedAspect(registry);

? ? }

? ? @Bean

? ? public Counter loginAttemptCounter(MeterRegistry registry) {

? ? ? ? return Counter.builder("auth.login.attempts")

? ? ? ? ? ? .description("Total login attempts")

? ? ? ? ? ? .register(registry);

? ? }

}

九、總結與選型建議

9.1 技術選型矩陣

9.2 性能優化checklist

啟用JWT壓縮(特別是包含大量claims時)

使用非對稱加密算法(RS256)替代HS256

實現令牌黑名單的自動過期清理

配置合理的會話超時時間

啟用HTTP/2提升傳輸效率

使用CDN加速靜態資源訪問

通過本文的詳細實現方案,大家可以構建出更加安全可靠、高性能的登錄認證系統。建議根據實際業務需求選擇合適的會話管理方案,并持續監控系統安全指標。

JWT令牌生成指南

Redis在會話管理中的作用

Spring Security過濾器配置

Web應用常見攻擊防御策略

基于OAuth2的微服務認證

作者:凱哥Java

日期:2025年07月17日

標簽:登錄驗證流程、令牌管理與安全、會話跟蹤技術、過濾器與攔截器、安全防護措施

函數解析)

)

)