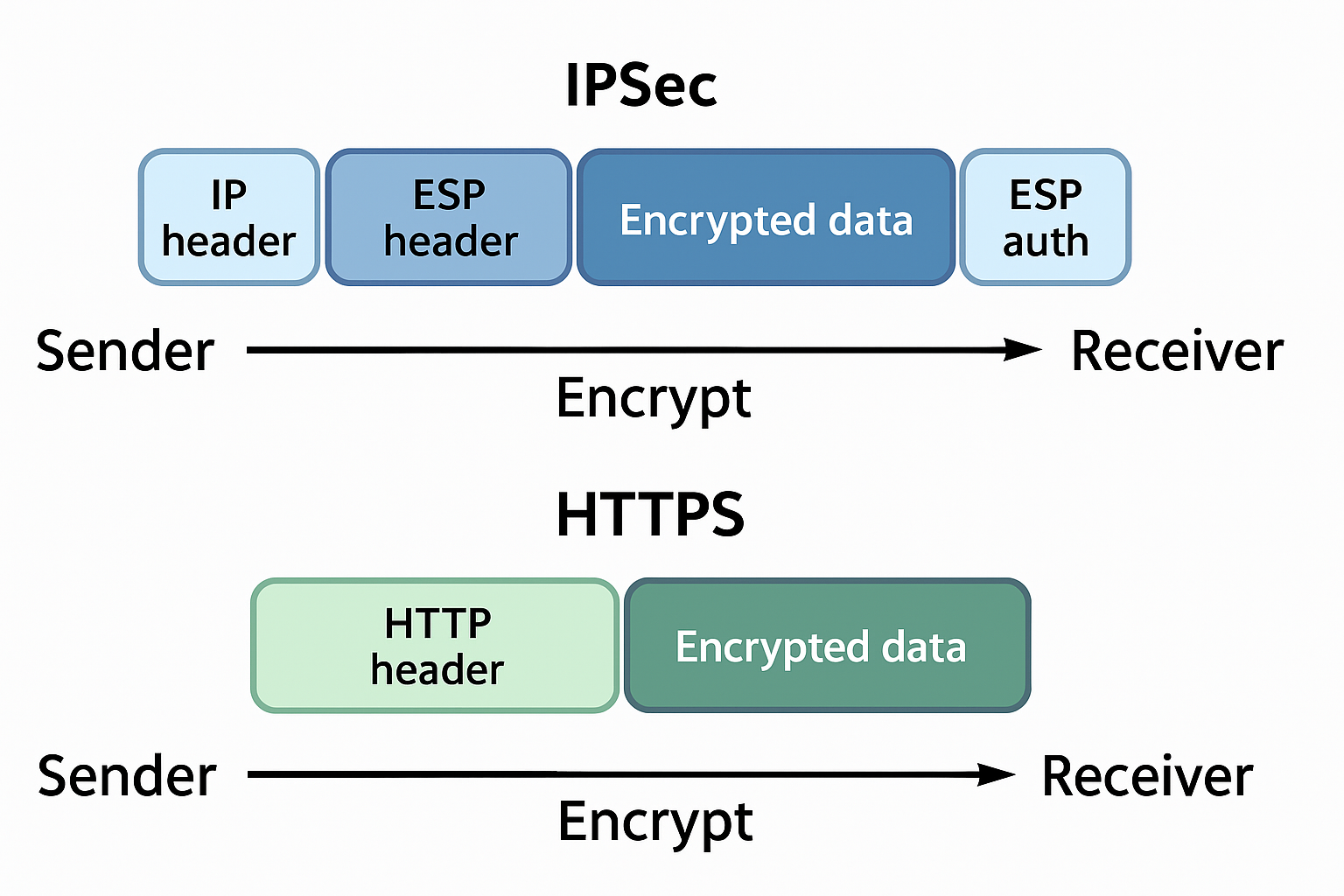

IPSec(Internet Protocol Security)是網絡層(OSI第3層)的加密協議,其核心機制和與HTTPS的區別如下:

🔒 ?一、IPSec的核心機制解析?

?1. 安全封裝結構?

┌──────────┬──────────────┬──────────────┬──────────────┐

│ IP頭部 │ AH/ESP頭部 │ 加密的IP包 │ 完整性校驗 │

└──────────┴──────────────┴──────────────┴──────────────┘- ?認證首部(AH)??:

- 提供數據完整性+源認證?(防篡改、防偽造)

- 計算范圍:?整個IP包?(含IP頭部)

- 算法:HMAC-MD5/HMAC-SHA1

- ?封裝安全載荷(ESP)??:

- 提供加密+完整性校驗?

- 加密范圍:?原始IP包載荷?(如TCP段)

- 算法:AES-256/ChaCha20(加密) + SHA-256(校驗)

?2. 工作模式對比?

| ?模式? | 傳輸模式(Transport Mode) | 隧道模式(Tunnel Mode) |

|---|---|---|

| ?封裝對象? | 僅加密原始IP包的載荷?(如TCP段) | 加密整個原始IP包?(含IP頭) |

| ?新IP頭? | 使用原始IP頭 | 添加新IP頭(YPN網關地址) |

| ?典型場景? | 主機到主機(如辦公電腦-服務器) | 網關到網關(如分支機構YPN) |

| ?安全強度? | 中(暴露原始IP) | 高(完全隱藏原始IP) |

?3. 抗攻擊能力?

- ?防竊聽?:

ESP加密使數據變為密文? → 即使被截獲也無法解讀(如AES-256需2256次暴力破解) - ?防篡改?:

AH/ESP的完整性校驗值(ICV)?? 可檢測任何數據修改 → 篡改包直接被丟棄 - ?防重放攻擊?:

序列號(Sequence Number) + 滑動窗口 → 拒絕重復包

? ?為何不擔心被盜取?:

加密算法強度(如AES-256) + 密鑰定期更新(IKEv2協議) → 理論不可破解

🌐 ?二、IPSec vs HTTPS:本質區別?

?1. 網絡層級與保護范圍?

| ?維度? | IPSec | HTTPS(TLS) |

|---|---|---|

| ?工作層級? | 網絡層(L3) | 應用層(L7) |

| ?保護對象? | ?整個IP包?(含TCP/UDP頭) | ?應用數據?(如HTTP報文) |

| ?可見性? | 隱藏原始IP和端口 | 暴露IP和端口(TCP連接可見) |

?2. 部署方式?

| ?特性? | IPSec | HTTPS |

|---|---|---|

| ?配置位置? | 操作系統內核/路由器固件 | 應用程序(瀏覽器/服務器軟件) |

| ?用戶感知? | 透明(無需應用改造) | 需應用層支持(如Web服務改443端口) |

| ?保護范圍? | ?所有上層協議?(TCP/UDP/ICMP) | 僅HTTPS流量 |

?3. 性能開銷?

| ?指標? | IPSec | HTTPS |

|---|---|---|

| ?加密位置? | 內核態(硬件加速) | 用戶態(CPU軟加密) |

| ?延遲影響? | 低(L3處理快) | 高(TLS握手需2-RTT) |

| ?適用場景? | 全流量加密(如SD-WAN) | Web應用/API加密 |

🔧 ?三、IPSec不擔心被盜取的技術支撐?

?1. 密鑰管理(IKEv2協議)??

- ?前向保密(PFS)??:每次會話生成臨時密鑰 → 即使主密鑰泄露也不影響歷史會話

- ?雙向認證?:支持證書/預共享密鑰(PSK)驗證對方身份

?2. 加密算法強度?

| ?攻擊類型? | IPSec防御措施 | 破解成本 |

|---|---|---|

| 暴力破解 | AES-256密鑰空間2256 | 需1038年(超宇宙壽命) |

| 量子計算威脅 | 遷移至抗量子算法(如AES-256+) | 當前量子計算機無法實用化 |

?3. 物理層防護?

- ?YPN隧道?:

原始數據在公網傳輸時始終被ESP加密 → 如同在加密管道中傳輸? - ?終端安全?:

私鑰存儲在硬件安全模塊(HSM) → 即使服務器被入侵也無法提取

?? ?四、IPSec的局限性及應對?

?1. NAT穿透問題?

- ?問題?:IPSec包加密后無法被NAT修改端口 → 連接失敗

- ?方案?:

- UDP封裝(ESP over UDP)

- NAT-T(NAT Traversal)自動檢測

?2. 防火墻兼容性?

- ?問題?:企業防火墻可能攔截IPSec(UDP 500/4500端口)

- ?方案?:

- 改用HTTPS YPN(TCP 443端口偽裝)

- 部署IPSec over TLS(雙層加密)

?3. 配置復雜性?

- ?對策?:

- 使用自動化工具(如StrongSwan腳本)

- 云服務商托管IPSec(如AWS YPN Gateway)

💎 ?總結:IPSec的核心價值?

- ?網絡層全加密?:

保護所有上層應用?(SSH/RDP/數據庫流量),無需改造業務系統。 - ?企業級擴展性?:

支持網關到網關的站點間YPN?(Site-to-Site YPN)。 - ?軍事級安全?:

結合IKEv2 + AES-256 + PFS → 達到金融/政府安全標準。

🌐 ?與HTTPS的定位差異?:

- ?IPSec?:構建網絡級加密管道?(適合企業內網互通)

- ?HTTPS?:保障單應用數據安全?(適合Web服務)

二者非替代關系,而是互補共存?(如:在IPSec隧道內運行HTTPS提供雙重加密)。

IPSec 隱藏原始IP和端口 那么在網絡鏈路中 怎么實現主機到主機的尋址呢?

在IPSec隧道模式下,雖然原始IP地址和端口被加密隱藏,但主機到主機的尋址依然能精準實現,其核心在于雙層IP頭部封裝與網關解密路由機制。以下是具體原理:

🔧 ?一、IPSec隧道模式的封裝結構?

?數據包封裝流程?

┌──────────────────┬──────────────────┬──────────────────┬──────────────────┐

│ 新IP頭部 │ IPSec頭部 │ 原始IP頭部 │ 加密的應用數據 │

│ (YPN網關地址) │ (ESP/AH) │ (真實主機地址) │ (TCP/UDP載荷) │

└──────────────────┴──────────────────┴──────────────────┴──────────────────┘?外層IP頭部?:

- 源地址 = ?發送方YPN網關公網IP?

- 目的地址 = ?接收方YPN網關公網IP?

- ?作用?:指導公網路由器完成跨網絡傳輸(如從

203.0.113.1到198.51.100.1)

?內層IP頭部?:

- 源地址 = ?真實發送主機IP?(如

10.1.1.100) - 目的地址 = ?真實接收主機IP?(如

10.2.2.200) - ?作用?:被加密保護,僅YPN網關可見

- 源地址 = ?真實發送主機IP?(如

🌐 ?二、主機尋址的完整流程?

?1. 發送端處理(主機A → YPN網關)??

?2. 公網路由(基于外層IP頭部)??

- 路由器僅檢查外層IP頭部? → 按標準IP路由轉發至

198.51.100.1 - ?全程不解析內層數據?(因ESP加密+認證)

?3. 接收端處理(YPN網關 → 主機B)??

? ?關鍵點?:

- 公網設備只看到YPN網關間的通信?(

203.0.113.1 ? 198.51.100.1)- 原始主機地址(

10.1.1.100 → 10.2.2.200)全程被加密保護

?? ?三、技術實現細節?

?1. 路由表配置(YPN網關)??

?發送端網關路由表?:

# 目標網絡 下一跳 接口 10.2.2.0/24 via YPN隧道 ipsec0- 所有發往

10.2.2.0/24的包 → 強制進入IPSec隧道封裝

- 所有發往

?接收端網關路由表?:

# 解密后包的目標網絡 → 直連內網 10.2.2.0/24 dev eth1

?2. 端口轉發(NAT穿透)??

- ?問題?:內網主機IP可能沖突(如多分支都有

10.1.1.100) - ?解決方案?:

- ?NAPT(網絡地址端口轉換)??:

YPN網關解密后修改內層包的源IP/端口(如10.1.1.100:80 → 192.168.1.100:1234) - ?策略路由?:

基于內層目的IP選擇轉發接口(如10.2.2.200對應VLAN 10)

- ?NAPT(網絡地址端口轉換)??:

?3. 動態路由協議支持?

- ?OSPF/BGP over IPSec?:

YPN網關間運行路由協議 → 自動學習對端內網網段# StrongSwan配置示例 connections {siteA-siteB {local_gateway = 203.0.113.1remote_gateway = 198.51.100.1children {net10-net20 {local_ts = 10.1.0.0/16 # 宣告本端網段remote_ts = 10.2.0.0/16 # 學習對端網段}}} }

🔒 ?四、安全性保障?

?1. 原始IP的隱匿性?

| ?攻擊者位置? | 可見信息 | 不可見信息 |

|---|---|---|

| 公網竊聽者 | 外層IP(YPN網關地址) | 內層IP、端口、應用數據 |

| 接收端內網黑客 | 內層IP(但需突破網關) | 發送端內網拓撲 |

?2. 抗中間人攻擊?

- ?IPSec身份綁定?:

預共享密鑰(PSK)或證書認證 → 確保YPN網關身份真實 - ?加密防篡改?:

AH頭部校驗整個包 → 修改外層IP即失效

💎 ?總結:尋址如何實現?

- ?外層IP導航?:

公網路由依賴未加密的外層IP頭部?(YPN網關地址)完成跨網絡尋址。 - ?內層IP精準投遞?:

YPN網關解密后,根據內層原始IP頭部?(真實主機地址)在局域網內精準轉發。 - ?端口級隔離?:

結合NAPT和策略路由 → 解決IP沖突及多主機復用問題。

🌐 ?類比理解?:

如同寄送機密文件——

- ?外層信封寫快遞站地址(YPN網關IP):郵遞員可見,確保跨城送達

- ?內層信封寫真實收件人(主機IP):僅快遞站拆封后可見,指導最后一公里配送

IPSec通過這種嵌套尋址,既保護了隱私,又實現了精準的主機到主機通信。

)

實踐:讓你的應用走向全球,多語言支持如此簡單!)

)

)

:掙脫連續空間的束縛 —— 單向鏈表詳解)