計算機組成原理

總線特點

?

?

考察總線特點,串行總線,一次只傳1bit,采用單條電纜,抗干擾能力強,傳輸距離較遠,成本低,但傳輸速度慢,延遲較高,不適用大規模數據傳輸

并行總線,同時傳輸多位數據,通常采用多根電纜來實現,高帶寬適用于大規模數據傳輸且延遲低,但成本較高且傳輸距離受限

進程狀態

考察進程狀態變換,

三種基本的狀態:

(1)運行態:占有CPU,并在CPU上運行

(2)就緒態:已經具備運行條件,但是由于沒有空閑的CPU,而暫時不能運行

(3)阻塞態:因為等待某一事件而暫時不能運行

還有其他狀態,如創建態,即程序開始運行時系統創建相關參數,還有終止態,指程序結束釋放相關變量和內存

運行-->阻塞

通過sleep或者其他方式主動執行相關代碼

阻塞-->就緒

相關資源被調用,擁有除過CPU之外的其他所需的所有資源

就緒-->運行

被cpu調度,擁有cpu的資源

運行-->就緒

是一種被動方式,可能是時間片被搶占或者所申請的時間片已用完

現代數據通信原理

PCM編碼

由周期125us可知頻率8000HZ,在根據256得出樣本包含8個數據,8x8=64,選擇d項

帶寬計算

首先調制方式的128可以確定碼元N=128,可求出n=7,題干出現無噪聲,即帶入奈奎斯特定理可得出答案

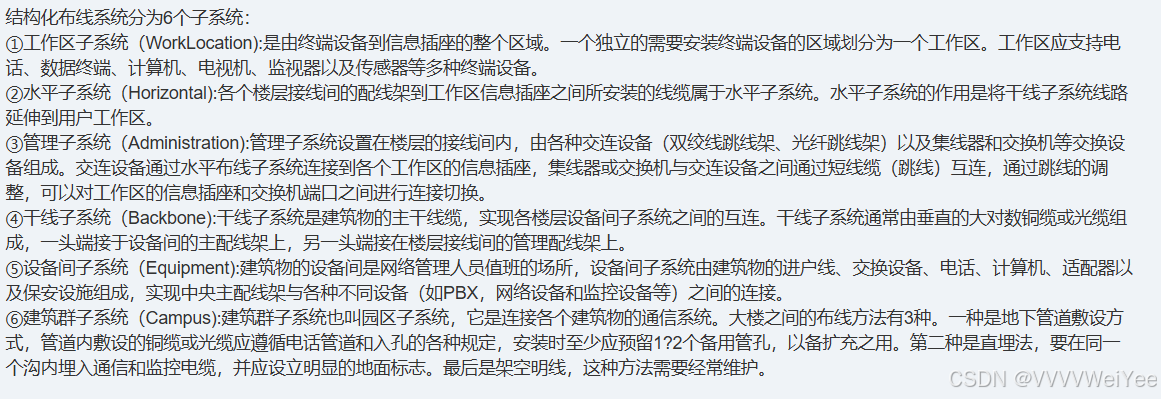

綜合布線

相關接口

布線系統

路由交換

無線

linux系統操作

/ect/group 文件是用戶組配置文件,即用戶組的所有信息都存放在此文件中

/etc/passwd 文件,是系統用戶配置文件,存儲了系統中所有用戶的基本信息,并且所有用戶都可以對此文件執行讀操作

mysql:x:996:1001::/home/mysql:/bin/bash

用戶名:密碼:UID(用戶ID):GID(組ID):描述性信息:主目錄:默認Shell

1、真正的密碼保存在/etc/shadow中

2、默認Shell ?/bin/bash 擁有所有權限 ?/nologin 不能登錄 ? /usr/bin/passwd可登錄,但只能修改密碼

/etc/shadow 文件,用于存儲 Linux 系統中用戶的密碼信息,又稱為“影子文件”

/etc/shadow 文件只有 root 用戶擁有讀權限,其他用戶沒有任何權限,這樣就保證了用戶密碼的安全性

/etc/fstab磁盤被手動掛載之后都必須把掛載信息寫入這個文件中,否則下次開機啟動時仍然需要重新掛載

系統開機時會主動讀取/etc/fstab這個文件中的內容,根據文件里面的配置掛載磁盤,這樣我們只需要將磁盤的掛載信息寫入這個文件中我們就不需要每次開機啟動之后手動進行掛載了

/etc/profile文件用于修改環境變量,在這里修改的內容是對所有用戶起作用的

/etc/crontab此文件下定時任務的守護進程,精確到分

網絡安全

病毒

1. 文件型病毒

-

感染目標:附加到可執行文件(如.exe、.dll),修改文件代碼。

-

傳播方式:用戶主動運行被感染文件后,病毒代碼激活并感染其他文件。

-

典型行為:

-

覆蓋原始文件部分代碼,導致程序崩潰。

-

自我復制到其他可執行文件中。

-

竊取敏感信息(如鍵盤記錄)。

-

-

防護:使用殺毒軟件實時監控,避免運行未知來源程序。

2. 引導型病毒

-

感染目標:磁盤的引導扇區(如MBR),在操作系統加載前運行。

-

傳播方式:通過感染U盤、硬盤的引導扇區傳播。

-

典型行為:

-

破壞引導程序,導致系統無法啟動。

-

隱藏自身代碼,躲避傳統殺毒軟件檢測。

-

-

防護:啟用UEFI安全啟動,避免使用未知存儲設備引導系統。

3. 目錄型病毒

-

感染目標:文件系統的目錄結構(如FAT表、NTFS索引)。

-

傳播方式:修改目錄項,使文件指向病毒代碼而非真實文件。

-

典型行為:

-

用戶訪問文件時實際執行病毒程序。

-

隱藏原始文件,導致數據無法訪問。

-

-

防護:定期檢查文件系統完整性,使用修復工具恢復目錄。

4. 宏病毒

-

感染目標:文檔中的宏代碼(如Word、Excel的VBA腳本)。

-

傳播方式:通過郵件附件、共享文檔傳播,依賴用戶啟用宏。

-

典型行為:

-

自動發送帶毒文檔給通訊錄聯系人。

-

篡改文檔內容或格式。

-

下載其他惡意軟件。

-

-

防護:禁用文檔自動執行宏,僅信任來源可靠的文檔。

Kerberos

分為AS和TGS,是一種認證協議

等保

五級保護如下

)

或應用程序(EXE)”進行混淆)

)

![[Linux系統編程]進程信號](http://pic.xiahunao.cn/[Linux系統編程]進程信號)

教程包含下載、安裝、漢化、授權)

全排列)

研究進展)