防火墻的發展過程

第一種

簡單包過濾防火墻

工作于:3、4層

實現了對于IP、UDP、TCP信息的一些檢查

優點:速度快、性能高、可用硬件實現;兼容性較好

檢查IP、UDP、TCP信息

缺點:

安全性有限:僅能基于數據包的表面層面進行審查,無法深入到應用層

功能單一 :不能狀態檢查、不支持認證等

ACL配置繁雜、管理起來麻煩

第二種

狀態檢測防火墻

工作于:3、4、5層

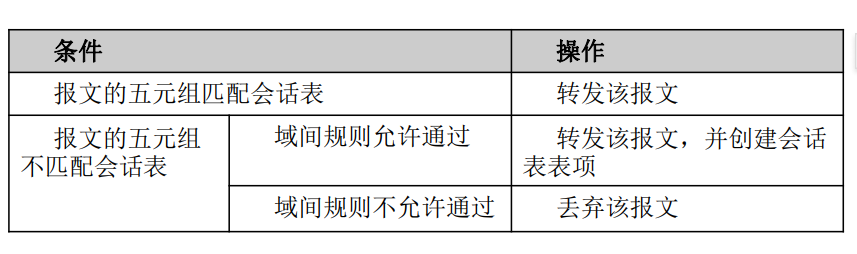

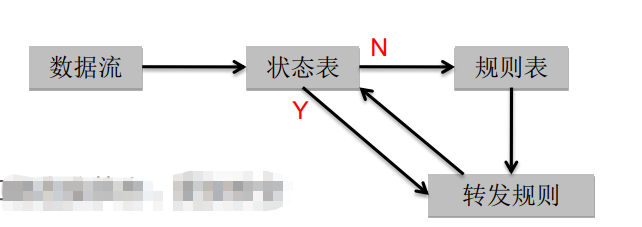

根據通信和應用程序狀態(是否有狀態表)確定是否允許包的通行

用于識別或者控制數據流是返回的數據流還是首發的數據流(說白了就是,這個數據流標識是不是第一次通過這個防火墻,是就會根據狀態表識別判斷,不是就要進行acl規則判定)

在數據包進入防火墻時就根據狀態表進行識別和判斷,無需重復查找規 則

與過濾防火墻不同,狀態防火墻保持連接狀態的跟蹤;連接是否處于初 始化、數據傳輸、終止狀態;它們通過查看TCP頭中的SYN、RST、ACK、 FIN和其他控制代碼來確定連接的狀態;維持一張連接狀態表;數據通過時查找這張表;

會話創建

對于TCP報文,三次握手+ALG后創建會話

對于UDP/ICMP/Raw IP報文,首包創建會話

會話

是狀態防火墻,采用會話表維持通信狀態。會話表包括五個元素: 源IP地址、源端口、目的IP地址、目的端口和協議號(如果支持虛擬防火墻的話還有一個VPN-ID)。當防火墻收到報文后,根據上述五個元素查詢會話表

原理流程圖

優點:

安全性提升:能夠通過跟蹤連接狀態來保證數據流的合法性,能夠有效抵御一些簡單的攻擊

能夠根據狀態表來進行快速的判斷。

缺點:資源消耗大(相比過濾防火墻)、檢測跟蹤連接狀態時需要消耗更多資源、

處理速度慢

流與會話概念

流:是一個單方向的一個概念,根據報文所攜帶的五元組或者三元組進行唯一標識。根據IP層協議的不同可將流分為四大類

TCP流:通過五元組唯一標識

UDP流:通過五元組唯一標識

ICMP流:通過三元組 + ICMP type + ICMP code唯一標識

RAW IP流:不屬于上述協議的,通過三元組標識

第三種

應用網關防火墻(代理防火墻)

工作于:3、4、5、7層

概念

它是基于應用層的防火墻技術,它通過代理服務器來處理進出網絡的數據包。應用代理防火墻可以對數據包的內容進行過濾和檢查,可以識別應用層協議(如HTTP、FTP),并可以對數據包進行加密和解密。

優點:支持連接身份認證,能檢測應用層數據

缺點:用軟件處理,消耗系統資源;僅支持TCP應用;可能需要額外的客戶端軟件(校園網:天翼校園網)

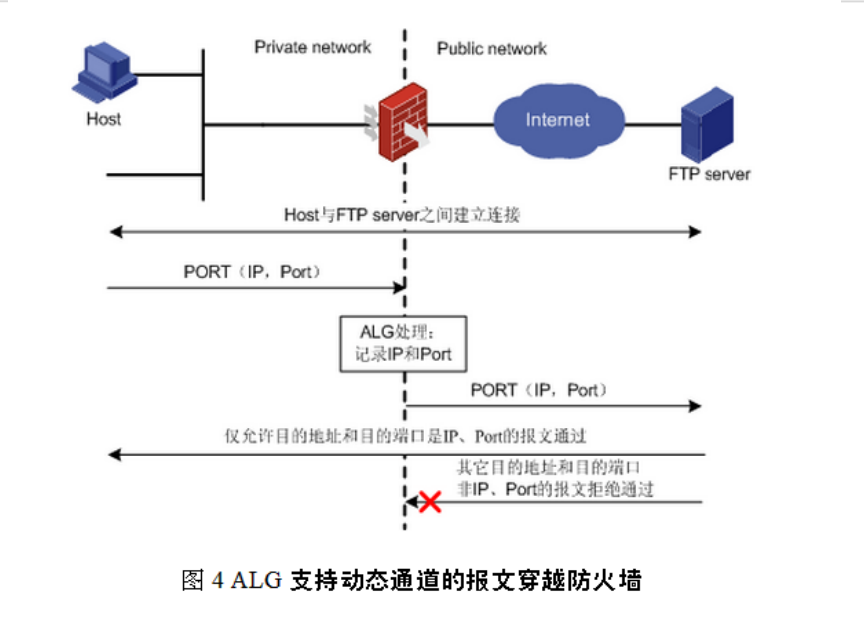

ALG作用及功能

ALG的狀態檢測是基于應用層協議的,能夠監聽每一個應用的每個連接所使用的端口,打開合適的通道允許會話中的數據穿過防火墻 ,在會話結束時關閉該通道,從而實現對動態端口應用的有效訪問

控制:

會話層狀態:記錄了傳輸層報文之間的交互信息,包括源IP地址、源端 口、目的IP地址、目的端口,協議類型等,創建會話狀態信息。

動態通道(基于應用層會話狀態):當應用層協議報文中攜帶IP地址、 TCP、UDP端口信息時,這些地址信息會被用于建立動態通道,后續符合 該地址信息的連接將使用已經建立的動態通道來傳輸數據。

在NAT的實際應用過程中,NAT僅對網絡層報文的報文頭進行IP地址的識別和轉換,對于應用層協議協商過程中報文載荷攜帶的地址信息則無法進行識別和轉換,因此在有NAT處理的組網方案中,NAT利用ALG技術可以對多通道協議進行應用層的報文信息的解析和地址轉換,保證應用層上通信的正確性

傳統防火墻的局限性

基于邊界防御:通過劃分信任/非信任網絡,基于IP/端口和靜態特征進行防護

靜態防護模式:無法應對復雜多變的現代網絡威脅(如APT攻擊、0Day漏洞)

架構問題:串糖葫蘆式部署(FW+IPS+AV+WAF)導致成本高、管理難、效率低(單點故障)

IT環境變化帶來的挑戰

邊界模糊化:云計算、移動辦公等使傳統網絡邊界消失

攻擊復雜化:攻擊手段更隱蔽(如高級持續性威脅APT),目標更多樣化

靜態防御失效:傳統基于特征的檢測難以應對新型威脅

下一代防火墻(NGFW)核心價值

安全可視

用戶行為可視化(身份/終端類型/接入方式)

業務風險可視化(漏洞/數據流)

圖形化展示安全態勢

持續檢測

智能分析攻擊行為(APT/僵尸網絡檢測)

云安全聯動(威脅情報/沙箱檢測)

深度內容檢測(DPI)

協議解析+內容還原集成

Web防護/惡意代碼檢測/數據防泄露

典型應用場景

互聯網出口:終端上網全程保護,阻斷惡意流量、檢測失陷主機

Web安全:自動化資產發現(防止遺漏的資產沒有防護導致遭受攻擊)+漏洞掃描+針對性防護

數據中心:分層防護服務器群(應用/WEB/數據庫)

廣域網接入:分布式部署+集中化管理數據

--計數排序,排序算法復雜度對比和穩定性分析)

)

)

:繪圖)

)